Zřízení zabezpečení pro analýzy v cloudovém měřítku v Azure

Tento článek vysvětluje, jak může vaše organizace implementovat zřizování zabezpečení prostřednictvím správy přístupu k datům a nároků v Azure.

Správa přístupu k datům

Organizace můžou k řízení přístupu ke službám scénáře používat ověřování a autorizaci . Naše část s osvědčenými postupy obsahuje pokyny pro nastavení zabezpečení jednotlivých konkrétních služeb. Například část osvědčených postupů Azure Data Lake popisuje řízení přístupu a konfigurace data lake ve službě Azure Data Lake Storage.

V předchozích článcích jsme popsali, jak připojit datové aplikace, které vytvářejí datové produkty. Naším cílem je především co nejvíce využívat automatizaci.

V rámci platformy Azure existují dva způsoby, jak udělit přístup k datovým produktům:

- Použití Azure Purview (zásady dat)

- Použití vlastního marketplace dat, které uděluje přístup prostřednictvím správy nároků Microsoft Entra

Metoda Azure Purview je vysvětlená ve zřizování datových sad vlastníky dat pro Azure Storage. Všimněte si, že vlastníci dat můžou také definovat zásady pro skupiny prostředků a předplatná.

Tento článek vysvětluje, jak pomocí správy nároků Microsoft Entra s vlastním marketplacem dat udělit přístup k datovým produktům.

Poznámka

Každá firma musí podrobně definovat proces zásad správného řízení dat pro každý datový produkt. Například data s veřejnou klasifikací nebo interním použitím můžou být zabezpečená pouze prostředky, ale jakékoli důvěrné nebo vyšší zabezpečení se zabezpečí pomocí možností popsaných v ochraně osobních údajů pro analýzy v cloudovém měřítku v Azure. Další informace otypech

Správa nároku na Microsoft Entra

Správa nároků je funkce zásad správného řízení identit, která organizacím umožňuje spravovat životní cyklus identit a přístupu ve velkém měřítku prostřednictvím automatizace pracovních postupů žádostí o přístup, přiřazení přístupu, kontrol a vypršení platnosti. Rekapitulace správy nároků a její hodnoty najdete ve videu Co je správa nároků Microsoft Entra?

Tento článek předpokládá, že jste obeznámeni se správou nároků microsoft Entra ID nebo jste alespoň prozkoumali dokumentaci Microsoftu a porozuměli následující terminologii.

| Období | popis |

|---|---|

| Přístupový balíček | Sada zdrojů, které tým nebo projekt potřebuje, se řídí zásadami. Přístupový balíček musí být vždy obsažen v katalogu. Vytvořte nový přístupový balíček pro scénář, ve kterém uživatelé potřebují požádat o přístup. |

| Žádost o přístup | Žádost o přístup k prostředkům v přístupovém balíčku Žádosti o přístup obvykle procházejí pracovním postupem schválení. Pokud je to schváleno, žadatel obdrží přiřazení přístupového balíčku. |

| Přiřazení | Přiřazení přístupového balíčku uživateli. Uživatel je k dispozici se všemi rolemi prostředků přístupového balíčku. Přiřazení přístupového balíčku se obvykle nastaví na vypršení platnosti po určité době. |

| Katalog | Kontejner souvisejících prostředků a přístupových balíčků. Katalogy se používají k delegování a umožňují správcům vytvářet vlastní přístupové balíčky. Vlastníci katalogu můžou do katalogu přidávat prostředky, které vlastní. |

| Tvůrce katalogu | Uživatel, který má oprávnění vytvářet nové katalogy. Když uživatel, který nemá oprávnění být tvůrcem katalogu, vytvoří nový katalog, automaticky se stane vlastníkem tohoto katalogu. |

| Připojení organizace | Externí adresář nebo doména Microsoft Entra, se kterou máte relaci. Uživatele z připojených organizací můžete zadat tak, aby mohli požádat o přístup. |

| Zásady | Sada pravidel, která definují životní cyklus přístupu k datům. Pravidla můžou zahrnovat, jak uživatelé získají přístup, kdo může schválit uživatele a jak dlouho mají uživatelé přístup prostřednictvím přiřazení. Zásady jsou propojené s přístupové balíčky. Přístupový balíček může mít více než jednu zásadu. Příkladem může být balíček, který má jednu zásadu pro zaměstnance, kteří požadují přístup, a druhou zásadu pro externí uživatele, kteří požadují přístup. |

Důležité

Tenanti Microsoft Entra mohou v současné době zřizovat 500 katalogů s 500 přístupovými balíčky. Pokud vaše organizace potřebuje tyto kapacity zvýšit, obraťte se na podporu Azure.

Pracovní postupy správy přístupu k datům

Vaše organizace může delegovat zásady správného řízení přístupu na správce doménových dat a vedoucí pracovníky dat pomocí vlastní aplikace se správou nároků Microsoft Entra. Toto delegování uvolní týmy datových aplikací tak, aby se podporovaly, aniž by bylo nutné odkládat týmy platformy. Můžete nastavit několik úrovní schválení a automatizovat kompletní správu onboardingu a přístupu k datům prostřednictvím rozhraní REST API microsoft Graphu a rozhraní REST API pro správu nároků.

Balíčky pro správu nároků Microsoft Entra umožňují delegovat přístup k jiným správcům (například týmům datových aplikací), aby mohli vytvářet přístupové balíčky. Přístupové balíčky obsahují prostředky, které si uživatelé můžou vyžádat, například přístup k datovým produktům. Správci vašich dat a další správci balíčků delegovaného přístupu mohou definovat zásady obsahující pravidla, pro která můžou uživatelé požádat o přístup, kteří můžou schválit přístup a kdy jejich schválený přístup vyprší.

Vytváření katalogů

Pokud implementujete data lakehouse, vytvořte katalog ve správě nároků pro každou cílovou zónu dat. V závislosti na automatizaci a velikosti implementace můžete:

- Voláním rozhraní REST API pro správu nároků vytvořte katalog pro doménu.

- Vytvořte další katalog pro každou cílovou zónu dat prostřednictvím portálu Pro správu nároků.

Pokud implementujete datovou síť, vytvořte katalog ve správě nároků pro každou doménu. V závislosti na automatizaci a velikosti implementace můžete:

- Voláním rozhraní REST API pro správu nároků vytvořte katalog pro doménu.

- Vytvořte další katalog pro každou doménu prostřednictvím portálu Pro správu nároků.

Tip

Každý katalog může mít vlastní oprávnění skupiny pro vytváření balíčků a správu oprávnění.

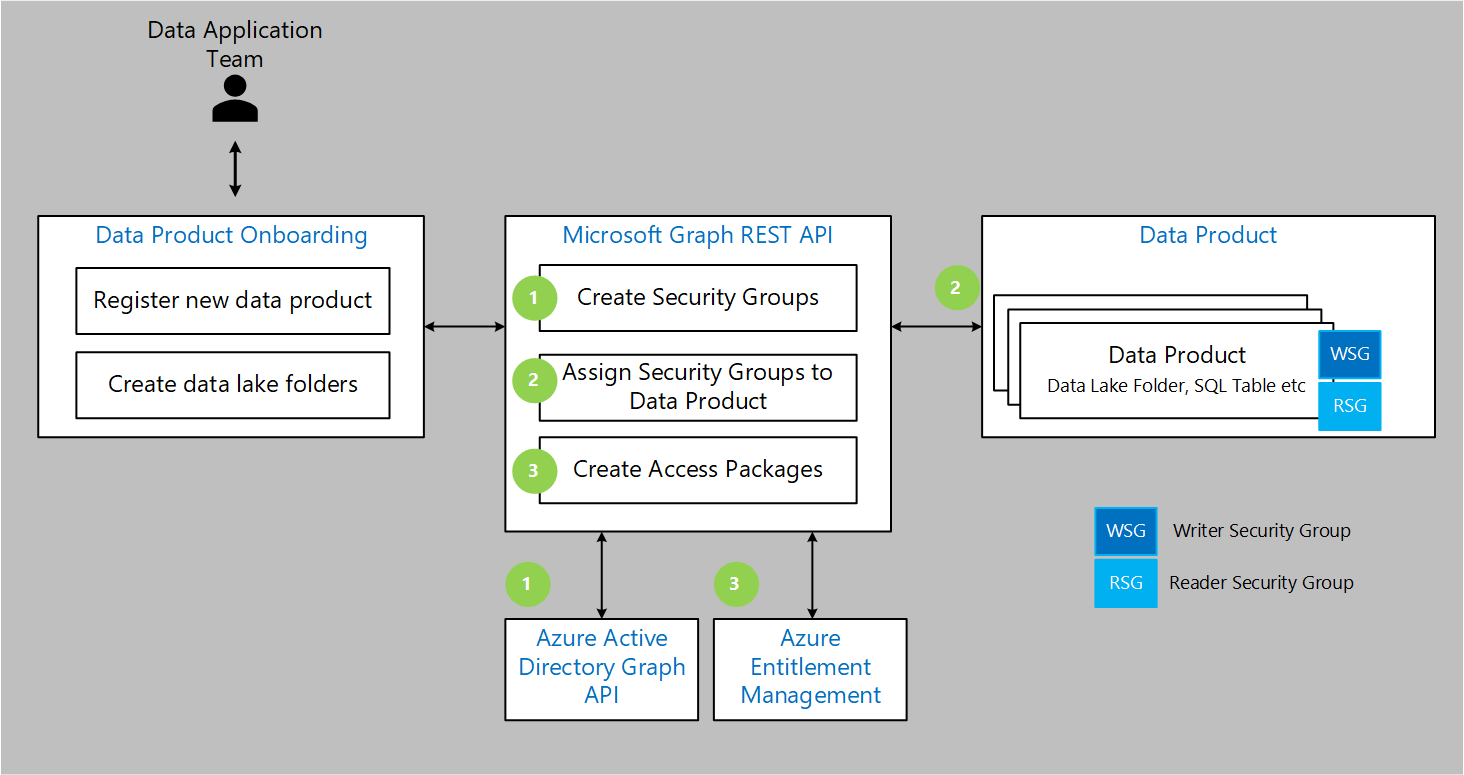

Vytvoření datového produktu

Datové produkty jsou popsány v datových produktech analýzy na úrovni cloudu v Azure. U vlastních aplikací zahrnuje onboarding dat očekávání, že se zřídí komplexní zabezpečení.

Proces onboardingu dat vyžaduje klíčová metadata, včetně:

- Umístění polyglotského úložiště (výpočetní nebo datové jezero)

- Schvalovatelé (jako jsou správci dat nebo vedoucí dat v doméně)

- Požadavky na životní cyklus

- Kontrola požadavků

- Domény

- Názvy datových produktů

- Klasifikace

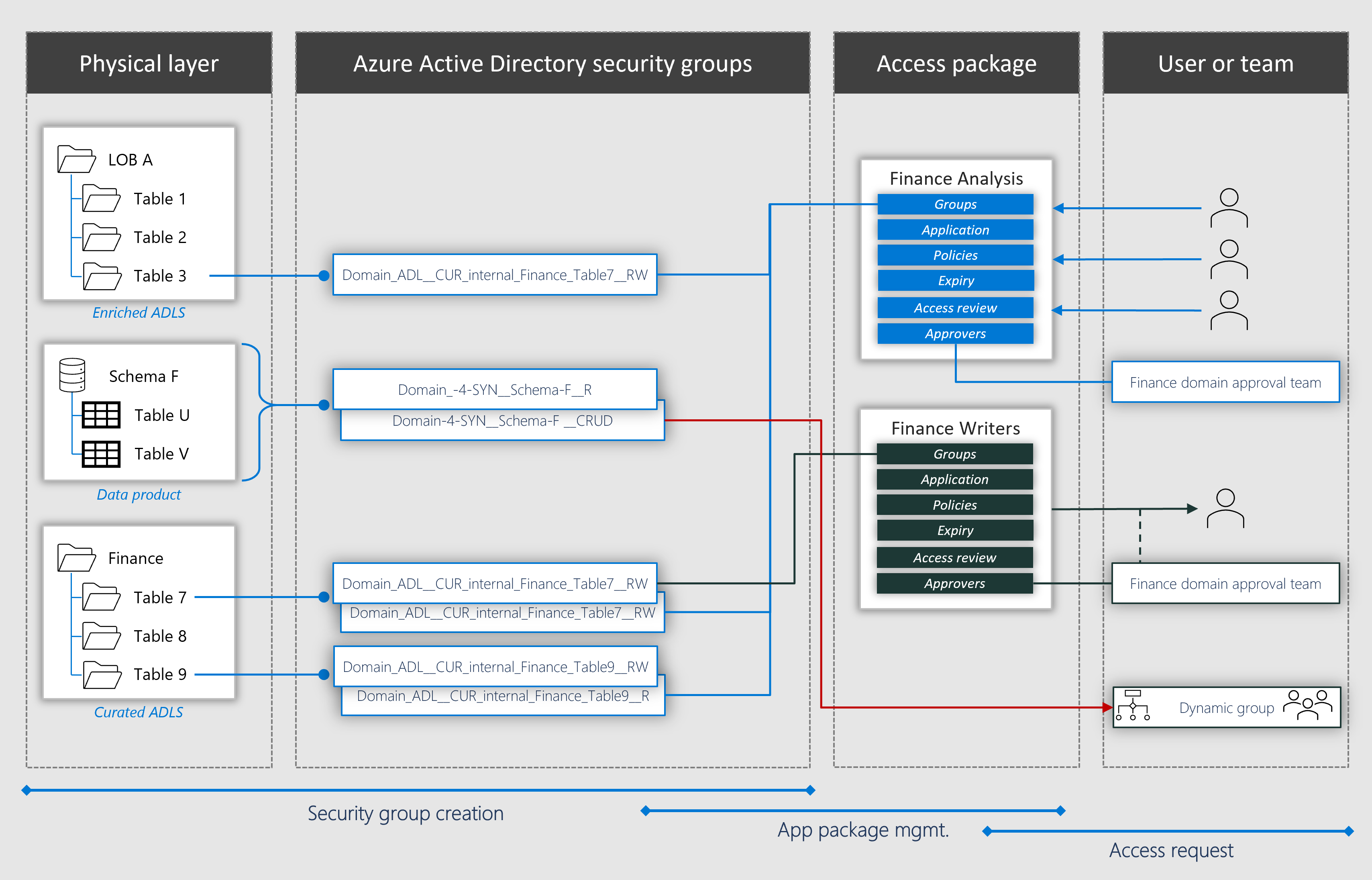

Obrázek 1: Vytvoření datového produktu pro správu přístupu k datům

Obrázek 1: Vytvoření datového produktu pro správu přístupu k datům

Obrázek 1 znázorňuje, jak může tým datových aplikací automatizovat zřizování zabezpečení datového produktu umístěného v datovém jezeře. Požadavek se odešle do rozhraní REST API Microsoft Graphu po onboardingu datového produktu do:

Pomocí rozhraní Graph API služby Azure Active Directory vytvořte dvě skupiny zabezpečení, jednu, která povoluje přístup pro čtení a zápis a druhá povoluje přístup jen pro čtení.

- Pro předávací ověřování Microsoft Entra v datových jezerech se navrhují následující zásady vytváření názvů skupin Microsoft Entra:

- Název domény nebo název cílové zóny dat

- Název datového produktu

- Vrstva Data Lake:

RAWpro nezpracovanéENRpro obohaceníCURpro kurátorované

- Název datového produktu

RWpro čtení i zápisRpro čtení

- Pro řízení přístupu k tabulce se navrhují následující zásady vytváření názvů skupin Microsoft Entra:

- Název domény nebo název cílové zóny dat

- Název datového produktu

- Zkrocení schématu nebo tabulky

RWpro čtení i zápisRpro čtení

- Pro předávací ověřování Microsoft Entra v datových jezerech se navrhují následující zásady vytváření názvů skupin Microsoft Entra:

Přiřaďte skupiny zabezpečení k datovému produktu. U datových jezer to zahrnuje použití dvou skupin zabezpečení na úrovni složky datového produktu a ve správné vrstvě jezera (nezpracované, rozšířené nebo kurátorované).

Vytvořte přístupový balíček, který seskupí vaše skupiny zabezpečení společně s požadovanými schvalovateli a životním cyklem (kontroly přístupu a vypršení platnosti).

Tip

Ve složitých scénářích můžete vytvořit skupinu zabezpečení kolekce oprávnění pro zachycení více skupin zabezpečení, ale to by byla ruční úloha PO vytvoření skupin zabezpečení datového produktu.

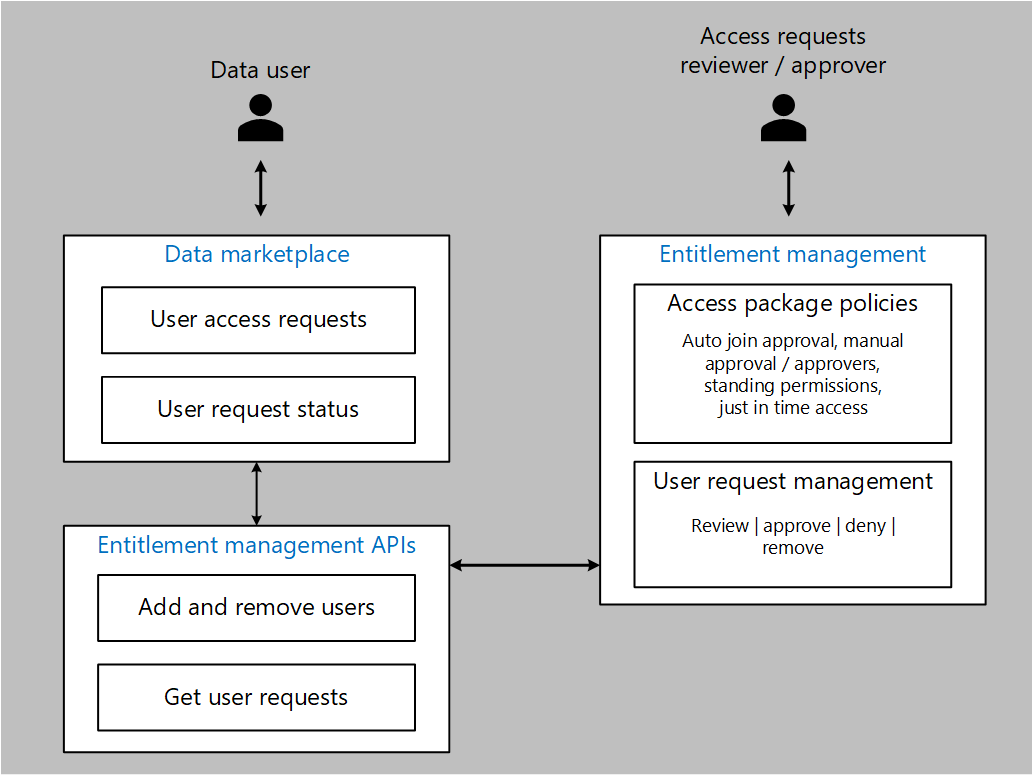

Vyžádání přístupu k datovému produktu

Udělení přístupu k datovému produktu můžete automatizovat pomocí vlastní aplikace a rozhraní REST API pro správu nároků.

Obrázek 2: Žádost o přístup k datovému produktu

Obrázek 2: Žádost o přístup k datovému produktu

Obrázek 2 poskytuje přehled pracovního postupu žádosti o přístup k datovému produktu.

Žádost o přístup uživatele

- Uživatel dat prochází na datovém marketplace a vyhledá produkty, ke kterým chce získat přístup.

- Rozhraní Data Marketplace s rozhraními REST API pro správu nároků a žádá o přístup k datovému produktu pro uživatele.

- V souladu se zásadami a účtem jsou schvalovatelé upozorněni a kontrolují žádost o přístup na portálu pro správu přístupu. Pokud je žádost schválena, uživateli se oznámí a udělí přístup k datové sadě.

- Pokud vaše organizace chce udělit uživatelská oprávnění na základě metadat (například dělení, názvu nebo umístění uživatele), můžete přidat dynamické skupiny v Microsoft Entra ID jako schválenou skupinu.

Stav žádosti uživatele

Ostatní služby zahrnuté v datovém marketplace můžou zkontrolovat aktuální stav žádostí o přístup k datovému produktu. Tyto služby můžou s rozhraním REST API pro správu nároků vypsat všechny nevyřízených požadavků na název uživatele nebo instance.

Souhrn správy přístupu k datům

Správa přístupu k datům v Azure je rozdělená na následující úrovně:

- Fyzická vrstva (například polyglot, do které se datová sada ukládá)

- Skupiny zabezpečení Microsoft Entra

- Přístupové balíčky

- Uživatelé a týmy, kteří přistupují k datovým sadám

Výše uvedený diagram poskytuje ukázkovou implementaci datové sítě, ve které byl pro každou doménu vytvořen jeden katalog. Týmy datových produktů nasadí novou datovou sadu nebo produkt do datové domény. Vytvoří se skupina Microsoft Entra a přiřadí se k této datové sadě. Přístup můžete udělit pomocí předávacího ověřování Microsoft Entra nebo pomocí řízení přístupu k tabulce pomocí Azure Databricks, Azure Synapse Analytics nebo jiných úložišť Polyglot analytics.

Správa nároků Microsoft Entra vytváří přístupové balíčky v katalogu balíčků pro přístup k doménám. Přístupové balíčky můžou obsahovat více skupin Microsoft Entra. Balíček Finance Analysis poskytuje přístup k financím a lob A, zatímco Finance Writers balíček poskytuje přístup ke schématu F a LOB A. Udělte přístup k zápisu jenom tvůrcům datových sad. Jinak by měl být výchozí přístup jen pro čtení.

Důležité

Předchozí diagram znázorňuje, jak přidáte skupiny uživatelů Microsoft Entra. Stejný postup můžete použít k přidání instančních objektů Azure, které používají týmy integrace nebo datových produktů pro kanály příjmu dat a další. Měli byste nastavit dvě nastavení životního cyklu: jedno pro uživatele, kteří chtějí požádat o krátkodobý přístup (30 dní) a další pro vyžádání delšího přístupu (90 dnů).

Další kroky

- Uspořádání členů týmu pro provoz dat pro analýzy v cloudovém měřítku v Azure

- Nasazení správy nároků Microsoft Entra (video)

- Projděte si běžné scénáře správy nároků Microsoft Entra, kde najdete další informace o správě nároků .