Standardní hodnoty zásad správného řízení, zabezpečení a dodržování předpisů pro servery s podporou Azure Arc

Tento článek popisuje klíčové aspekty návrhu a osvědčené postupy při implementaci zabezpečení, zásad správného řízení a dodržování předpisů pro nasazení serverů s podporou Azure Arc. Zatímco dokumentace k cílové zóně na podnikové úrovni se zabývá zásadami správného řízení a zabezpečením jako samostatná témata pro servery s podporou Azure Arc, tyto kritické oblasti návrhu se konsolidují jako jedno téma.

Definování a použití správných kontrolních mechanismů je klíčové v jakékoli cloudové implementaci, protože je to základní prvek pro zajištění zabezpečení a dodržování předpisů. V tradičním prostředí tyto mechanismy obvykle zahrnují procesy kontroly a ruční kontroly. Cloud ale zavedl nový přístup k zásadám správného řízení IT s automatizovanými mantinely a kontrolami. Azure Policy a Microsoft Defender for Cloud jsou nástroje nativní pro cloud, které umožňují automatizovanou implementaci těchto ovládacích prvků, sestav a nápravných úloh. Když je zkombinujete se službou Azure Arc, můžete zásady správného řízení a zabezpečení rozšířit na libovolný prostředek ve veřejných nebo privátních cloudech.

Na konci tohoto článku porozumíte důležitým oblastem návrhu pro zabezpečení, zásady správného řízení a dodržování předpisů s jasnými pokyny Microsoftu.

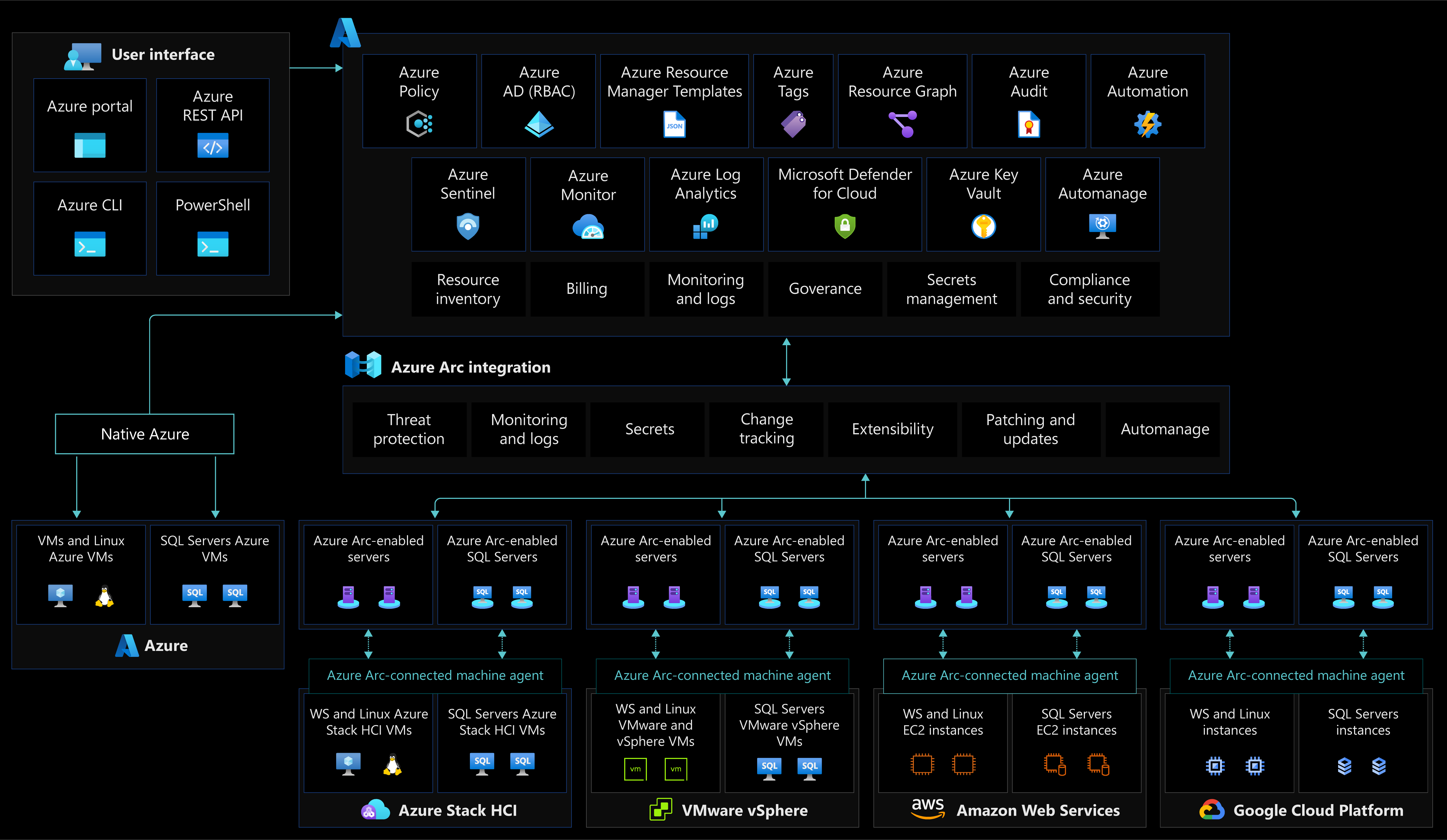

Architektura

Následující obrázek zobrazuje koncepční referenční architekturu, která ukazuje oblasti návrhu zabezpečení, dodržování předpisů a zásad správného řízení pro servery s podporou Azure Arc:

Aspekty návrhu

S tím, jak se hybridní a multicloudové prostředky stanou součástí Azure Resource Manageru, je možné je spravovat a řídit pomocí nástrojů Azure, stejně jako nativní virtuální počítače Azure.

Správa identit a přístupu

- Oprávnění zabezpečení agenta: Zabezpečený přístup k agentu počítače připojenému k Azure kontrolou uživatelů s oprávněními místního správce na serveru.

- Spravovaná identita: Použití spravovaných identit se servery s podporou Azure Arc Definujte strategii pro identifikaci aplikací spuštěných na serverech s podporou Azure Arc, které můžou používat token Microsoft Entra.

- Řízení přístupu na základě role v Azure (RBAC): Definujte role správy, provozu a inženýrství v rámci organizace. To pomůže přidělit každodenní operace v hybridním prostředí. Mapování jednotlivých týmů na akce a zodpovědnosti určí role a konfiguraci Azure RBAC. Zvažte použití matice RACI , která podporuje toto úsilí, a zabudujte ovládací prvky do hierarchie rozsahu správy, kterou definujete, a přitom využijte pokyny pro konzistenci prostředků a správu inventáře. Další informace najdete v tématu Správa identit a přístupu pro servery s podporou Azure Arc.

Organizace prostředků

- Sledování změn a inventář:Sledujte změny operačního systému, souborů aplikací a registru za účelem identifikace provozních a bezpečnostních problémů v místních a dalších cloudových prostředích.

Pravidla zásad správného řízení

- Ochrana před hrozbami a správa stavu zabezpečení cloudu: Zavádějí kontrolní mechanismy pro detekci chybných konfigurací zabezpečení a sledování dodržování předpisů. K ochraně hybridních úloh před hrozbami využijte také inteligentní funkce Azure. Povolte Microsoft Defender pro servery pro všechna předplatná, která obsahují servery s podporou Azure Arc, pro účely monitorování standardních hodnot zabezpečení, správy stavu zabezpečení a ochrany před hrozbami.

- Správa tajných kódů a certifikátů: Povolení služby Azure Key Vault k ochraně přihlašovacích údajů instančního objektu Zvažte použití služby Azure Key Vault ke správě certifikátů na serverech s podporou Azure Arc.

- Správa zásad a vytváření sestav: Definujte plán zásad správného řízení pro hybridní servery a počítače, které se překládají na zásady Azure a úlohy nápravy.

- Rezidence dat: Zvažte, do které oblasti Azure chcete servery s podporou Azure Arc zřídit, a seznamte se s metadaty shromážděnými z těchto počítačů.

- Zabezpečený veřejný klíč: Zabezpečte ověřování veřejného klíče agenta připojeného počítače Azure pro komunikaci se službou Azure.

- Provozní kontinuita a zotavení po havárii: Projděte si pokyny pro provozní kontinuitu a zotavení po havárii pro cílové zóny na podnikové úrovni a zjistěte, jestli jsou splněny vaše podnikové požadavky.

- Projděte si oblast návrhu zabezpečení, zásad správného řízení a dodržování předpisů cílové zóny Azure na podnikové úrovni a vyhodnoťte dopad serverů s podporou Azure Arc na celkový model zabezpečení a zásad správného řízení.

Disciplíny řízení

- Správa agentů: Agent připojený k Azure hraje důležitou roli v hybridních operacích. Umožňuje spravovat počítače s Windows a Linuxem, hostované mimo Azure a vynucovat zásady správného řízení. Je důležité implementovat řešení, která sledují nereagující agenty.

- Strategie správy protokolů: Plánování metrik a shromažďování protokolů hybridních prostředků do pracovního prostoru služby Log Analytics pro další analýzu a auditování

Automatizace platformy

- Zřizování agentů: Definujte strategii pro zřízení serverů s podporou Azure Arc a ochranu přístupu k přihlašovacím údajům pro onboarding. Zvažte úroveň a metodu automatizace hromadné registrace. Zvažte, jak strukturovat pilotní a produkční nasazení a vytvořit formální plán. Rozsah a plán nasazení by měly odpovídat cílům, kritériím výběru, kritériím úspěchu, plánům školení, vrácení zpět a rizikům.

- Aktualizace softwaru:

- Definujte strategii pro posouzení stavu dostupných aktualizací, aby se zachovala dodržování předpisů zabezpečení, s důležitými aktualizacemi a aktualizacemi zabezpečení operačních systémů.

- Definujte strategii pro inventarizaci verzí operačního systému Windows a sledujte konečné termíny ukončení podpory. U serverů, které nelze migrovat do Azure nebo upgradovat, naplánujte rozšířené Aktualizace zabezpečení (ESU) prostřednictvím služby Azure Arc.

Doporučení k návrhu

Zřizování agentů

Pokud ke zřízení serverů s podporou Služby Azure Arc používáte instanční objekt , zvažte, jak bezpečně ukládat a distribuovat heslo instančního objektu.

Správa agentů

Agent připojených počítačů Azure je klíčovou součástí pro servery s podporou Azure Arc. Obsahuje několik logických komponent, které hrají roli v operacích zabezpečení, zásad správného řízení a správy. Pokud agent připojených počítačů Azure přestane odesílat prezenčních signálů do Azure nebo přejde do offline režimu, nebudete s ním moct provádět provozní úlohy. Proto je nutné vytvořit plán pro oznámení a odpovědi.

Protokol aktivit Azure se dá použít k nastavení oznámení služby Resource Health. Zůstaňte informováni o aktuálním a historickém stavu agenta počítače připojeného k Azure implementací dotazu.

Oprávnění zabezpečení agenta

Určete, kdo má přístup k agentovi připojených počítačů Azure na serverech s podporou Azure Arc. Služby, které tvoří tohoto agenta, řídí veškerou komunikaci a interakci pro servery s podporou Azure Arc do Azure. Členové místní skupiny správců ve Windows a uživatelé s kořenovými oprávněními v Linuxu mají oprávnění ke správě agenta.

Vyhodnoťte omezení možností rozšíření a konfigurace počítačů pomocí ovládacích prvků zabezpečení místního agenta, abyste povolili pouze nezbytné akce správy, zejména pro uzamčené nebo citlivé počítače.

Spravovaná identita

Při vytváření se identita přiřazená systémem Microsoft Entra dá použít pouze k aktualizaci stavu serverů s podporou Azure Arc (například prezenčního signálu "posledního zobrazení"). Pokud chcete této identitě přiřazené systémem udělit další přístup k prostředkům Azure, je možné povolit aplikaci na vašem serveru používat identitu přiřazenou systémem pro přístup k prostředkům Azure (například k vyžádání tajných kódů ze služby Key Vault). Měli byste:

- Zvažte, které legitimní případy použití existují pro serverové aplikace pro získání přístupových tokenů a přístupu k prostředkům Azure, a zároveň plánování řízení přístupu k těmto prostředkům.

- Řízení privilegovaných uživatelských rolí na serverech s podporou Azure Arc (členové místní skupiny administrators nebo aplikace rozšíření hybridních agentů ve Windows a členové skupiny himds v Linuxu), aby se zabránilo zneužití systémově spravovaných identit k získání neoprávněného přístupu k prostředkům Azure.

- Pomocí Azure RBAC můžete řídit a spravovat oprávnění pro spravované identity serverů s podporou Azure Arc a provádět pravidelné kontroly přístupu pro tyto identity.

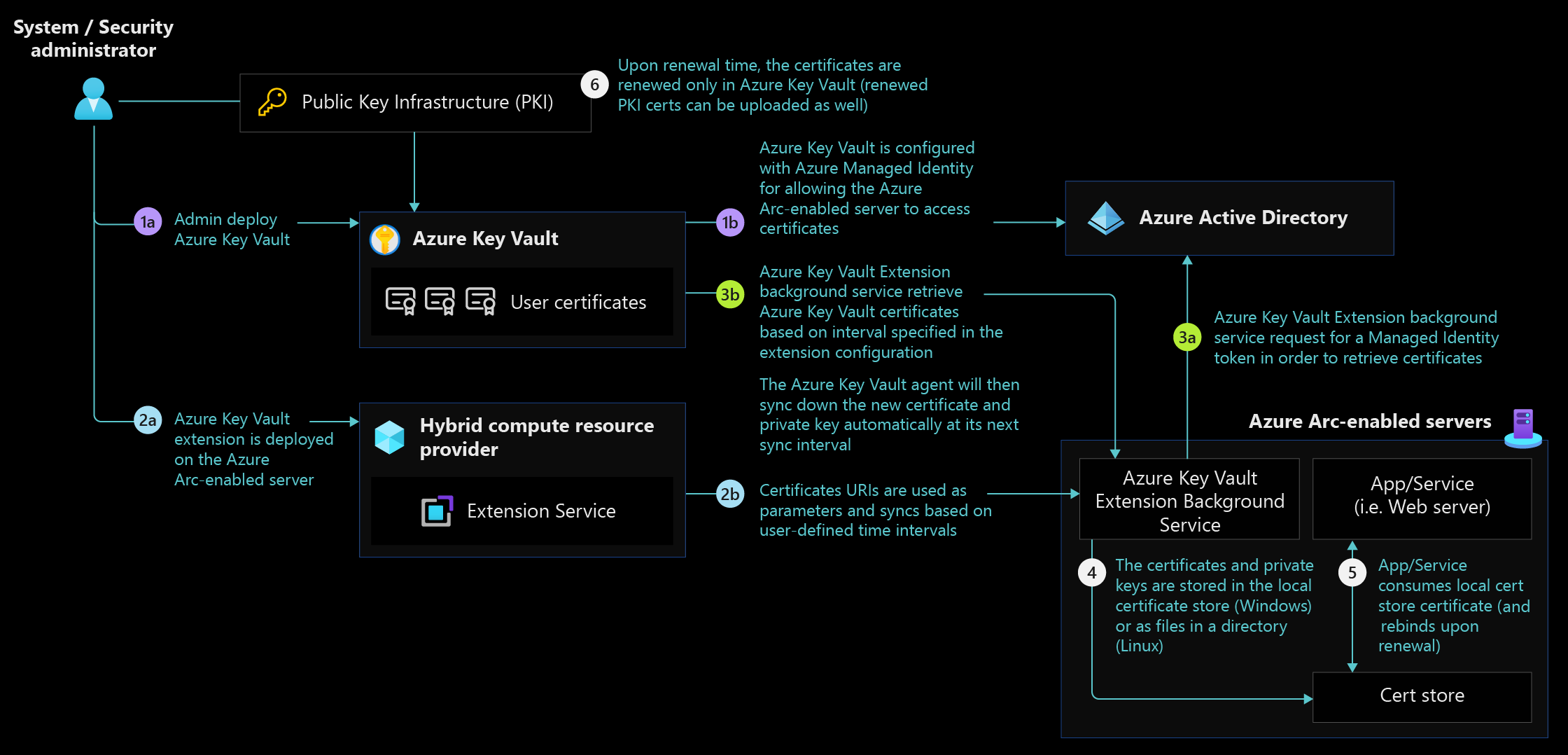

Správa tajných kódů a certifikátů

Zvažte použití služby Azure Key Vault ke správě certifikátů na serverech s podporou Azure Arc. Servery s podporou Azure Arc mají spravovanou identitu, kterou používá připojený počítač a další agenti Azure k ověření zpět ke svým příslušným službám. Rozšíření virtuálního počítače trezoru klíčů umožňuje spravovat životní cyklus certifikátů na počítačích s Windows a Linuxem .

Následující obrázek znázorňuje koncepční referenční architekturu, která ukazuje integraci služby Azure Key Vault pro servery s podporou Azure Arc:

Tip

Naučte se používat spravované certifikáty služby Key Vault se servery Linux s podporou Azure Arc v projektu Azure Arc Jumpstart .

Správa a vytváření sestav zásad

Zásady správného řízení založené na zásadách jsou základním principem operací nativních pro cloud a architektury přechodu na cloud. Azure Policy poskytuje mechanismus pro vynucování podnikových standardů a posouzení dodržování předpisů ve velkém měřítku. Můžete implementovat zásady správného řízení pro konzistenci nasazení, dodržování předpisů, řízení nákladů a zlepšení stavu zabezpečení. Na řídicím panelu dodržování předpisů získáte agregované zobrazení celkového stavu a možnosti nápravy.

Servery s podporou Azure Arc podporují Azure Policy ve vrstvě správy prostředků Azure a také v rámci operačního systému počítače pomocí zásad konfigurace počítače.

Seznamte se s rozsahem služby Azure Policy a jeho umístěním (skupina pro správu, předplatné, skupina prostředků nebo jednotlivé úrovně prostředků). Vytvoření návrhu skupiny pro správu v souladu s doporučenými postupy popsanými v podnikovém měřítku v rámci architektury přechodu na cloud

- Určete, jaké zásady Azure jsou vyžadovány definováním obchodních, regulačních a bezpečnostních požadavků pro servery s podporou Služby Azure Arc.

- Vynucujte označování a implementujte úlohy nápravy.

- Seznamte se s integrovanými definicemi Azure Policy pro servery s podporou Azure Arc a vyhodnoťte je.

- Seznamte se s integrovanými zásadami a iniciativami konfigurace počítače a jejich vyhodnocením.

- Vyhodnoťte potřebu vytváření vlastních zásad konfigurace počítačů.

- Definujte zásady monitorování a upozorňování, které identifikují servery s podporou Azure Arc, které nejsou v pořádku.

- Povolte upozornění Azure Advisoru k identifikaci serverů s podporou Azure Arc s nainstalovanými zastaralými agenty.

- Vynucujte standardy organizace a vyhodnoťte dodržování předpisů ve velkém měřítku.

- Pomocí azure Policy a úloh nápravy nasaďte agenty služby pro správu prostřednictvím funkce správy rozšíření.

- Povolte Azure Monitor pro zajištění dodržování předpisů a provozního monitorování serverů s podporou Azure Arc.

Následující obrázek znázorňuje koncepční referenční architekturu, která ukazuje oblasti návrhu vytváření sestav zásad a dodržování předpisů pro servery s podporou Azure Arc:

Strategie správy protokolů

Navrhněte a naplánujte nasazení pracovního prostoru služby Log Analytics. Bude to kontejner, ve kterém se data shromažďují, agregují a později analyzují. Pracovní prostor služby Log Analytics představuje zeměpisné umístění vašich dat, izolaci dat a rozsah konfigurace, jako je uchovávání dat. Budete muset identifikovat počet potřebných pracovních prostorů a způsob, jakým se mapuje na organizační strukturu. Doporučujeme použít jeden pracovní prostor služby Azure Monitor Log Analytics ke správě řízení přístupu na základě role centrálně, k zajištění viditelnosti a vytváření sestav, jak je popsáno v osvědčených postupech správy a monitorování architektury přechodu na cloud.

Projděte si osvědčené postupy při návrhu nasazení protokolů služby Azure Monitor.

Ochrana před hrozbami a správa stavu zabezpečení cloudu

Microsoft Defender for Cloud poskytuje jednotnou platformu pro správu zabezpečení segmentovanou jako správu stavu cloudu (CSPM) a platformu ochrany cloudových úloh (CWPP). Pokud chcete zvýšit zabezpečení v hybridní cílové zóně, je důležité chránit data a prostředky hostované v Azure a jinde. Microsoft Defender pro servery rozšiřuje tyto možnosti na servery s podporou Azure Arc a Microsoft Defender for Endpoint poskytuje detekce a reakce u koncových bodů (EDR). Pokud chcete posílit zabezpečení hybridní cílové zóny, zvažte následující:

- Servery s podporou Azure Arc můžete použít k onboardingu hybridních prostředků v Programu Microsoft Defender for Cloud.

- Implementujte konfiguraci počítače Azure Policy, abyste měli jistotu, že všechny prostředky vyhovují předpisům a že se jejich data zabezpečení shromažďují do pracovních prostorů služby Log Analytics.

- Povolte Microsoft Defender pro všechna předplatná a použijte Azure Policy k zajištění dodržování předpisů.

- Používejte integraci informací o zabezpečení a správě událostí v programu Microsoft Defender for Cloud a Microsoft Sentinel.

- Chraňte své koncové body pomocí integrace Microsoft Defenderu for Cloud s Microsoft Defenderem for Endpoint.

- Informace o zabezpečení připojení mezi servery s podporou Azure Arc a Azure najdete v části Síťové připojení pro servery s podporou Azure Arc v této příručce.

Change Tracking a Inventory

Centralizace protokolů řídí sestavy, které se dají použít jako další vrstvy zabezpečení, a snižuje šance na mezery v pozorovatelnosti. Sledování změn a inventář ve službě Azure Automation vpřed a shromažďuje data v pracovním prostoru služby Log Analytics. Při použití programu Microsoft Defender pro servery získáte monitorování integrity souborů (FIM) ke zkoumání a sledování změn softwaru pro služby Windows a démony Linuxu na serverech s podporou Azure Arc.

Aktualizace softwaru

Pomocí serverů s podporou Azure Arc můžete spravovat podniková aktiva s centralizovanou správou a monitorováním ve velkém měřítku. Konkrétněji poskytuje it týmům výstrahy a doporučení s úplným provozním přehledem, který zahrnuje správu aktualizací virtuálních počítačů s Windows a Linuxem.

Vyhodnocení a aktualizace operačních systémů by mělo být součástí celkové strategie správy, aby se zachovalo dodržování předpisů zabezpečení s důležitými aktualizacemi a aktualizacemi zabezpečení při jejich vydání. Azure Update Manager použijte jako dlouhodobý mechanismus oprav pro prostředky Azure i hybridní prostředky. Pomocí Služby Azure Policy můžete zajistit a vynutit konfigurace údržby všech virtuálních počítačů, včetně serverů s podporou Azure Arc a nasazení rozšířeného zabezpečení Aktualizace (ESU) na servery s podporou Azure Arc, které mají verze Windows, které dosáhly konce podpory. Další informace najdete v přehledu Azure Update Manageru.

Řízení přístupu na základě role (RBAC)

Podle principu nejnižších oprávnění můžou uživatelé, skupiny nebo aplikace přiřazené s rolemi jako přispěvatel nebo vlastník nebo Azure Připojení ed Machine Resource Správa istrator provádět operace, jako je nasazování rozšíření, které má v podstatě kořenový přístup na serverech s podporou Azure Arc. Tyto role by se měly používat s opatrností, abyste omezili možný poloměr výbuchu nebo nakonec nahradili vlastními rolemi.

Pokud chcete omezit oprávnění uživatele a povolit jim pouze onboarding serverů do Azure, je vhodná role azure Připojení onboardingu počítačů. Tuto roli lze použít pouze k onboardingu serverů a nejde znovu připojit nebo odstranit prostředek serveru. Další informace o řízení přístupu najdete v přehledu zabezpečení serverů s podporou služby Azure Arc.

Další informace o identitě a přístupu souvisejícím obsahu najdete v části Správa identit a přístupu k serverům s podporou služby Azure Arc.

Zvažte také citlivá data odesílaná do pracovního prostoru služby Azure Monitor Log Analytics. Stejný princip RBAC by se měl použít u samotných dat. Servery s podporou Azure Arc poskytují přístup RBAC k datům protokolů shromážděným agentem Log Analytics uloženým v pracovním prostoru služby Log Analytics, do které je počítač zaregistrovaný. Přečtěte si, jak implementovat podrobný přístup k pracovnímu prostoru služby Log Analytics v dokumentaci k návrhu nasazení protokolů služby Azure Monitor.

Zabezpečení veřejného klíče

Agent připojených počítačů Azure používá ověřování pomocí veřejného klíče ke komunikaci se službou Azure. Po připojení serveru k Azure Arc se privátní klíč uloží na disk a použije se při každé komunikaci agenta s Azure.

Pokud dojde k odcizení, privátní klíč lze použít na jiném serveru ke komunikaci se službou a chovat se jako původní server. To zahrnuje získání přístupu k identitě přiřazené systémem a všech prostředků, ke kterým má identita přístup.

Soubor privátního klíče je chráněný tak, aby ho mohl číst jenom účet služby Hybrid Instance Metadata Service (himds). Pokud chcete zabránit offline útokům, důrazně doporučujeme používat úplné šifrování disků (například BitLocker, dm-crypt atd.). Na svazku operačního systému vašeho serveru. K auditování počítačů s Windows nebo Linuxem, které mají nainstalované zadané aplikace, jako jsou uvedené, doporučujeme použít konfiguraci počítače Azure Policy.

Další kroky

Další pokyny k cestě přechodu na hybridní cloud najdete v následujících tématu:

- Projděte si scénáře rychlého startu Azure Arc.

- Kontrola požadavků pro servery s podporou Azure Arc

- Plánování nasazení serverů s povolením služby Azure Arc ve velkém měřítku

- Principy správy hybridních a multicloudových prostředí

- Další informace o Azure Arc najdete ve studijním programu Azure Arc.