Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tokeny Microsoft Entra se používají při ověřování uživatelů registru pomocí služby Azure Container Registry (ACR). Azure Container Registry (ACR) ve výchozím nastavení přijímá tokeny Microsoft Entra s rozsahem cílové skupiny pro Azure Resource Manager (ARM), vrstvou správy řídicí roviny pro správu prostředků Azure.

Konfigurací registru tak, aby nerozpoznal tokeny cílové skupiny Microsoft Entra ARM a rozpoznává pouze tokeny cílové skupiny Microsoft Entra ACR, můžete zvýšit zabezpečení vašich registrů kontejnerů během procesu ověřování tím, že zpřesníte rozsah přijatých tokenů.

Při vynucení tokenu cílové skupiny ACR se během ověřování registru a přihlašování přijmou pouze tokeny Microsoft Entra s nastaveným oborem cílové skupiny pro ACR. To znamená, že dříve přijaté tokeny cílové skupiny ARM už nebudou platné pro ověřování registru, čímž se zvýší zabezpečení vašich registrů kontejnerů.

V tomto návodu se naučíte, jak:

- Zakázat ověřování jako ARM v ACR – Azure CLI.

- Zakažte autentizaci jako arm v ACR – Azure Portal.

Požadavky

-

Nainstalujte nebo upgradujte Azure CLI verze 2.40.0 nebo novější. Verzi zjistíte spuštěním příkazu

az --version. - Přihlaste se do Azure Portalu.

Zakázání ověřování jako ARM v ACR – Azure CLI

Zakázáním azureADAuthenticationAsArmPolicy je registr nucen používat ACR token cílové skupiny. K zjištění verze můžete použít Azure CLI verze 2.40.0 nebo novější, spusťte az --version.

Spuštěním příkazu zobrazte aktuální konfiguraci zásad registru pro ověřování pomocí tokenů ARM s registrem. Pokud je stav

enabled, dají se k ověřování použít jak ACR, tak ARM tokeny cílové skupiny. Pokud je stavdisabled, znamená to, že k ověřování lze použít pouze tokeny publika ACR.az acr config authentication-as-arm show -r <registry>Spuštěním příkazu aktualizujte stav zásad registru.

az acr config authentication-as-arm update -r <registry> --status [enabled/disabled]

Ověřování pomocí ACR pomocí Microsoft Entra ACR Audience Token

Pomocí tokenu cílové skupiny Microsoft Entra ACR se můžete ověřit pomocí služby ACR.

Pokud chcete získat token cílové skupiny Microsoft Entra ACR, zadejte --scope https://containerregistry.azure.net/.default při spuštění az login příkazu.

Poznámka:

Je nutné zadat https://containerregistry.azure.net/.default, abyste získali token určený pro publikum Microsoft Entra ACR vymezený pro službu ACR.

Jako obor nelze zadat https://registryname.azurecr.io/ , protože Microsoft Entra ani ACR nepodporuje cílové skupiny tokenů specifických pro registr.

az login --scope https://containerregistry.azure.net/.default

Po přihlášení bude token Microsoft Entra ACR pro příjemce (určený pro službu ACR) uložen v místní mezipaměti. Tento token můžete použít k ověření u všech registrů ACR, ke kterým máte oprávnění.

az acr login -n <registry>

Zakázání ověřování ve stylu ARM v ACR – Azure portal

Zakázání authentication-as-arm vlastnosti přiřazením předdefinované zásady automaticky zakáže vlastnost registru pro aktuální a budoucí registry. Toto automatické chování platí pro registry vytvořené v rámci oboru zásad. Možné rozsahy zásad zahrnují rozsah na úrovni skupiny prostředků nebo rozsah na úrovni ID předplatného v rámci nájemce.

Ověřování jako arm v ACR můžete deaktivovat podle tohoto postupu:

Přihlaste se do Azure Portalu.

Projděte si předdefinované definice zásad ACR v definici azure-container-registry-built-in-policy.

Přiřaďte předdefinované zásady, které zakáže definici ověřování jako ARM – Azure portal.

Přiřaďte integrovanou definici zásad, která zakáže ověřování tokenů cílové skupiny ARM – Azure Portal.

Zásady podmíněného přístupu registru můžete povolit na webu Azure Portal.

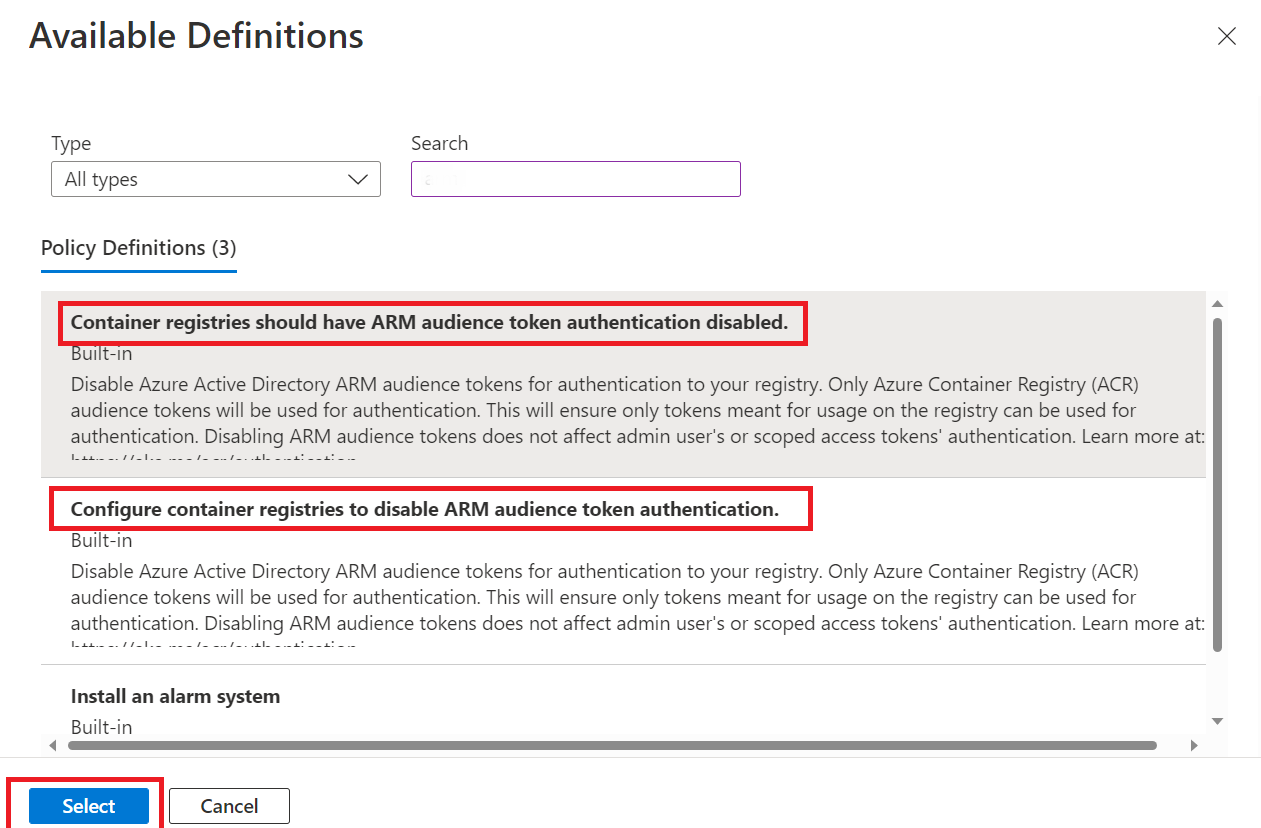

Azure Container Registry má dvě předdefinované definice zásad, které zakazují ověřování jako ARM, jak je uvedeno níže:

Container registries should have ARM audience token authentication disabled.– Tato zásada bude hlásit, blokovat všechny nevyhovující zdroje, a také odešle žádost o jejich aktualizaci na souladné.Configure container registries to disable ARM audience token authentication.– Tato zásada nabízí nápravu a aktualizuje nevyhovující prostředky na vyhovující.Přihlaste se do Azure Portalu.

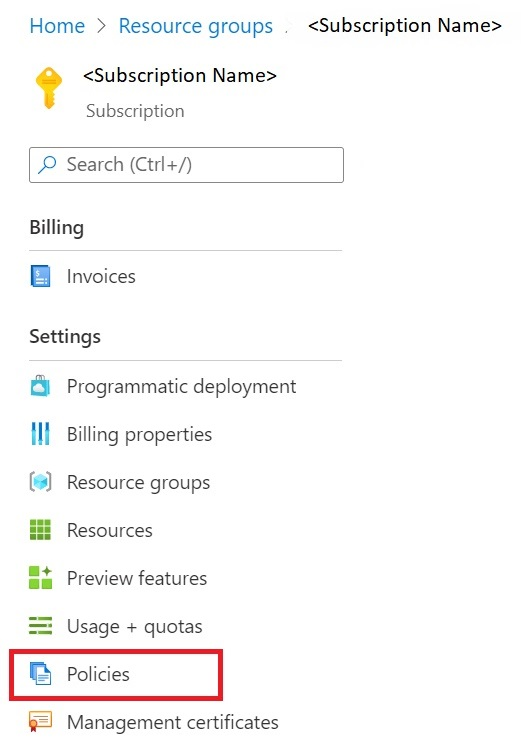

Přejděte do Azure Container Registry>skupiny prostředků>nastavení>zásad.

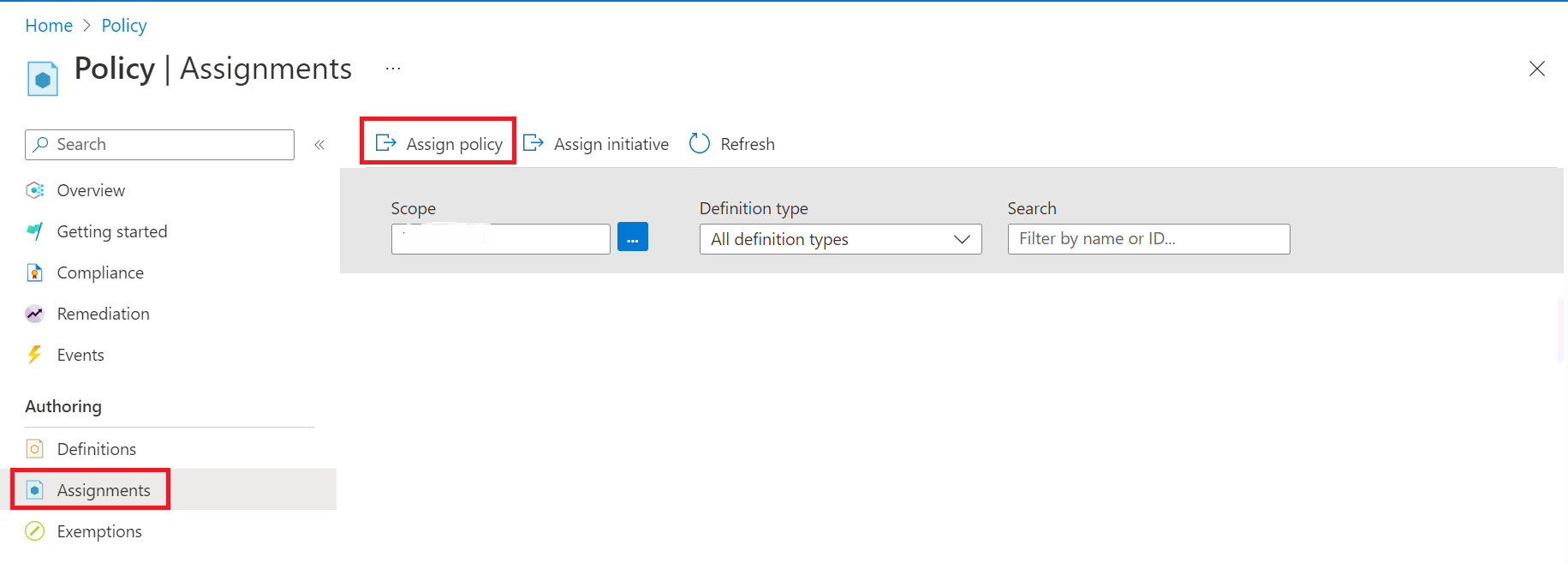

Přejděte do Azure Policy, na Přiřazení vyberte Přiřadit zásadu.

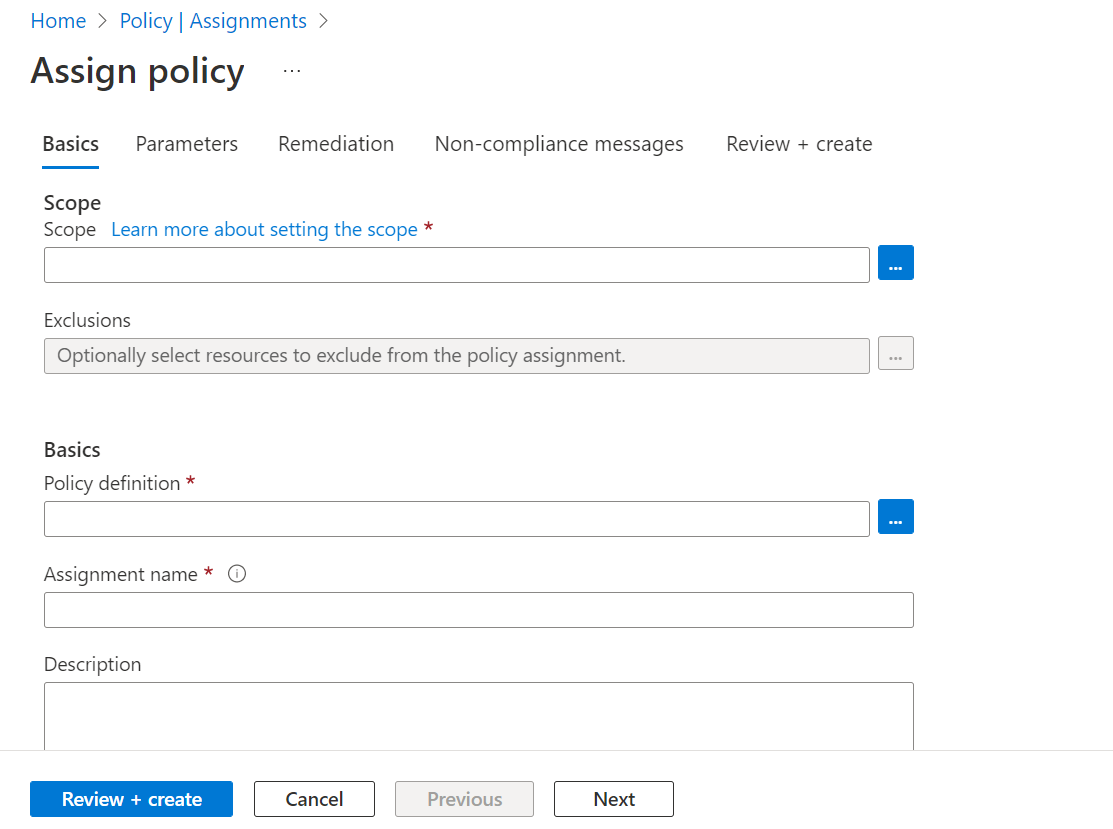

V části Přiřadit zásadu použijte filtry k hledání a nalezení rozsahu, definice zásady, názvu přiřazení.

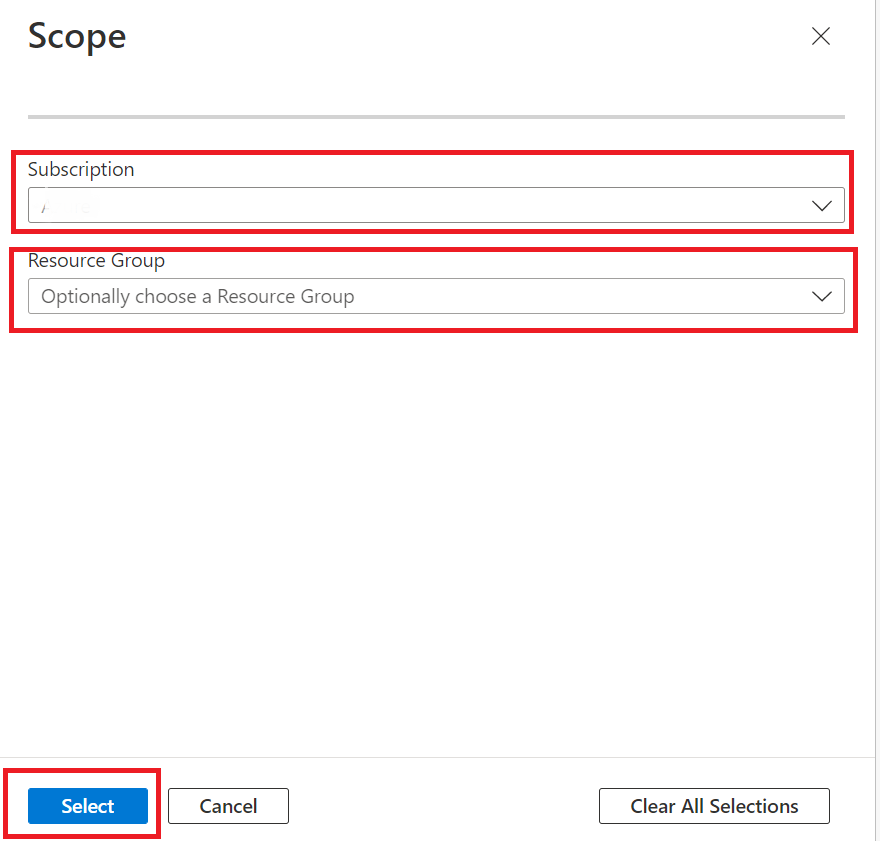

Vyberte Rozsah, ve kterém chcete filtrovat a hledat Předplatné a SkupinaProstředků a zvolte Vybrat.

Výběrem definice zásady můžete filtrovat a prohledávat předdefinované definice zásad podmíněného přístupu.

Filtry slouží k výběru a potvrzení oboru, definice zásady a názvu přiřazení.

Pomocí filtrů omezte stavy dodržování předpisů nebo vyhledejte zásady.

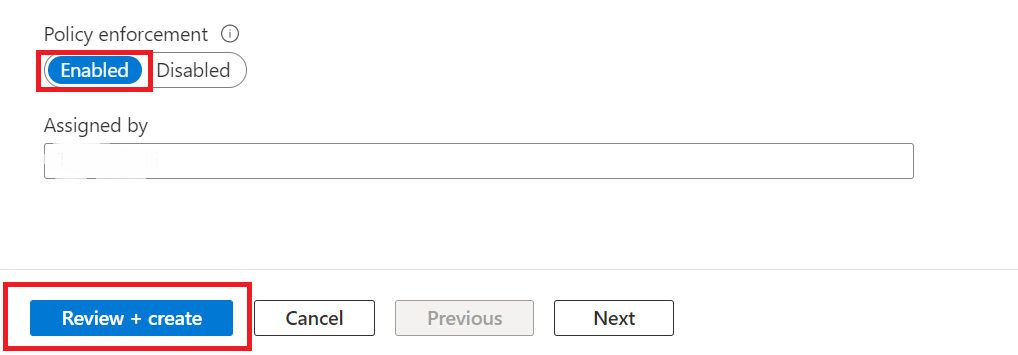

Potvrďte nastavení a nastavte vynucení zásad jako povolené.

Vyberte Zkontrolovat + Vytvořit.