Role a požadavky pro Azure Data Share

Tento článek popisuje role a oprávnění potřebná ke sdílení a přijímání dat pomocí služby Azure Data Share.

Role a požadavky

Pomocí služby Azure Data Share můžete sdílet data bez výměny přihlašovacích údajů mezi poskytovatelem dat a spotřebitelem. Pro sdílení na základě snímků používá služba Azure Data Share spravované identity (dříve označované jako MSI) k ověření v úložišti dat Azure.

K vytvoření sdílených složek ve sdílené složce Azure Data bude uživatel potřebovat tato oprávnění:

- Oprávnění účtu sdílené složky dat: Přispěvatel

- Skupina prostředků úložiště: Čtenář (oprávnění ke čtení ve skupině prostředků, ve které jsou vaše účty úložiště nebo databáze aktivní, můžete je vyhledat na portálu.)

- Zdrojová oprávnění v závislosti na zdroji:

Sdílení úložiště a datového jezera

| Typ úložiště dat | Akce | Role ve zdrojovém úložišti dat | Role v cílovém úložišti dat | Poznámka: |

|---|---|---|---|---|

| Azure Blob Storage | Sdílení dat | Přispěvatel účtu úložiště** | **Místo toho můžete vytvořit vlastní roli s potřebnými akcemi úložiště. | |

| Příjem dat | Přispěvatel účtu úložiště** | **Místo toho můžete vytvořit vlastní roli s potřebnými akcemi úložiště. | ||

| Automatické přiřazení oprávnění MI ke sdílení | Role s Microsoft.Authorization/přiřazeními rolí/zápisem* | Nepovinné. Místo toho můžete oprávnění MI přiřadit ručně. | ||

| Automatické přiřazení oprávnění MI k příjmu | Role s Microsoft.Authorization/přiřazeními rolí/zápisem* | Nepovinné. Místo toho můžete oprávnění MI přiřadit ručně. | ||

| Azure Data Lake Gen1 | Sdílení dat | Přístup k souborům, které chcete sdílet, a oprávnění k zápisu. | ||

| Příjem dat | Nepodporuje se | |||

| Automatické přiřazení oprávnění MI ke sdílení | Role s Microsoft.Authorization/přiřazeními rolí/zápisem* | Nepovinné. Místo toho můžete oprávnění MI přiřadit ručně. | ||

| Automatické přiřazení oprávnění MI k příjmu | Nepodporováno | |||

| Azure Data Lake Gen2 | Sdílení dat | Přispěvatel účtu úložiště** | **Místo toho můžete vytvořit vlastní roli s potřebnými akcemi úložiště. | |

| Příjem dat | Přispěvatel účtu úložiště** | **Místo toho můžete vytvořit vlastní roli s potřebnými akcemi úložiště. | ||

| Automatické přiřazení oprávnění MI ke sdílení | Role s Microsoft.Authorization/přiřazeními rolí/zápisem* | Nepovinné. Místo toho můžete oprávnění MI přiřadit ručně. | ||

| Automatické přiřazení oprávnění MI k příjmu | Role s Microsoft.Authorization/přiřazeními rolí/zápisem* | Nepovinné. Místo toho můžete oprávnění MI přiřadit ručně. |

* Toto oprávnění existuje v roli Vlastník .

Další informace o sdílení do a z úložiště Azure najdete v článku pro sdílení a příjem dat ze služby Azure Blob Storage a Azure Data Lake Storage.

Sdílení databáze SQL

Pokud chcete sdílet data z SQL, můžete použít:

Pokud chcete přijímat data do SQL, budete muset přiřadit oprávnění k příjmu dat.

Ověřování Microsoft Entra ke sdílení

Tyto požadavky zahrnují ověřování, které budete potřebovat, aby se služba Azure Data Share mohl připojit ke službě Azure SQL Database:

- Budete potřebovat oprávnění k zápisu do databází na SQL Serveru: Microsoft.Sql/servers/databases/write. Toto oprávnění existuje v roli Přispěvatel.

- SQL Server Microsoft Entra Admin oprávnění.

- Přístup k bráně firewall SQL Serveru:

- Na webu Azure Portal přejděte na svůj SQL server. V levém navigačním panelu vyberte brány firewall a virtuální sítě .

- U možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru vyberte Ano.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit, takže možná budete muset ip adresu klienta přidat znovu, až budete příště sdílet data z portálu.

- Zvolte Uložit.

Ověřování SQL ke sdílení

Můžete postupovat podle podrobného ukázkového videa a nakonfigurovat ověřování nebo provést všechny tyto požadavky:

Oprávnění k zápisu do databází na SQL Serveru: Microsoft.Sql/servers/databases/write. Toto oprávnění existuje v roli Přispěvatel.

Oprávnění pro spravovanou identitu prostředku Azure Data Share pro přístup k databázi:

Na webu Azure Portal přejděte na SQL Server a nastavte sami sebe jako správce Microsoft Entra.

Připojte se ke službě Azure SQL Database/Data Warehouse pomocí Editor Power Query nebo aplikace SQL Server Management Studio s ověřováním Microsoft Entra.

Spuštěním následujícího skriptu přidejte identitu spravovanou prostředkem služby Data Share jako db_datareader. Připojte se pomocí služby Active Directory a ne ověřování SQL Serveru.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Poznámka:

Share_acc_name <> je název vašeho prostředku služby Data Share.

Uživatel služby Azure SQL Database s přístupem db_datareader k navigaci a výběru tabulek nebo zobrazení, které chcete sdílet.

Přístup k bráně firewall SQL Serveru:

- Na webu Azure Portal přejděte na SQL Server. V levém navigačním panelu vyberte brány firewall a virtuální sítě .

- U možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru vyberte Ano.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit, takže možná budete muset ip adresu klienta přidat znovu, až budete příště sdílet data z portálu.

- Zvolte Uložit.

Ověřování pro příjem v SQL

Pro SQL server, na kterém jste správcem Microsoft Entra sql serveru, před přijetím sdílené složky dat proveďte tyto požadavky:

- Azure SQL Database nebo Azure Synapse Analytics (dříve Azure SQL DW)

- Oprávnění k zápisu do databází na SQL Serveru: Microsoft.Sql/servers/databases/write. Toto oprávnění existuje v roli Přispěvatel.

- Přístup k bráně firewall SQL Serveru:

- Na webu Azure Portal přejděte na svůj SQL server. V levém navigačním panelu vyberte brány firewall a virtuální sítě .

- U možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru vyberte Ano.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit, takže možná budete muset ip adresu klienta přidat znovu, až budete příště sdílet data z portálu.

- Zvolte Uložit.

Pro SQL server, kde nejstesprávcem Microsoft Entra, před přijetím sdílené složky dat proveďte tyto požadavky:

Pokud chcete nakonfigurovat požadavky, můžete postupovat podle podrobných ukázek videa nebo podle následujícího postupu.

Azure SQL Database nebo Azure Synapse Analytics (dříve Azure SQL DW)

Oprávnění k zápisu do databází na SQL Serveru: Microsoft.Sql/servers/databases/write. Toto oprávnění existuje v roli Přispěvatel.

Oprávnění pro spravovanou identitu prostředku služby Data Share pro přístup ke službě Azure SQL Database nebo Azure Synapse Analytics:

Na webu Azure Portal přejděte na SQL Server a nastavte sami sebe jako správce Microsoft Entra.

Připojte se ke službě Azure SQL Database/Data Warehouse pomocí Editor Power Query nebo aplikace SQL Server Management Studio s ověřováním Microsoft Entra.

Spuštěním následujícího skriptu přidejte spravovanou identitu sdílené složky dat jako db_datareader db_datawriter db_ddladmin.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Poznámka:

Share_acc_name <> je název vašeho prostředku služby Data Share.

Přístup k bráně firewall SQL Serveru:

- Na webu Azure Portal přejděte na SQL Server a vyberte Brány firewall a virtuální sítě.

- U možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru vyberte Ano.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit, takže možná budete muset ip adresu klienta přidat znovu, až budete příště sdílet data z portálu.

- Zvolte Uložit.

Další informace o sdílení do a z Azure SQL najdete v článku pro sdílení a příjem dat ze služby Azure SQL Database.

Sdílení služby Azure Synapse Analytics

Sdílení

Oprávnění k zápisu do fondu SQL v pracovním prostoru Synapse: Microsoft.Synapse/workspaces/sqlPools/write Toto oprávnění existuje v roli Přispěvatel.

Oprávnění pro spravovanou identitu prostředku služby Data Share pro přístup k fondu SQL pracovního prostoru Synapse:

Na webu Azure Portal přejděte do svého pracovního prostoru Synapse. V levém navigačním panelu vyberte správce SLUŽBY SQL Active Directory a nastavte se jako správce Microsoft Entra.

Otevřete Synapse Studio a v levém navigačním panelu vyberte Spravovat . V části Zabezpečení vyberte Řízení přístupu. Přiřaďte si roli správce SQL nebo správce pracovního prostoru.

V nástroji Synapse Studio vyberte Vývoj z levé navigace. Spuštěním následujícího skriptu ve fondu SQL přidejte identitu spravovanou prostředkem služby Data Share jako db_datareader.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Poznámka:

Share_acc_name <> je název vašeho prostředku služby Data Share.

Přístup k bráně firewall pracovního prostoru Synapse:

- Na webu Azure Portal přejděte do pracovního prostoru Synapse. V levém navigačním panelu vyberte brány firewall.

- V části Povolit službám a prostředkům Azure přístup k tomuto pracovnímu prostoru vyberte ZAPNUTO.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit, takže možná budete muset ip adresu klienta přidat znovu, až budete příště sdílet data z portálu.

- Zvolte Uložit.

Přijmout

Vyhrazený fond SQL služby Azure Synapse Analytics (pracovní prostor). Příjem dat do bezserverového fondu SQL se v současné době nepodporuje.

Oprávnění k zápisu do fondu SQL v pracovním prostoru Synapse: Microsoft.Synapse/workspaces/sqlPools/write Toto oprávnění existuje v roli Přispěvatel.

Oprávnění pro spravovanou identitu prostředku služby Data Share pro přístup k fondu SQL pracovního prostoru Synapse:

Na webu Azure Portal přejděte do pracovního prostoru Synapse.

V levém navigačním panelu vyberte správce SLUŽBY SQL Active Directory a nastavte se jako správce Microsoft Entra.

Otevřete Synapse Studio a v levém navigačním panelu vyberte Spravovat . V části Zabezpečení vyberte Řízení přístupu. Přiřaďte si roli správce SQL nebo správce pracovního prostoru.

V nástroji Synapse Studio vyberte v levém navigačním panelu možnost Vývoj . Spuštěním následujícího skriptu ve fondu SQL přidejte identitu spravovanou prostředkem služby Data Share jako db_datareader, db_datawriter db_ddladmin.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Poznámka:

Share_acc_name <> je název vašeho prostředku služby Data Share.

Přístup k bráně firewall pracovního prostoru Synapse:

- Na webu Azure Portal přejděte do pracovního prostoru Synapse. V levém navigačním panelu vyberte brány firewall.

- V části Povolit službám a prostředkům Azure přístup k tomuto pracovnímu prostoru vyberte ZAPNUTO.

- Vyberte +Přidat IP adresu klienta. IP adresa klienta se může změnit. Tento proces může být potřeba opakovat při příštím sdílení dat SQL z webu Azure Portal.

- Zvolte Uložit.

Další informace o sdílení do a z Azure Synapse Analytics najdete v článku o sdílení a přijímání dat ze služby Azure Synapse Analytics.

Ruční přiřazení oprávnění MI

Pokud má uživatel oprávnění Microsoft.Authorization/role přiřazení/zápisu ve zdrojovém nebo cílovém úložišti dat, automaticky přiřadí spravovanou identitu služby Azure Data Share oprávnění, která potřebuje k ověření v úložišti dat. Oprávnění spravované identity můžete také přiřadit ručně.

Pokud se rozhodnete přiřadit oprávnění ručně, přiřaďte tato oprávnění spravované identitě prostředku Azure Data Share na základě zdroje a akce:

| Typ úložiště dat | Zprostředkovatel dat zdrojové úložiště dat | Cílové úložiště dat příjemce dat |

|---|---|---|

| Azure Blob Storage | Čtenář dat v objektech blob služby Storage | Přispěvatel dat objektů blob úložiště |

| Azure Data Lake Gen1 | Vlastník | Nepodporuje se |

| Azure Data Lake Gen2 | Čtenář dat v objektech blob služby Storage | Přispěvatel dat objektů blob úložiště |

| Azure SQL Database | db_datareader | db_datareader, db_datawriter, db_ddladmin |

| Azure Synapse Analytics | db_datareader | db_datareader, db_datawriter, db_ddladmin |

Příklad zprostředkovatele dat

Když sdílíte data z účtu úložiště, udělí se spravovaná identita prostředku sdílené datové složky roli Čtenář dat objektů blob služby Storage.

To provádí automaticky služba Azure Data Share, když uživatel přidává datovou sadu prostřednictvím webu Azure Portal a uživatel je vlastníkem úložiště dat Azure nebo je členem vlastní role, která má přiřazené oprávnění Microsoft.Authorization/role/ oprávnění k zápisu .

Uživatel může také mít vlastníka úložiště dat Azure a přidat spravovanou identitu prostředku sdílené datové složky do úložiště dat Azure ručně. Tuto akci je potřeba provést pouze jednou na prostředek sdílené datové složky.

Pokud chcete vytvořit přiřazení role pro spravovanou identitu prostředku sdílené datové složky ručně, postupujte následovně:

Přejděte do úložiště dat Azure.

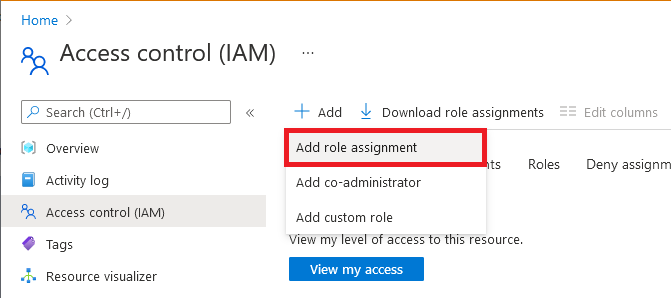

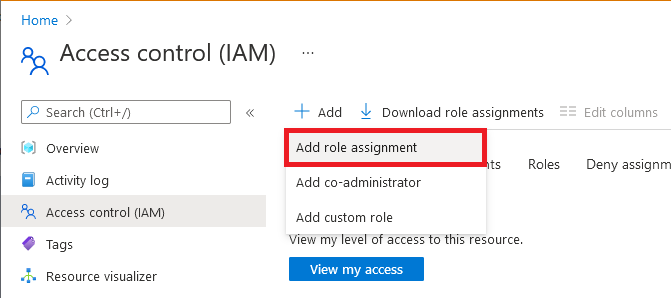

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat > přiřazení role.

Na kartě Role vyberte jednu z rolí uvedených v tabulce přiřazení rolí v předchozí části.

Na kartě Členové vyberte Spravovaná identita a pak vyberte Vybrat členy.

Vyberte své předplatné Azure.

Vyberte spravovanou identitu přiřazenou systémem, vyhledejte prostředek služby Azure Data Share a pak ji vyberte.

Na kartě Zkontrolovat a přiřadit vyberte možnost Zkontrolovat a přiřadit a přiřaďte roli.

Další informace o přiřazeních rolí najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal. Pokud sdílíte data pomocí rozhraní REST API, můžete přiřazení role vytvořit pomocí rozhraní API odkazováním na přiřazení rolí Azure pomocí rozhraní REST API.

V případě sdílení založeného na snímcích SQL je potřeba vytvořit uživatele SQL z externího zprostředkovatele ve službě SQL Database se stejným názvem jako prostředek azure Data Share při připojování k databázi SQL pomocí ověřování Microsoft Entra. Tento uživatel musí být udělen db_datareader oprávnění. Ukázkový skript spolu s dalšími požadavky pro sdílení založené na SQL najdete v kurzu Sdílení ze služby Azure SQL Database nebo Azure Synapse Analytics .

Příklad příjemce dat

Pokud chcete přijímat data do účtu úložiště, musí mít spravovaná identita prostředku sdílené příjemce udělený přístup k cílovému účtu úložiště. Spravovaná identita prostředku sdílené složky dat musí mít přiřazenou roli Přispěvatel dat objektů blob služby Storage. To provádí služba Azure Data Share automaticky, pokud uživatel prostřednictvím webu Azure Portal určí cílový účet úložiště a uživatel má správná oprávnění. Uživatel je například vlastníkem účtu úložiště nebo je členem vlastní role, která má přiřazené oprávnění Microsoft.Authorization/role assignments/write .

Případně může mít vlastníka účtu úložiště, aby do účtu úložiště přidal spravovanou identitu prostředku sdílené datové složky ručně. Tuto akci je potřeba provést pouze jednou na prostředek sdílené datové složky. Pokud chcete vytvořit přiřazení role pro spravovanou identitu prostředku sdílené datové složky ručně, postupujte podle následujících kroků.

Přejděte do úložiště dat Azure.

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat > přiřazení role.

Na kartě Role vyberte jednu z rolí uvedených v tabulce přiřazení rolí v předchozí části. Například pro účet úložiště vyberte Čtenář dat objektů blob služby Storage.

Na kartě Členové vyberte Spravovaná identita a pak vyberte Vybrat členy.

Vyberte své předplatné Azure.

Vyberte spravovanou identitu přiřazenou systémem, vyhledejte prostředek služby Azure Data Share a pak ji vyberte.

Na kartě Zkontrolovat a přiřadit vyberte možnost Zkontrolovat a přiřadit a přiřaďte roli.

Další informace o přiřazeních rolí najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal. Pokud přijímáte data pomocí rozhraní REST API, můžete přiřazení role vytvořit pomocí rozhraní API odkazováním na přiřazení rolí Azure pomocí rozhraní REST API.

V případě cíle založeného na SQL musí být uživatel SQL vytvořen z externího zprostředkovatele ve službě SQL Database se stejným názvem jako prostředek azure Data Share při připojování k databázi SQL pomocí ověřování Microsoft Entra. Tento uživatel musí mít udělené oprávnění db_datareader, db_datawriter db_ddladmin . Ukázkový skript spolu s dalšími požadavky pro sdílení založené na SQL najdete v kurzu Sdílení ze služby Azure SQL Database nebo Azure Synapse Analytics .

Registrace poskytovatele prostředků

Možná budete muset ručně zaregistrovat poskytovatele prostředků Microsoft.DataShare do předplatného Azure v následujících scénářích:

- Zobrazení pozvánky ke službě Azure Data Share poprvé ve vašem tenantovi Azure

- Sdílení dat z úložiště dat Azure v jiném předplatném Azure než prostředek Azure Data Share

- Příjem dat do úložiště dat Azure v jiném předplatném Azure od prostředku Azure Data Share

Podle těchto kroků zaregistrujte poskytovatele prostředků Microsoft.DataShare do svého předplatného Azure. K registraci poskytovatele prostředků potřebujete přístup přispěvatele k předplatnému Azure.

- Na webu Azure Portal přejděte do části Předplatná.

- Vyberte předplatné, které používáte pro Azure Data Share.

- Vyberte poskytovatele prostředků.

- Vyhledejte Microsoft.DataShare.

- Vyberte Zaregistrovat.

Další informace o poskytovateli prostředků najdete v tématu Poskytovatelé a typy prostředků Azure.

Vlastní role pro sdílenou složku dat

Tato část popisuje vlastní role a oprávnění požadovaná v rámci vlastních rolí pro sdílení a příjem dat, konkrétně pro účet úložiště. Existují také požadavky, které jsou nezávislé na vlastní roli nebo roli Azure Data Share.

Požadavky pro sdílenou složku dat kromě vlastní role

- Aby bylo možné přidat datovou sadu ve službě Azure Data Share, musí mít spravovaná identita prostředku zprostředkovatele udělený přístup ke zdrojovému úložišti dat Azure. Pokud například používáte účet úložiště, udělí se spravovaná identita prostředku sdílené datové složky roli Čtenář dat objektů blob služby Storage.

- Pokud chcete přijímat data do účtu úložiště, musí mít spravovaná identita prostředku sdílené datové složky příjemce udělený přístup k cílovému účtu úložiště. Spravovaná identita prostředku sdílené složky dat musí mít přiřazenou roli Přispěvatel dat objektů blob služby Storage.

- V některých scénářích může být také potřeba ručně zaregistrovat poskytovatele prostředků Microsoft.DataShare do předplatného Azure. Konkrétní podrobnosti najdete v části Registrace poskytovatele prostředků v tomto článku.

Vytvoření vlastních rolí a požadovaných oprávnění

Vlastní role je možné vytvořit v předplatném nebo skupině prostředků pro sdílení a přijímání dat. Uživatelům a skupinám je pak možné přiřadit vlastní roli.

- K vytvoření vlastní role se vyžadují akce pro úložiště, sdílenou složku dat, skupinu prostředků a autorizaci. Informace o různých úrovních oprávnění a výběru odpovídajících pro vaši vlastní roli najdete v provozním dokumentu poskytovatele prostředků Azure pro službu Data Share.

- Případně můžete pomocí webu Azure Portal přejít na IAM, vlastní roli, přidat oprávnění, hledat, vyhledat oprávnění Microsoft.DataShare a zobrazit seznam dostupných akcí.

- Další informace o přiřazení vlastních rolí najdete v tématu Vlastní role Azure. Jakmile máte vlastní roli, otestujte ji a ověřte, že funguje podle očekávání.

Následující příklad ukazuje, jak se požadované akce zobrazí v zobrazení JSON pro vlastní roli pro sdílení a příjem dat.

{

"Actions": [

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action",

"Microsoft.Storage/storageAccounts/listkeys/action",

"Microsoft.DataShare/accounts/read",

"Microsoft.DataShare/accounts/providers/Microsoft.Insights/metricDefinitions/read",

"Microsoft.DataShare/accounts/shares/listSynchronizations/action",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/read",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/write",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/delete",

"Microsoft.DataShare/accounts/shareSubscriptions/*",

"Microsoft.DataShare/listInvitations/read",

"Microsoft.DataShare/locations/rejectInvitation/action",

"Microsoft.DataShare/locations/consumerInvitations/read",

"Microsoft.DataShare/locations/operationResults/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourcegroups/resources/read",

"Microsoft.Authorization/roleAssignments/read",

]

}

Další kroky

- Další informace o rolích v Azure – Principy definic rolí Azure

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro