Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Private Link vytvoří privátní zabezpečené připojení mezi vašimi prostředky Azure Databricks a vašimi službami Azure a bezserverovými prostředky a zajišťuje, aby síťový provoz nebyl přístupný veřejnému internetu.

Azure Databricks podporuje tři typy připojení pomocí Private Link:

- Příchozí (front-end): Zabezpečuje připojení uživatelů k pracovním prostorům.

- Odchozí (bezserverová):: Zabezpečuje připojení z bezserverového výpočetního prostředí Azure Databricks k prostředkům Azure.

- Classic (back-end):: Zabezpečuje připojení z klasického výpočetního prostředí k řídicí rovině.

Přehled privátního připojení

Azure Private Link umožňuje zabezpečené privátní připojení z virtuálních sítí Azure a místních sítí ke službám Azure a zajišťuje izolaci provozu od veřejného internetu. Tato funkce pomáhá organizacím řešit požadavky na zabezpečení a dodržování předpisů. Umožňuje komplexní privátní sítě a minimalizuje riziko exfiltrace dat.

Příchozí připojení (front-end), odchozí (bezserverová) nebo klasická výpočetní připojení (back-end) Private Link můžete povolit nezávisle nebo v kombinaci. Správná volba závisí na požadavcích na zabezpečení a dodržování předpisů. Můžete také vynutit privátní připojení pro pracovní prostor, což způsobí, že Azure Databricks odmítne všechna připojení k veřejné síti automaticky. Tento kombinovaný přístup poskytuje komplexní izolaci sítě, snižuje prostor pro útoky a podporuje dodržování předpisů pro citlivé úlohy.

Pomocí služby Private Link můžete:

- Zablokujte přístup k datům z neautorizovaných sítí nebo veřejného internetu při použití webové aplikace nebo rozhraní API Služby Azure Databricks.

- Snižte riziko exfiltrace dat omezením ohrožení sítě pouze schválenými privátními koncovými body.

Volba správné implementace služby Private Link

Tento průvodce vám pomůže určit, která implementace nejlépe vyhovuje vašim potřebám.

| Zvážení | Pouze příchozí (front-end) | Pouze odchozí (bezserverová) | Klasická výpočetní platforma (pouze back-end) | Úplná soukromá izolace |

|---|---|---|---|---|

| Primární cíl zabezpečení | K mým prostředkům Azure Databricks mají přístup jenom autorizovaní jednotlivci. | Zabezpečení přístupu k datům z bezserverové architektury | Uzamčení klasické výpočetní roviny | Maximální izolace (úplné zajištění všeho) |

| Možnosti připojení uživatelů | Soukromé nebo veřejné | Veřejný (internet) | Veřejný (internet) | Pouze soukromé |

| Přístup k datům bez serveru | Veřejný (internet) | Soukromé (k zákaznickým prostředkům) | Veřejný (internet) | Soukromé (k zákaznickým prostředkům) |

| Připojení clusteru k řídicí rovině | Veřejná (standardní zabezpečená cesta) | Veřejná (standardní zabezpečená cesta) | Soukromé (povinné) | Soukromé (povinné) |

| Požadavky | Plán Premium, implantace VNet, SCC | Plán Premium | Plán Premium, implantace VNet, SCC | Plán Premium, implantace VNet, SCC |

| Nastavení přístupu k síti pracovního prostoru | Povolený veřejný přístup | Nevyžaduje se žádná změna. | Povolený veřejný přístup | Veřejný přístup zakázaný |

| Požadovaná pravidla NSG | Všechny pravidla | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Požadované privátní koncové body | Front-end (databricks_ui_api), autentizace v prohlížeči | Privátní koncové body NCC | Back-end (databricks_ui_api) | Vše (front-end, back-end, autentizace prohlížeče, NCC) |

| Relativní náklady | Náklady na koncový bod a přenos dat | Náklady na koncový bod a zpracovávaná data | Náklady na koncový bod a přenos dat | Může to být vyšší náklady (všechny koncové body, včetně přenosu a zpracování dat). |

Příchozí připojení (uživatelské rozhraní)

Příchozí služba Private Link zabezpečuje připojení uživatelů k pracovnímu prostoru Azure Databricks. Provoz směruje přes privátní koncový bod ve vaší tranzitní virtuální síti místo veřejných IP adres. Příchozí privátní propojení poskytuje zabezpečený přístup k:

- Webová aplikace Azure Databricks

- REST API

- Databricks Connect API

Viz Konfigurace privátního připojení front-endu.

Webové ověřování pro jednotné přihlášení v prohlížeči

Ověřování na webu pro jednotné přihlášení založené na prohlížeči

Při použití služby Private Link pro přední přístup se vyžaduje specializovaný browser_authentication koncový bod, aby Single Sign-On (SSO) fungovalo pro přihlášení prohlížeče přes soukromé připojení. Bezpečně zpracovává zpětná volání ověřování SSO z Microsoft Entra ID, jinak blokovaná na privátní síti. Tento proces nemá vliv na ověřování rozhraní REST API.

-

Pravidlo nasazení: Pro každou oblast Azure a privátní zónu DNS může existovat pouze jeden

browser_authenticationkoncový bod. Tento jeden koncový bod slouží všem pracovním prostorům v této oblasti, které sdílejí stejnou konfiguraci DNS. - Osvědčený postup v produkčním prostředí: Pokud chcete zabránit výpadkům, vytvořte vyhrazený pracovní prostor privátního webového ověřování v každé produkční oblasti. Jediným účelem je hostovat tento kritický koncový bod. V tomto pracovním prostoru zakažte přístup k veřejné síti a ověřte, že pro něj nejsou vytvořené žádné jiné privátní koncové body front-endu. Pokud se tento pracovní prostor hostitele odstraní, přihlášení k webu selže pro všechny ostatní pracovní prostory v dané oblasti.

- Alternativní konfigurace: Pro jednodušší nasazení můžete hostovat koncový bod v existujícím pracovním prostoru místo vytvoření vyhrazeného. To je vhodné pro neprodukční prostředí nebo pokud máte jistotu, že máte v dané oblasti jenom jeden pracovní prostor. Mějte ale na paměti, že odstranění pracovního prostoru hostitele okamžitě přeruší ověřování pro všechny ostatní pracovní prostory, které na něm závisejí.

Odchozí připojení (bez serveru)

Odchozí privátní propojení umožňuje privátní připojení z bezserverových výpočetních prostředků Azure Databricks k vašim prostředkům Azure. Na rozdíl od příchozích a klasických výpočetních rovin Private Link, která zabezpečuje připojení ke službě Azure Databricks, odchozí služba Private Link zabezpečuje připojení z bezserverového výpočetního prostředí k vašim zákaznickým prostředkům.

Bezserverová služba Private Link používá konfigurace síťového připojení (NCC), což jsou regionální konstrukce na úrovni účtu, které spravují vytváření privátních koncových bodů ve velkém měřítku. Adaptéry NCC lze připojit k více pracovním prostorům ve stejné oblasti.

Privátní připojení k prostředkům Azure

Privátní připojení k prostředkům Azure

Umožňuje bezserverové výpočetní prostředky přistupovat k prostředkům Azure, jako je Azure Storage a Azure SQL, prostřednictvím privátních koncových bodů bez procházení veřejného internetu. Přenos dat zůstává zcela v síti Azure.

Privátní připojení k prostředkům virtuální sítě

Privátní připojení k prostředkům virtuální sítě

Umožňuje bezserverové výpočetní prostředky přistupovat k prostředkům ve vaší virtuální síti, jako jsou databáze a interní služby, prostřednictvím privátních koncových bodů prostřednictvím nástroje pro vyrovnávání zatížení Azure.

Viz Konfigurace privátního připojení k prostředkům ve vaší virtuální síti.

Klíčové koncepty odchozího připojení

Klíčové koncepty odchozího připojení

- Konfigurace připojení k síti (NCC): Regionální struktura na úrovni účtu, která spravuje privátní koncové body a řídí, jak bezserverové výpočetní prostředky přistupují k zákaznickým prostředkům.

- Pravidla privátního koncového bodu: Definujte konkrétní prostředky, ke kterým mají výpočetní prostředky bez serveru soukromý přístup.

- Model přiřazení pracovního prostoru: NCC mohou být přiřazeny k až 50 pracovním prostorům ve stejné oblasti.

-

Omezení a kvóty:

- Až 10 NCC na region na účet

- 100 privátních koncových bodů na oblast (distribuovaných mezi Centra síťových připojení)

- Až 50 pracovních prostorů na NCC

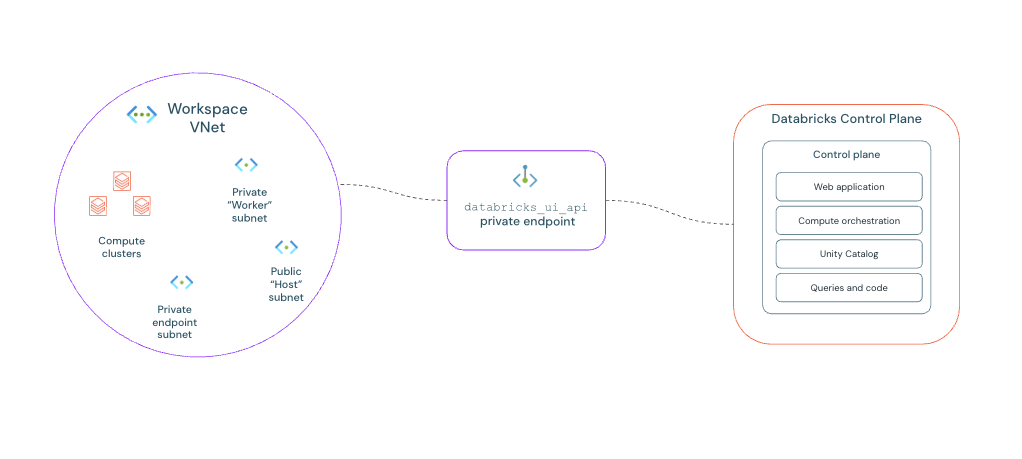

Privátní připojení klasické výpočetní platformy

Privátní propojení klasické výpočetní roviny zabezpečuje připojení z clusterů Azure Databricks k řídicí rovině. Clustery se připojují k řídicí rovině pro rozhraní REST API a zabezpečený přenos připojení ke clusteru.

Adresy Private Linku klasické výpočetní platformy:

- Požadavky na dodržování předpisů: Pomáhá splňovat přísné zákonné a firemní požadavky na dodržování předpisů, které vyžadují, aby veškerý interní cloudový provoz zůstal v privátní síti.

- Posílení zabezpečení hraniční sítě: Implementace klasické výpočetní roviny Private Link spolu s privátními koncovými body pro služby Azure umožňuje omezit ohrožení sítě. To snižuje rizika exfiltrace dat tím, že zajišťuje, aby clustery pro zpracování dat neměly žádnou cestu k neoprávněným službám nebo cílům na veřejném internetu.

Viz Konfigurace privátního připojení back-endu.

Poznámka:

Připojení ke klasické výpočetní rovině můžete nastavit nezávisle. Nevyžaduje příchozí ani bezserverové připojení.

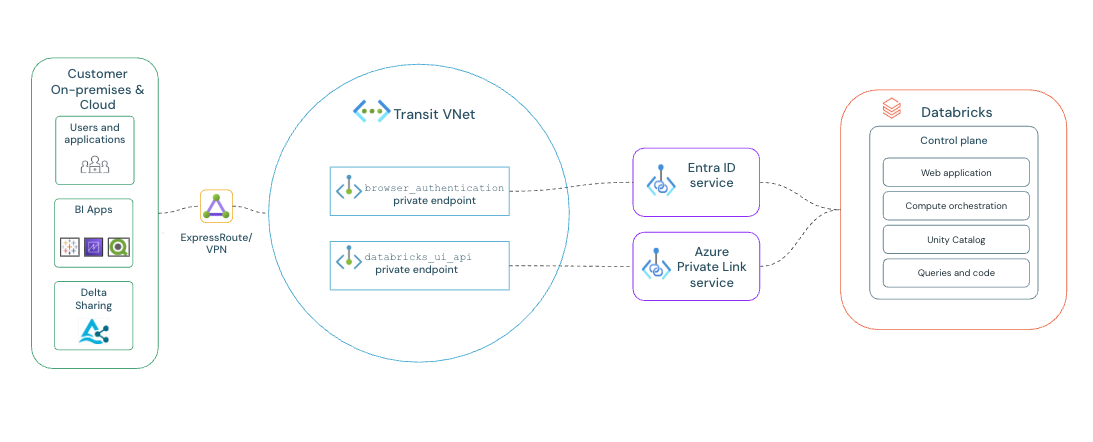

Virtuální sítě pro privátní připojení

Privátní připojení používá dvě odlišné virtuální sítě (VNet).

- Přenosová virtuální síť: Tato virtuální síť funguje jako centrální centrum pro připojení uživatelů a obsahuje příchozí privátní koncové body potřebné pro klientský přístup k pracovním prostorům a pro ověřování jednotného přihlašování založeného na prohlížeči.

- Virtuální síť pracovního prostoru: Jedná se o virtuální síť, kterou vytvoříte speciálně pro hostování pracovního prostoru Azure Databricks a klasických privátních koncových bodů.

Přidělení a určení velikosti podsítě

Naplánujte podsítě v každé virtuální síti tak, aby podporovaly privátní připojení a nasazení.

Podsítě tranzitní virtuální sítě:

- Podsíť privátního koncového bodu: Přidělí IP adresy pro všechny příchozí privátní koncové body.

- Pro nasazení pracovního prostoru ověřování prohlížeče se doporučují dvě vyhrazené podsítě, hostitel nebo veřejná podsíť a kontejner nebo privátní podsíť.

Podsítě virtuální sítě pracovního prostoru:

- Podsítě pracovního prostoru: Pro samotné nasazení pracovního prostoru Azure Databricks se vyžadují dvě podsítě, hostitel nebo veřejná podsíť a kontejner nebo privátní podsíť. Informace o velikosti podsítí pracovního prostoru naleznete v pokynech pro adresní prostor.

- Podsíť klasického privátního koncového bodu: Další podsíť je nutná k hostování privátního koncového bodu pro privátní připojení klasické výpočetní roviny.

Určení velikosti závisí na vašich individuálních potřebách implementace, ale jako vodítko můžete použít následující:

| virtuální síť | Účel podsítě | Doporučený rozsah CIDR |

|---|---|---|

| Tranzit | Podsíť privátních koncových bodů | /26 to /25 |

| Tranzit | Ověřovací pracovní prostor prohlížeče |

/28 nebo /27 |

| Workspace | Podsíť klasického privátního koncového bodu | /27 |

Privátní koncové body Azure Databricks

Azure Databricks používá k privatizaci provozu dva různé typy privátních koncových bodů. Seznamte se s jejich různými rolemi a implementujte je správně.

-

Koncový bod pracovního prostoru (

databricks_ui_api): Toto je primární privátní koncový bod pro zabezpečení provozu do a z vašeho pracovního prostoru. Zpracovává volání rozhraní REST API jak pro příchozí, tak pro klasickou výpočetní vrstvu Private Link. -

Koncový bod webového ověřování (

browser_authentication): Jedná se o specializovaný a dodatečný koncový bod, který se vyžaduje jenom k tomu, aby jednotné Sign-On přihlašování (SSO) fungovalo pro přihlášení webového prohlížeče přes privátní připojení. Vyžaduje se pro příchozí a koncové připojení.

U privátních koncových bodů mějte na paměti následující:

- Sdílené koncové body: Privátní koncové body je možné sdílet napříč několika pracovními prostory, které používají stejnou virtuální síť pracovního prostoru, protože se jedná o prostředky na úrovni virtuální sítě. Jedna sada privátních koncových bodů může obsluhovat všechny pracovní prostory nasazené v dané virtuální síti a oblasti.

- Specifické pro jednotlivé oblasti: Privátní koncové body jsou prostředky specifické pro jednotlivé oblasti. Pracovní prostory v různých oblastech vyžadují samostatné konfigurace privátních koncových bodů.

Klíčové aspekty

Před konfigurací privátního připojení mějte na paměti následující skutečnosti:

- Pokud máte v privátním koncovém bodu povolené zásady skupin zabezpečení sítě , musíte povolit porty 443, 666, 3306 a 8443-8451 pro příchozí pravidla zabezpečení ve skupině zabezpečení sítě v podsíti, kde je privátní koncový bod nasazený.

- Pokud chcete vytvořit připojení mezi vaší sítí a webem Azure Portal a jejími službami, budete možná muset přidat adresy URL webu Azure Portal do seznamu povolených adres. Viz Povolení adres URL webu Azure Portal na bráně firewall nebo proxy serveru.