Povolení privátního propojení ve službě Azure jako standardního nasazení

Tento článek vysvětluje, jak pomocí služby Azure Private Link povolit privátní připojení mezi uživateli a jejich pracovními prostory Databricks a také mezi clustery v klasické výpočetní rovině a základními službami v řídicí rovině v infrastruktuře pracovního prostoru Databricks.

Poznámka:

- Požadavky a přehled služby Private Link najdete v tématu Povolení back-endu a front-endových připojení služby Azure Private Link.

- Existují dva typy nasazení: standardní a zjednodušené. Tento článek popisuje standardní nasazení. Porovnání těchto typů nasazení najdete v tématu Volba standardního nebo zjednodušeného nasazení.

Úvod do front-endových připojení ve standardním nasazení

Pokud chcete podporovat privátní front-endová připojení k webové aplikaci Azure Databricks pro klienty, kteří nemají připojení k veřejnému internetu, musíte přidat privátní koncový bod ověřování prohlížeče pro podporu zpětného volání pro jednotné přihlašování do webové aplikace Azure Databricks. Obvykle by tato uživatelská připojení prošla virtuální sítí, která zpracovává připojení k místní síti a síti VPN, a říká se tomu tranzitní virtuální síť.

Tip

Pokud implementujete pouze připojení Private Link back-end, nepotřebujete tranzitní virtuální síť ani privátní koncový bod ověřování prohlížeče a můžete přeskočit zbytek této části.

Privátní koncový bod ověřování prohlížeče je privátní připojení s typem browser_authenticationdílčího prostředku . Hostuje privátní připojení z tranzitní virtuální sítě, které umožňuje ID Microsoft Entra přesměrovat uživatele po přihlášení ke správné instanci řídicí roviny Azure Databricks.

- Pokud plánujete povolit připojení z tranzitní sítě klienta uživatele k veřejnému internetu, doporučuje se přidat privátní koncový bod ověřování prohlížeče, ale nevyžaduje se.

- Pokud plánujete zakázat připojení z vaší tranzitní sítě klienta k veřejnému internetu, je potřeba přidat privátní koncový bod ověřování prohlížeče.

Privátní koncový bod ověřování prohlížeče se sdílí mezi všemi pracovními prostory v oblasti, které sdílejí stejnou privátní zónu DNS. Všimněte si také, že některá podniková řešení DNS vás efektivně omezují na jeden regionální privátní koncový bod pro ověřování prohlížeče.

Důležité

Pokud chcete hostovat nastavení privátní sítě ověřování webu, Databricks důrazně doporučuje vytvořit pracovní prostor označovaný jako pracovní prostor privátního webového ověřování pro každou oblast. Tím se vyřeší problém odstranění pracovního prostoru, který může mít vliv na jiné pracovní prostory v dané oblasti. Další kontext a podrobnosti najdete v kroku 4: Vytvoření privátního koncového bodu pro podporu jednotného přihlašování pro přístup k webovému prohlížeči.

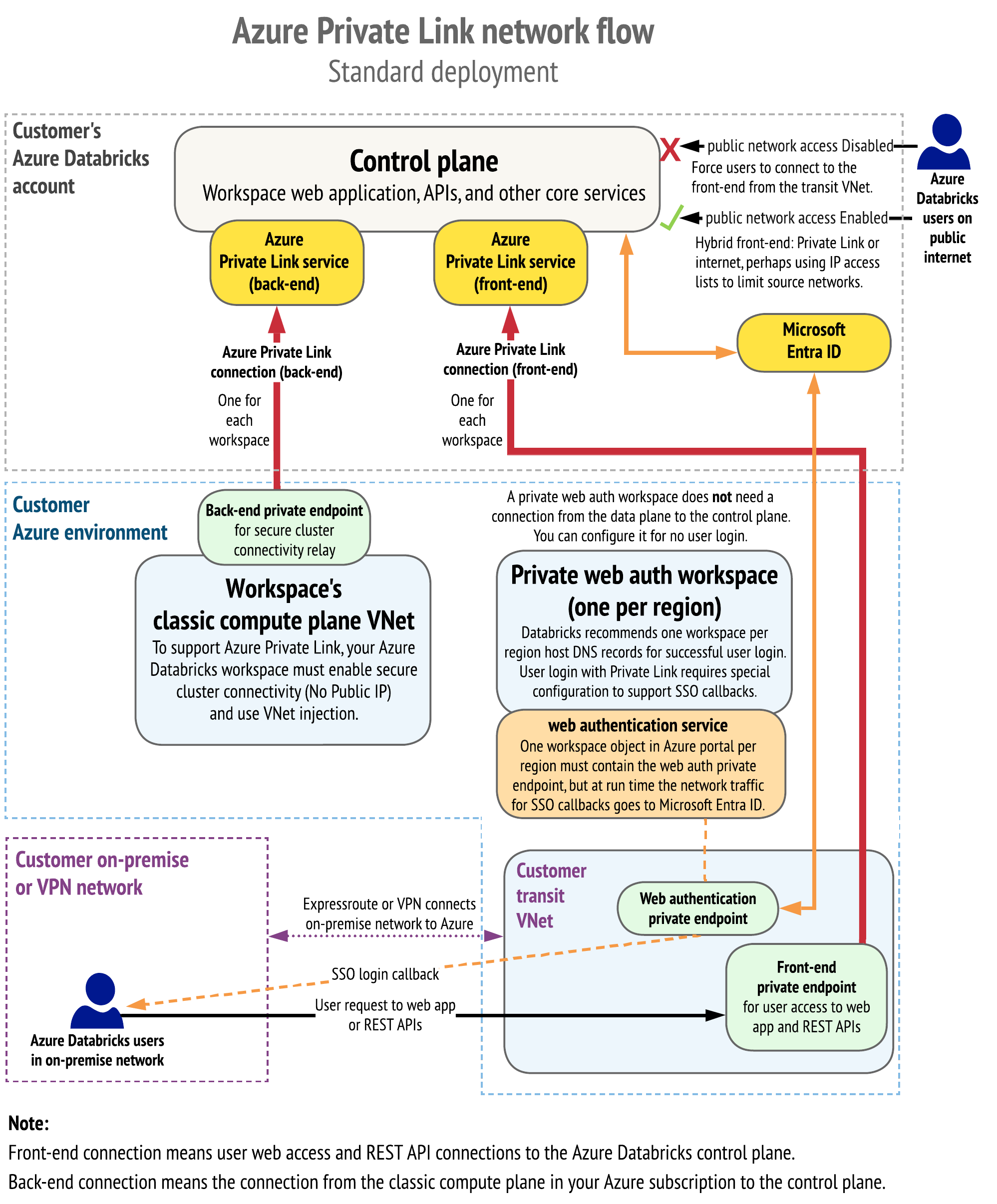

Diagramy toku sítě a síťových objektů

Následující diagram znázorňuje tok sítě v typické implementaci standardního nasazení Služby Private Link:

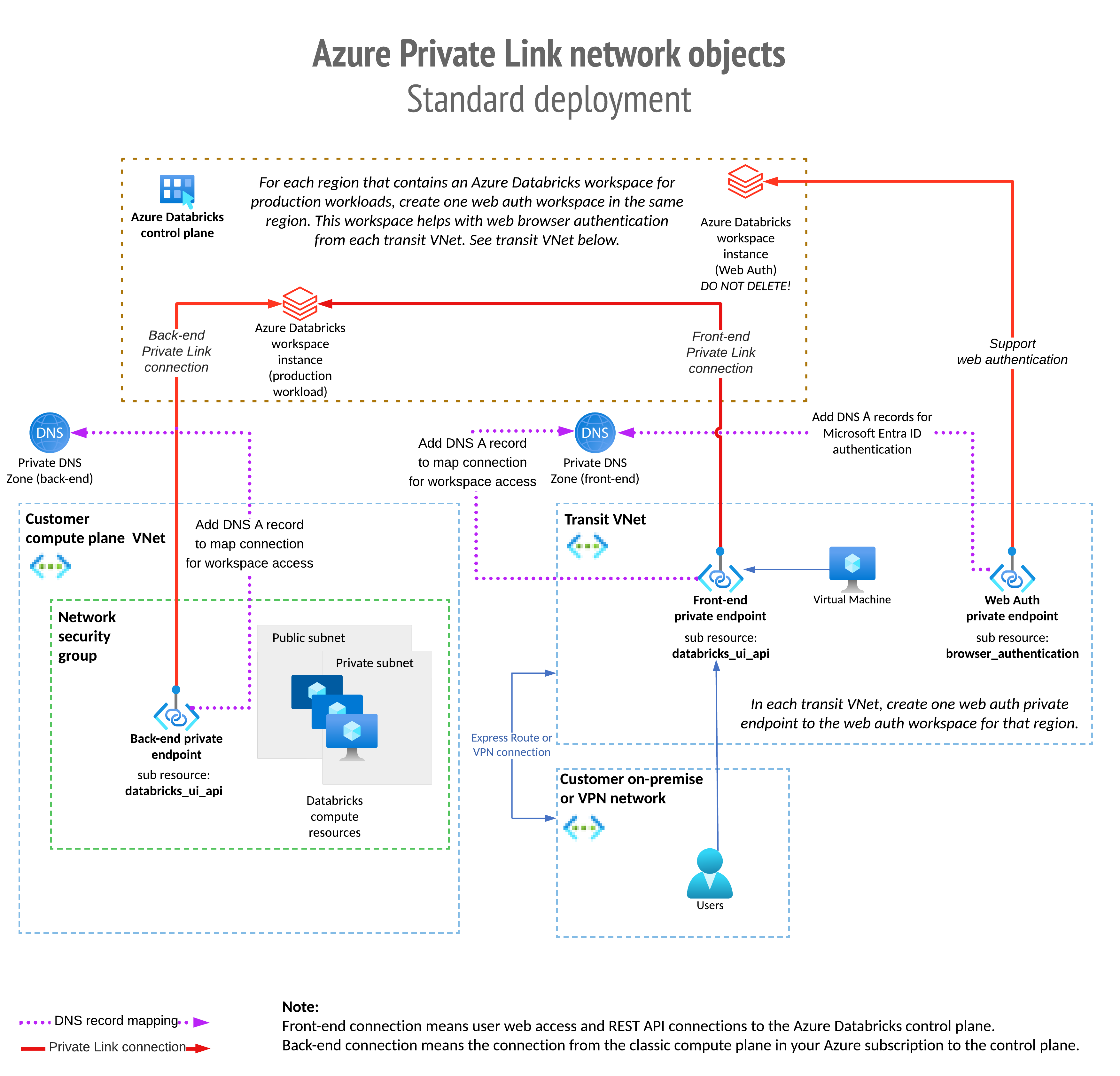

Následující diagram znázorňuje architekturu síťového objektu:

Porovnání s zjednodušeným nasazením služby Private Link najdete v diagramech toku sítě a síťových objektů.

Krok 1: Vytvoření skupin prostředků

- Na webu Azure Portal přejděte do okna skupiny prostředků.

- Kliknutím na Vytvořit skupinu prostředků vytvořte skupinu prostředků pro váš pracovní prostor. Nastavte předplatné Azure, oblast a název skupiny prostředků. Klikněte na Zkontrolovat a vytvořit a pak vytvořit.

- Opakujte předchozí krok a vytvořte skupinu prostředků pro prostředky Private Linku, jako je koncový bod služby Private Link a zóna. Oblast nemusí odpovídat oblasti pracovního prostoru. Použijte oblast Azure, která odpovídá oblasti, kterou chcete použít pro vaši tranzitní virtuální síť. Pokud se oblast pracovního prostoru a oblast tranzitní virtuální sítě neshodují, existují další náklady na přenos dat mezi oblastmi.

Krok 2: Vytvoření nebo příprava virtuální sítě pracovního prostoru

Možná už máte virtuální síť, kterou budete používat, nebo můžete vytvořit novou virtuální síť speciálně pro Azure Databricks.

Požadavky na rozsahy IP adres virtuální sítě a dvě požadované podsítě pro pracovní prostor najdete v článku Nasazení Azure Databricks ve virtuální síti Azure (injektáž virtuální sítě).

Rozsahy IP adres virtuální sítě a podsítě, které používáte pro Azure Databricks, definují maximální počet uzlů clusteru, které můžete použít najednou. Tyto hodnoty pečlivě vyberte, aby odpovídaly požadavkům vaší organizace na síť a maximálním počtu uzlů clusteru, které očekáváte v Azure Databricks najednou. Viz Adresní prostor a maximální počet uzlů clusteru.

Můžete například vytvořit virtuální síť s těmito hodnotami:

- Rozsah IP adres: Nejprve odeberte výchozí rozsah IP adres a pak přidejte rozsah

10.28.0.0/23IP adres . - Vytvořte podsíť

public-subnets rozsahem10.28.0.0/25. - Vytvořte podsíť

private-subnets rozsahem10.28.0.128/25. - Vytvořte podsíť

private-links rozsahem10.28.1.0/27.

Krok 3: Zřízení pracovního prostoru Azure Databricks a privátních koncových bodů

Nasaďte nový pracovní prostor Azure Databricks s následujícím nastavením:

- Pro síť výpočetních prostředků nasaďte pracovní prostor Azure Databricks ve vlastní virtuální síti. Tato funkce se označuje jako Nasazení Azure Databricks ve vaší virtuální síti Azure (injektáž virtuální sítě).

- Zabezpečené připojení ke clusteru (označované také jako No-Public-IP/NPIP).

- Podpora služby Private Link

Pokud chcete nasadit pracovní prostor s těmito nastaveními, máte několik možností, včetně uživatelského rozhraní na webu Azure Portal, vlastní šablony (kterou můžete použít v uživatelském rozhraní, pomocí Azure CLI nebo PowerShellu) nebo Terraformu. Pokud chcete k vytvoření pracovního prostoru s povolenou službou Private Link použít vlastní šablonu, použijte tuto šablonu.

Bez ohledu na to, který přístup zvolíte, nastavte tyto hodnoty při vytváření nového pracovního prostoru:

- Přístup k veřejné síti (pro front-end Private Link) (v šabloně jako

publicNetworkAccess): Řídí nastavení pro případ použití služby Private Link front-end.- Pokud tuto možnost nastavíte na

Enabled(výchozí), můžou uživatelé a klienti REST API na veřejném internetu přistupovat k Azure Databricks, ale přístup můžete omezit na konkrétní rozsahy IP adres ze schválených zdrojových sítí pomocí konfigurace přístupových seznamů IP adres pro pracovní prostory. - Pokud tuto možnost nastavíte na

Disabledhodnotu , nebude povolený přístup uživatele z veřejného internetu. Pokud je nastavená možnost Zakázáno, bude k připojení front-endu možné přistupovat pouze pomocí připojení Private Link, a ne z veřejného internetu. Seznamy přístupu IP nejsou efektivní pro připojení Private Link. - Pokud chcete použít pouze back-end Private Link (bez front-end Private Link), musíte nastavit přístup k veřejné síti .

Enabled

- Pokud tuto možnost nastavíte na

- Požadovaná pravidla NSG (pro back-end Private Link) (v šabloně jako

requiredNsgRules): Možné hodnoty:- Všechna pravidla (výchozí): Tato hodnota je v šabloně jako

AllRules. To znamená, že výpočetní rovina pracovního prostoru potřebuje skupinu zabezpečení sítě, která zahrnuje pravidla Azure Databricks, která umožňují připojení na veřejném internetu z výpočetní roviny k řídicí rovině. Pokud nepoužíváte back-endovou službu Private Link, použijte toto nastavení. - Žádná pravidla Azure Databricks: Tato hodnota je v šabloně:

NoAzureDatabricksRulesTuto hodnotu použijte, pokud používáte back-end Private Link, což znamená, že výpočetní rovina pracovního prostoru nepotřebuje pravidla skupiny zabezpečení sítě pro připojení k řídicí rovině Azure Databricks. Pokud používáte back-end Private Link, použijte toto nastavení.

- Všechna pravidla (výchozí): Tato hodnota je v šabloně jako

- Povolte zabezpečené připojení clusteru clusteru (bez veřejné IP adresy) (v šabloně jako

Disable Public Ip): Vždy nastaveno na Ano (true), což umožňuje zabezpečené připojení ke clusteru.

Kombinace nastavení veřejného síťového přístupu (v šabloně publicNetworkAccess) a požadovaných pravidel NSG (v šabloně) requiredNsgRulesdefinují, jaké typy služby Private Link se podporují.

Následující tabulka uvádí podporované scénáře pro dva hlavní případy použití služby Private Link, které jsou front-end a back-end.

| Scénář | Nastavení přístupu k veřejné síti na tuto hodnotu | Nastavit požadovaná pravidla NSG na tuto hodnotu | Vytvoření těchto koncových bodů |

|---|---|---|---|

| Žádný Private Link pro front-end nebo back-end | Povoleno | Všechna pravidla | Není k dispozici |

| Doporučená konfigurace: Front-end i back-end Private Link. Front-endové připojení je uzamčené, aby vyžadovalo službu Private Link. | Zakázáno | NoAzureDatabricksRules | Jeden pro back-end (povinné). Jedna pro front-end (povinné). Kromě toho jeden privátní koncový bod ověřování prohlížeče pro každou oblast. |

| Front-end i back-end Private Link. Hybridní připojení front-endu umožňuje službu Private Link nebo veřejný internet, obvykle pomocí konfigurace přístupových seznamů IP adres pro pracovní prostory. Tento hybridní přístup použijte, pokud používáte Private Link pro místní přístup uživatelů, ale potřebujete povolit konkrétní rozsahy CIDR internetu. Další rozsahy se můžou používat pro služby Azure, jako jsou SCIM nebo Azure Machine Learning, nebo k poskytování externího přístupu pro nástroje pro správu JDBC, cloudovou automatizaci nebo nástroje pro správu. | Povoleno | NoAzureDatabricksRules | Jeden pro back-end (povinné). Jeden koncový bod pro front-end (volitelné). Kromě toho jeden privátní koncový bod ověřování prohlížeče pro každou oblast. |

| Front-end pouze Private Link. Připojení front-endu je uzamčené, aby vyžadovalo privátní propojení (přístup k veřejné síti je zakázaný). Žádný Private Link pro back-end. | Jedná se o nepodporovaný scénář. | Jedná se o nepodporovaný scénář. | Jedná se o nepodporovaný scénář. |

| Front-end pouze Private Link. Hybridní připojení front-endu umožňuje privátní propojení nebo veřejný internet, třeba pomocí konfigurace přístupových seznamů IP adres pro pracovní prostory. Žádný Private Link pro back-end. | Povoleno | Všechna pravidla | Jeden koncový bod pro front-end (volitelné). Kromě toho jeden privátní koncový bod ověřování prohlížeče pro každou oblast. |

| Back-end pouze Private Link. Front-end používá veřejný internet, třeba pomocí konfigurace přístupových seznamů IP adres pro pracovní prostory. Pro front-end není k dispozici private Link. | Povoleno | NoAzureDatabricksRules | Jeden koncový bod pro back-end (povinné). |

Nastavte tato nastavení konfigurace pracovního prostoru:

- Nastavte cenovou úroveň na Premium (v šabloně je tato hodnota

premium) - Pokud povolíte jakékoli připojení back-endu, nastavte Zakázat veřejnou IP adresu (zabezpečené připojení clusteru) na Ano (v šabloně je tato hodnota

true). - Nastavení síťového nasazení pracovního prostoru Azure Databricks ve vaší vlastní virtuální síti na ano (v šabloně je tato hodnota

true)>

Poznámka:

Obecně platí, že při vytváření nového pracovního prostoru je potřeba povolit službu Private Link. Pokud ale máte existující pracovní prostor, který nikdy neměl front-end nebo back-endový přístup služby Private Link, nebo pokud jste použili výchozí hodnoty pro přístup k veřejné síti (povoleno) a požadovaná pravidla NSG (všechna pravidla), můžete později přidat front-end Private Link. Přístup k veřejné síti ale zůstane povolený, takže vám budou k dispozici jenom některé možnosti konfigurace.

Pracovní prostor můžete vytvořit dvěma způsoby:

Vytvoření pracovního prostoru a privátních koncových bodů v uživatelském rozhraní webu Azure Portal

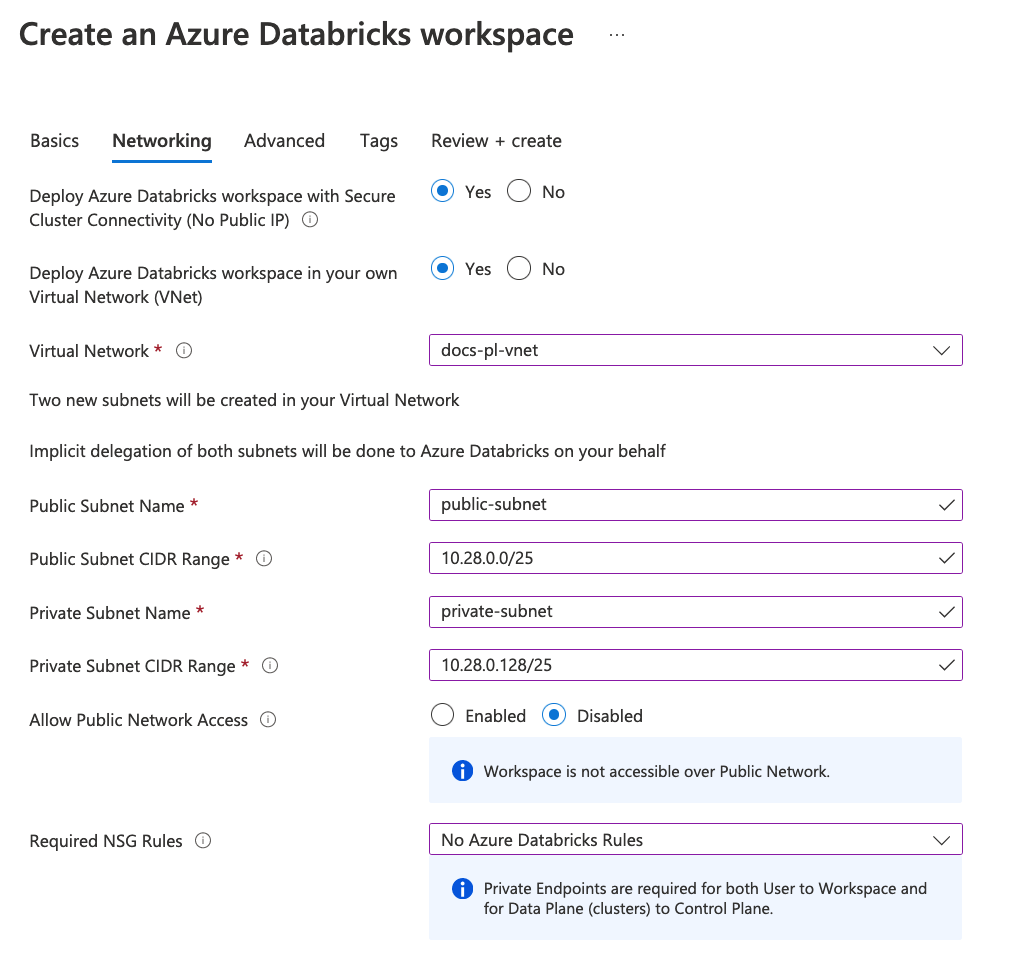

Azure Portal při vytváření nového pracovního prostoru Azure Databricks automaticky obsahuje dvě pole Private Link (přístup k veřejné síti a požadovaná pravidla NSG).

Vytvoření pracovního prostoru s vlastní virtuální sítí (injektáž virtuální sítě) Pokud chcete nakonfigurovat a změnit velikost podsítí, postupujte podle postupu pracovního prostoru nasazení Azure Databricks ve virtuální síti Azure (injektáž virtuální sítě), ale ještě nestiskněte vytvořit.

Nastavte následující pole:

- Nastavte cenovou úroveň na

premiumpole Private Link nebo jinak se v uživatelském rozhraní nezobrazí pole Private Link. - Nastavte síťové > nasazení pracovního prostoru Azure Databricks s připojením k zabezpečenému clusteru (bez veřejné IP adresy) na ano.

- Nastavte síťové > nasazení pracovního prostoru Azure Databricks ve vlastní virtuální síti na ano.

- Nastavte podsítě podle virtuální sítě, kterou jste vytvořili v předchozím kroku. Podrobnosti najdete v článku o injektáži virtuální sítě.

- Nastavte pole pracovního prostoru Služby Private Link pro veřejný přístup k síti a požadovaná pravidla skupiny zabezpečení sítě podle tabulky scénářů v kroku 3: Zřízení pracovního prostoru Azure Databricks a privátních koncových bodů.

Následující snímek obrazovky ukazuje čtyři nejdůležitější pole pro připojení služby Private Link.

- Nastavte cenovou úroveň na

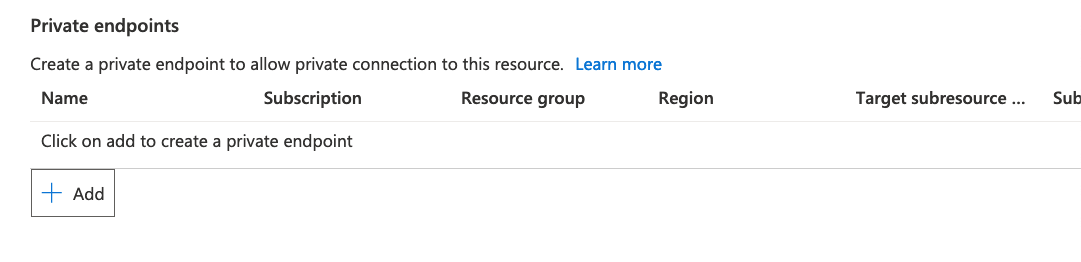

Vytvořte privátní koncový bod pro připojení back-endu:

Pod poli zobrazenými na předchozím snímku obrazovky vyhledejte část Privátní koncové body . Pokud je nevidíte, pravděpodobně jste nenastavili cenovou úroveň na Premium.

Klikněte na + Přidat.

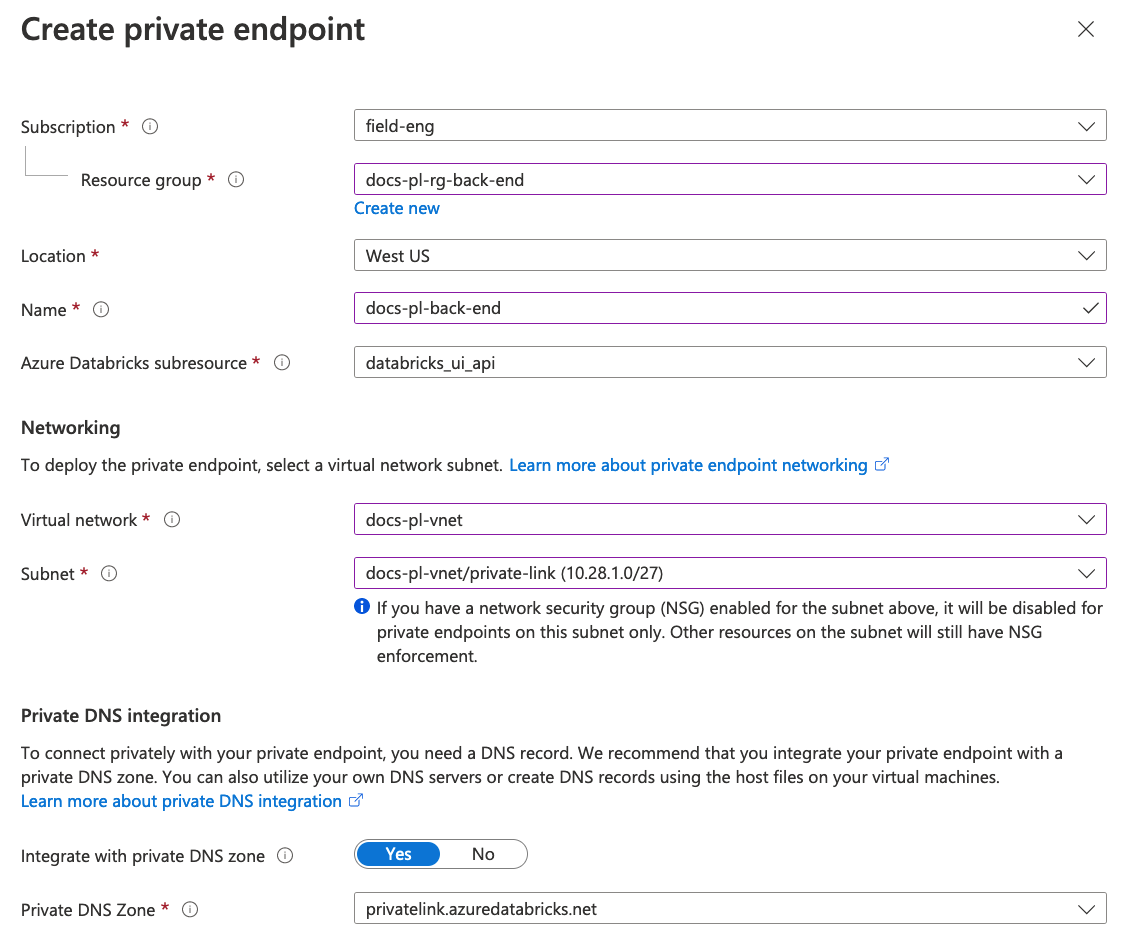

Azure Portal zobrazuje okno Vytvořit privátní koncový bod v rámci pracovního prostoru pro vytvoření.

Když v pracovním prostoru vytvoříte privátní koncový bod, některá pole Azure pro tento typ objektu se nezobrazují, protože se automaticky vyplní a nedají upravit. Některá pole jsou viditelná, ale není nutné je upravovat:

Pole dílčího prostředku Azure Databricks je viditelné a automaticky vyplněno hodnotou databricks_ui_api. Tato hodnota dílčího prostředku představuje aktuální řídicí rovinu Azure Databricks pro váš pracovní prostor. Tato hodnota názvu dílčího prostředku se používá pro privátní koncové body pro připojení back-endu i front-endu.

Po nastavení skupiny prostředků, virtuální sítě a podsítě se zóna Privátní DNS automaticky naplní hodnotou, pokud místo vlastního DNS použijete předdefinovaný DNS vytvořený v Azure.

Důležité

Azure nemusí automaticky zvolit Privátní DNS zónu, kterou chcete použít. Zkontrolujte hodnotu pole Privátní DNS Zóna a podle potřeby ji upravte.

Nastavte umístění tak, aby odpovídalo vaší oblasti pracovního prostoru. Všimněte si, že pro oblast privátního koncového bodu back-endu a oblasti pracovního prostoru se musí shodovat, i když pro připojení privátních koncových bodů front-endu nemusí oblasti odpovídat.

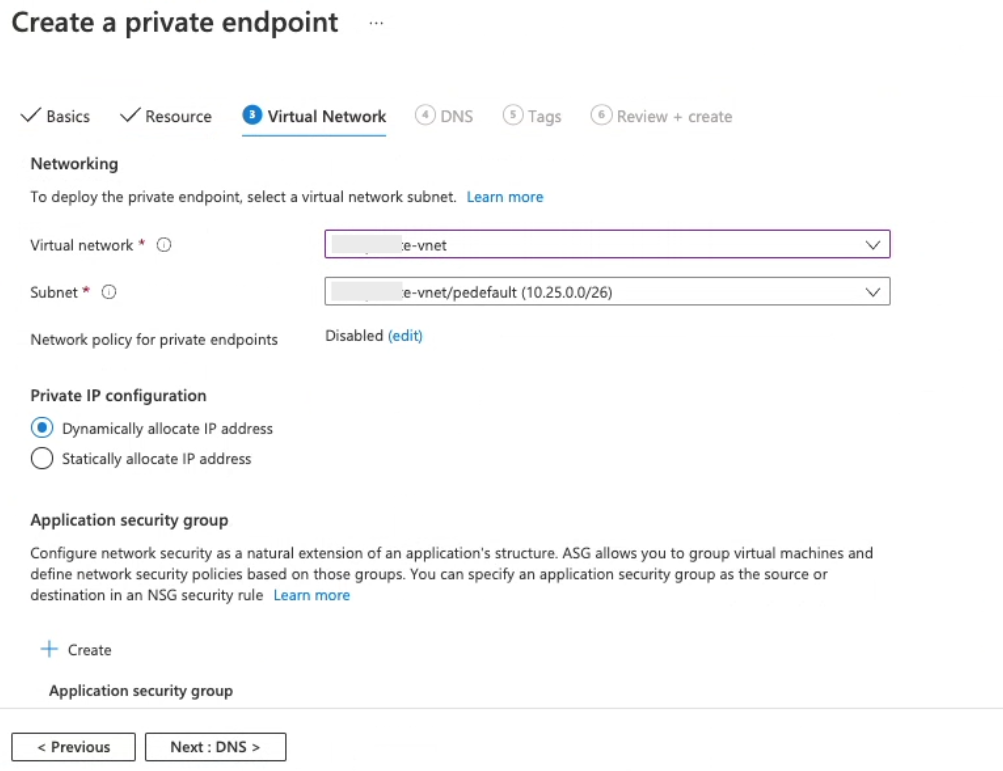

Nastavte virtuální síť na virtuální síť pracovního prostoru.

Nastavte podsíť na konkrétní podsíť služby Private Link ve vašem pracovním prostoru. Související informace najdete v požadavcích na síť.

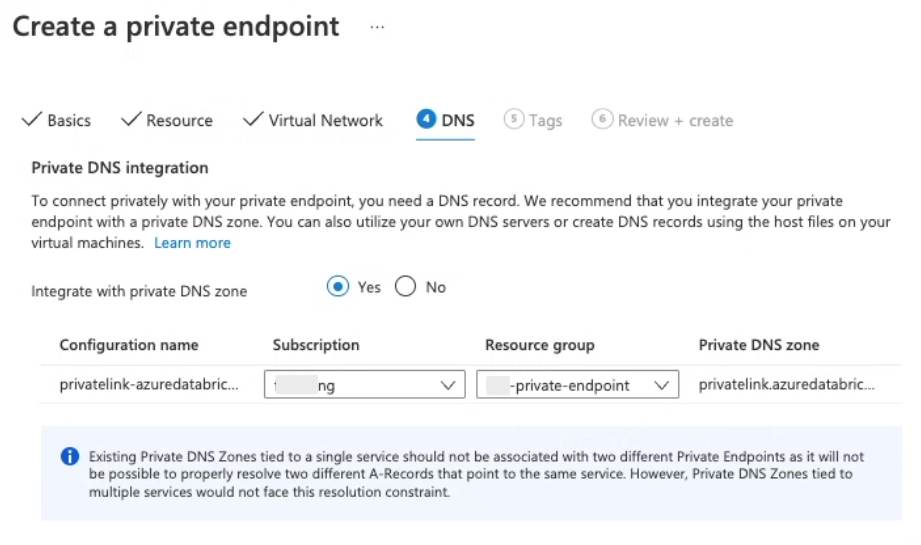

Pro typické použití s integrovaným Azure DNS nastavte možnost Integrace s privátní zónou DNS na Ano. Ve zbývajících těchto pokynech se předpokládá, že jste zvolili Ano.

Pokud vaše organizace udržuje vlastní DNS, můžete ho nastavit na Ne, ale než budete pokračovat, přečtěte si tento článek Microsoftu o konfiguraci DNS. Pokud máte dotazy, obraťte se na svůj tým účtů Azure Databricks.

Kliknutím na ok vytvořte privátní koncový bod a vraťte se do okna pro vytvoření pracovního prostoru.

V toku vytváření pracovního prostoru je možné vytvořit pouze jeden privátní koncový bod. Pokud chcete vytvořit samostatný privátní koncový bod front-endu od tranzitní virtuální sítě, musíte vytvořit další privátní koncový bod, ale musíte to udělat po nasazení pracovního prostoru.

Chcete-li dokončit vytvoření pracovního prostoru, klepněte na tlačítko Zkontrolovat a vytvořit a potom vytvořit.

Počkejte, až se pracovní prostor nasadí, a potom klikněte na Přejít k prostředku. Toto je objekt webu Azure Portal pro váš pracovní prostor Azure Databricks. Zvažte připnutí tohoto prostředku na řídicí panel Azure, abyste k němu měli snadný přístup.

Vytvořte další privátní koncový bod front-endu pro připojení tranzitní virtuální sítě k řídicí rovině Azure Databricks:

- V objektu pracovního prostoru na webu Azure Portal klikněte na Sítě.

- Klikněte na kartu Připojení privátního koncového bodu.

- Klikněte na + privátní koncový bod.

- Nastavte skupinu prostředků na skupinu prostředků pro připojení front-endu.

- V případě oblasti musí být privátní koncový bod front-endu ve stejné oblasti jako tranzitní virtuální síť, ale může být v jiné oblasti než váš pracovní prostor nebo řídicí rovina.

Vytvoření pracovního prostoru pomocí vlastní šablony a volitelně přidání privátních koncových bodů front-endu

Pokud k vytvoření pracovního prostoru nechcete použít standardní uživatelské rozhraní webu Azure Portal, můžete k nasazení pracovního prostoru použít šablonu. Šablonu můžete použít s:

Šablona ARM nasazení all-in-one pro Private Link vytvoří následující prostředky:

Skupiny zabezpečení sítě

Skupiny prostředků

Virtuální síť včetně podsítí pro pracovní prostor (standardní dvě podsítě) a Private Linku (další podsíť)

Pracovní prostor Azure Databricks

Koncový bod Private Link back-endu s privátní zónou DNS

Poznámka:

Šablona nevytvoří front-endový koncový bod z tranzitní virtuální sítě. Po vytvoření pracovního prostoru můžete tento koncový bod přidat ručně.

Šablonu můžete nasadit přímo z hlavní stránky šablony.

Pokud ho chcete nasadit přímo, klikněte na Nasadit v Azure. Pokud chcete zdroj zobrazit, klikněte na Procházet na GitHubu.

V oboupřípadechch

- Nastavte

pricingTierna hodnotupremium. Pokud toto necháte,standardazure Portal skryje konfigurační pole specifická pro Službu Private Link. - Nastavit

enableNoPublicIp(zakázat veřejnou IP adresu) natrue - Nastavení

publicNetworkAccessarequiredNsgRulespodle tabulky v kroku 3: Zřízení pracovního prostoru Azure Databricks a privátních koncových bodů networkSecurityGroupNastavte id skupiny zabezpečení sítě pracovního prostoru.

- Nastavte

Počkejte, až se pracovní prostor nasadí.

Přejděte na nový prostředek služby Azure Databricks, který představuje váš pracovní prostor. Toto je objekt webu Azure Portal pro váš pracovní prostor Azure Databricks. Zvažte připnutí tohoto prostředku na řídicí panel Azure, abyste k němu měli snadný přístup.

(Pouze front-end Private Link) Vytvořte front-endové připojení k tranzitní virtuální síti:

- V levém navigačním panelu klikněte na Nastavení>sítě.

- Klikněte na kartu Připojení privátního koncového bodu.

- Klikněte na + privátní koncový bod.

- Nastavte skupinu prostředků na skupinu prostředků pro připojení front-endu.

- V případě oblasti musí být privátní koncový bod front-endu ve stejné oblasti jako tranzitní virtuální síť, ale může být v jiné oblasti než váš pracovní prostor nebo řídicí rovina.

Krok 4: Vytvoření privátního koncového bodu pro podporu jednotného přihlašování pro přístup k webovému prohlížeči

Důležité

Tento krok přeskočte, pokud neimplementujete front-end Private Link. Pokud všechny vaše pracovní prostory v oblasti podporují front-endová připojení služby Private Link a klientská síť (tranzitní virtuální síť) umožňují veřejný přístup k internetu, doporučuje se konfigurace, kterou tento krok popisuje, ale volitelná.

Ověřování uživatelů ve webové aplikaci Azure Databricks používá OAuth jako součást implementace jednotného přihlašování k ID Microsoft Entra. Během ověřování se prohlížeč uživatele připojí k řídicí rovině Azure Databricks. Tok OAuth navíc vyžaduje přesměrování zpětného volání sítě z ID Microsoft Entra. Pokud jste nakonfigurovali front-end Private Link, bez další konfigurace se přesměrování sítě přes jednotné přihlašování nezdaří. To znamená, že uživatelé v tranzitní virtuální síti se nebudou moct ověřit ve službě Azure Databricks. Tento problém platí pro přihlášení uživatele k uživatelskému rozhraní webové aplikace přes připojení front-endu, ale nevztahuje se na připojení rozhraní REST API, protože ověřování rozhraní REST API nepoužívá zpětné volání jednotného přihlašování.

Chcete-li podporovat ověřování webového prohlížeče, pokud vaše klientská síť ( tranzitní virtuální síť) zakáže přístup k veřejnému internetu, je nutné vytvořit privátní koncový bod ověřování prohlížeče pro podporu zpětného volání ověřování jednotného přihlašování (SSO). Privátní koncový bod ověřování prohlížeče je privátní koncový bod s názvem browser_authenticationdílčího prostředku . Vytvoření privátního koncového bodu ověřování prohlížeče způsobí, že Azure Databricks automaticky nakonfiguruje záznamy DNS pro zpětné volání z ID Microsoft Entra během přihlášení přes jednotné přihlašování. Změny DNS se ve výchozím nastavení provádějí v privátní zóně DNS, která je přidružená k virtuální síti pracovního prostoru.

Pro organizaci s více pracovními prostory je důležité si uvědomit, že správně nakonfigurovaná konfigurace sítě je přesně jeden privátní koncový bod ověřování prohlížeče pro každou oblast Azure Databricks pro každou privátní zónu DNS. Privátní koncový bod ověřování prohlížeče konfiguruje privátní webové ověřování pro všechny pracovní prostory služby Private Link v oblasti, které sdílejí stejnou zónu privátního DNS.

Pokud máte například 10 produkčních pracovních prostorů v oblasti USA – západ, které sdílejí stejnou privátní zónu DNS, budete mít jeden privátní koncový bod ověřování prohlížeče pro podporu těchto pracovních prostorů.

Důležité

- Pokud někdo odstraní pracovní prostor, který je hostitelem privátního koncového bodu ověřování prohlížeče pro danou oblast, naruší webové ověřování uživatelů pro všechny ostatní pracovní prostory v této oblasti, které závisely na privátním koncovém bodu ověřování prohlížeče a související konfiguraci DNS pro zpětné volání jednotného přihlašování.

- Databricks důrazně doporučuje, abyste pro každou oblast vytvořili pracovní prostor privátního webového ověřování, aby se snížila rizika při odstraňování pracovního prostoru pracovního prostoru a podporovala standardní konfiguraci pracovního prostoru pracovního prostoru pro produkční pracovní prostory.

- Pro neprodukční nasazení můžete implementaci zjednodušit vynecháním dalšího pracovního prostoru ověřování privátního webu. V takovém případě se váš koncový bod ověřování webu připojí k jednomu z vašich dalších pracovních prostorů v této oblasti.

Pracovní prostor privátního ověřování webu je pracovní prostor, který vytvoříte ve stejné oblasti jako pracovní prostory Azure Databricks, a jeho jediným účelem je hostování připojení privátního koncového bodu ověřování prohlížeče z konkrétní tranzitní virtuální sítě k vašim skutečným produkčním pracovním prostorům Azure Databricks v dané oblasti. Pracovní prostor privátního webového ověřování se ve všech ostatních způsobech nepoužívá, například ho nepoužívejte pro spouštění úloh nebo jiných úloh. Nepotřebuje žádná skutečná uživatelská data ani příchozí síťové připojení jiné než privátní koncový bod ověřování prohlížeče. Můžete ho nakonfigurovat tak, aby neměl přístup uživatele. Nastavením nastavení veřejného síťového přístupu na Zakázáno a nevytvoří žádné privátní koncové body front-endu do pracovního prostoru, uživatelé nemají přístup k přihlášení uživatele k pracovnímu prostoru.

Pokud chcete vizualizovat, jak pracovní prostor ověřování privátního webu funguje s dalšími objekty pro připojení private linku, podívejte se na diagram výše v tomto článku.

Pracovní prostor ověřování privátního webu funguje jako služba zpětného volání pro všechny pracovní prostory v oblasti pro jednotné přihlašování uživatele během přihlášení. Po přihlášení k běžným pracovním prostorům se pracovní prostor privátního webového ověřování nepoužívá až do dalšího přihlášení.

Bez ohledu na to, jestli se rozhodnete vytvořit pracovní prostor privátního ověřování webu, musíte zvolit jeden pracovní prostor v oblasti, která bude hostitelem cíle privátního koncového bodu ověřování prohlížeče. Na webu Azure Portal zvolte jeden objekt pracovního prostoru Azure Databricks, který obsahuje privátní koncový bod ověřování prohlížeče. V době běhu je skutečný síťový přístup z vaší tranzitní virtuální sítě do Microsoft Entra ID. Po úspěšném přihlášení pomocí Microsoft Entra ID se webový prohlížeč uživatele přesměruje na správnou instanci řídicí roviny.

Tip

Databricks důrazně doporučuje konfiguraci pracovního prostoru privátního webového ověřování, pokud máte více pracovních prostorů, které sdílejí konfiguraci privátního DNS. Pracovní prostor privátního webového ověřování můžete vynechat pro některou z následujících podmínek:

- V oblasti máte jenom jeden pracovní prostor a jste si jistí, že později nebudete přidávat další.

- Jste si jistí, že nebudete muset odstranit žádný pracovní prostor.

- Neprodukční nasazení.

V každém z těchto případů vynecháte pracovní prostor privátního webového ověřování a místo toho zvolte jeden z vašich produkčních pracovních prostorů pro hostování privátního koncového bodu ověřování prohlížeče. Mějte však na paměti rizika, že případné odstranění tohoto pracovního prostoru okamžitě zabrání ověřování uživatelů pro jiné pracovní prostory v oblasti s podporou front-endu Private Linku.

Vytvoření privátního koncového bodu pro podporu jednotného přihlašování:

Doporučený, ale volitelný krok: Vytvořte pracovní prostor privátního webového ověřování pro hostování služby ověřování webu.

Vytvořte skupinu prostředků pro hostování pracovního prostoru privátního webového ověřování. Vytvořte jednu pro každou oblast, do které jste nasadili pracovní prostory Azure Databricks.

Vytvořte jeden pracovní prostor privátního webového ověřování pro každou oblast, do které jste nasadili pracovní prostory Azure Databricks.

- K vytvoření nového pracovního prostoru Azure Databricks můžete použít Azure Portal, Azure CLI, PowerShell nebo Terraform.

- Nastavte úroveň na Premium.

- Nastavte název pracovního prostoru tak, aby

WEB_AUTH_DO_NOT_DELETE_<region>se zajistilo, že se neodstraní. - Nastavte požadovaná pravidla NSG (

requiredNsgRules) na hodnotuNoAzureDatabricksRules. - Nastavte zabezpečené připojení clusteru (

disablePublicIpNPIP) na Povoleno. - Vytvořte pracovní prostor ve stejné oblasti jako ostatní produkční pracovní prostory.

- Použijte injektáž virtuální sítě. Vytvořte nebo použijte virtuální síť oddělenou od virtuální sítě, kterou používáte pro hlavní virtuální síť pracovního prostoru.

- Nastavte přístup k veřejné síti (

publicNetworkAccess) na Zakázáno. - Do tohoto pracovního prostoru neukládejte žádnou úlohu Azure Databricks.

- Nepřidávejte žádné privátní koncové body jiné než privátní koncový bod ověřování prohlížeče. Například nevytvořte žádný privátní koncový bod s dílčím

databricks_ui_apiprostředkem, který by umožňoval připojení front-endu nebo back-endu k pracovnímu prostoru, což není nutné.

Podrobnosti o nasazení pracovního prostoru pomocí injektáže virtuální sítě najdete v tématu Nasazení Služby Azure Databricks ve virtuální síti Azure (injektáž virtuální sítě).

K vytvoření pracovního prostoru můžete použít standardní šablonu ARM typu all-in-one a postupovat podle výše uvedených požadavků pro konfiguraci pracovního prostoru.

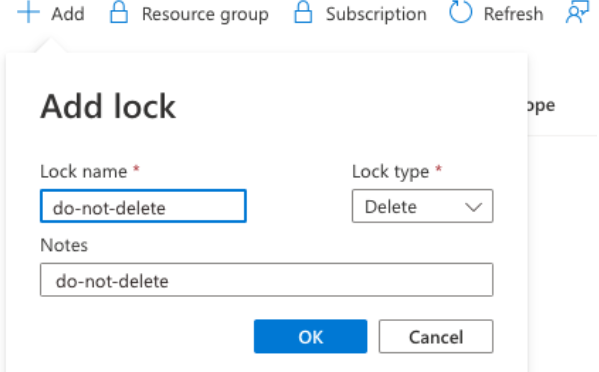

Po vytvoření pracovního prostoru ověřování privátního webu nastavte zámek, aby se zabránilo odstranění pracovního prostoru. Přejděte na instanci služby Azure Databricks na webu Azure Portal. V levém navigačním panelu klikněte na Zámky. Klikněte na +Přidat. Nastavte typ zámku na Odstranit. Pojmenujte zámek. Klikněte na OK.

Na webu Azure Portal přejděte k instanci služby Azure Databricks, která představuje váš pracovní prostor.

- Pokud používáte pracovní prostor privátního webového ověřování, přejděte do objektu instance služby Azure Databricks pro pracovní prostor privátního webového ověřování.

- Pokud nepoužíváte pracovní prostor privátního ověřování webu, zvolte jeden pracovní prostor, který bude hostitelem privátního koncového bodu webového ověřování. Nezapomeňte, že odstranění tohoto pracovního prostoru odstraní záznamy DNS, které jsou potřeba pro všechny ostatní pracovní prostory v dané oblasti, které používají front-endová připojení služby Private Link. Na webu Azure Portal otevřete okno instance služby Azure Databricks Service tohoto pracovního prostoru.

Přejděte na Nastavení>připojení privátního koncového bodu sítě.>

Kliknutím na tlačítko + Přidat vytvořte privátní koncový bod pro tento pracovní prostor.

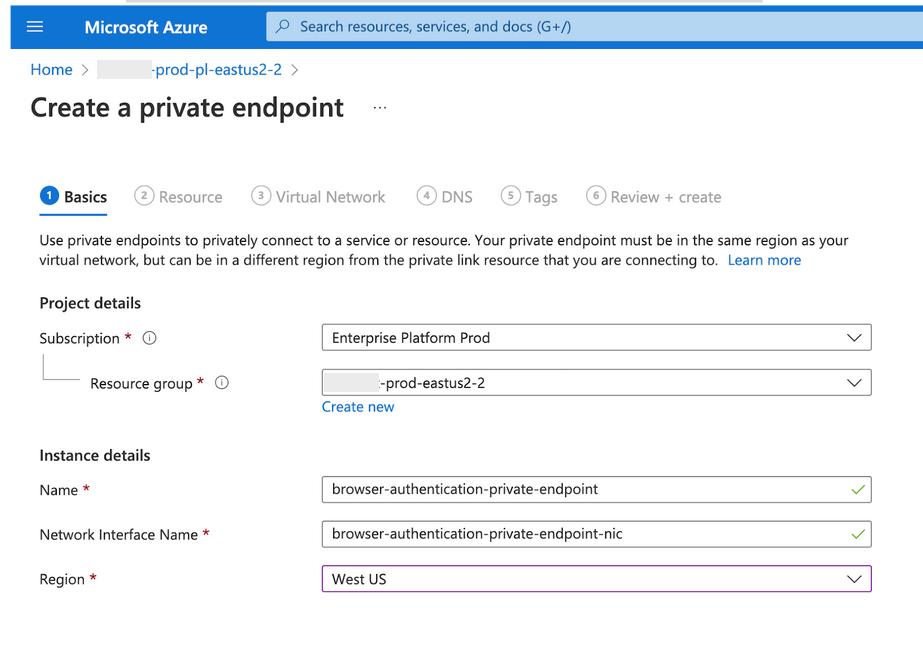

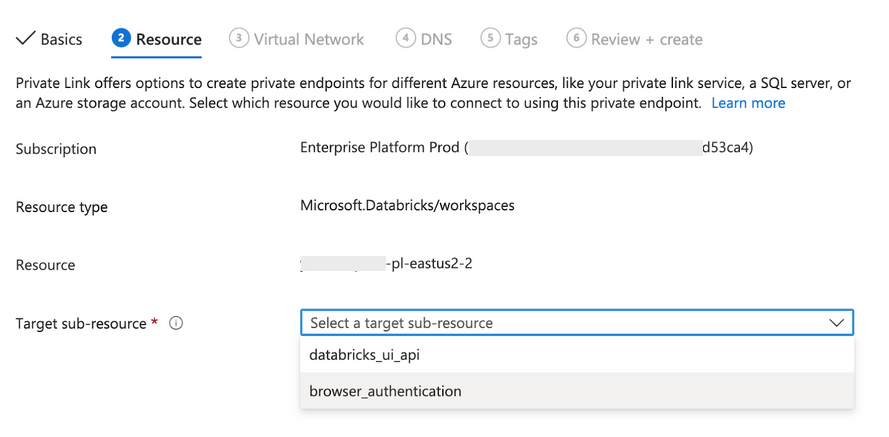

Na webu Azure Portal se v toku vytvoření pracovního prostoru zobrazí okno Vytvořit privátní koncový bod .

V kroku Zdroj nastavte pole Cílový dílčí zdroj na browser_authentication.

Všimněte si, že pole Typ prostředku a Pole Prostředek automaticky odkazují na instanci pracovního prostoru služby Azure Databricks Service, kterou upravujete.

V kroku Virtuální síť:

- Nastavte virtuální síť na tranzitní virtuální síť.

- Nastavte podsíť na konkrétní podsíť Private Link ve vaší tranzitní virtuální síti. Tato podsíť nesmí být ani jednu ze standardních podsítí používaných pro injektáž virtuální sítě. Pokud jste tuto podsíť ještě nevytvořili, udělejte to teď v jiném okně prohlížeče. Související informace najdete v požadavcích na síť.

V kroku DNS:

Pro typické použití s integrovaným Azure DNS nastavte možnost Integrace s privátní zónou DNS na Ano.

Pokud vaše organizace udržuje vlastní DNS, můžete nastavit možnost Integrace s privátní zónou DNS na Ne, ale než budete pokračovat, přečtěte si tento článek Microsoftu o konfiguraci DNS. Pokud máte dotazy, obraťte se na svůj tým účtů Azure Databricks.

Zbývající pokyny v tomto článku předpokládají, že jste zvolili Ano.

Ověřte, že je pole Skupina prostředků nastavené na správnou skupinu prostředků. Je možné, že byla předem vyplněna do správné skupiny prostředků, ale není zaručeno, že to uděláte. Nastavte ji na stejnou virtuální síť jako privátní koncový bod front-endu.

Důležité

Toto je běžný krok pro nesprávnou konfiguraci, proto tento krok pečlivě proveďte.

Kliknutím na TLAČÍTKO OK vytvořte privátní koncový bod.

Pokud se integrujete s integrovaným Azure DNS, můžete teď ověřit, že váš DNS byl automaticky nakonfigurovaný privátním koncovým bodem ověřování prohlížeče, který jste vytvořili. Pokud se například podíváte do privátní zóny DNS, uvidíte jeden nebo více nových

Azáznamů s názvy, které končí.pl-auth. Jedná se o záznamy, které představují zpětné volání jednotného přihlašování pro každou instanci řídicí roviny v oblasti. Pokud v této oblasti existuje více instancí řídicí roviny Azure Databricks, bude existovat více než jedenAzáznam.

Vlastní DNS

Pokud používáte vlastní DNS, musíte zajistit, aby byla nakonfigurovaná odpovídající konfigurace DNS pro podporu zpětného volání ověřování jednotného přihlašování. Pokyny vám poskytne váš tým účtů Azure Databricks.

Pokud používáte privátní koncový bod front-endu a uživatelé přistupují k pracovnímu prostoru Azure Databricks z tranzitní virtuální sítě, pro kterou jste povolili vlastní DNS, musíte povolit IP adresu privátního koncového bodu, aby byl pracovní prostor přístupný pomocí adresy URL pracovního prostoru.

Možná budete muset nakonfigurovat podmíněné předávání do Azure nebo vytvořit záznam DNS A pro adresu URL pracovního prostoru ve vlastním DNS (místní nebo interní DNS). Podrobné pokyny k povolení přístupu ke službám s podporou služby Private Link najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Pokud například přímo mapujete adresy URL prostředků na IP adresy privátního koncového bodu front-endu ve vašem interním DNS, budete potřebovat dvě položky:

Jeden záznam DNS

Amapuje adresu URL pro každý pracovní prostor (adb-1111111111111.15.azuredatabricks.net) na IP adresu privátního koncového bodu front-endu.Jeden nebo více záznamů DNS

Amapuje adresu URL odpovědi toku Microsoft Entra ID OAuth na IP adresu privátního koncového bodu front-endu, napříkladwestus.pl-auth.azuredatabricks.net. Vzhledem k tomu, že jedna oblast může mít více instancí řídicí roviny, může být potřeba přidat víceAzáznamů, jednu pro každou instanci řídicí roviny.Poznámka:

Pokud používáte vlastní DNS, abyste získali sadu domén instancí řídicí roviny, které musíte použít pro oblasti, které chcete použít, obraťte se na svůj tým účtů Azure Databricks. Některé oblasti mají více než jednu instanci řídicí roviny.

Kromě jednotlivých A záznamů potřebných pro přístup k privátnímu koncovému bodu pracovního prostoru je nutné nakonfigurovat alespoň jednu sadu záznamů DNS OAuth (browser_authentication) pro každou oblast. To poskytuje privátní přístup klientů přes OAuth ke všem pracovním prostorům v oblasti, protože browser_authentication privátní koncový bod k řídicí rovině se sdílí mezi pracovními prostory v této oblasti.

Pokud je povolený přístup k veřejnému internetu, můžete také povolit přenos dat OAuth přes veřejnou síť a sdílení JEDNÉ IP adresy privátního koncového bodu uživatele do pracovního prostoru pro všechny organizační jednotky může být problém kvůli společnému DNS.

Po přípravě těchto konfigurací byste měli mít přístup k pracovnímu prostoru Azure Databricks a spustit clustery pro vaše úlohy.

Krok 5: Testování ověřování jednotného přihlašování uživatele k pracovnímu prostoru

Pro nový pracovní prostor je nutné otestovat ověřování. Při počátečním pokusu o ověření spusťte pracovní prostor z webu Azure Portal. V objektu pracovního prostoru je tlačítko Spustit pracovní prostor, které je důležité. Když na něj kliknete, Azure Databricks se pokusí přihlásit k pracovnímu prostoru a zřídit svůj počáteční uživatelský účet správce pracovního prostoru. Je důležité otestovat ověřování, abyste měli jistotu, že váš pracovní prostor funguje správně.

Klikněte na tlačítko Spustit pracovní prostor.

Otestujte přístup k síti z tranzitní virtuální sítě nebo síťového umístění, které k ní peersuje. Pokud má vaše místní síť například přístup k tranzitní virtuální síti, můžete zkontrolovat jednotné přihlašování uživatelů z místní sítě. Potvrďte přístup k síti z testovací sítě do podsítě přenosu.

- Pokud jste povolili front-end private Link, musíte otestovat, že se ověření úspěšně provede z tranzitní virtuální sítě. Pokud jste už k připojení místní sítě k tranzitní virtuální síti použili ExpressRoute nebo VPN, a pokud jste jako uživatel, který se nachází v směrovatelném umístění, které se může připojit k tranzitní virtuální síti, můžete otestovat ověřování Azure Databricks přihlášením z aktuální sítě.

Pokud nejste v síťovém umístění, které má přístup k podsíti tranzitu, můžete otestovat připojení vytvořením virtuálního počítače v tranzitní podsíti nebo síťového umístění, které se k ní dostane. Použijte například virtuální počítač s Windows 10:

- Přejděte do okna Virtuálního počítače na webu Azure Portal.

- Vytvořte virtuální počítač s Windows 10 v testovací virtuální síti a podsíti.

- Připojte se k němu pomocí klienta RDP, jako je Vzdálená plocha Microsoft.

Z virtuálního počítače nebo jiného testovacího počítače se pomocí webového prohlížeče připojte k webu Azure Portal a spusťte pracovní prostor.

- Na webu Azure Portal vyhledejte objekt pracovního prostoru Azure Databricks.

- Kliknutím na Spustit pracovní prostor spusťte kartu okna, která vás přihlásí k Azure Databricks pomocí ID uživatele, které jste použili k přihlášení k webu Azure Portal.

- Ověřte, že přihlášení proběhlo úspěšně.

Řešení potíží s ověřováním

Chyba: Pokud se zobrazí zpráva " Nakonfigurované nastavení ochrany osobních údajů zakáže přístup k pracovnímu prostoru <your-workspace-id> přes vaši aktuální síť. Další informace získáte od správce.

Tato chyba pravděpodobně znamená:

- Připojujete se k pracovnímu prostoru přes veřejný internet (ne z připojení Private Link).

- Pracovní prostor jste nakonfigurovali tak, aby nepodporuje přístup k veřejné síti.

Projděte si předchozí kroky v této části.

Chyba: Chyba prohlížeče s kódem chyby DNS_PROBE_FINISHED_NXDOMAIN

Tato chyba znamená, že přihlášení uživatele k webové aplikaci Azure Databricks selhalo, protože nemohlo najít odpovídající konfiguraci DNS pro instanci řídicí roviny Azure Databricks v cílové oblasti. Záznam DNS, který odkazuje na <control-plane-instance-short-name>.pl-auth název, nebyl nalezen. Možná jste chybně nakonfigurovali privátní koncový bod ověřování prohlížeče. Pečlivě si projděte část v kroku 4: Vytvořte privátní koncový bod pro podporu jednotného přihlašování pro přístup k webovému prohlížeči. Pokud máte dotazy, obraťte se na svůj tým účtů Azure Databricks.

Krok 6: Testování připojení Private Link back-endu (vyžaduje se pro připojení back-endu)

Pokud jste přidali připojení Private Linku back-endu, je důležité otestovat, že funguje správně. Jednoduše se přihlaste k webové aplikaci Azure Databricks, která neotestuje připojení back-endu.

Pokud ještě nejste přihlášení k pracovnímu prostoru Azure Databricks, přihlaste se znovu pomocí adresy URL pracovního prostoru nebo pomocí tlačítka Spustit pracovní prostor v instanci služby Azure Databricks na webu Azure Portal.

V levém navigačním panelu klikněte na Výpočty.

Klikněte na Vytvořit cluster, zadejte název clusteru a klikněte na Vytvořit cluster. Další informace o vytváření clusterů najdete v referenčních informacích ke konfiguraci výpočetních prostředků.

Počkejte, až se cluster úspěšně spustí. Může to trvat několik minut. Chcete-li získat nejnovější stav, obnovte stránku.

Pokud se nepodaří spustit, na stránce clusteru klikněte na protokol událostí a zkontrolujte nejnovější položky. Pro typickou chybnou konfiguraci služby Private Link obsahuje protokol událostí chybu podobnou následující po 10 až 15minutovém čekání:

Cluster terminated. Reason: Control Plane Request FailurePokud se zobrazí tato chyba, pečlivě si přečtěte pokyny v tomto článku. Pokud máte dotazy, obraťte se na svůj tým účtů Azure Databricks.

Odstranění pracovního prostoru Azure Databricks s privátními koncovými body

Důležité

Pokud používáte doporučený, ale volitelný styl nasazení, který používá pracovní prostor privátního ověřování webu, je důležité, abyste pracovní prostor nikdy neodstranili nebo privátní koncový bod ověření prohlížeče, který je přidružený k pracovnímu prostoru. Viz krok 4: Vytvoření privátního koncového bodu pro podporu jednotného přihlašování pro přístup k webovému prohlížeči.

Azure blokuje odstranění pracovního prostoru Azure Databricks, pokud má nějaké privátní koncové body.

Důležité

Před pokusem o odstranění pracovního prostoru Azure Databricks je nutné odstranit privátní koncové body.

- Na webu Azure Portal otevřete instanci služby Azure Databricks, která představuje váš pracovní prostor.

- V levém navigačním panelu klikněte na Nastavení > sítě.

- Klikněte na kartu Připojení privátního koncového bodu.

- Pokud nepoužíváte pracovní prostor privátního webového ověřování, zkontrolujte, jestli vaše organizace může tento pracovní prostor používat jako odkaz OAuth CNAME a může být sdílen s jinými pracovními prostory, které používají stejnou instanci řídicí roviny. Pokud ano, před odstraněním privátních koncových bodů, které se můžou spoléhat na CNAME z tohoto pracovního prostoru, nakonfigurujte síťové objekty druhého pracovního prostoru, aby se zajistilo, že CNAME stále odkazuje na platný záznam zóny

Az jiného pracovního prostoru. Viz krok 4: Vytvoření privátního koncového bodu pro podporu jednotného přihlašování pro přístup k webovému prohlížeči. - U každého privátního koncového bodu vyberte řádek a klikněte na ikonu Odebrat . Kliknutím na Ano odebrání potvrďte.

Až budete hotovi, můžete pracovní prostor odstranit z webu Azure Portal.

Kontrola čekajícího schválení nebo schválení čekajících na privátní koncové body

Pokud uživatel Azure, který vytvořil privátní koncový bod pro tranzitní virtuální síť, nemá oprávnění vlastníka nebo přispěvatele k pracovnímu prostoru, musí samostatný uživatel s oprávněními vlastníka nebo přispěvatele pro pracovní prostor před povolením ručně schválit žádost o vytvoření privátního koncového bodu.

Mezi stavy připojení patří:

- Schváleno: Koncový bod je schválen a není nutná žádná další akce.

- Čekající: Koncový bod vyžaduje schválení uživatele s oprávněními vlastníka nebo přispěvatele pro pracovní prostor.

- Odpojeno: Koncový bod, protože související objekt pro toto připojení byl odstraněn.

- Odmítnuto: Koncový bod byl odmítnut.

Kontrola stavu připojení:

Na webu Azure Portal přejděte do svého pracovního prostoru, který obsahuje jeden nebo více privátních koncových bodů, které jste nedávno vytvořili.

Klikněte na Sítě.

Klikněte na kartu Připojení privátního koncového bodu.

V seznamu koncových bodů se podívejte na sloupec Stav připojení.

- Pokud mají všichni hodnotu stavu připojení Schváleno, není nutná žádná akce ke schválení privátního koncového bodu.

- Pokud hodnota některého z nich čeká na vyřízení, vyžaduje schválení od uživatele s oprávněním vlastníka nebo přispěvatele pro pracovní prostor.

Pokud máte oprávnění vlastníka nebo přispěvatele pro pracovní prostor:

Vyberte jeden nebo více řádků koncového bodu, které čekají na vyřízení.

Pokud připojení schválíte, klikněte na tlačítko Schválit .

Pokud připojení neschválíte, klikněte na tlačítko Odmítnout .

Pokud nemáte oprávnění vlastníka nebo přispěvatele k pracovnímu prostoru, požádejte správce pracovního prostoru o schválení připojení.