Průvodce plánováním a provozem

Tento průvodce je určený odborníkům na informační technologie (IT), it architektům, analytikům zabezpečení informací a správcům cloudu, kteří plánují používat Defender for Cloud.

Průvodce plánováním

Tato příručka poskytuje základní informace o tom, jak Defender for Cloud zapadá do požadavků vaší organizace na zabezpečení a modelu správy cloudu. Je důležité pochopit, jak různí jednotlivci nebo týmy ve vaší organizaci používají tuto službu ke splnění požadavků na zabezpečený vývoj a provoz, monitorování, zásady správného řízení a reakce na incidenty. Mezi klíčové oblasti, které je potřeba vzít v úvahu při plánování použití Defenderu pro cloud, patří:

- Role zabezpečení a řízení přístupu

- Zásady a doporučení zabezpečení

- Shromažďování dat a úložiště

- Připojení prostředků mimo Azure

- Průběžné sledování zabezpečení

- Reakce na incident

V další části se dozvíte, jak naplánovat každou z těchto oblastí a použít tato doporučení na základě vašich požadavků.

Poznámka:

Přečtěte si běžné otázky k Defenderu pro cloud a seznam běžných otázek, které můžou být užitečné i během fáze návrhu a plánování.

Role zabezpečení a řízení přístupu

V závislosti na velikosti a struktuře vaší organizace může k provádění různých úloh souvisejících se zabezpečením používat Defender for Cloud více jednotlivců a týmů. Následující diagram ukazuje příklad zahrnující fiktivní osoby a jejich příslušné role a povinnosti v oblasti zabezpečení:

Defender for Cloud umožňuje těmto jednotlivcům splňovat tyto různé odpovědnosti. Příklad:

Jeff (vlastník úloh)

Správa cloudové úlohy a souvisejících prostředků

Zodpovídá za implementaci a udržování ochrany v souladu se zásadami zabezpečení společnosti.

Ellen (ředitelka zabezpečení informací / ředitelka IT)

Zodpovídá za všechny aspekty zabezpečení společnosti.

Chce pochopit stav zabezpečení společnosti napříč cloudovými úlohami.

Musí být informován o hlavních útocích a rizicích.

David (zabezpečení IT)

Nastaví zásady zabezpečení společnosti, aby se zajistilo, že jsou zavedeny příslušné ochrany.

Monitoruje dodržování zásad.

Generuje sestavy pro vedení nebo auditory.

Judy (pracovnice oddělení zabezpečení)

Monitoruje a reaguje na výstrahy zabezpečení kdykoli.

Eskaluje vlastníka cloudové úlohy nebo analytika zabezpečení IT.

Sam (analytik zabezpečení)

Prošetřte útoky.

Při použití nápravy spolupracujte s vlastníkem cloudové úlohy.

Defender for Cloud používá řízení přístupu na základě role v Azure (řízení přístupu na základě role Azure), které poskytuje předdefinované role , které je možné přiřadit uživatelům, skupinám a službám v Azure. Když uživatel otevře Defender for Cloud, uvidí jenom informace související s prostředky, ke kterým má přístup. To znamená, že uživateli je přiřazena role Vlastníka, Přispěvatele nebo Čtenáře předplatného nebo skupiny prostředků, do které prostředek patří. Kromě těchtorolích

Čtenář zabezpečení: Uživatel, který patří do této role, může zobrazit jenom konfiguraci Defenderu pro cloud, včetně doporučení, upozornění, zásad a stavu, ale nebude moct provádět změny.

Správce zabezpečení: stejné jako čtenář zabezpečení, ale uživatel může také aktualizovat zásady zabezpečení a rušit doporučení a výstrahy.

Osoby vysvětlené v předchozím diagramu potřebují tyto role řízení přístupu na základě role v Azure:

Jeff (vlastník úloh)

- Vlastník nebo přispěvatel skupiny prostředků

Ellen (ředitelka zabezpečení informací / ředitelka IT)

- Vlastník nebo přispěvatel předplatného nebo Správa zabezpečení

David (zabezpečení IT)

- Vlastník nebo přispěvatel předplatného nebo Správa zabezpečení

Judy (pracovnice oddělení zabezpečení)

Čtenář předplatného nebo Čtenář zabezpečení pro zobrazení výstrah.

Vlastník nebo přispěvatel předplatného nebo Správa zabezpečení nutné k zavření výstrah.

Sam (analytik zabezpečení)

Čtenář předplatného zobrazí upozornění.

Vlastník nebo přispěvatel předplatného vyžadované k zavření výstrah.

Může se vyžadovat přístup k pracovnímu prostoru.

Další informace, které je potřeba vzít v úvahu:

Zásady zabezpečení můžou upravovat jenom vlastníci/přispěvatelé předplatného a správci zabezpečení.

Doporučení zabezpečení pro určitý prostředek můžou uplatňovat jenom vlastníci a přispěvatelé předplatného a skupiny prostředků.

Při plánování řízení přístupu pomocí řízení přístupu na základě role Azure pro Defender for Cloud se ujistěte, že rozumíte tomu, kdo ve vaší organizaci potřebuje přístup k Defenderu pro cloud, aby úlohy, které budou provádět. Pak můžete správně nakonfigurovat řízení přístupu na základě role Azure.

Poznámka:

Doporučujeme přiřadit uživatelům tu nejvíc omezenou roli, kterou ke své práci potřebují. Třeba uživatelům, kteří potřebují jenom zobrazovat informace o stavu zabezpečení prostředků, ale nemusí provádět žádné kroky, třeba uplatňovat doporučení nebo upravovat zásady, by se měla přiřadit role Čtenář.

Zásady a doporučení zabezpečení

Zásady zabezpečení definují požadovanou konfiguraci úloh a pomáhají zajišťovat dodržování předpisů společnosti nebo soulad se zákonnými požadavky na zabezpečení. V Defenderu pro cloud můžete definovat zásady pro předplatná Azure, které se dají přizpůsobit typu úloh nebo citlivosti dat.

Zásady Defenderu pro cloud obsahují následující komponenty:

Shromažďování dat: Zřizování agentů a nastavení shromažďování dat.

Zásady zabezpečení: Azure Policy , které určují, které ovládací prvky se monitorují a doporučují defenderem pro cloud. Azure Policy můžete také použít k vytváření nových definic, definování dalších zásad a přiřazování zásad napříč skupinami pro správu.

E-mailová oznámení: Kontakty zabezpečení a nastavení oznámení.

Cenová úroveň: s plány Programu Microsoft Defender for Cloud Defender nebo bez nich, které určují, které funkce Defender for Cloud jsou k dispozici pro prostředky v rozsahu (je možné určit pro předplatná a pracovní prostory pomocí rozhraní API).

Poznámka:

Zadáním kontaktu zabezpečení zajistíte, že Azure může kontaktovat správnou osobu ve vaší organizaci, pokud dojde k incidentu zabezpečení. Další informace o tom, jak toto doporučení povolit, najdete v programu Defender for Cloud v článku Zadání podrobností o kontaktu zabezpečení.

Definice a doporučení zásad zabezpečení

Defender for Cloud automaticky vytvoří výchozí zásady zabezpečení pro každé z vašich předplatných Azure. Zásady můžete upravit v programu Defender for Cloud nebo použít Azure Policy k vytváření nových definic, definování dalších zásad a přiřazování zásad napříč skupinami pro správu. Skupiny pro správu můžou představovat celou organizaci nebo organizační jednotku v rámci organizace. Dodržování zásad můžete monitorovat napříč těmito skupinami pro správu.

Před konfigurací zásad zabezpečení si projděte jednotlivá doporučení zabezpečení:

Zkontrolujte, jestli jsou tyto zásady vhodné pro různá předplatná a skupiny prostředků.

Seznamte se s akcemi, které řeší doporučení zabezpečení.

Určete, kdo ve vaší organizaci zodpovídá za monitorování a nápravu nových doporučení.

Shromažďování dat a úložiště

Defender for Cloud používá agenta Log Analytics a agenta Azure Monitoru ke shromažďování dat zabezpečení z vašich virtuálních počítačů. Data shromážděná z tohoto agenta se ukládají v pracovních prostorech služby Log Analytics.

Agent

Pokud je v zásadách zabezpečení povolené automatické zřizování, agent shromažďování dat se nainstaluje na všechny podporované virtuální počítače Azure a všechny nově vytvořené podporované virtuální počítače. Pokud už je na virtuálním počítači nebo počítači nainstalovaný agent Log Analytics, použije Defender for Cloud aktuálního nainstalovaného agenta. Proces agenta je navržený tak, aby byl neinvazivní a má minimální vliv na výkon virtuálního počítače.

Pokud někdy budete chtít shromažďování dat vypnout, můžete to udělat v zásadě zabezpečení. Vzhledem k tomu, že agent Log Analytics může být používán jinými službami pro správu a monitorování Azure, agent se při vypnutí shromažďování dat v Defenderu pro cloud neodinstaluje automaticky. V případě potřeby můžete agenta odinstalovat ručně.

Poznámka:

Pokud chcete najít seznam podporovaných virtuálních počítačů, přečtěte si běžné otázky k Defenderu pro cloud.

Pracovní prostor

Pracovní prostor je prostředek Azure, který slouží jako kontejner pro data. Vy nebo další členové vaší organizace můžete používat víc pracovních prostorů ke správě různých sad dat, která se shromažďují ze všech částí vaší infrastruktury IT.

Data shromážděná z agenta Log Analytics se dají uložit do existujícího pracovního prostoru služby Log Analytics přidruženého k vašemu předplatnému Azure nebo novému pracovnímu prostoru.

Na webu Azure Portal můžete procházet seznam pracovních prostorů služby Log Analytics včetně všech pracovních prostorů vytvořených defenderem pro cloud. Pro nové pracovní prostory se vytvoří související skupina prostředků. Prostředky se vytvářejí podle této konvence vytváření názvů:

Pracovní prostor: DefaultWorkspace-[ID_předplatného]-[zeměpisné umístění]

Skupina prostředků: DefaultResourceGroup-[geo]

U pracovních prostorů vytvořených defenderem pro cloud se data uchovávají po dobu 30 dnů. U existujících pracovních prostorů uchovávání závisí na cenové úrovni pracovního prostoru. Pokud chcete, můžete použít také existující pracovní prostor.

Pokud váš agent hlásí jiný pracovní prostor než výchozí pracovní prostor, měly by být v pracovním prostoru povolené i plány Defenderu pro Cloud Defender, které jste povolili v předplatném.

Poznámka:

Microsoft činí silné závazky k ochraně osobních údajů a zabezpečení těchto dat. Společnost Microsoft dodržuje přísné pokyny pro dodržování předpisů a zabezpečení – od psaní kódu po provoz služeb. Další informace o zpracování dat a ochraně osobních údajů najdete v programu Defender for Cloud Data Security.

Onboarding prostředků mimo Azure

Defender for Cloud může monitorovat stav zabezpečení počítačů mimo Azure, ale musíte tyto prostředky nejprve připojit. Další informace o onboardingu prostředků mimo Azure najdete v článku Onboarding počítačů mimo Azure.

Průběžné sledování zabezpečení

Po počáteční konfiguraciach

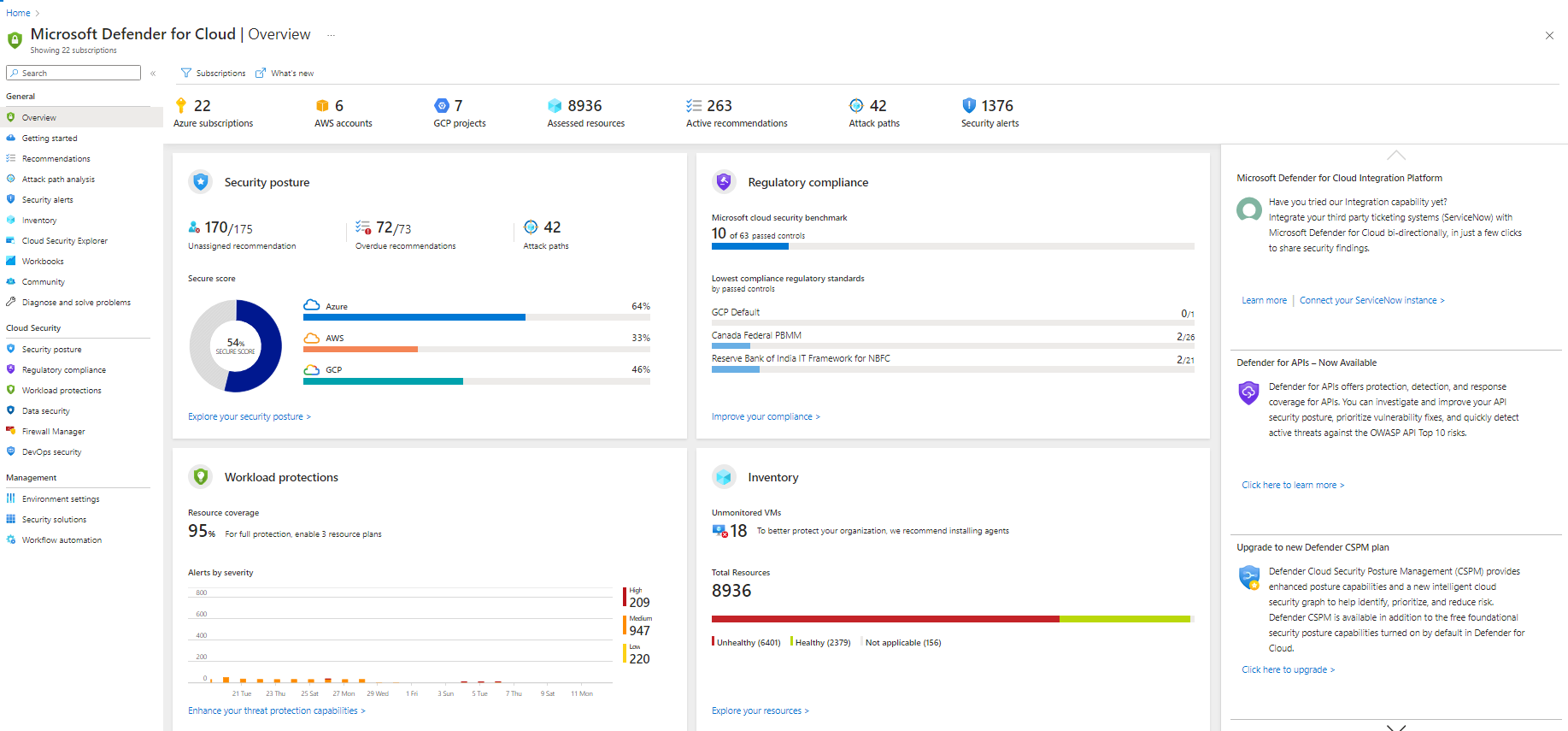

Přehled Defenderu pro cloud poskytuje jednotný přehled zabezpečení všech prostředků Azure a všech prostředků mimo Azure, které jste připojili. Tento příklad ukazuje prostředí s mnoha problémy, které je potřeba vyřešit:

Poznámka:

Defender for Cloud nezasahuje do běžných provozních postupů. Defender for Cloud pasivní monitoruje vaše nasazení a poskytuje doporučení na základě zásad zabezpečení, které jste povolili.

Když se poprvé přihlásíte k použití Defenderu pro cloud pro vaše aktuální prostředí Azure, zkontrolujte všechna doporučení, která je možné provést na stránce Doporučení .

Jako součást každodenních operací zabezpečení si naplánujte navštívení možnosti Analýza hrozeb. Tam můžete identifikovat bezpečnostní hrozby pro prostředí, například můžete určit, zda je konkrétní počítač součástí botnetu.

Sledování nových nebo změněných prostředků

Většina prostředí Azure je dynamická a prostředky se pravidelně vytvářejí, mění nebo mění. Defender for Cloud pomáhá zajistit, abyste měli přehled o stavu zabezpečení těchto nových prostředků.

Když do prostředí Azure přidáte nové prostředky (virtuální počítače, databáze SQL), Defender for Cloud tyto prostředky automaticky zjistí a začne monitorovat jejich zabezpečení, včetně webových rolí PaaS a rolí pracovních procesů. Pokud je shromažďování dat v zásadách zabezpečení povolené, povolí se pro vaše virtuální počítače automaticky více možností monitorování.

Měli byste také pravidelně monitorovat stávající prostředky pro změny konfigurace, které by mohly představovat rizika zabezpečení, posun od doporučených standardních hodnot a výstrah zabezpečení.

Posílení přístupu a aplikací

V rámci operací zabezpečení byste měli zavést také preventivní opatření pro omezení přístupu k virtuálním počítačům a řízení aplikací spuštěných na virtuálních počítačích. Uzamčením příchozího provozu do virtuálních počítačů Azure snižujete riziko útoků a zároveň poskytuje snadný přístup k virtuálním počítačům v případě potřeby. K posílení přístupu k virtuálním počítačům použijte funkci přístupu k virtuálním počítačům za běhu.

Adaptivní řízení aplikací můžete použít k omezení, které aplikace se můžou spouštět na virtuálních počítačích umístěných v Azure. Adaptivní řízení aplikací mimo jiné pomáhá posílit zabezpečení virtuálních počítačů před malwarem. Pomocí strojového učení analyzuje Defender for Cloud procesy spuštěné na virtuálním počítači, které vám pomůžou vytvářet pravidla seznamu povolených.

Reakce na incidenty

Defender for Cloud vás rozpozná a upozorní vás na hrozby, když k nim dojde. Organizace by měly výstrahy zabezpečení aktivně sledovat a provádět potřebné kroky, aby útok podrobněji prošetřily nebo napravily. Další informace o tom, jak defender for Cloud Threat Protection funguje, najdete v článku Jak Defender for Cloud detekuje hrozby a reaguje na ně.

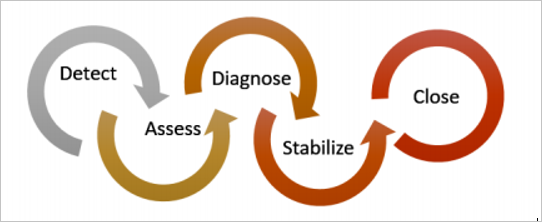

I když váš plán reakce na incidenty nemůžeme vytvořit, jako základ pro fáze reakce na incidenty použijeme odpověď zabezpečení Microsoft Azure v životním cyklu cloudu. Fáze reakce na incidenty v cloudovém životním cyklu jsou:

Poznámka:

Jako referenci při sestavování vlastního plánu můžete využít příručku Computer Security Incident Handling Guide organizace National Institute of Standards and Technology (NIST).

Výstrahy Defenderu pro cloud můžete použít v následujících fázích:

Detekce: Identifikace podezřelé aktivity v jednom nebo několika prostředcích.

Posouzení: Počáteční zhodnocení a získávání dalších informací o podezřelé aktivitě.

Diagnóza: Technické vyřešení problému podle nápravných kroků.

Každá výstraha zabezpečení poskytuje informace, které umožňují lepší pochopení povahy útoku a navrhují možné kroky ke zmírnění dopadu. Některé výstrahy obsahují i odkazy na další informace nebo další zdroje informací v Azure. Poskytnuté informace můžete využít k dalšímu výzkumu a nápravným krokům. Můžete také prohledávat data související se zabezpečením, která jsou uložena ve vašem pracovním prostoru.

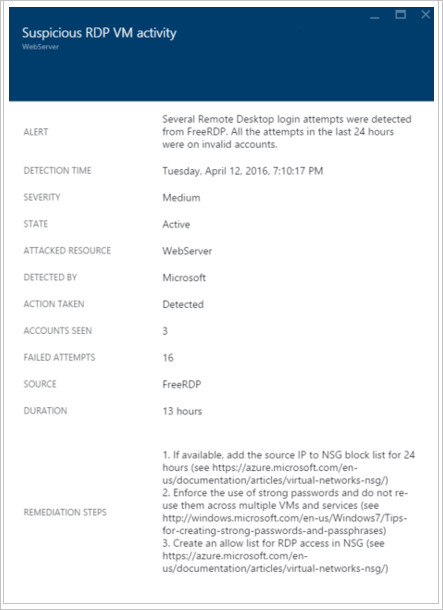

Následující příklad ukazuje probíhající podezřelé aktivity protokolu RDP:

Tato stránka obsahuje podrobné informace o čase útoku, zdrojovém názvu hostitele a cílovém virtuálním počítači a nabízí také doporučené kroky. Za některých okolností můžou být informace o zdroji útoku prázdné. Další informace o tomto typu chování najdete v upozorněních Defenderu pro cloud v části Chybějící informace o zdroji.

Jakmile identifikujete ohrožený systém, můžete spustit automatizaci pracovního postupu, která byla vytvořena dříve. Automatizace pracovních postupů jsou kolekce procedur, které je možné spouštět z Defenderu pro cloud po aktivaci výstrahou.

Poznámka:

Přečtěte si článek Správa a reakce na výstrahy zabezpečení v defenderu pro cloud , kde najdete další informace o tom, jak používat funkce Defenderu pro cloud, které vám pomůžou během procesu reakce na incidenty.

Další kroky

V tomto dokumentu jste se dozvěděli, jak naplánovat defender pro přechod na cloud. Další informace o defenderu pro cloud:

- Správa a reakce na výstrahy zabezpečení v defenderu pro cloud

- Monitorování partnerských řešení pomocí Programu Defender for Cloud – Zjistěte, jak monitorovat stav partnerských řešení.

- Běžné dotazy k Defenderu pro cloud – Najděte nejčastější dotazy týkající se používání služby.

- Blog o zabezpečení Azure – Přečtěte si blogové příspěvky o zabezpečení a dodržování předpisů Azure.