Principy přístupu k virtuálním počítačům za běhu (JIT)

Tato stránka vysvětluje principy přístupu k virtuálním počítačům za běhu (JIT) v programu Microsoft Defender for Cloud a logiku doporučení.

Informace o tom, jak použít JIT na virtuální počítače pomocí webu Azure Portal (defender for Cloud nebo Azure Virtual Machines) nebo programově, najdete v tématu Postup zabezpečení portů pro správu pomocí JIT.

Riziko otevření portů pro správu na virtuálním počítači

Aktéři hrozeb aktivně proaktivní vyhledávání přístupných počítačů s otevřenými porty pro správu, jako je RDP nebo SSH. Všechny virtuální počítače jsou potenciálními cíli útoku. Když dojde k úspěšnému ohrožení zabezpečení virtuálního počítače, použije se jako vstupní bod k útoku na další prostředky ve vašem prostředí.

Proč je řešením přístup k virtuálním počítačům JIT

Stejně jako u všech technik prevence kybernetické bezpečnosti by vaším cílem mělo být snížení prostoru pro útoky. V takovém případě to znamená, že máte méně otevřených portů, zejména porty pro správu.

Vaši legitimní uživatelé také používají tyto porty, takže jejich zavření není praktické.

K vyřešení tohoto dilematu nabízí Microsoft Defender for Cloud JIT. Pomocí JIT můžete uzamknout příchozí provoz do virtuálních počítačů, čímž snížíte riziko útoků a v případě potřeby zajistíte snadný přístup k virtuálním počítačům.

Jak JIT funguje se síťovými prostředky v Azure a AWS

V Azure můžete blokovat příchozí provoz na konkrétních portech povolením přístupu k virtuálním počítačům za běhu. Defender for Cloud zajišťuje, že pro vybrané porty ve skupině zabezpečení sítě (NSG) a pravidlech služby Azure Firewall existují pravidla odepření veškerého příchozího provozu. Tato pravidla omezují přístup k portům pro správu virtuálních počítačů Azure a chrání je před útoky.

Pokud pro vybrané porty už existují jiná pravidla, mají tato stávající pravidla přednost před novými pravidly odepření veškerého příchozího provozu. Pokud na vybraných portech neexistují žádná pravidla, nová pravidla mají nejvyšší prioritu ve skupině zabezpečení sítě a službě Azure Firewall.

V AWS se u vybraných portů zruší povolení přístupu JIT k příslušným pravidlům v připojených skupinách zabezpečení EC2, což blokuje příchozí provoz na těchto konkrétních portech.

Když uživatel požádá o přístup k virtuálnímu počítači, Defender for Cloud zkontroluje, jestli má pro tento virtuální počítač oprávnění řízení přístupu na základě role v Azure (Azure RBAC ). Pokud je žádost schválená, Defender for Cloud nakonfiguruje skupiny zabezpečení sítě a Azure Firewall tak, aby umožňovaly příchozí provoz na vybrané porty z příslušné IP adresy (nebo rozsahu) po dobu, kterou jste zadali. V AWS vytvoří Defender for Cloud novou skupinu zabezpečení EC2, která umožňuje příchozí provoz na zadané porty. Po vypršení platnosti služby Defender for Cloud obnoví skupiny zabezpečení sítě do předchozích stavů. Připojení, které jsou již vytvořeny, nejsou přerušeny.

Poznámka:

JIT nepodporuje virtuální počítače chráněné bránou Azure Firewall, které řídí Azure Firewall Manager. Azure Firewall musí být nakonfigurovaný pomocí pravidel (Classic) a nemůže používat zásady brány firewall.

Jak Defender pro cloud identifikuje, které virtuální počítače by měly mít použitou JIT

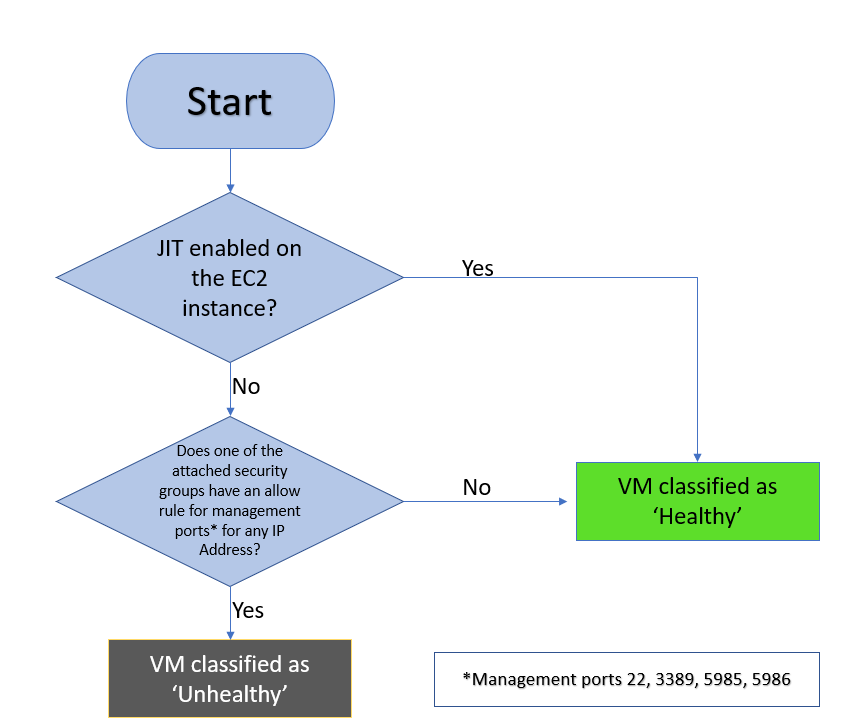

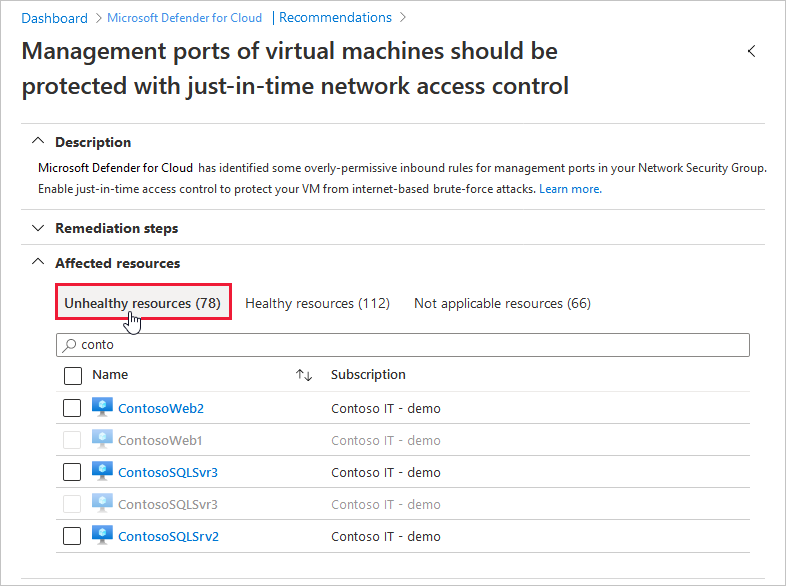

Následující diagram znázorňuje logiku, kterou Defender for Cloud použije při rozhodování o kategorizaci podporovaných virtuálních počítačů:

Když Defender for Cloud najde počítač, který může využít JIT, přidá tento počítač na kartu Prostředky není v pořádku.

Další krok

Tato stránka vysvětluje, proč by se měl použít přístup k virtuálnímu počítači podle potřeby (JIT). Informace o povolení JIT a vyžádání přístupu k virtuálním počítačům s podporou JIT: