Správa vícefaktorového ověřování (MFA) ve vašich předplatných

Pokud k ověřování uživatelů používáte jenom hesla, ponecháte vektor útoku otevřený. Uživatelé často používají slabá hesla nebo je opakovaně používají pro více služeb. S povoleným vícefaktorovým ověřováním jsou vaše účty bezpečnější a uživatelé se můžou stále ověřovat v téměř jakékoli aplikaci pomocí jednotného přihlašování (SSO).

Vícefaktorové ověřování pro uživatele Microsoft Entra můžete povolit několika způsoby na základě licencí, které vaše organizace vlastní. Tato stránka obsahuje podrobnosti pro každý z nich v kontextu Microsoft Defenderu pro cloud.

MFA a Microsoft Defender for Cloud

Defender pro cloud umístí vysokou hodnotu do vícefaktorového ověřování. Bezpečnostní prvek, který přispívá nejvíce k vašemu skóre zabezpečení, je Povolit vícefaktorové ověřování.

Následující doporučení v ovládacím prvku Povolit vícefaktorové ověřování zajišťují, že splňujete doporučené postupy pro uživatele vašich předplatných:

- Účty s oprávněními vlastníka k prostředkům Azure by měly být povolené vícefaktorové ověřování

- Účty s oprávněním k zápisu prostředků Azure by měly být povolené vícefaktorové ověřování.

- Účty s oprávněními ke čtení u prostředků Azure by měly být povolené vícefaktorové ověřování

Vícefaktorové ověřování můžete povolit třemi způsoby a dodržovat tato dvě doporučení v defenderu pro cloud: výchozí nastavení zabezpečení, přiřazení pro jednotlivé uživatele a zásady podmíněného přístupu (CA).

Možnost Free – výchozí nastavení zabezpečení

Pokud používáte bezplatnou edici Microsoft Entra ID, měli byste pro svého tenanta povolit vícefaktorové ověřování pomocí výchozích hodnot zabezpečení.

MFA pro zákazníky Microsoftu 365 Business, E3 nebo E5

Zákazníci s Microsoftem 365 můžou používat přiřazení podle uživatele. V tomto scénáři je vícefaktorové ověřování Microsoft Entra pro všechny uživatele povolené nebo zakázané pro všechny události přihlášení. Pro podmnožinu uživatelů nebo v určitých scénářích není možné povolit vícefaktorové ověřování a správa je prostřednictvím portálu Office 365.

MFA pro zákazníky Microsoft Entra ID P1 nebo P2

Pokud chcete zlepšit uživatelské prostředí, upgradujte na Microsoft Entra ID P1 nebo P2 pro možnosti zásad podmíněného přístupu (CA). Ke konfiguraci zásad podmíněného přístupu potřebujete oprávnění tenanta Microsoft Entra.

Vaše zásady podmíněného přístupu musí:

vynucení vícefaktorového ověřování

zahrnout portály pro správu Microsoftu

nevyloučí ID aplikace Microsoft Azure Management.

Zákazníci Microsoft Entra ID P1 mohou pomocí certifikační autority Microsoft Entra vyzvat uživatele k vícefaktorové ověřování během určitých scénářů nebo událostí tak, aby vyhovovaly vašim obchodním požadavkům. Další licence, které zahrnují tuto funkci: Enterprise Mobility + Security E3, Microsoft 365 F1 a Microsoft 365 E3.

Microsoft Entra ID P2 poskytuje nejsilnější funkce zabezpečení a vylepšené uživatelské prostředí. Tato licence přidává podmíněný přístup založený na rizicích k funkcím Microsoft Entra ID P1. Certifikační autorita založená na riziku se přizpůsobí vzorům uživatelů a minimalizuje výzvy k vícefaktorovým ověřováním. Další licence, které zahrnují tuto funkci: Enterprise Mobility + Security E5 nebo Microsoft 365 E5.

Další informace najdete v dokumentaci k podmíněnému přístupu Azure.

Identifikace účtů bez povoleného vícefaktorového ověřování (MFA)

Seznam uživatelských účtů bez povoleného vícefaktorového ověřování můžete zobrazit na stránce s podrobnostmi doporučení defenderu pro cloud nebo pomocí Azure Resource Graphu.

Zobrazení účtů bez povoleného vícefaktorového ověřování na webu Azure Portal

Na stránce s podrobnostmi doporučení vyberte předplatné ze seznamu prostředků , které není v pořádku, nebo vyberte Provést akci a zobrazí se seznam.

Zobrazení účtů bez povoleného vícefaktorového ověřování pomocí Azure Resource Graphu

Pokud chcete zjistit, které účty nemají povolené vícefaktorové ověřování, použijte následující dotaz Azure Resource Graphu. Dotaz vrátí všechny prostředky, které nejsou v pořádku – účty – doporučení "Účty s oprávněními vlastníka k prostředkům Azure by měly být povolené vícefaktorové ověřování".

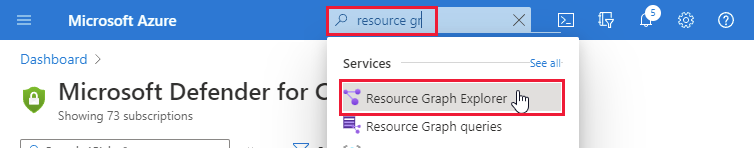

Otevřete Azure Resource Graph Explorer.

Zadejte následující dotaz a vyberte Spustit dotaz.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdTato

additionalDatavlastnost zobrazí seznam ID objektů účtu pro účty, které nemají vynucené vícefaktorové ověřování.Poznámka:

Sloupec Account ObjectIDs (Id objektů účtu) obsahuje seznam ID objektů účtu pro účty, které nemají vynucené vícefaktorové ověřování podle doporučení.

Tip

Alternativně můžete použít posouzení metod rozhraní REST API Defenderu pro cloud – Get.

Omezení

- Funkce podmíněného přístupu pro vynucení vícefaktorového ověřování u externích uživatelů nebo tenantů se zatím nepodporuje.

- Zásady podmíněného přístupu použité u rolí Microsoft Entra (například u všech globálních správců, externích uživatelů, externí domény atd.) se zatím nepodporují.

- Síla ověřování podmíněného přístupu se zatím nepodporuje.

- Externí řešení MFA, jako jsou Okta, Ping, Duo a další, se v doporučeních vícefaktorového ověřování identit nepodporují.

Další kroky

Další informace o doporučeních, která platí pro jiné typy prostředků Azure, najdete v následujících článcích:

- Ochrana sítě v Programu Microsoft Defender for Cloud

- Podívejte se na běžné dotazy týkající se vícefaktorového ověřování.