Udělení a vyžádání viditelnosti pro celého tenanta

Uživatel s rolí Microsoft Entra globálního správce může mít odpovědnost v rámci celého tenanta, ale nemá oprávnění Azure k zobrazení informací v rámci celé organizace v Programu Microsoft Defender pro cloud. Vyžaduje se zvýšení oprávnění, protože přiřazení rolí Microsoft Entra neudělují přístup k prostředkům Azure.

Udělení oprávnění pro celého tenanta sami sobě

Přiřazení oprávnění na úrovni tenanta:

Pokud vaše organizace spravuje přístup k prostředkům pomocí microsoft Entra Privileged Identity Management (PIM) nebo jakéhokoli jiného nástroje PIM, musí být role globálního správce pro uživatele aktivní.

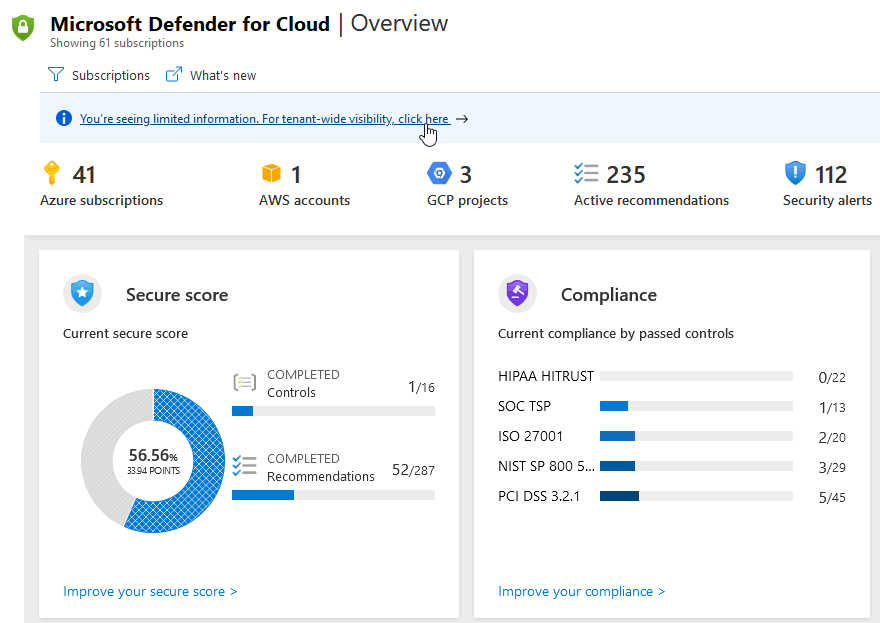

Jako uživatel globálního správce bez přiřazení ke kořenové skupině pro správu tenanta otevřete stránku Přehled programu Defender for Cloud a v banneru vyberte odkaz na viditelnost celého tenanta.

Vyberte novou roli Azure, která se má přiřadit.

Tip

Obecně platí, že role Správce zabezpečení se vyžaduje k aplikování zásad na kořenové úrovni, zatímco čtenář zabezpečení bude stačit k zajištění viditelnosti na úrovni tenanta. Další informace o oprávněních udělených těmito rolemi najdete v popisu předdefinované role správce zabezpečení nebo v popisu předdefinované role čtenáře zabezpečení.

Rozdíly mezi těmito rolemi specifickými pro Defender for Cloud najdete v tabulce v části Role a povolené akce.

Zobrazení pro celou organizaci se dosahuje udělením rolí na úrovni kořenové skupiny pro správu tenanta.

Odhlaste se z webu Azure Portal a znovu se přihlaste.

Jakmile budete mít zvýšený přístup, otevřete nebo aktualizujte Microsoft Defender for Cloud a ověřte, že máte přehled o všech předplatných v rámci vašeho tenanta Microsoft Entra.

Proces přiřazování oprávnění na úrovni tenanta provádí mnoho operací automaticky za vás:

Oprávnění uživatele jsou dočasně zvýšená.

Při využití nových oprávnění se uživateli přiřadí požadovaná role Azure RBAC v kořenové skupině pro správu.

Zvýšená oprávnění se odeberou.

Další informace o procesu zvýšení oprávnění Microsoft Entra najdete v tématu Zvýšení úrovně přístupu ke správě všech předplatných a skupin pro správu Azure.

Pokud vaše oprávnění nejsou dostatečná, požádejte o oprávnění pro celého tenanta.

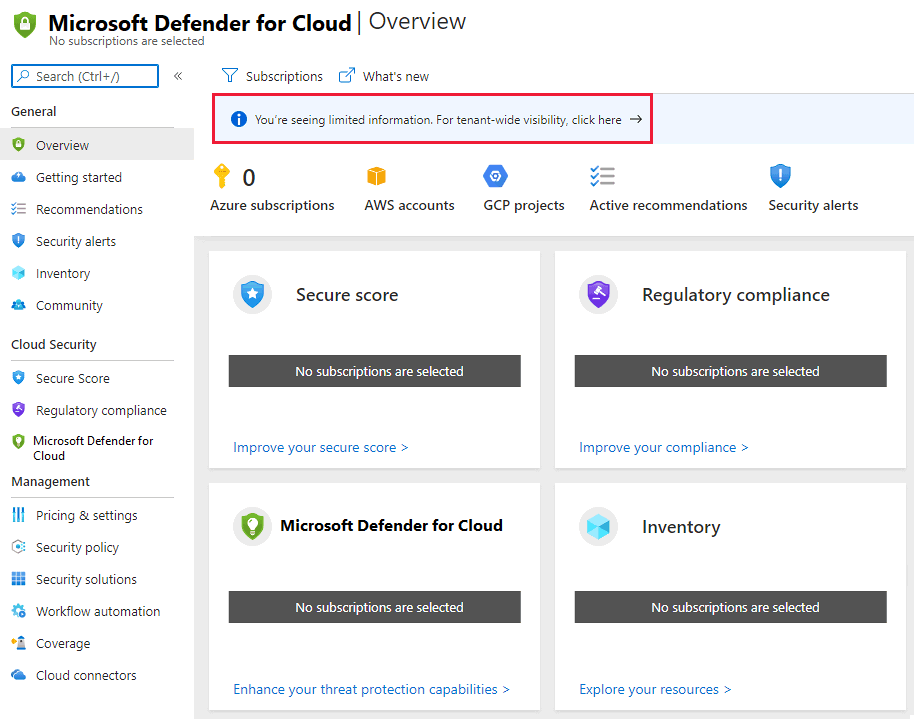

Když přejdete do programu Defender for Cloud, může se zobrazit banner, který vás upozorní na skutečnost, že vaše zobrazení je omezené. Pokud se zobrazí tento banner, vyberte ho a odešlete žádost globálnímu správci vaší organizace. V žádosti můžete zahrnout roli, kterou chcete přiřadit, a globální správce rozhodne o tom, kterou roli chcete udělit.

Je to rozhodnutí globálního správce, jestli chcete tyto žádosti přijmout nebo odmítnout.

Důležité

Každý sedm dní můžete odeslat pouze jednu žádost.

Pokud chcete požádat o zvýšená oprávnění od globálního správce:

Na webu Azure Portal otevřete Microsoft Defender for Cloud.

Pokud se zobrazí banner s omezenými informacemi, vyberte ho.

V podrobném formuláři žádosti vyberte požadovanou roli a odůvodnění, proč tato oprávnění potřebujete.

Vyberte Požádat o přístup.

Globální správce odešle e-mail. E-mail obsahuje odkaz na Defender for Cloud, kde může žádost schválit nebo odmítnout.

Jakmile globální správce vybere zkontrolovat žádost a dokončí proces, rozhodnutí se odešle žadateli e-mailem.

Odebrání oprávnění

Pokud chcete odebrat oprávnění z kořenové skupiny tenantů, postupujte takto:

- Přejděte na Azure Portal.

- Na webu Azure Portal vyhledejte skupiny pro správu na panelu hledání v horní části.

- V podokně Skupiny pro správu vyhledejte a vyberte kořenovou skupinu tenanta ze seznamu skupin pro správu.

- V kořenové skupině tenanta vyberte v nabídce vlevo řízení přístupu (IAM).

- V podokně Řízení přístupu (IAM) vyberte kartu Přiřazení rolí. Zobrazí se seznam všech přiřazení rolí pro kořenovou skupinu tenanta.

- Zkontrolujte seznam přiřazení rolí a určete, který z nich je potřeba odebrat.

- Vyberte přiřazení role, které chcete odebrat (správce zabezpečení nebo čtenář zabezpečení) a vyberte Odebrat. Ujistěte se, že máte potřebná oprávnění k provádění změn přiřazení rolí v kořenové skupině tenanta.

Další kroky

Další informace o oprávněních Defenderu pro cloud najdete na následující související stránce: