Co je Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) je služba v Microsoft Entra ID, která umožňuje spravovat, řídit a monitorovat přístup k důležitým prostředkům ve vaší organizaci. Tyto prostředky zahrnují prostředky v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune. Následující video vysvětluje důležité koncepty a funkce PIM.

Důvody použití

Organizace chtějí minimalizovat počet lidí, kteří mají přístup k zabezpečeným informacím nebo prostředkům, protože to snižuje riziko

- objektu se zlými úmysly, který získá přístup

- autorizovaný uživatel, který neúmyslně ovlivní citlivý prostředek

Uživatelé ale stále potřebují provádět privilegované operace v aplikacích Microsoft Entra ID, Azure, Microsoft 365 nebo SaaS. Organizace můžou uživatelům poskytnout privilegovaný přístup k Azure a Microsoft Entra prostředkům za běhu a můžou dohlížet na to, co tito uživatelé dělají se svým privilegovaným přístupem.

Licenční požadavky

Používání Privileged Identity Management vyžaduje licence. Další informace o licencování najdete v tématu základy licencování Microsoft Entra ID Governance .

Co to dělá?

Privileged Identity Management poskytuje aktivaci rolí na základě času a na základě schválení, aby se zmírnila rizika nadměrného, zbytečného nebo zneužití přístupových oprávnění k prostředkům, které vás zajímají. Tady jsou některé z klíčových funkcí Privileged Identity Management:

- Poskytování privilegovaného přístupu za běhu k Microsoft Entra ID a prostředkům Azure

- Přiřazení časově omezeného přístupu k prostředkům pomocí počátečního a koncového data

- Vyžadování schválení k aktivaci privilegovaných rolí

- Vynucení vícefaktorového ověřování pro aktivaci libovolné role

- Vysvětlení , proč uživatelé aktivují, použijte odůvodnění.

- Získání oznámení při aktivaci privilegovaných rolí

- Proveďte kontroly přístupu , abyste zajistili, že uživatelé stále potřebují role.

- Stažení historie auditu pro interní nebo externí audit

- Brání odebrání posledního aktivního přiřazení rolí globálního správce a správce privilegovaných rolí .

Co s tím můžu dělat?

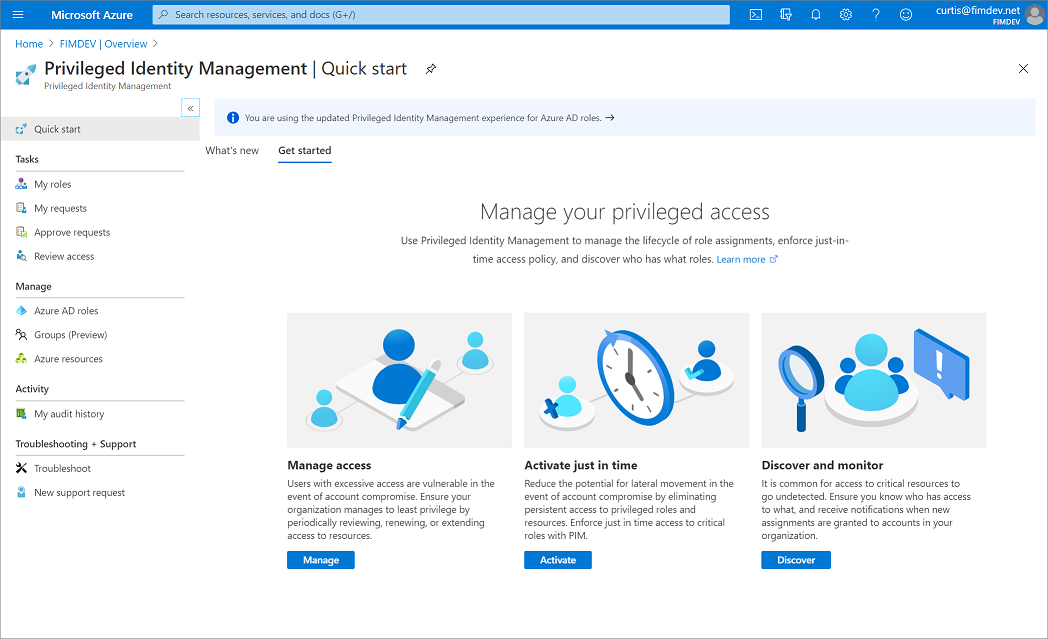

Po nastavení Privileged Identity Management uvidíte v levé navigační nabídce možnosti Úkoly, Správa a Aktivita. Jako správce si můžete vybrat mezi možnostmi, jako je správa rolí Microsoft Entra, správa rolí prostředků Azure nebo PIM pro skupiny. Když zvolíte, co chcete spravovat, zobrazí se příslušná sada možností pro tuto možnost.

Kdo může co dělat?

U Microsoft Entra rolí v Privileged Identity Management může přiřazení pro jiné správce spravovat jenom uživatel, který má roli správce privilegovaných rolí nebo globální správce. Globální správci, správci zabezpečení, globální čtenáři a čtenáři zabezpečení můžou také zobrazit přiřazení k Microsoft Entra rolím v Privileged Identity Management.

U rolí prostředků Azure v Privileged Identity Management může přiřazení pro jiné správce spravovat jenom správce předplatného, vlastník prostředku nebo správce uživatelského přístupu k prostředku. Uživatelé, kteří jsou správci privilegovaných rolí, správci zabezpečení nebo čtenáři zabezpečení, nemají ve výchozím nastavení přístup k zobrazení přiřazení k rolím prostředků Azure v Privileged Identity Management.

Terminologie

Pokud chcete lépe porozumět Privileged Identity Management a její dokumentaci, měli byste si projít následující podmínky.

| Termín nebo koncept | Kategorie přiřazení role | Description |

|---|---|---|

| Způsobilé | Typ | Přiřazení role, které vyžaduje, aby uživatel provedl jednu nebo více akcí pro použití role. Pokud má uživatel nárok na roli, znamená to, že tuto roli může aktivovat, když potřebuje provádět privilegované úlohy. Přístup udělený uživateli s trvalým a oprávněným přiřazením role není nijak rozdílný. Jediným rozdílem je, že někteří lidé tento přístup nepotřebují pořád. |

| active | Typ | Přiřazení role, které nevyžaduje, aby uživatel pro použití role provedl žádnou akci. Uživatelé, kteří jsou přiřazeni jako aktivní, mají k roli přiřazená oprávnění. |

| aktivovat | Proces provedení jedné nebo více akcí pro použití role, na kterou má uživatel nárok. Mezi akce může patřit provedení kontroly vícefaktorového ověřování (MFA), poskytnutí obchodního odůvodnění nebo žádost o schválení od určených schvalovatelů. | |

| Přiřazen | Stav | Uživatel s aktivním přiřazením role. |

| Aktivován | Stav | Uživatel, který má oprávněné přiřazení role, provedl akce k aktivaci role a je nyní aktivní. Po aktivaci může uživatel roli používat po předkonfigurovanou dobu, než bude muset znovu aktivovat. |

| trvalé oprávněné | Doba trvání | Přiřazení role, ve kterém má uživatel vždy nárok na aktivaci role. |

| trvale aktivní | Doba trvání | Přiřazení role, kde uživatel může roli vždy použít, aniž by provedl jakékoli akce. |

| časově vázané způsobilé | Doba trvání | Přiřazení role, ve kterém má uživatel nárok na aktivaci role pouze v počátečním a koncovém datu. |

| aktivní s časovým limitem | Doba trvání | Přiřazení role, kde uživatel může roli používat pouze v počátečním a koncovém datu. |

| Přístup za běhu (JIT) | Model, ve kterém uživatelé získají dočasná oprávnění k provádění privilegovaných úloh, která brání uživatelům se zlými úmysly nebo neoprávněným uživatelům získat přístup po vypršení platnosti oprávnění. Přístup je udělen pouze v případech, kdy ho uživatelé potřebují. | |

| princip nejnižšího oprávnění přístupu | Doporučený postup zabezpečení, při kterém má každý uživatel pouze minimální oprávnění potřebná k provádění úkolů, ke kterým má oprávnění. Tento postup minimalizuje počet globálních správců a místo toho pro určité scénáře používá konkrétní role správce. |

Přehled přiřazení rolí

Přiřazení rolí PIM poskytují bezpečný způsob, jak udělit přístup k prostředkům ve vaší organizaci. Tato část popisuje proces přiřazení. Zahrnuje přiřazování rolí členům, aktivaci přiřazení, schvalování nebo zamítnutí žádostí, rozšiřování a prodlužování přiřazení.

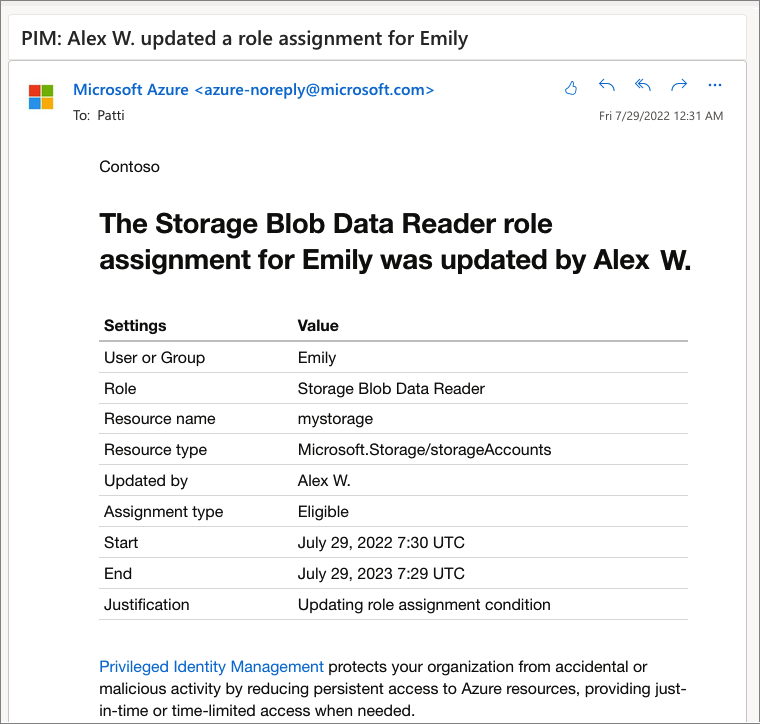

PIM vás informuje tím, že vám a ostatním účastníkům posílá e-mailová oznámení. Tyto e-maily můžou také obsahovat odkazy na relevantní úkoly, jako je aktivace, schválení nebo zamítnutí žádosti.

Následující snímek obrazovky ukazuje e-mailovou zprávu odeslanou pim. Tento e-mail informuje Patti, že Alex aktualizoval přiřazení role pro Emily.

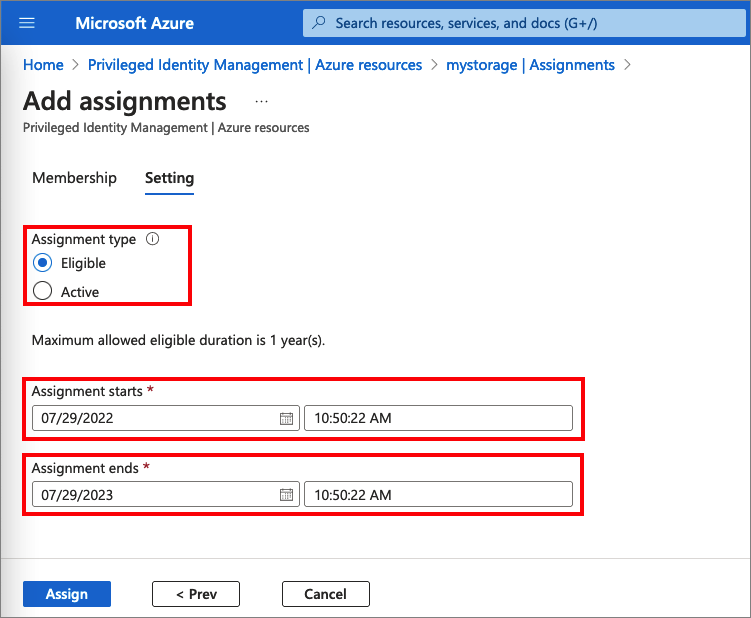

Přiřadit

Proces přiřazení začíná přiřazením rolí členům. Aby správce udělil přístup k prostředku, přiřadí role uživatelům, skupinám, instančním objektům nebo spravovaným identitám. Přiřazení zahrnuje následující data:

- Členové nebo vlastníci, kteří mají roli přiřadit.

- Rozsah přiřazení. Obor omezuje přiřazenou roli na konkrétní sadu prostředků.

- Typ přiřazení

- Způsobilá přiřazení vyžadují, aby člen role provedl akci pro použití role. Akce můžou zahrnovat aktivaci nebo žádost o schválení od určených schvalovatelů.

- Aktivní přiřazení nevyžadují, aby člen pro použití role provedl žádnou akci. Členové přiřazení jako aktivní mají k roli přiřazená oprávnění.

- Doba trvání zadání s použitím počátečního a koncového data nebo trvalého zadání. U oprávněných přiřazení mohou členové aktivovat nebo požádat o schválení během počátečního a koncového data. U aktivních přiřazení můžou členové použít roli přiřazení během tohoto časového období.

Následující snímek obrazovky ukazuje, jak správce přiřazuje roli členům.

Další informace najdete v následujících článcích: Přiřazení rolí Microsoft Entra, Přiřazení rolí prostředků Azure a Přiřazení způsobilosti pro PIM pro skupiny.

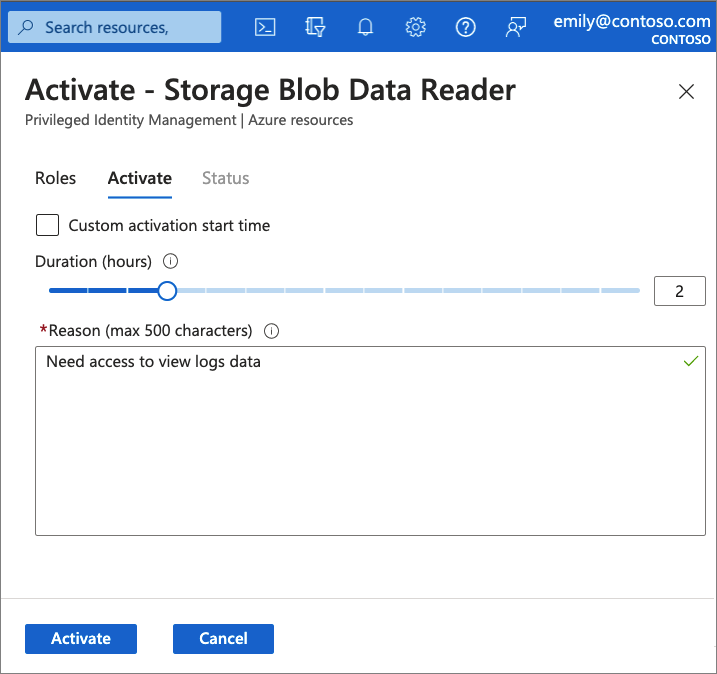

Aktivovat

Pokud mají uživatelé nárok na roli, musí před použitím role aktivovat přiřazení role. K aktivaci role uživatelé vyberou konkrétní dobu aktivace v rámci maximální doby trvání (nakonfigurované správci) a důvod žádosti o aktivaci.

Následující snímek obrazovky ukazuje, jak členové aktivují svoji roli po omezenou dobu.

Pokud role vyžaduje schválení aktivace, zobrazí se v pravém horním rohu prohlížeče uživatele oznámení s informací, že žádost čeká na schválení. Pokud schválení není vyžadováno, může člen začít roli používat.

Další informace najdete v následujících článcích: Aktivace rolí Microsoft Entra, Aktivace rolí prostředků Azure a Aktivace PIM pro role skupin

Schválit nebo zamítnout

Delegovaní schvalovatelé obdrží e-mailová oznámení, když žádost o roli čeká na schválení. Schvalovatelé můžou tyto žádosti čekající na vyřízení zobrazit, schválit nebo odepřít v PIM. Po schválení žádosti může člen začít roli používat. Pokud například uživatel nebo skupina mají přiřazenou roli Přispěvatel ke skupině prostředků, můžou spravovat danou konkrétní skupinu prostředků.

Další informace najdete v následujících článcích: Schválení nebo zamítnutí žádostí o Microsoft Entra rolí, Schválení nebo zamítnutí žádostí pro role prostředků Azure a Schválení žádostí o aktivaci pro PIM pro skupiny

Prodloužení a prodloužení platnosti přiřazení

Jakmile správci nastaví přiřazení časově vázaných vlastníků nebo členů, první otázka, kterou si můžete položit, je, co se stane, když vyprší platnost přiřazení? V této nové verzi nabízíme dvě možnosti pro tento scénář:

- Rozšířit – když se blíží vypršení platnosti přiřazení role, uživatel může použít Privileged Identity Management a požádat o rozšíření pro přiřazení role.

- Prodloužení platnosti – pokud už vypršela platnost přiřazení role, uživatel může použít Privileged Identity Management a požádat o prodloužení platnosti přiřazení role.

Obě akce iniciované uživatelem vyžadují schválení od globálního správce nebo správce privilegovaných rolí. Správci nemusí spravovat vypršení platnosti přiřazení. Stačí počkat, až žádosti o prodloužení nebo prodloužení dorazí, a to kvůli jednoduchému schválení nebo zamítnutí.

Další informace najdete v následujících článcích: Prodloužení platnosti Microsoft Entra přiřazení rolí, Rozšíření nebo prodloužení přiřazení rolí prostředků Azure a Rozšíření nebo prodloužení platnosti PIM pro přiřazení skupin.

Scénáře

Privileged Identity Management podporuje následující scénáře:

Oprávnění správce privilegovaných rolí

- Povolit schvalování pro konkrétní role

- Určení uživatelů nebo skupin schvalovatele ke schvalování žádostí

- Zobrazit historii žádostí a schválení pro všechny privilegované role

Oprávnění schvalovatele

- Zobrazit žádosti čekající na schválení

- Schválení nebo odmítnutí žádostí o zvýšení oprávnění role (jednorázové nebo hromadné)

- Poskytnout odůvodnění schválení nebo zamítnutí

Oprávnění uživatele oprávněné role

- Požádat o aktivaci role, která vyžaduje schválení

- Zobrazit stav vaší žádosti o aktivaci

- Pokud byla aktivace schválena, dokončete úlohu v ID Microsoft Entra.

Správa privilegovaného přístupu Microsoft Entra skupin (Preview)

V Privileged Identity Management (PIM) teď můžete přiřadit způsobilost k členství nebo vlastnictví PIM pro skupiny. Od této verze Preview můžete cloudovým skupinám přiřadit Microsoft Entra předdefinované role a pomocí PIM spravovat způsobilost a aktivaci členů skupiny a vlastníka. Další informace o skupinách s možností přiřazení rolí v ID Microsoft Entra najdete v tématu Použití skupin Microsoft Entra ke správě přiřazení rolí.

Důležité

Pokud chcete přiřadit PIM pro skupiny k roli pro přístup pro správu k Exchangi, Centru dodržování předpisů zabezpečení & nebo SharePointu, použijte prostředí Azure Portal Role a správci, a ne v prostředí PIM pro skupiny, abyste uživatele nebo skupinu mohli aktivovat do skupiny.

Různé zásady za běhu pro každou skupinu

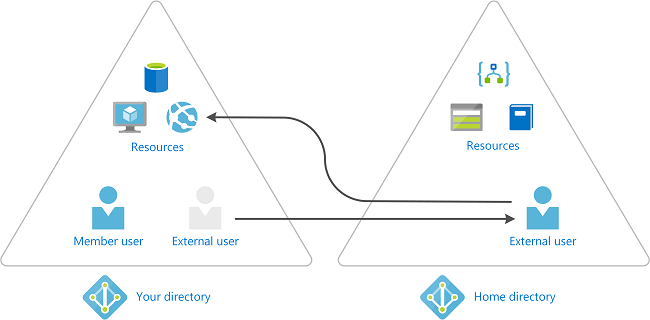

Některé organizace používají nástroje, jako je Microsoft Entra spolupráce B2B (business-to-business), aby pozvaly své partnery jako hosty do Microsoft Entra organizace. Místo jedné zásady za běhu pro všechna přiřazení k privilegované roli můžete vytvořit dva různé PIM pro skupiny s vlastními zásadami. Můžete vynutit méně přísné požadavky na důvěryhodné zaměstnance a přísnější požadavky, jako je pracovní postup schválení pro vaše partnery, kteří požadují aktivaci do přiřazené skupiny.

Aktivace více přiřazení rolí v jednom požadavku

S PIM pro skupiny ve verzi Preview můžete správcům specifických úloh poskytnout rychlý přístup k více rolím pomocí jediné žádosti za běhu. Správci Office úrovně 3 můžou například potřebovat přístup k rolím Správa Exchange, Office Apps Správa, Teams Správa a Search Správa, aby mohli denně důkladně zkoumat incidenty. Do dnešního dne by vyžadoval čtyři po sobě jdoucí požadavky, což je proces, který nějakou dobu trvá. Místo toho můžete vytvořit skupinu s možností přiřazení role s názvem Správci Office úrovně 3, přiřadit ji ke každé ze čtyř výše uvedených rolí (nebo jakékoli Microsoft Entra předdefinované role) a povolit ji pro privilegovaný přístup v oddílu Aktivita skupiny. Po povolení privilegovaného přístupu můžete pro členy skupiny nakonfigurovat nastavení za běhu a přiřadit oprávnění správcům a vlastníkům. Když správce přejde na úroveň skupiny, stane se členy všech čtyř Microsoft Entra rolí.

Pozvání uživatelů typu host a přiřazení rolí prostředků Azure v Privileged Identity Management

Microsoft Entra uživatelé typu host jsou součástí možností spolupráce B2B (Business-to-Business) v rámci ID Microsoft Entra, abyste mohli spravovat externí uživatele a dodavatele typu host jako hosty ve Microsoft Entra ID. Tyto funkce Privileged Identity Management můžete například použít pro úlohy identity Azure s hosty, jako je přiřazení přístupu ke konkrétním prostředkům Azure, určení doby trvání a koncového data přiřazení nebo vyžadování dvoustupňového ověření aktivního přiřazení nebo aktivace. Další informace o tom, jak pozvat hosta do vaší organizace a spravovat jeho přístup, najdete v tématu Přidání uživatelů spolupráce B2B v Azure Portal.

Kdy byste pozvali hosty?

Tady je několik příkladů, kdy můžete pozvat hosty do vaší organizace:

- Umožněte externímu dodavateli, který má jenom e-mailový účet, přístup k prostředkům Azure pro projekt.

- Povolte externímu partnerovi ve velké organizaci, který používá místní Active Directory Federation Services pro přístup k vaší výdajové aplikaci.

- Umožněte technikům podpory, kteří nejsou ve vaší organizaci (jako je podpora Microsoftu), dočasně přistupovat k vašemu prostředku Azure, aby mohli řešit problémy.

Jak funguje spolupráce s hosty B2B?

Když používáte spolupráci B2B, můžete pozvat externího uživatele do vaší organizace jako hosta. Hosta můžete spravovat jako uživatele ve vaší organizaci, ale host musí být ověřený v jeho domovské organizaci, a ne ve vaší Microsoft Entra organizaci. To znamená, že pokud host už nemá přístup ke své domovské organizaci, ztratí přístup i k vaší organizaci. Pokud například host opustí organizaci, automaticky ztratí přístup ke všem prostředkům, které s ním sdílíte v Microsoft Entra ID, aniž byste museli cokoli dělat. Další informace o spolupráci B2B najdete v tématu Co je přístup uživatelů typu host v Microsoft Entra B2B?.