Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Firewall Premium je brána firewall nové generace s funkcemi, které se vyžadují pro vysoce citlivá a regulovaná prostředí. Obsahuje následující funkce:

- Kontrola protokolu TLS – dešifruje odchozí provoz, zpracuje data, pak je zašifruje a odešle do cíle.

- IDPS – Systém detekce a prevence neoprávněných vniknutí sítě (IDPS) umožňuje monitorovat síťové aktivity pro škodlivou aktivitu, protokolovat informace o této aktivitě, hlásit ho a volitelně se ho pokoušet blokovat.

-

Filtrování adres URL – rozšiřuje funkci filtrování plně kvalifikovaného názvu domény služby Azure Firewall, aby zvážila celou adresu URL. Například místo

www.contoso.com/a/cwww.contoso.com. - Webové kategorie – správci můžou povolit nebo odepřít přístup uživatelů k kategoriím webů, jako jsou například weby s hazardem, weby sociálních médií a další.

Další informace najdete v tématu Funkce služby Azure Firewall Premium.

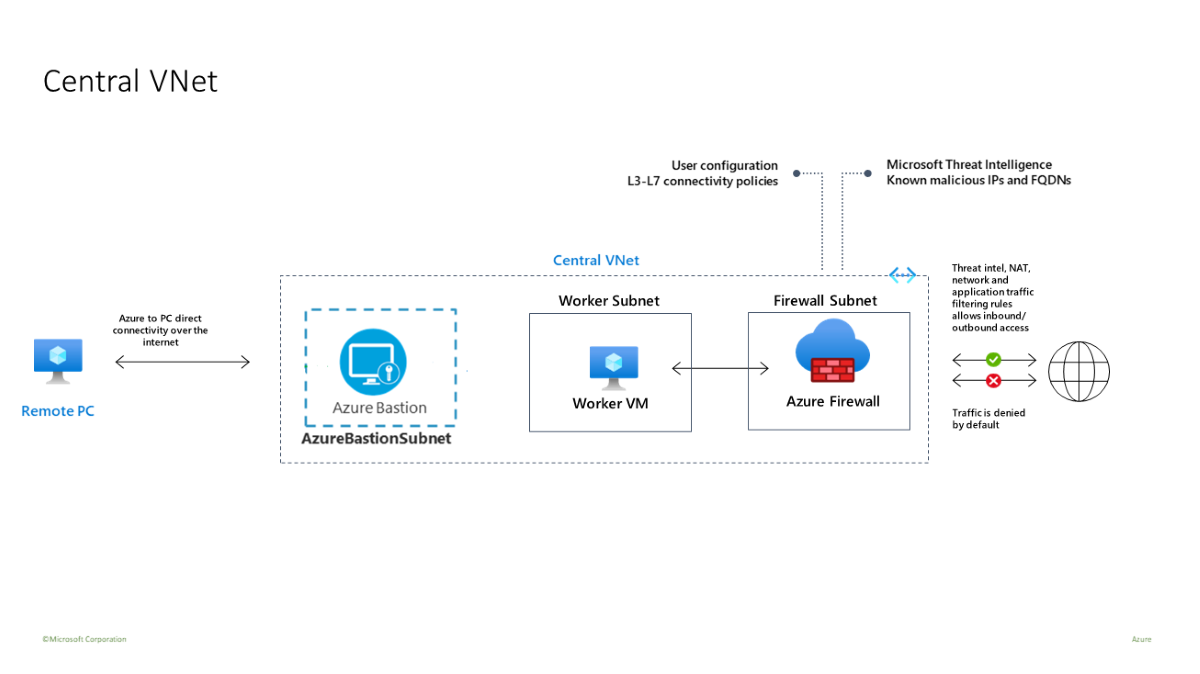

Pomocí šablony nasadíte testovací prostředí, které má centrální virtuální síť (10.0.0.0/16) se třemi podsítěmi:

- podsíť pracovního procesu (10.0.10.0/24)

- podsíť Služby Azure Bastion (10.0.20.0/24)

- podsíť brány firewall (10.0.100.0/24)

Důležité

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Pro zjednodušení se v tomto testovacím prostředí používá jedna centrální virtuální síť. Pro produkční účely je častější hvězdicová topologie s partnerskými virtuálními sítěmi.

Virtuální počítač pracovního procesu je klient, který prostřednictvím brány firewall odesílá požadavky HTTP/S.

Požadavky

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Nasazení infrastruktury

Šablona nasadí kompletní testovací prostředí pro Azure Firewall Premium s povoleným IDPS, kontrolou protokolu TLS, filtrováním adres URL a webovými kategoriemi:

- Nová zásada služby Azure Firewall Premium a brány firewall s předdefinovanými nastaveními, která umožňují snadné ověření základních funkcí (IDPS, kontrola protokolu TLS, filtrování adres URL a webové kategorie)

- nasadí všechny závislosti, včetně služby Key Vault a spravované identity. V produkčním prostředí se tyto prostředky už můžou vytvořit a nemusí být potřeba ve stejné šabloně.

- vygeneruje kořenovou certifikační autoritu podepsanou svým držitelem a nasadí ji do vygenerované služby Key Vault.

- vygeneruje odvozenou zprostředkující certifikační autoritu a nasadí ji na testovací virtuální počítač s Windows (WorkerVM).

- Nasadí se také Bastion Host (BastionHost) a dá se použít k připojení k testovacímu počítači s Windows (WorkerVM).

Testovat bránu firewall

Teď můžete testovat IDPS, kontrolu protokolu TLS, filtrování webu a webové kategorie.

Přidání nastavení diagnostiky brány firewall

Pokud chcete shromažďovat protokoly brány firewall, musíte přidat nastavení diagnostiky pro shromažďování protokolů brány firewall.

- Vyberte DemoFirewall a v části Monitorování vyberte Nastavení diagnostiky.

- Vyberte Přidat nastavení diagnostiky.

- Jako název nastavení diagnostiky zadejte fw-diag.

- V části log vyberte AzureFirewallApplicationRule a AzureFirewallNetworkRule.

- V části Podrobnosti o cíli vyberte Možnost Odeslat do pracovního prostoru služby Log Analytics.

- Zvolte Uložit.

Testy IDPS

Pokud chcete otestovat IDPS, měli byste nasadit vlastní interní testovací webový server s odpovídajícím certifikátem serveru. Tento test zahrnuje odesílání škodlivého provozu na webový server, takže se to nedoporučuje na veřejném webovém serveru. Další informace o požadavcích na certifikáty Služby Azure Firewall Premium najdete v tématu Certifikáty Služby Azure Firewall Premium.

Můžete použít curl k řízení různých hlaviček HTTP a simulaci škodlivého provozu.

Testování ZPROSTŘEDKOVATELE IDENTITY pro provoz HTTP:

Na virtuálním počítači WorkerVM otevřete okno příkazového řádku správce.

Na příkazovém řádku zadejte následující příkaz:

curl -A "HaxerMen" <your web server address>Zobrazí se odpověď webového serveru.

Přejděte na protokoly pravidel sítě brány firewall na webu Azure Portal a vyhledejte upozornění podobné následující zprávě:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Poznámka:

Než se data začnou v protokolech zobrazovat, může to nějakou dobu trvat. Dejte mu alespoň pár minut, abyste umožnili, aby protokoly začaly zobrazovat data.

Přidání pravidla podpisu pro podpis 2032081:

- Vyberte DemoFirewallPolicy a v části Nastavení vyberte IDPS.

- Vyberte kartu Pravidla podpisu.

- V části ID podpisu zadejte do otevřeného textového pole 2032081.

- V části Režim vyberte Odepřít.

- Zvolte Uložit.

- Než budete pokračovat, počkejte na dokončení nasazení.

Na virtuálním

curlpočítači WorkerVM spusťte příkaz znovu:curl -A "HaxerMen" <your web server address>Vzhledem k tomu, že brána firewall teď blokuje požadavek HTTP, zobrazí se následující výstup po vypršení časového limitu připojení:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerPřejděte do protokolů monitorování na webu Azure Portal a vyhledejte zprávu blokované žádosti.

Testování ZPROSTŘEDKOVATELE IDENTITY pro provoz HTTPS

Opakujte tyto testy curl pomocí protokolu HTTPS místo PROTOKOLU HTTP. Příklad:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Měly by se zobrazit stejné výsledky, jaké jste měli s testy HTTP.

Kontrola protokolu TLS s filtrováním adres URL

Pomocí následujících kroků otestujte kontrolu protokolu TLS s filtrováním adres URL.

Upravte pravidla aplikace zásad brány firewall a přidejte do kolekce pravidel nové pravidlo volané

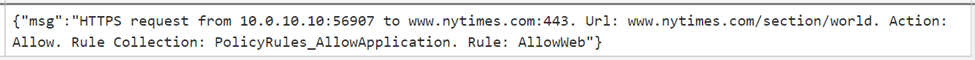

AllowURLAllowWeb. Nakonfigurujte cílovou adresu URLwww.nytimes.com/section/world, zdrojovou IP adresu*, adresu URL cílového typu, vyberte Kontrolu protokolu TLS a protokoly http, https.Po dokončení nasazení otevřete prohlížeč na virtuálním počítači WorkerVM a ověřte

https://www.nytimes.com/section/world, že se v prohlížeči zobrazí odpověď HTML podle očekávání.Na webu Azure Portal můžete zobrazit celou adresu URL v protokolech monitorování pravidel aplikace:

Některé stránky HTML můžou vypadat neúplně, protože odkazují na jiné adresy URL, které jsou odepřeny. Pokud chcete tento problém vyřešit, můžete použít následující přístup:

Pokud stránka HTML obsahuje odkazy na jiné domény, můžete tyto domény přidat do nového pravidla aplikace s povoleným přístupem k těmto plně kvalifikovaným názvům domén.

Pokud stránka HTML obsahuje odkazy na podřízené adresy URL, můžete pravidlo upravit a přidat hvězdičku na adresu URL. Příklad:

targetURLs=www.nytimes.com/section/world*Alternativně můžete do pravidla přidat novou adresu URL. Příklad:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Testování webových kategorií

Pojďme vytvořit pravidlo aplikace, které povolí přístup k sportovním webům.

Na portálu otevřete skupinu prostředků a vyberte DemoFirewallPolicy.

Vyberte Pravidla aplikace a pak přidejte kolekci pravidel.

Jako název zadejte GeneralWeb, Priority103, Rule collection group select DefaultApplicationRuleCollectionGroup.

V části Pravidla pro typ Název AllowSports, Source*, Protocol http, https, select TLS Inspection, Destination Type select Web categories, Destination select Web categories, Destination select Sports.

Vyberte Přidat.

Po dokončení nasazení přejděte na WorkerVM a otevřete webový prohlížeč a přejděte na

https://www.nfl.com.Měla by se zobrazit webová stránka NFL a protokol pravidel aplikace ukazuje, že se shodovala webová kategorie: Sportovní pravidlo bylo spárováno a žádost byla povolena.