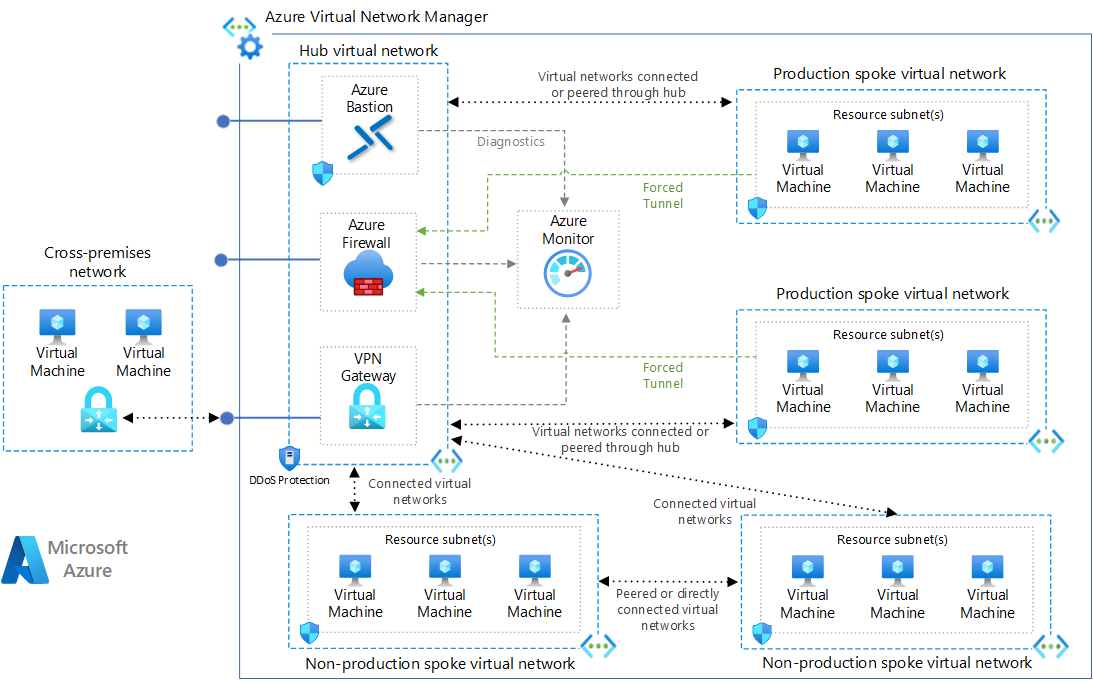

Tato referenční architektura implementuje model hvězdicové sítě s komponentami infrastruktury spravované zákazníkem. Řešení infrastruktury spravované microsoftem najdete v tématu Hvězdicová síťová topologie s využitím služby Azure Virtual WAN.

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Workflow

Tato konfigurace hvězdicové sítě používá následující prvky architektury:

Virtuální síť rozbočovače. Virtuální síť centra hostuje sdílené služby Azure. Tyto služby můžou využívat úlohy hostované v paprskových virtuálních sítích. Centrální virtuální síť je centrálním bodem připojení pro různé místní sítě.

Paprskové virtuální sítě Paprskové virtuální sítě izolují a spravují úlohy samostatně v jednotlivých paprskech. Každá úloha může zahrnovat více vrstev s více podsítěmi připojenými prostřednictvím nástrojů pro vyrovnávání zatížení Azure. Paprsky můžou existovat v různých předplatných a představují různá prostředí, například produkční a neprodukční prostředí.

Připojení k virtuální síti. Tato architektura propojuje virtuální sítě pomocí připojení peeringu nebo připojených skupin. Připojení peeringu a připojené skupiny jsou nepřenosná připojení s nízkou latencí mezi virtuálními sítěmi. Partnerské nebo připojené virtuální sítě můžou vyměňovat provoz přes páteřní síť Azure bez nutnosti směrovače. Azure Virtual Network Manager vytváří a spravuje skupiny sítí a jejich připojení.

Hostitel Služby Azure Bastion Azure Bastion poskytuje zabezpečené připojení z webu Azure Portal k virtuálním počítačům pomocí prohlížeče. Hostitel služby Azure Bastion nasazený ve virtuální síti Azure má přístup k virtuálním počítačům v této virtuální síti nebo v připojených virtuálních sítích.

Azure Firewall. Spravovaná instance brány firewall služby Azure Firewall existuje ve své vlastní podsíti.

Azure VPN Gateway nebo brána Azure ExpressRoute Brána virtuální sítě umožňuje virtuální síti připojit se k zařízení virtuální privátní sítě (VPN) nebo okruhu Azure ExpressRoute. Brána poskytuje připojení mezi místními sítěmi. Další informace najdete v tématu Připojení místní sítě k virtuální síti Microsoft Azure a rozšíření místní sítě pomocí sítě VPN.

Zařízení VPN. Zařízení nebo služba VPN poskytuje externí připojení k místní síti. Zařízení VPN může být hardwarové nebo softwarové řešení, jako je služba Směrování a vzdálený přístup (RRAS) ve Windows Serveru. Další informace najdete v tématu Ověřená zařízení VPN a průvodci konfigurací zařízení.

Komponenty

Virtual Network Manager je služba pro správu, která pomáhá seskupovat, konfigurovat, nasazovat a spravovat virtuální sítě ve velkém měřítku napříč předplatnými, oblastmi a tenanty Azure. Pomocí nástroje Virtual Network Manager můžete definovat skupiny virtuálních sítí k identifikaci a logickému segmentování virtuálních sítí. Můžete definovat a používat konfigurace připojení a zabezpečení ve všech virtuálních sítích ve skupině sítě najednou.

Azure Virtual Network je základním stavebním blokem privátních sítí v Azure. Virtuální síť umožňuje mnoha prostředkům Azure, jako jsou virtuální počítače Azure, bezpečně komunikovat mezi sebou, mezi místními sítěmi a internetem.

Azure Bastion je plně spravovaná služba, která poskytuje bezpečnější a bezproblémový přístup RDP (Remote Desktop Protocol) a SSH (Secure Shell Protocol) k virtuálním počítačům bez vystavení jejich veřejných IP adres.

Azure Firewall je spravovaná cloudová služba zabezpečení sítě, která chrání prostředky virtuální sítě. Tato stavová služba brány firewall má integrovanou vysokou dostupnost a neomezenou cloudovou škálovatelnost, která vám pomůže vytvářet, vynucovat a protokolovat zásady připojení aplikací a sítí napříč předplatnými a virtuálními sítěmi.

VPN Gateway je konkrétní typ brány virtuální sítě, která odesílá šifrovaný provoz mezi virtuální sítí a místním umístěním přes veřejný internet. Bránu VPN Gateway můžete použít také k odesílání šifrovaného provozu mezi virtuálními sítěmi Azure přes síť Microsoftu.

Azure Monitor může shromažďovat, analyzovat a reagovat na telemetrická data z prostředí mezi místními prostředími, včetně Azure a místního prostředí. Azure Monitor pomáhá maximalizovat výkon a dostupnost vašich aplikací a aktivně identifikovat problémy v sekundách.

Podrobnosti scénáře

Tato referenční architektura implementuje hvězdicový model sítě, ve kterém virtuální síť centra funguje jako centrální bod připojení k mnoha paprskovým virtuálním sítím. Paprskové virtuální sítě se připojují k centru a dají se použít k izolaci úloh. Můžete také povolit scénáře mezi místy pomocí centra pro připojení k místním sítím.

Tato architektura popisuje model sítě se součástmi infrastruktury spravované zákazníkem. Řešení infrastruktury spravované microsoftem najdete v tématu Hvězdicová síťová topologie s využitím služby Azure Virtual WAN.

Mezi výhody použití hvězdicové konfigurace patří:

- Úspora nákladů

- Překročení limitů předplatného

- Izolace úloh

Další informace najdete v tématu Hvězdicová síťová topologie.

Potenciální případy použití

Mezi typické použití hvězdicové architektury patří úlohy, které:

- Máte několik prostředí, která vyžadují sdílené služby. Například úloha může mít vývojové, testovací a produkční prostředí. Sdílené služby můžou zahrnovat ID DNS, protokol NTP (Network Time Protocol) nebo Doména služby Active Directory Services (AD DS). Sdílené služby se umístí do virtuální sítě centra a každé prostředí se nasadí do jiného paprsku, aby se zachovala izolace.

- Nevyžaduje připojení k sobě navzájem, ale vyžaduje přístup ke sdíleným službám.

- Vyžadovat centrální kontrolu nad zabezpečením, jako je hraniční síť (označovaná také jako brána firewall DMZ) v centru s oddělením správy úloh v jednotlivých paprskech.

- Vyžadovat centrální kontrolu nad připojením, jako je selektivní připojení nebo izolace mezi paprsky určitých prostředí nebo úloh.

Doporučení

Následující doporučení platí pro většinu scénářů. Pokud nemáte specifické požadavky, které je přepíší, postupujte podle těchto doporučení.

Skupiny prostředků, předplatná a oblasti

Toto ukázkové řešení používá jednu skupinu prostředků Azure. Centrum a jednotlivé paprsky můžete implementovat také v různých skupinách prostředků a předplatných.

Při peeringu virtuálních sítí v různých předplatných můžete přidružit předplatná ke stejným nebo různým tenantům Microsoft Entra. Tato flexibilita umožňuje decentralizovanou správu jednotlivých úloh při zachování sdílených služeb v centru. Viz Vytvoření partnerského vztahu virtuálních sítí – Resource Manager, různá předplatná a tenanti Microsoft Entra.

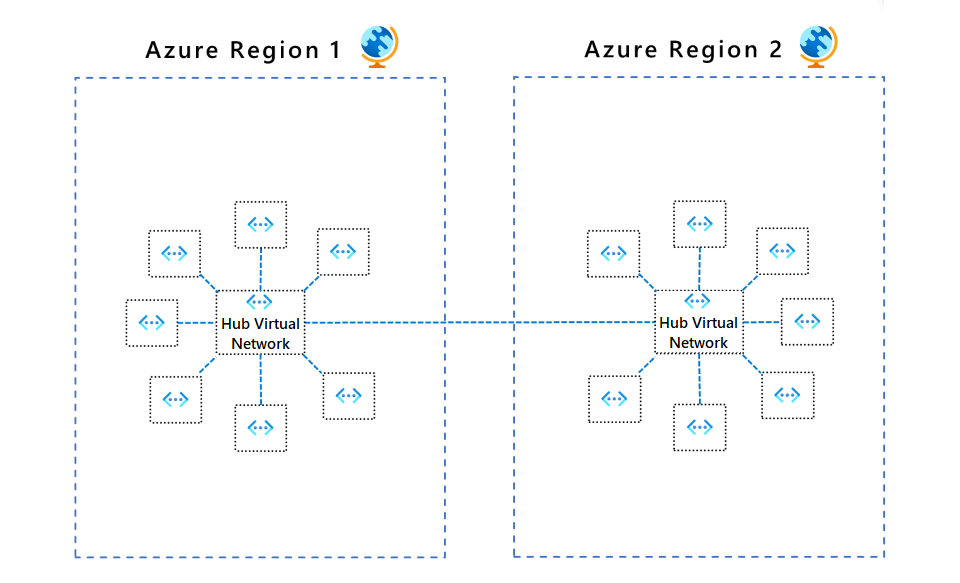

Obecně platí, že nejlepší je mít alespoň jedno centrum pro každou oblast. Tato konfigurace pomáhá vyhnout se jedinému bodu selhání, například aby se zabránilo ovlivnění prostředků A oblasti na úrovni sítě výpadkem v oblasti B.

Podsítě virtuální sítě

Následující doporučení popisují, jak nakonfigurovat podsítě ve virtuální síti.

GatewaySubnet

Brána virtuální sítě vyžaduje tuto podsíť. Hvězdicovou topologii můžete použít i bez brány, pokud nepotřebujete připojení mezi místními sítěmi.

Vytvořte podsíť s názvem GatewaySubnet s rozsahem adres alespoň /27. Rozsah /27 adres poskytuje podsíti dostatek možností konfigurace škálovatelnosti, aby se zabránilo dosažení omezení velikosti brány v budoucnu. Další informace o nastavení brány najdete v následujících referenčních architekturách v závislosti na typu připojení:

Kvůli vyšší dostupnosti můžete použít ExpressRoute a VPN pro převzetí služeb při selhání. Informace najdete v článku o připojení místní sítě k Azure pomocí ExpressRoute s VPN pro převzetí služeb při selhání.

AzureFirewallSubnet

Vytvořte podsíť s názvem AzureFirewallSubnet s rozsahem adres alespoň /26. Bez ohledu na měřítko /26 je rozsah adres doporučená velikost a pokrývá omezení budoucí velikosti. Tato podsíť nepodporuje skupiny zabezpečení sítě (NSG).

Azure Firewall vyžaduje tuto podsíť. Pokud používáte virtuální zařízení partnerské sítě( NVA), postupujte podle svých požadavků na síť.

Paprskové síťové připojení

Partnerské vztahy virtuálních sítí nebo připojené skupiny jsou nepřenosné vztahy mezi virtuálními sítěmi. Pokud potřebujete paprskové virtuální sítě pro vzájemné připojení, přidejte mezi ně partnerské propojení nebo je umístěte do stejné skupiny sítě.

Paprsková připojení prostřednictvím služby Azure Firewall nebo síťového virtuálního zařízení

Počet partnerských vztahů virtuálních sítí na virtuální síť je omezený. Pokud máte mnoho paprsků, které se potřebujete vzájemně propojit, mohlo by dojít k výpadku připojení peeringu. Připojené skupiny mají také omezení. Další informace najdete v tématu Omezení sítě a Omezení připojených skupin.

V tomto scénáři zvažte použití tras definovaných uživatelem k vynucení odesílání paprskového provozu do služby Azure Firewall nebo jiného síťového virtuálního zařízení, které funguje jako směrovač v centru. Tato změna umožňuje, aby se paprsky vzájemně připojily. Pokud chcete tuto konfiguraci podporovat, musíte implementovat službu Azure Firewall s povolenou konfigurací vynucených tunelů. Další informace najdete v tématu Vynucené tunelování ve službě Azure Firewall.

Topologie v tomto návrhu architektury usnadňuje toky výchozího přenosu dat. Azure Firewall je sice primárně určený pro zabezpečení výchozího přenosu dat, ale může se jednat také o bod příchozího přenosu dat. Další informace o směrování příchozího přenosu dat síťového virtuálního zařízení centra najdete v tématu Brána firewall a Application Gateway pro virtuální sítě.

Paprsková připojení ke vzdáleným sítím prostřednictvím brány centra

Ke konfiguraci paprsků pro komunikaci se vzdálenými sítěmi prostřednictvím brány centra můžete použít partnerské vztahy virtuálních sítí nebo připojené skupiny sítí.

Pokud chcete použít partnerské vztahy virtuálních sítí, v nastavení partnerského vztahu virtuálních sítí:

- Nakonfigurujte připojení peeringu v centru tak, aby umožňovalo průchod bránou.

- Nakonfigurujte připojení peeringu v každém paprsku tak, aby používalo bránu vzdálené virtuální sítě.

- Nakonfigurujte všechna připojení peeringu tak, aby povolovala přesměrovaný provoz.

Další informace najdete v tématu Vytvoření partnerského vztahu virtuálních sítí.

Použití připojených skupin sítě:

- Ve Správci virtuální sítě vytvořte skupinu sítě a přidejte členské virtuální sítě.

- Vytvořte konfiguraci připojení centra a paprsku.

- Pro skupiny sítě Paprsky vyberte jako bránu centrum.

Další informace najdete v tématu Vytvoření hvězdicové topologie pomocí Azure Virtual Network Manageru.

Paprsková síťová komunikace

Existují dva hlavní způsoby, jak umožnit vzájemné komunikaci paprskových virtuálních sítí:

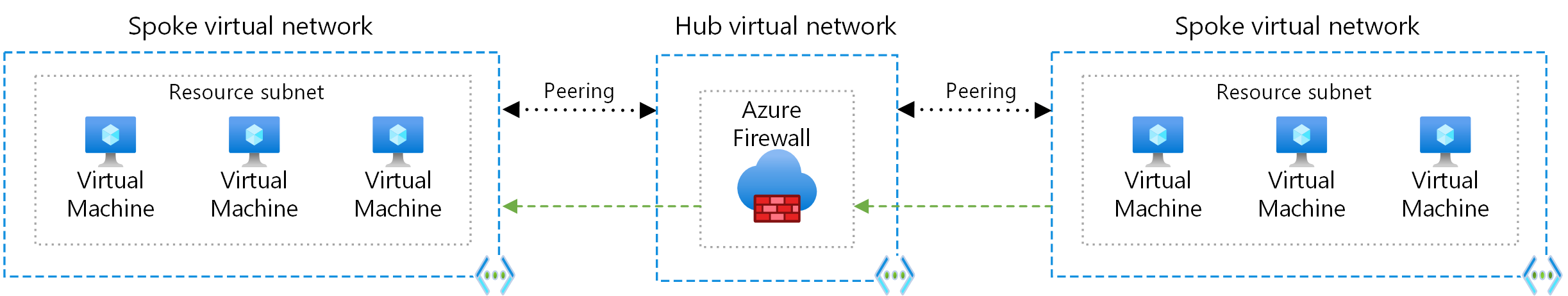

- Komunikace přes síťové virtuální zařízení, jako je brána firewall a směrovač. Tato metoda způsobuje segment směrování mezi dvěma paprsky.

- Komunikace pomocí partnerského vztahu virtuálních sítí nebo přímého připojení nástroje Virtual Network Manager mezi paprsky. Tento přístup nezpůsobí segment směrování mezi těmito dvěma paprsky a doporučuje se minimalizovat latenci.

Komunikace prostřednictvím NVA

Pokud potřebujete připojení mezi paprsky, zvažte nasazení služby Azure Firewall nebo jiného síťového virtuálního zařízení v centru. Pak vytvořte trasy pro přesměrování provozu z paprsku do brány firewall nebo síťového virtuálního zařízení, které pak může směrovat do druhého paprsku. V tomto scénáři musíte nakonfigurovat připojení s partnerským vztahem tak, aby umožňovala přesměrované přenosy.

Bránu VPN můžete také použít ke směrování provozu mezi paprsky, i když tato volba ovlivňuje latenci a propustnost. Podrobnosti o konfiguraci najdete v tématu Konfigurace průchodu bránou VPN pro partnerský vztah virtuálních sítí.

Vyhodnoťte služby, které v centru sdílíte, a ujistěte se, že se centrum škáluje pro větší počet paprsků. Pokud například vaše centrum poskytuje služby brány firewall, zvažte omezení šířky pásma vašeho řešení brány firewall při přidávání více paprsků. Některé z těchto sdílených služeb můžete přesunout na druhou úroveň center.

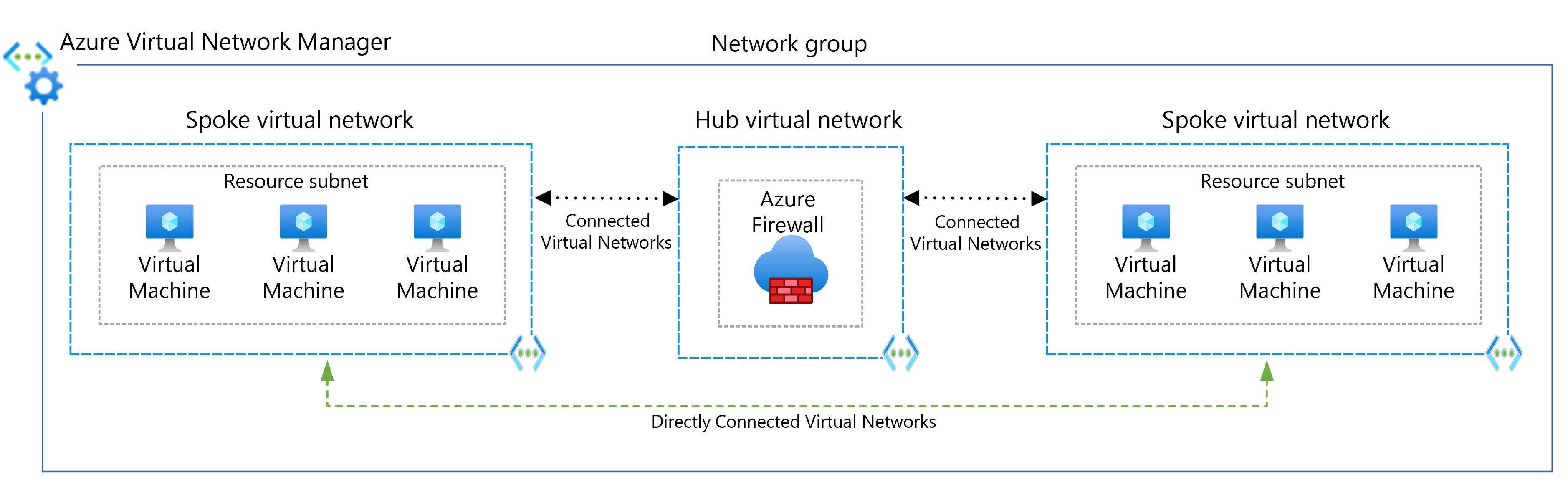

Přímá komunikace mezi propojenými sítěmi

Pokud se chcete připojit přímo mezi paprskovými virtuálními sítěmi bez procházení virtuální sítě rozbočovače, můžete vytvořit připojení peeringu mezi paprsky nebo povolit přímé připojení pro skupinu sítí. Nejlepší je omezit partnerské vztahy nebo přímé připojení k paprskovým virtuálním sítím, které jsou součástí stejného prostředí a úlohy.

Když používáte Virtual Network Manager, můžete přidat paprskové virtuální sítě do skupin sítí ručně nebo přidat sítě automaticky na základě podmínek, které definujete. Další informace najdete v tématu Paprskové sítě.

Následující diagram znázorňuje použití Virtual Network Manageru pro přímé připojení mezi paprsky.

Doporučení pro správu

Pokud chcete centrálně spravovat možnosti připojení a zabezpečení, použijte Virtual Network Manager k vytvoření nových topologií hvězdicové virtuální sítě nebo onboarding existujících topologií. Použití Virtual Network Manageru zajišťuje, aby hvězdicové síťové topologie byly připravené na rozsáhlý budoucí růst napříč několika předplatnými, skupinami pro správu a oblastmi.

Příklady scénářů použití Virtual Network Manageru:

- Demokratizace paprskové správy virtuálních sítí do skupin, jako jsou obchodní jednotky nebo aplikační týmy. Demokratizace může mít za následek velký počet požadavků na připojení virtuální sítě k virtuální síti a pravidla zabezpečení sítě.

- Standardizace více architektur replik v několika oblastech Azure za účelem zajištění globální stopy pro aplikace.

Pokud chcete zajistit jednotné připojení a pravidla zabezpečení sítě, můžete pomocí skupin sítí seskupit virtuální sítě v libovolném předplatném, skupině pro správu nebo oblasti ve stejném tenantovi Microsoft Entra. Virtuální sítě můžete automaticky nebo ručně připojit ke skupinám sítí prostřednictvím dynamických nebo statických přiřazení členství.

Definujete zjistitelnost virtuálních sítí, které spravuje Správce virtuálních sítí pomocí oborů. Tato funkce poskytuje flexibilitu pro požadovaný počet instancí správce sítě, což umožňuje další demokratizaci správy pro skupiny virtuálních sítí.

Pokud chcete propojit paprskové virtuální sítě ve stejné skupině sítí, použijte Virtual Network Manager k implementaci partnerského vztahu virtuálních sítí nebo přímého připojení. Pomocí možnosti globální sítě můžete rozšířit přímé připojení k paprskům sítí v různých oblastech. Následující diagram znázorňuje globální propojení sítí mezi oblastmi.

Virtuální sítě v rámci skupiny sítí můžete přidružit ke standardní sadě pravidel správce zabezpečení. Pravidla pro správu zabezpečení skupin sítě brání vlastníkům paprskových virtuálních sítí v přepisování standardních pravidel zabezpečení a umožňují jim nezávisle přidávat vlastní sady pravidel zabezpečení a skupin zabezpečení sítě. Příklad použití pravidel správce zabezpečení v hvězdicových topologiích najdete v tématu Kurz: Vytvoření zabezpečené hvězdicové sítě.

Pro usnadnění řízeného zavedení skupin sítí, připojení a pravidel zabezpečení vám nasazení konfigurace virtual Network Manageru pomůže bezpečně uvolnit potenciálně zásadní změny konfigurace v hvězdicových prostředích. Další informace najdete v tématu Nasazení konfigurace ve službě Azure Virtual Network Manager.

Pokud chcete začít používat Virtual Network Manager, přečtěte si téma Vytvoření hvězdicové topologie pomocí Azure Virtual Network Manageru.

Důležité informace

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace najdete v tématu Přehled pilíře zabezpečení.

Pokud chcete zajistit základní sadu pravidel zabezpečení, nezapomeňte přidružit pravidla správce zabezpečení k virtuálním sítím ve skupinách sítí. Pravidla správce zabezpečení mají přednost před pravidly skupiny zabezpečení sítě a vyhodnocují se před pravidly skupiny zabezpečení sítě. Podobně jako pravidla NSG podporují pravidla správy zabezpečení priorit, značky služeb a protokoly L3-L4. Další informace najdete v tématu Pravidla správce zabezpečení v nástroji Virtual Network Manager.

Nasazení nástroje Virtual Network Manager slouží k usnadnění řízeného zavedení potenciálně zásadních změn pravidel zabezpečení skupin sítě.

Azure DDoS Protection v kombinaci s osvědčenými postupy návrhu aplikací poskytuje vylepšené funkce pro zmírnění rizik DDoS, které poskytují větší ochranu před útoky DDoS. Službu Azure DDOS Protection byste měli povolit v jakékoli hraniční virtuální síti.

Optimalizace nákladů

Optimalizace nákladů se týká způsobů, jak snížit zbytečné výdaje a zlepšit efektivitu provozu. Další informace najdete v tématu Přehled pilíře optimalizace nákladů.

Při nasazování a správě hvězdicových sítí zvažte následující faktory související s náklady. Další informace najdete v tématu Ceny virtuální sítě.

Náklady na Azure Firewall

Tato architektura nasadí instanci služby Azure Firewall v centrální síti. Použití nasazení služby Azure Firewall jako sdíleného řešení využívaného více úlohami může výrazně ušetřit náklady na cloud v porovnání s jinými síťovými virtuálními virtuálními zařízeními. Další informace najdete v tématu Azure Firewall vs. síťová virtuální zařízení.

Pokud chcete efektivně používat všechny nasazené prostředky, zvolte správnou velikost služby Azure Firewall. Rozhodněte se, jaké funkce potřebujete a která úroveň nejlépe vyhovuje vaší aktuální sadě úloh. Další informace o dostupných cenových úrovních služby Azure Firewall najdete v tématu Co je Azure Firewall?

Náklady na privátní IP adresu

Privátní IP adresy můžete použít ke směrování provozu mezi partnerskými virtuálními sítěmi nebo mezi sítěmi v připojených skupinách. Platí následující aspekty nákladů:

- Příchozí a odchozí provoz se účtují na obou koncích partnerských nebo připojených sítí. Přenos dat z virtuální sítě v zóně 1 do jiné virtuální sítě v zóně 2 například způsobuje odchozí přenosovou rychlost pro zónu 1 a příchozí rychlost pro zónu 2.

- Různé zóny mají různé přenosové sazby.

Naplánujte přidělování IP adres na základě požadavků na partnerský vztah a ujistěte se, že se adresní prostor nepřekrývá mezi místními umístěními a umístěními Azure.

Provozní dokonalost

Efektivita provozu zahrnuje provozní procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace najdete v tématu Přehled pilíře efektivity provozu.

Pomocí služby Azure Network Watcher můžete monitorovat a řešit potíže se síťovými komponentami pomocí následujících nástrojů:

- Analýza provozu ukazuje systémy ve vašich virtuálních sítích, které generují největší provoz. Než se stanou problémy, můžete vizuálně identifikovat kritické body.

- Síťové Sledování výkonu monitoruje informace o okruhech ExpressRoute.

- Diagnostika SÍTĚ VPN pomáhá řešit potíže s připojeními VPN typu site-to-site, která propojují vaše aplikace s místními uživateli.

Zvažte také povolení protokolování diagnostiky služby Azure Firewall, abyste získali lepší přehled o požadavcích DNS a výsledcích povolení a zamítnutí v protokolech.

Nasazení tohoto scénáře

Toto nasazení zahrnuje jednu virtuální síť centra a dvě připojené paprsky a také nasadí instanci služby Azure Firewall a hostitele služby Azure Bastion. Volitelně může nasazení zahrnovat virtuální počítače v první paprskové síti a bránu VPN.

Můžete si vybrat mezi partnerskými vztahy virtuálních sítí nebo skupinami připojenými ke službě Virtual Network Manager a vytvořit síťová připojení. Každá metoda má několik možností nasazení.

Použití partnerského vztahu virtuálních sítí

Spuštěním následujícího příkazu vytvořte skupinu prostředků s názvem

hub-spokeveastusoblasti pro nasazení. Vyberte Vyzkoušet, pokud chcete použít vložené prostředí.az group create --name hub-spoke --location eastusSpuštěním následujícího příkazu stáhněte šablonu Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepSpuštěním následujícího příkazu nasaďte konfiguraci hvězdicové sítě, partnerské vztahy virtuálních sítí mezi centrem a paprsky a hostitelem služby Azure Bastion. Po zobrazení výzvy zadejte uživatelské jméno a heslo. Toto uživatelské jméno a heslo můžete použít pro přístup k virtuálním počítačům v paprskových sítích.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Podrobné informace a další možnosti nasazení najdete v šablonách ARM a Bicep centra a paprsku , které nasazují toto řešení.

Použití připojených skupin nástroje Virtual Network Manager

Spuštěním následujícího příkazu vytvořte skupinu prostředků pro nasazení. Vyberte Vyzkoušet, pokud chcete použít vložené prostředí.

az group create --name hub-spoke --location eastusSpuštěním následujícího příkazu stáhněte šablonu Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepSpuštěním následujících příkazů stáhněte všechny potřebné moduly do nového adresáře.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepSpuštěním následujícího příkazu nasaďte konfiguraci hvězdicové sítě, připojení virtuální sítě mezi centrem a paprsky a hostitelem Bastionu. Po zobrazení výzvy zadejte uživatelské jméno a heslo. Toto uživatelské jméno a heslo můžete použít pro přístup k virtuálním počítačům v paprskových sítích.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Podrobné informace a další možnosti nasazení najdete v šablonách ARM a Bicep centra a paprsku , které nasazují toto řešení.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

Alejandra Palacios | Vedoucí zákaznický inženýr

Další přispěvatelé:

- Matthew Bratschun | Customer Engineer

- Jay Li | Vedoucí produktový manažer

- Telmo Sampaio | Principal Service Engineering Manager

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

Další informace o zabezpečených virtuálních centrech a přidružených zásadách zabezpečení a směrování, které Azure Firewall Manager konfiguruje, najdete v tématu Co je zabezpečené virtuální centrum?

Centrum v hvězdicové síťové topologii je hlavní součástí předplatného připojení v cílové zóně Azure. Další informace o vytváření rozsáhlých sítí v Azure se směrováním a zabezpečením spravovaným zákazníkem nebo Microsoftem najdete v tématu Definování síťové topologie Azure.

Související prostředky

Prozkoumejte následující související architektury:

- Průvodce architekturou brány Azure Firewall

- Brána firewall a Application Gateway pro virtuální sítě

- Řešení potíží s hybridním připojením VPN

- Paprskové sítě

- Hybridní připojení

- Zabezpečení a řízení úloh s využitím segmentace na úrovni sítě

- Základní architektura pro cluster Azure Kubernetes Service (AKS)