Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Řízení odchozího síťového přístupu je důležitou součástí celkového plánu zabezpečení sítě. Můžete například chtít omezit přístup k webům. Nebo můžete chtít omezit odchozí IP adresy a porty, ke kterým je možné přistupovat.

Jedním ze způsobů, jak řídit odchozí síťový přístup z podsítě Azure, je služba Azure Firewall a zásady brány firewall. Pomocí služby Azure Firewall a zásad brány firewall můžete nakonfigurovat:

- Pravidla aplikace, která definují plně kvalifikované názvy domén, ke kterým je možné získat přístup z podsítě.

- Pravidla sítě, která definují zdrojovou adresu, protokol, cílový port a cílovou adresu.

Síťový provoz podléhá nakonfigurovaným pravidlům brány firewall, když ho směrujete na bránu firewall jako na výchozí bránu podsítě.

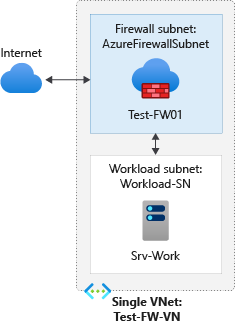

Pro účely tohoto kurzu vytvoříte zjednodušenou jednu virtuální síť se dvěma podsítěmi pro snadné nasazení.

- AzureFirewallSubnet – v této podsíti bude brána firewall.

- Workload-SN – v této podsíti bude server úloh. Provoz této podsítě bude procházet bránou firewall.

Pro produkční nasazení se doporučuje model typu hub-and-spoke, kde je brána firewall ve vlastní virtuální síti (VNet). Servery úloh jsou v partnerských virtuálních sítích ve stejné oblasti s jednou nebo více podsítěmi.

V tomto kurzu se naučíte:

- Nastavit testovací síťové prostředí

- Nasazení firewallu a jeho zásad

- Vytvořit výchozí trasu

- Konfigurace pravidla aplikace pro povolení přístupu k www.google.com

- Nakonfigurovat pravidlo sítě pro povolení přístupu k externím serverům DNS

- Konfigurujte pravidlo NAT pro povolení vzdáleného připojení na plochu testovacího serveru

- Otestovat bránu firewall

Pokud chcete, můžete tento postup dokončit pomocí Azure PowerShellu.

Požadavky

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Nastavit síť

Nejprve vytvořte skupinu prostředků obsahující prostředky potřebné k nasazení brány firewall. Pak vytvořte virtuální síť, podsítě a testovací server.

Vytvoření skupiny zdrojů

Skupina prostředků obsahuje všechny prostředky pro tento kurz.

Přihlaste se k portálu Azure.

V nabídce webu Azure Portal vyberte Skupiny prostředků nebo vyhledejte a vyberte Skupiny prostředků z libovolné stránky a pak vyberte Vytvořit. Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Zadejte test-FW-RG. Oblast Vyberte oblast. Všechny ostatní prostředky, které vytvoříte, musí být ve stejné oblasti. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Vytvoření virtuální sítě

Tato virtuální síť bude mít dvě podsítě.

Poznámka:

Velikost podsítě AzureFirewallSubnet je /26. Další informace o velikosti podsítě najdete v nejčastějších dotazech ke službě Azure Firewall.

V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

Vyberte Sítě.

Vyhledejte virtuální síť a vyberte Vytvořit.

Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte Test-FW-RG. Název Zadejte test-FW-VN. Oblast Vyberte stejné umístění, které jste použili dříve. Vyberte Další.

Na kartě Zabezpečení vyberte Další.

Pro adresní prostor IPv4 přijměte výchozí adresní prostor 10.0.0.0/16.

V části Podsítě vyberte výchozí.

Na stránce Upravit podsíť pro účely podsítě vyberte Azure Firewall.

Firewall bude v této podsíti a název podsítě musí být AzureFirewallSubnet.

Jako počáteční adresu zadejte 10.0.1.0.

Zvolte Uložit.

Dále vytvořte podsíť pro server úloh.

- Vyberte Přidat podsíť.

- Jako název podsítě zadejte Workload-SN.

- Jako počáteční adresu zadejte 10.0.2.0/24.

- Vyberte Přidat.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Vytvoření virtuálního počítače

Teď vytvořte virtuální počítač úlohy a umístěte ho do podsítě Workload-SN .

V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

Vyberte Windows Server 2019 Datacenter.

Zadejte nebo vyberte tyto hodnoty pro virtuální počítač:

Nastavení Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte Test-FW-RG. Název virtuálního stroje Zadejte Srv-Work. Oblast Vyberte stejné umístění, které jste použili dříve. Username Zadejte uživatelské jméno. Heslo Zadejte heslo. V části Pravidla portů pro příchozí spojení vyberte Veřejné příchozí porty možnost Žádné.

Přijměte ostatní výchozí hodnoty a vyberte Další: Disky.

Přijměte výchozí hodnoty disku a vyberte Další: Sítě.

Ujistěte se, že je pro virtuální síť vybraná síť Test-FW-VN a podsíť je Workload-SN.

Jako veřejnou IP adresu vyberte Žádné.

Přijměte ostatní výchozí hodnoty a vyberte Další: Správa.

Vyberte Další:Monitorování.

Výběrem možnosti Zakázat zakážete diagnostiku spouštění. Přijměte ostatní výchozí hodnoty a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení na stránce souhrnu a pak vyberte Vytvořit.

Po dokončení nasazení vyberte prostředek Srv-Work a poznamenejte si privátní IP adresu pro pozdější použití.

Nasazení brány firewall a zásad

Nasaďte do virtuální sítě bránu firewall.

V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

Do vyhledávacího pole napište bránu firewall a stiskněte Enter.

Vyberte Bránu firewall a pak vyberte Vytvořit.

Na stránce Vytvoření brány firewall nakonfigurujte bránu firewall podle následující tabulky:

Nastavení Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte Test-FW-RG. Název Zadejte Test-FW01. Oblast Vyberte stejné umístění, které jste použili dříve. Správa brány firewall Vyberte Použít politiku brány firewall ke správě této brány firewall. Zásady brány firewall Vyberte Přidat nový a zadejte fw-test-pol.

Vyberte stejnou oblast, kterou jste použili dříve.Volba virtuální sítě Vyberte Použít existující a pak vyberte Test-FW-VN. Veřejná IP adresa Vyberte Přidat nový a jako název zadejte fw-pip. Zrušte zaškrtnutí políčka Povolit správu brány firewall NIC.

Přijměte ostatní výchozí hodnoty a pak vyberte Další: Značky.

Vyberte Další: Zkontrolovat a vytvořit.

Projděte si souhrn a pak vyberte Vytvořit, abyste vytvořili bránu firewall.

Nasazení může několik minut trvat.

Po dokončení nasazení přejděte do skupiny prostředků Test-FW-RG a vyberte firewall Test-FW01.

Poznamenejte si privátní a veřejné IP adresy brány firewall. Tyto adresy použijete později.

Vytvořit výchozí trasu

U podsítě Workload-SN nakonfigurujte výchozí trasu v odchozím směru, která půjde přes bránu firewall.

V nabídce webu Azure Portal vyberte Všechny služby nebo vyhledejte a na libovolné stránce vyberte Všechny služby .

V části Sítě vyberte Směrovací tabulky.

Vyberte Vytvořit a pak zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte Test-FW-RG. Oblast Vyberte stejné umístění, které jste použili dříve. Název Zadejte Firewall-route. Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Po dokončení nasazení vyberte Přejít k prostředku.

Na stránce Firewall-route v části Nastavení vyberte Podsítě a pak vyberte Přidružit.

Pro virtuální síť vyberte Test-FW-VN.

Jako podsíť vyberte Workload-SN.

Vyberte OK.

Vyberte Trasy a pak vyberte Přidat.

Jako název trasy zadejte fw-dg.

Jako typ cíle vyberte IP adresy.

Jako předponu cílových IP adres nebo rozsahů CIDR zadejte 0.0.0.0/0.

V části Typ dalšího směrování vyberte Virtuální zařízení.

Brána Azure Firewall je ve skutečnosti spravovaná služba, ale v tomto případě bude virtuální zařízení fungovat.

Pro adresu dalšího skoku zadejte dříve poznamenanou privátní IP adresu brány firewall.

Vyberte Přidat.

Konfigurace pravidla aplikace

Toto je pravidlo aplikace, které umožňuje odchozí přístup k www.google.com.

- Otevřete skupinu prostředků Test-FW-RG a vyberte fw-test-pol zásadu brány firewall.

- V části Nastavení vyberte pravidla aplikace.

- Vyberte Přidat kolekci pravidel.

- Jako název zadejte App-Coll01.

- Jako prioritu zadejte 200.

- U akce kolekce pravidel vyberte Povolit.

- V části Pravidla zadejte do pole Název možnost Allow-Google.

- Jako typ zdroje vyberte IP adresu.

- Jako zdroj zadejte 10.0.2.0/24.

- Jako protokol:port zadejte http, https.

- Jako typ cíle vyberte FQDN.

- Jako cíl zadejte

www.google.com - Vyberte Přidat.

Brána Azure Firewall obsahuje integrovanou kolekci pravidel pro infrastrukturu FQDN, které jsou ve výchozím nastavení povolené. Tyto plně kvalifikované názvy domén jsou specifické pro tuto platformu a pro jiné účely je nelze použít. Další informace najdete v tématu Plně kvalifikované názvy domén infrastruktury.

Konfigurace pravidla sítě

Toto pravidlo sítě povoluje odchozí přístup ke dvěma IP adresám na portu 53 (DNS).

- Vyberte Pravidla sítě.

- Vyberte Přidat kolekci pravidel.

- Jako název zadejte Net-Coll01.

- Jako prioritu zadejte 200.

- U akce kolekce pravidel vyberte Povolit.

- Pro skupinu kolekcí pravidel vyberte DefaultNetworkRuleCollectionGroup.

- V části Pravidla jako Název zadejte Allow-DNS.

- Jako typ zdroje vyberte IP adresu.

- Jako zdroj zadejte 10.0.2.0/24.

- V části Protokol vyberte UDP.

- Jako cílové porty zadejte 53.

- Jako typ cíle vyberte IP adresu.

- Jako cíl zadejte 209.244.0.3 209.244.0.4.

Jedná se o veřejné servery DNS provozované společností CenturyLink. - Vyberte Přidat.

Konfigurace pravidla DNAT

Toto pravidlo umožňuje připojit vzdálenou plochu k virtuálnímu počítači Srv-Work přes bránu firewall.

- Vyberte pravidla DNAT.

- Vyberte Přidat kolekci pravidel.

- Jako název zadejte RDP.

- Jako prioritu zadejte 200.

- Pro kolekci pravidel skupiny vyberte DefaultDnatRuleCollectionGroup.

- V části Pravidla zadejte jako název rdp-nat.

- Jako typ zdroje vyberte IP adresu.

- Jako zdroj zadejte *.

- V části Protokol vyberte TCP.

- Jako cílové porty zadejte 3389.

- Jako cíl zadejte veřejnou IP adresu brány firewall.

- Jako přeložený typ vyberte IP adresu.

- Do pole Přeložená adresa zadejte privátní IP adresu Srv-Work .

- Pro přeložený port zadejte 3389.

- Vyberte Přidat.

Změna primární a sekundární adresy DNS u síťového rozhraní Srv-Work

Pro účely testování v tomto kurzu nakonfigurujte primární a sekundární adresy DNS serveru. Nejedná se o obecný požadavek služby Azure Firewall.

- V nabídce webu Azure Portal vyberte Skupiny prostředků nebo vyhledejte a vyberte Skupiny prostředků z libovolné stránky. Vyberte skupinu prostředků Test-FW-RG.

- Vyberte síťové rozhraní pro virtuální počítač Srv-Work .

- V části Nastavení vyberte servery DNS.

- V části Servery DNS vyberte Vlastní.

- Do textového pole Přidat server DNS zadejte 209.244.0.3 a do dalšího textového pole zadejte 209.244.0.4.

- Zvolte Uložit.

- Restartujte virtuální počítač Srv-Work.

Otestovat bránu firewall

Teď otestujte bránu firewall a ověřte, že funguje podle očekávání.

Připojte vzdálenou plochu k veřejné IP adrese brány firewall a přihlaste se k virtuálnímu počítači Srv-Work .

Otevřete Microsoft Edge a přejděte na

https://www.google.com.V výstrahách zabezpečení aplikace Internet Explorer vyberte tlačítko OK>Zavřít.

Měla by se zobrazit domovská stránka Google.

Přejděte na

https://www.microsoft.com.Brána firewall by vás měla zablokovat.

Teď jste ověřili, že pravidla brány firewall fungují:

- Můžete přejít na jediný povolený plně kvalifikovaný doménový název, ale na žádný jiný již ne.

- Názvy DNS můžete vyřešit pomocí nakonfigurovaného externího DNS serveru.

Vyčištění prostředků

Prostředky brány firewall si můžete ponechat pro další kurz, nebo můžete odstraněním skupiny prostředků Test-FW-RG odstranit všechny prostředky související z bránou firewall, pokud už je nepotřebujete.