Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto článku se naučíte zabezpečit registr služby Azure Machine Learning pomocí služby Azure Virtual Network a privátních koncových bodů.

Privátní koncové body v Azure poskytují izolaci sítě povolením přístupu ke službám Azure prostřednictvím privátní IP adresy v rámci virtuální sítě. Virtuální síť zabezpečuje připojení mezi prostředky Azure a zabraňuje vystavení citlivých dat veřejnému internetu.

Použití izolace sítě s privátními koncovými body brání síťovému provozu v přenosu přes veřejný internet a přináší službu Registru služby Azure Machine Learning do vaší virtuální sítě. Veškerý síťový provoz probíhá přes Azure Private Link při použití privátních koncových bodů.

Požadavky

- Registr služby Azure Machine Learning. Pokud ho chcete vytvořit, postupujte podle kroků v článku Vytváření a správa registrů .

- Znalost následujících článků:

Zabezpečení registru služby Azure Machine Learning

Poznámka:

Pro zjednodušení se tento článek týká pracovního prostoru, přidružených prostředků a virtuální sítě, které jsou součástí konfigurace zabezpečeného pracovního prostoru. Zkoumá, jak přidat registry služby Azure Machine Learning jako součást stávající konfigurace.

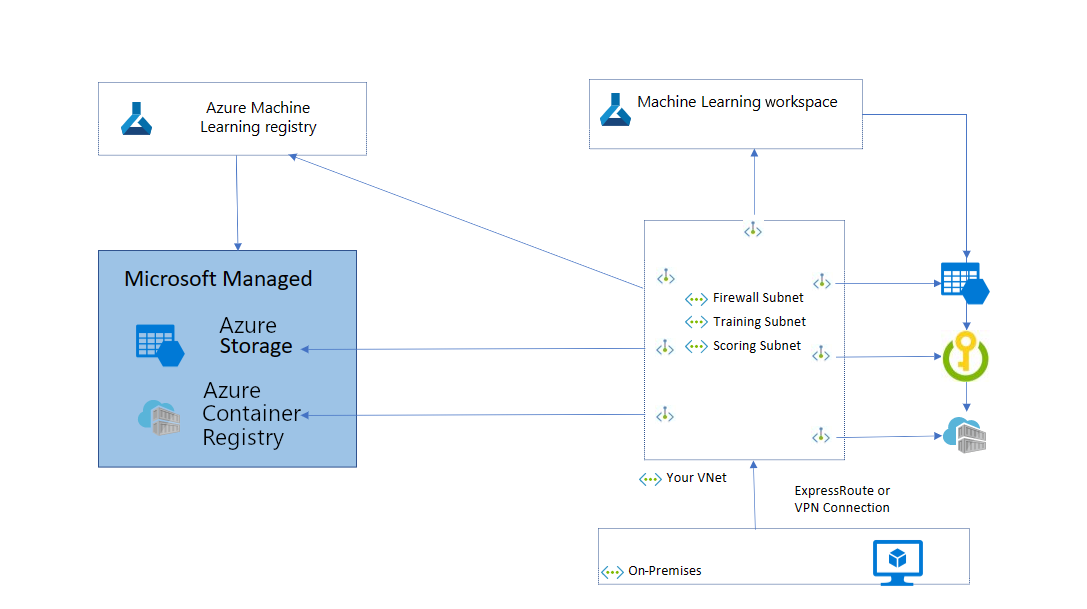

Následující diagram znázorňuje základní konfiguraci sítě a způsob, jakým se registr služby Azure Machine Learning hodí. Pokud už používáte pracovní prostor Azure Machine Learning a máte zabezpečenou konfiguraci pracovního prostoru, ve které jsou všechny prostředky součástí virtuální sítě, můžete vytvořit privátní koncový bod z existující virtuální sítě do registru služby Azure Machine Learning a přidružené prostředky (úložiště a ACR).

Pokud nemáte zabezpečenou konfiguraci pracovního prostoru, můžete ji vytvořit pomocí článku Vytvoření zabezpečeného pracovního prostoru na webu Azure Portal, šablony Bicep nebo šablony Terraformu.

Omezení

Pokud používáte registr služby Azure Machine Learning s izolací sítě, můžete zobrazit prostředky modelu v nástroji Azure Machine Learning Studio. Nejste schopni zobrazit jiné typy aktiv. Pomocí studia nemůžete provádět žádné operace s registrem nebo prostředky služby Azure Machine Learning. Místo toho použijte rozhraní příkazového řádku nebo sadu SDK služby Azure Machine Learning.

Scénář: Konfigurace pracovního prostoru je zabezpečená a registr služby Azure Machine Learning je veřejný

Tato část popisuje scénáře a požadovanou konfiguraci sítě, pokud máte zabezpečenou konfiguraci pracovního prostoru, ale používáte veřejný registr.

Vytvářejte prostředky v registru z místních souborů

Identita (například identita uživatele Microsoft Entra pro datového vědce) používaná k vytváření prostředků v registru musí mít přiřazenou roli uživatele AzureML Registry, vlastníka nebo přispěvatele v řízení přístupu na základě role v Azure. Další informace najdete v článku Správa přístupu ke službě Azure Machine Learning .

Sdílení assetů z pracovního prostoru do registru

Poznámka:

Sdílení komponenty z pracovního prostoru Azure Machine Learning do registru Služby Azure Machine Learning se v současné době nepodporuje.

Kvůli ochraně před exfiltrací dat není možné sdílet prostředek ze zabezpečeného pracovního prostoru do veřejného registru, pokud má účet úložiště obsahující prostředek zakázaný veřejný přístup. Chcete-li povolit sdílení prostředků z pracovního prostoru do registru:

- Přejděte do sekce Sítě účtu úložiště připojeného k pracovnímu prostoru, odkud chcete povolit sdílení položek do registru.

- Nastavení přístupu k veřejné síti na Povoleno z vybraných virtuálních sítí a IP adres

- Posuňte se dolů a přejděte do části Instancí zdrojů. Vyberte typ prostředku pro Microsoft.MachineLearningServices/registry a nastavte název instance na název prostředku registru Azure Machine Learning, pokud chcete povolit sdílení z pracovního prostoru.

- Nezapomeňte zkontrolovat zbývající nastavení podle konfigurace sítě.

Používání zdrojů z registru v pracovním prostoru

Příklady operací:

- Odeslat úlohu, která využívá materiál z registru.

- Použijte komponentu z registru v potrubí.

- Použijte prostředí z registru v komponentě.

Použití prostředků z registru do zabezpečeného pracovního prostoru vyžaduje konfiguraci odchozího přístupu k registru.

Nasazení modelu z registru do pracovního prostoru

Pokud chcete nasadit model z registru do zabezpečeného spravovaného online koncového bodu, nasazení musí mít egress_public_network_access=disabled nastaveno. Azure Machine Learning vytvoří nezbytné privátní koncové body do registru během nasazování koncových bodů. Další informace najdete v tématu Vytvoření zabezpečených spravovaných online koncových bodů.

Odchozí konfigurace sítě pro přístup k libovolnému registru služby Azure Machine Learning

| Značka služby | Protokol a porty | Účel |

|---|---|---|

AzureMachineLearning |

TCP: 443, 877, 18881 UDP: 5831 |

Použití služeb Azure Machine Learning. |

Storage.<region> |

TCP: 443 | Přístup k datům uloženým v účtu úložiště Azure pro výpočetní clustery a výpočetní instance Tento odchozí přenos lze použít k exfiltraci dat. Další informace najdete v tématu Ochrana před exfiltrací dat. |

MicrosoftContainerRegistry.<region> |

TCP: 443 | Přístup k imagím Dockeru poskytovaným Microsoftem |

AzureContainerRegistry.<region> |

TCP: 443 | Přístup k Docker image pro prostředí. |

Scénář: Konfigurace pracovního prostoru je zabezpečená a registr služby Azure Machine Learning je připojený k virtuálním sítím pomocí privátních koncových bodů.

Tato část popisuje scénáře a požadovanou konfiguraci sítě, pokud máte zabezpečenou konfiguraci pracovního prostoru s registry azure Machine Learning připojenými pomocí privátního koncového bodu k virtuální síti.

Registr služby Azure Machine Learning používá přidružené instance služby Storage nebo ACR. Tyto instance služby je také možné připojit k virtuální síti pomocí privátních koncových bodů pro zabezpečení konfigurace. Další informace najdete v části Vytvoření privátního koncového bodu .

Jak najít účet služby Azure Storage a službu Azure Container Registry používanou vaším registrem

Účet úložiště a ACR, které používá registr Azure Machine Learning, jsou vytvořeny ve spravované skupině prostředků ve vašem předplatném Azure. Název spravované skupiny prostředků se řídí vzorem azureml-rg-<name-of-your-registry>_<GUID>. Identifikátor GUID je náhodně vygenerovaný řetězec. Pokud je například název vašeho registru "contosoreg", pak název spravované skupiny prostředků bude azureml-rg-contosoreg_<GUID>.

Tuto skupinu prostředků najdete na webu Azure Portal vyhledáním azureml_rg-<name-of-your-registry>. V rámci této skupiny prostředků jsou k dispozici všechny prostředky úložiště a ACR pro váš registr.

Vytvářejte prostředky v registru z místních souborů

Poznámka:

Vytvoření majetku prostředí není podporováno v privátním registru, kde je u přidruženého ACR (Azure Container Registry) zakázán veřejný přístup. Alternativním řešením je vytvořit prostředí v pracovním prostoru Azure Machine Learning a sdílet ho s registrem služby Azure Machine Learning.

Klienti musí být připojeni k VNetu, ke kterému je registr připojen prostřednictvím privátního koncového bodu.

Bezpečné připojení k registru

Pokud se chcete připojit k registru zabezpečenému za virtuální sítí, použijte jednu z následujících metod:

Azure VPN Gateway – Připojí místní sítě k virtuální síti přes privátní připojení. Připojení se provádí přes veřejný internet. Existují dva typy bran VPN, které můžete použít:

Point-to-site: Každý klientský počítač používá klienta VPN pro připojení k virtuální síti.

Site-to-site: Zařízení VPN připojí virtuální síť k místní síti.

ExpressRoute – Připojuje místní sítě k cloudu přes privátní připojení. Připojení se provádí pomocí poskytovatele připojení.

Azure Bastion – V tomto scénáři vytvoříte virtuální počítač Azure (někdy označovaný jako jump box) uvnitř virtuální sítě. Pak se k virtuálnímu počítači připojíte pomocí služby Azure Bastion. Bastion umožňuje připojení k virtuálnímu počítači pomocí relace RDP nebo SSH z místního webového prohlížeče. Pak jako vývojové prostředí použijete jump box. Vzhledem k tomu, že se nachází uvnitř virtuální sítě, má přímý přístup k registru.

Sdílení assetů z pracovního prostoru do registru

Poznámka:

Sdílení komponenty z pracovního prostoru Azure Machine Learning do registru Služby Azure Machine Learning se v současné době nepodporuje.

Kvůli ochraně před exfiltrací dat není možné sdílet prostředek ze zabezpečeného pracovního prostoru do privátního registru, pokud má účet úložiště obsahující prostředek veřejný přístup zakázaný. Chcete-li povolit sdílení prostředků z pracovního prostoru do registru:

- Přejděte do sekce Sítě účtu úložiště připojeného k pracovnímu prostoru, odkud chcete povolit sdílení položek do registru.

- Nastavení přístupu k veřejné síti na Povoleno z vybraných virtuálních sítí a IP adres

- Posuňte se dolů a přejděte do části Instancí zdrojů. Vyberte typ prostředku pro Microsoft.MachineLearningServices/registry a nastavte název instance na název prostředku registru Azure Machine Learning, pokud chcete povolit sdílení z pracovního prostoru.

- Nezapomeňte zkontrolovat zbývající nastavení podle konfigurace sítě.

Používání zdrojů z registru v pracovním prostoru

Příklady operací:

- Odeslat úlohu, která využívá materiál z registru.

- Použijte komponentu z registru v potrubí.

- Použijte prostředí z registru v komponentě.

Vytvořte privátní koncový bod pro registr, úložiště a ACR ve stejné podsíti jako privátní koncový bod pracovního prostoru AML. Pokud se pokoušíte připojit k více registrům, vytvořte privátní koncový bod pro každý registr a přidružené úložiště a ACL. Další informace najdete v části Vytvoření privátního koncového bodu .

Nasazení modelu z registru do pracovního prostoru

Pokud chcete nasadit model z registru do zabezpečeného spravovaného online koncového bodu, nasazení musí mít egress_public_network_access=disabled nastaveno. Azure Machine Learning vytvoří nezbytné privátní koncové body do registru během nasazování koncových bodů. Další informace najdete v tématu Vytvoření zabezpečených spravovaných online koncových bodů.

Vytvoření privátního koncového bodu

Pomocí karet můžete zobrazit pokyny k přidání privátního koncového bodu do existujícího registru nebo vytvoření nového registru , který má privátní koncový bod:

Na webu Azure Portal vyhledejte privátní koncový bod a výběrem položky Privátní koncové body přejděte do Centra privátních propojení.

Na stránce přehledu Centra Privátního Propojení vyberte + Vytvořit.

Zadejte požadované informace. V poli Oblast vyberte stejnou oblast jako vaše virtuální síť Azure. Vyberte Další.

Na kartě Zdroj, když vybíráte typ prostředku, vyberte

Microsoft.MachineLearningServices/registries. Nastavte pole Prostředek na název registru služby Azure Machine Learning a pak vyberte Další.Na kartě Virtuální síť vyberte virtuální síť a podsíť pro prostředky služby Azure Machine Learning. Pokračujte výběrem tlačítka Další.

Na kartě DNS ponechte výchozí hodnoty, pokud nemáte specifické požadavky na integraci privátního DNS. Pokračujte výběrem tlačítka Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit a vytvořte privátní koncový bod.

Pokud chcete nastavit přístup k veřejné síti na zakázaný, použijte následující příkaz. Ověřte, že úložiště a ACR mají zakázaný přístup k veřejné síti.

az ml registry update --set publicNetworkAccess=Disabled --name <name-of-registry>

Jak najít účet služby Azure Storage a službu Azure Container Registry používanou vaším registrem

Účet úložiště a ACR, které používá registr Azure Machine Learning, jsou vytvořeny ve spravované skupině prostředků ve vašem předplatném Azure. Název spravované skupiny prostředků se řídí vzorem azureml-rg-<name-of-your-registry>_<GUID>. Identifikátor GUID je náhodně vygenerovaný řetězec. Pokud je například název vašeho registru "contosoreg", pak název spravované skupiny prostředků bude azureml-rg-contosoreg_<GUID>.

Tuto skupinu prostředků najdete na webu Azure Portal vyhledáním azureml_rg-<name-of-your-registry>. V rámci této skupiny prostředků jsou k dispozici všechny prostředky úložiště a ACR pro váš registr.

Vytvoření privátního koncového bodu pro účet úložiště Azure

Pokud chcete vytvořit privátní koncový bod pro účet úložiště používaný vaším registrem, postupujte následovně:

- Na webu Azure Portal vyhledejte privátní koncový bod a výběrem položky Privátní koncové body přejděte do Centra privátních propojení.

- Na stránce přehledu Centra Privátního Propojení vyberte + Vytvořit.

- Zadejte požadované informace. V poli Oblast vyberte stejnou oblast jako vaše virtuální síť Azure. Vyberte Další.

-

Na kartě Zdroj, když vybíráte typ prostředku, vyberte

Microsoft.Storage/storageAccounts. Nastavte pole Prostředek na název účtu úložiště. Nastavte podprostředek na blob a pak vyberte Další. - Na kartě Virtuální síť vyberte virtuální síť a podsíť pro prostředky služby Azure Machine Learning. Pokračujte výběrem tlačítka Další.

- Na kartě DNS ponechte výchozí hodnoty, pokud nemáte specifické požadavky na integraci privátního DNS. Pokračujte výběrem tlačítka Další.

- Na kartě Zkontrolovat a vytvořit vyberte Vytvořit a vytvořte privátní koncový bod.

Ochrana před exfiltrací dat

Pro uživatele vytvořeného registru služby Azure Machine Learning doporučujeme použít privátní koncový bod pro registr, spravovaný účet úložiště a spravovaný ACR.

V případě systémového registru doporučujeme vytvořit zásadu koncového bodu služby pro účet úložiště pomocí aliasu /services/Azure/MachineLearning . Další informace najdete v tématu Konfiguraci prevence exfiltrace dat.

Jak najít plně kvalifikovaný název domény registru

Poznámka:

Ujistěte se, že váš DNS dokáže přeložit privátní plně kvalifikovaný název domény (FQDN) registru, který je v tomto formátu: <registry-guid>.registry.<region>.privatelink.api.azureml.ms, protože není k dispozici žádný veřejný FQDN, který by byl rekurzivně překládán službou Azure DNS.

Následující příklady ukazují, jak pomocí adresy URL zjišťování získat plně kvalifikovaný název domény (FQDN) vašeho registru. Při volání adresy URL zjišťování musíte v hlavičce požadavku zadat přístupový token Azure. Následující příklady ukazují, jak získat přístupový token a použít adresu URL zjišťování:

Návod

Formát adresy URL zjišťování je https://<region>.api.azureml.ms/registrymanagement/v1.0/registries/<registry_name>/discovery, kde <region> je oblast, kde se nachází váš registr a <registry_name> je název vašeho registru. Chcete-li načíst URL, proveďte GET požadavek.

GET https://<region>.api.azureml.ms/registrymanagement/v1.0/registries/<registry_name>/discovery

$region = "<region>"

$registryName = "<registry_name>"

$accessToken = (az account get-access-token | ConvertFrom-Json).accessToken

(Invoke-RestMethod -Method Get `

-Uri "https://$region.api.azureml.ms/registrymanagement/v1.0/registries/$registryName/discovery" `

-Headers @{ Authorization="Bearer $accessToken" }).registryFqdns

- REST API

Poznámka:

Další informace o používání rozhraní Azure REST API najdete v referenčních informacích k rozhraní Azure REST API.

Získejte přístupový token Azure. K získání tokenu můžete použít následující příkaz Azure CLI :

az account get-access-token --query accessTokenPomocí klienta REST, jako je curl, vytvořte požadavek GET na adresu URL zjišťování. Pro autorizaci použijte přístupový token načtený v předchozím kroku. V následujícím příkladu nahraďte

<region>oblastí, ve které se nachází váš registr, a<registry_name>názvem vašeho registru. Nahraďte<token>přístupovým tokenem načteným v předchozím kroku:curl -X GET "https://<region>.api.azureml.ms/registrymanagement/v1.0/registries/<registry_name>/discovery" -H "Authorization: Bearer <token>" -H "Content-Type: application/json"

Další krok

Naučte se sdílet modely, komponenty a prostředí napříč pracovními prostory pomocí registrů.