Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Firewall je inteligentní síťová služba zabezpečení brány firewall nativní pro cloudové prostředí, která nabízí ochranu proti hrozbám nejvyšší úrovně pro vaše úlohy v Azure cloudu. Jedná se o plně stavový firewall jako službu s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Azure Firewall kontroluje provoz mezi východem a západem i severojižní provoz. Pro pochopení těchto typů provozu se podívejte na provoz východ-západ a sever-jih.

Azure Firewall je k dispozici ve třech SKU: Basic, Standard a Premium.

Poznámka:

Azure Firewall je jednou ze služeb, které tvoří kategorii zabezpečení sítě v Azure. Mezi další služby v této kategorii patří Azure DDoS Protection a Azure Web Application Firewall. Každá služba má své vlastní jedinečné funkce a případy použití. Další informace o této kategorii služby najdete v tématu Zabezpečení sítě.

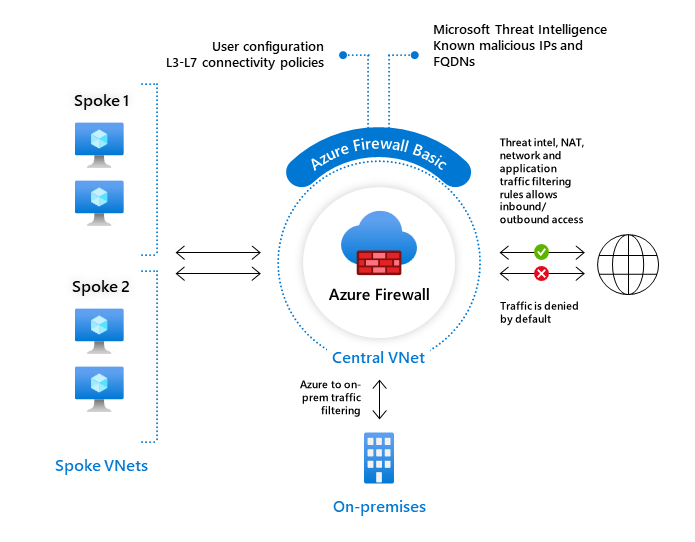

Azure Firewall Basic

Azure Firewall Basic je navržený pro malé a střední firmy (SMB) k zabezpečení cloudových prostředí Azure. Poskytuje základní ochranu za cenově dostupnou cenu.

Mezi klíčová omezení služby Azure Firewall Basic patří:

- Podporuje pouze režim upozornění Intel pro hrozby .

- Jednotka pevného škálování se dvěma instancemi back-endu virtuálního počítače

- Doporučeno pro prostředí s odhadovanou propustností 250 Mb/s.

Další informace najdete v tématu Funkce služby Azure Firewall podle skladové položky.

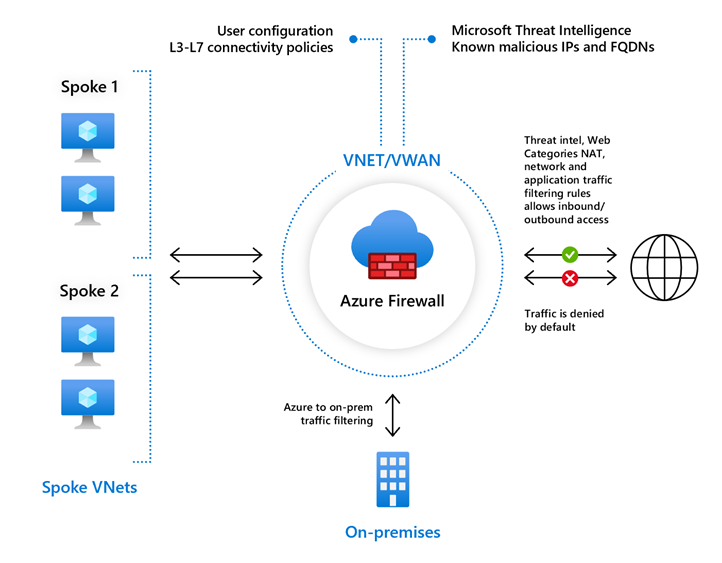

Azure Firewall Standard (standardní verze ochrany firewallu)

Azure Firewall Standard nabízí L3-L7 filtrování a informační kanály analýzy hrozeb přímo od Microsoft Cyber Security. Může upozorňovat a blokovat provoz ze známých škodlivých IP adres a domén, které se aktualizují v reálném čase, aby se chránily před novými a vznikajícími hrozbami.

Další informace najdete v tématu Funkce služby Azure Firewall podle skladové položky.

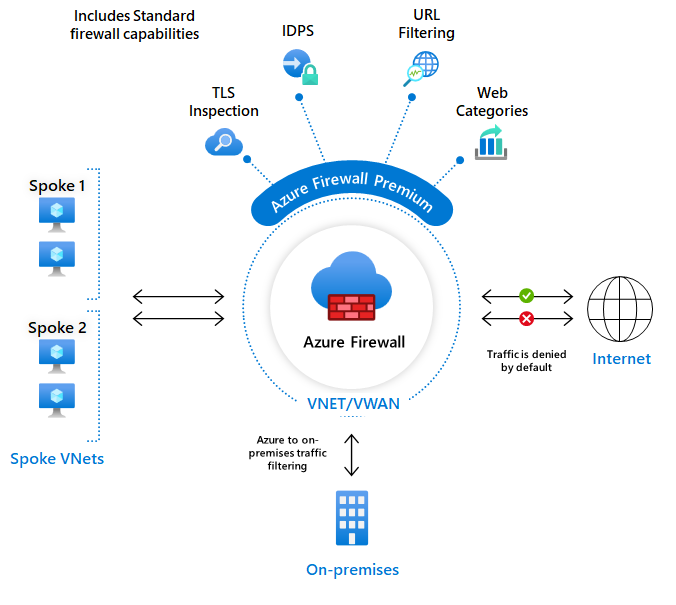

Azure Firewall Premium

Azure Firewall Premium poskytuje pokročilé funkce, včetně systému detekce a prevence průniků založeného na podpisech pro rychlou detekci útoků pomocí identifikace konkrétních vzorů. Tyto vzory můžou zahrnovat sekvence bajtů v síťovém provozu nebo známé škodlivé sekvence instrukcí používané malwarem. S více než 67 000 signaturami ve více než 50 kategoriích, aktualizovaných v reálném čase, chrání před novými a vznikajícími hrozbami, jako jsou malware, phishing, cryptojacking a útoky typu trojský kůň.

Další informace najdete v tématu Funkce služby Azure Firewall podle skladové položky.

Porovnání funkcí

Pokud chcete porovnat všechny funkce skladové položky služby Azure Firewall, přečtěte si téma Volba správné skladové položky služby Azure Firewall podle vašich potřeb.

Azure Firewall Manager

Azure Firewall Manager umožňuje centrálně spravovat brány Azure Firewall napříč několika předplatnými. Používá zásady brány firewall k použití společné sady pravidel a konfigurací sítě a aplikací pro brány firewall ve vašem tenantovi.

Firewall Manager podporuje brány firewall v prostředích virtuální sítě i Virtual WAN (Secure Virtual Hub). Zabezpečené virtuální rozbočovače využívají řešení automatizace tras virtuální sítě WAN ke zjednodušení směrování provozu do firewallu pomocí několika kroků.

Další informace najdete v dokumentaci Azure Firewall Manageru .

Ceny a dohoda o úrovni služeb (SLA)

Podrobnosti o cenách najdete v cenách služby Azure Firewall.

Informace o SLA najdete v SLA služby Azure Firewall.

Podporované oblasti

Seznam podporovaných oblastí najdete v tématu produkty Azure dostupné podle oblastí.

Co je nového

Informace o nejnovějších aktualizacích najdete v tématu aktualizace Azure.

Známé problémy

Známé problémy najdete v tématu známé problémy služby Azure Firewall.

Další kroky

- Rychlý start: Vytvoření brány Azure Firewall a zásad brány firewall – šablona ARM

- Rychlý start: Nasazení služby Azure Firewall s využitím Zóny dostupnosti – šablona ARM

- Kurz: Nasazení a konfigurace brány Azure Firewall pomocí webu Azure Portal

- Modul Learn: Úvod do služby Azure Firewall

- Další informace o zabezpečení sítě Azure