Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

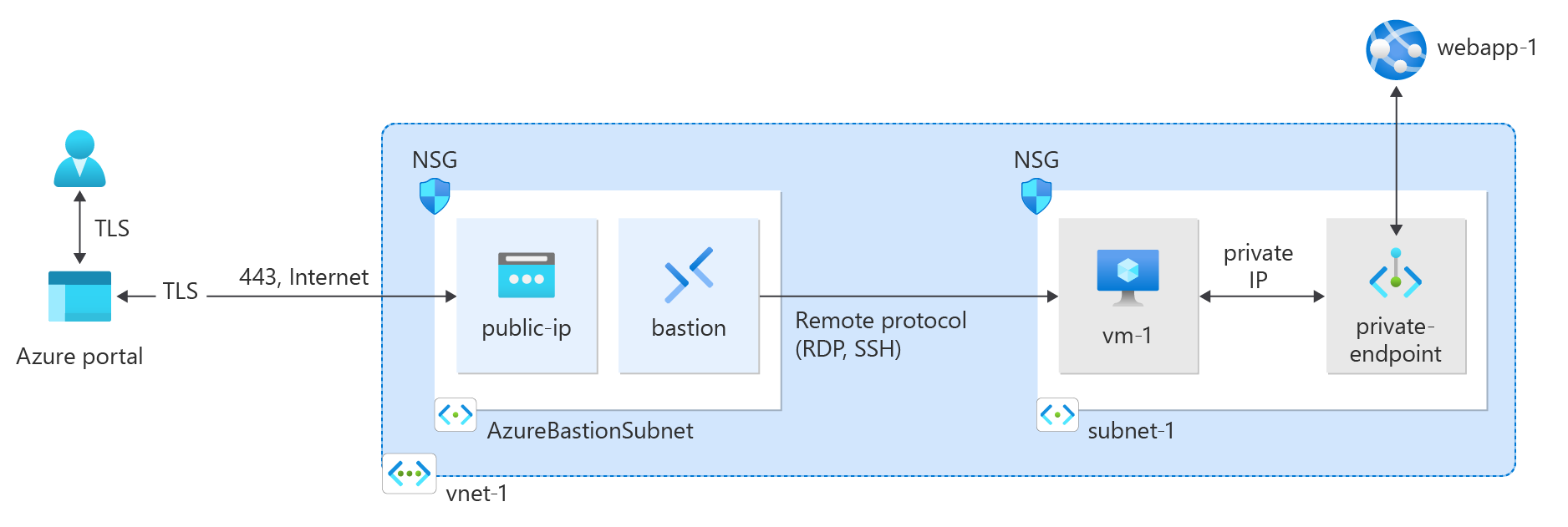

Začněte se službou Azure Private Link vytvořením a použitím privátního koncového bodu pro zabezpečené připojení k webové aplikaci Azure.

V tomto rychlém startu vytvořte privátní koncový bod pro webovou aplikaci Aplikace Azure Services a pak vytvořte a nasaďte virtuální počítač k otestování privátního připojení.

Můžete vytvořit privátní koncové body pro různé služby Azure, jako je Azure SQL a Azure Storage.

Požadavky

Účet Azure s aktivním předplatným. Pokud ještě účet Azure nemáte, vytvořte si ho zdarma.

Webová aplikace Azure s plánem služby App Service úrovně PremiumV2 nebo vyšší, nasazenou ve vašem předplatném Azure.

Další informace a příklad najdete v tématu Rychlý start: Vytvoření webové aplikace ASP.NET Core v Azure.

Ukázková webová aplikace v tomto článku má název webapp-1. Nahraďte příklad názvem vaší webové aplikace.

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Vytvoření skupiny zdrojů

Skupina prostředků Azure je logický kontejner, ve kterém se nasazují a spravují prostředky Azure.

Nejprve vytvořte skupinu prostředků pomocí příkazu az group create:

az group create \

--name test-rg \

--location eastus2

Vytvoření virtuální sítě a bastionového hostitele

K hostování privátní IP adresy privátního koncového bodu se vyžaduje virtuální síť a podsíť. Vytvoříte hostitele bastionu, který se bezpečně připojí k virtuálnímu počítači a otestuje privátní koncový bod. Virtuální počítač vytvoříte v další části.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Vytvořte virtuální síť pomocí příkazu az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Vytvořte podsíť bastionu pomocí az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Vytvořte veřejnou IP adresu pro hostitele bastionu pomocí příkazu az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Vytvořte bastion host pomocí příkazu az network bastion create.

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Nasazení hostitele Služby Azure Bastion může trvat několik minut.

Vytvoření privátního koncového bodu

K nastavení privátního koncového bodu a připojení k virtuální síti se vyžaduje služba Azure, která podporuje privátní koncové body. V příkladech v tomto článku použijte webovou aplikaci Azure z požadavků. Další informace o službách Azure, které podporují privátní koncový bod, najdete v tématu Dostupnost služby Azure Private Link.

Privátní koncový bod může mít statickou nebo dynamicky přiřazenou IP adresu.

Důležité

Abyste mohli pokračovat kroky v tomto článku, musíte mít dříve nasazenou webovou aplikaci Aplikace Azure Services. Další informace najdete v části Předpoklady.

Umístěte ID prostředku webové aplikace, kterou jste vytvořili dříve, do shellové proměnné s využitím az webapp list. Vytvořte privátní koncový bod pomocí příkazu az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Konfigurace privátní zóny DNS

Privátní zóna DNS se používá k rozlišení DNS názvu privátního koncového bodu ve virtuální síti. V tomto příkladu používáme informace DNS pro webovou aplikaci Azure, další informace o konfiguraci DNS privátních koncových bodů najdete v tématu Konfigurace DNS privátních koncových bodů Azure.

Vytvořte novou privátní zónu Azure DNS pomocí příkazu az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Propojte zónu DNS s virtuální sítí, kterou jste vytvořili dříve, pomocí příkazu az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Vytvořte skupinu zón DNS pomocí az network private-endpoint dns-zone-group create.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Vytvoření testovacího virtuálního počítače

K ověření statické IP adresy a funkčnosti privátního koncového bodu se vyžaduje testovací virtuální počítač připojený k vaší virtuální síti.

Vytvořte virtuální počítač pomocí příkazu az vm create.

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem bastionu nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače v hostovaných virtuálních sítích bastionu. Další informace najdete v tématu Zrušení přidružení veřejné IP adresy z virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač je umístěn do back-endové skupiny standardního vyrovnávače zatížení, s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Testování připojení k privátnímu koncovému bodu

Pomocí virtuálního počítače, který jste vytvořili dříve, se připojte k webové aplikaci přes privátní koncový bod.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Vyberte Virtuální počítače.

Vyberte vm-1.

Na stránce přehledu vm-1 nejprve vyberte Připojit, a poté záložku Bastion.

Vyberte Použít Bastion.

Zadejte uživatelské jméno a heslo, které jste použili při vytváření virtuálního počítače.

Vyberte Připojit.

Po připojení otevřete PowerShell na serveru.

Zadejte

nslookup webapp-1.azurewebsites.net. Zobrazí se zpráva podobná následujícímu příkladu:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netPokud jste v předchozích krocích zvolili statickou IP adresu 10.0.0.10, vrátí se pro název webové aplikace privátní IP adresa 10.0.10 . Tato adresa je v podsíti virtuální sítě, kterou jste vytvořili dříve.

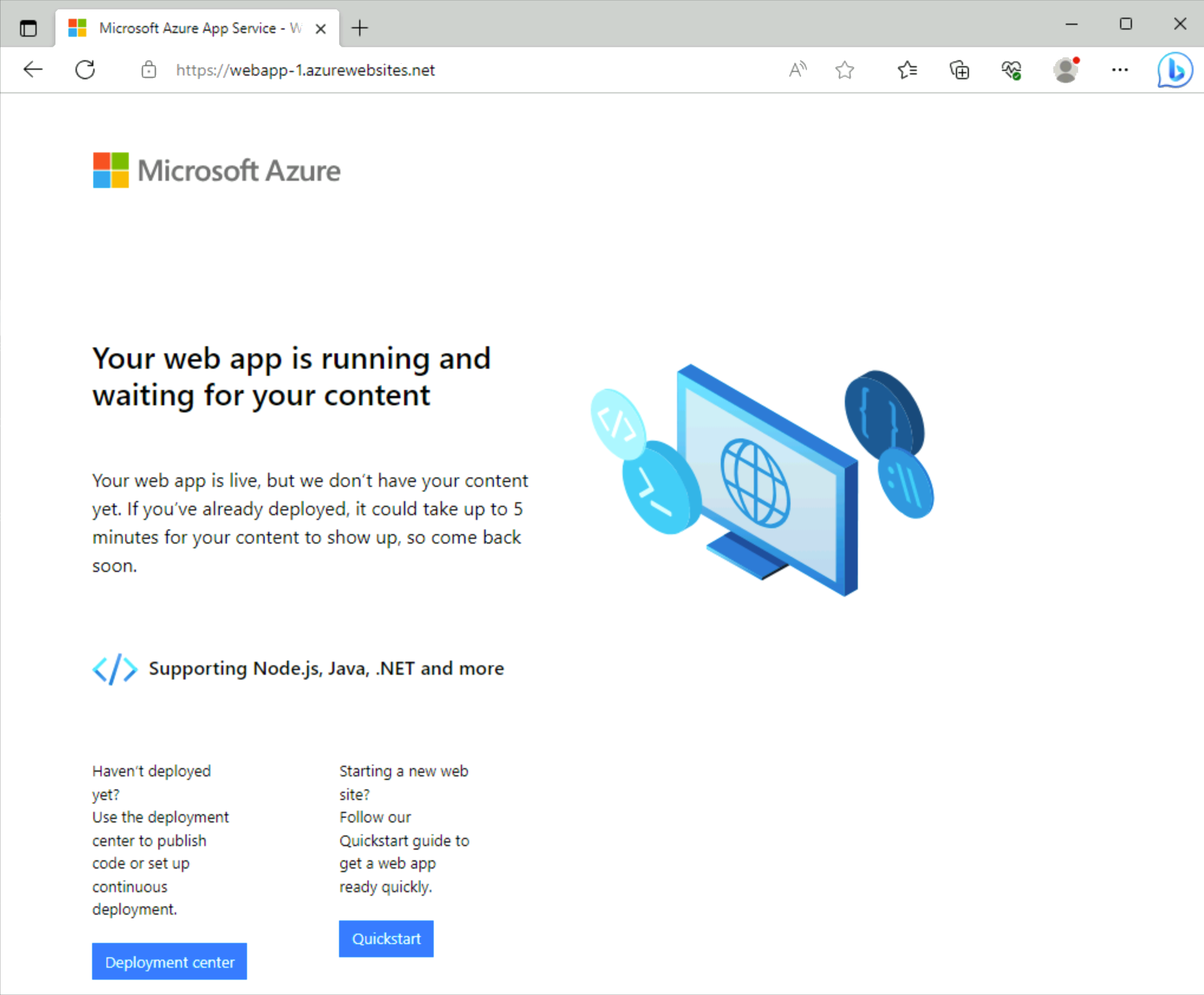

V připojení bastionu k virtuálnímu počítači vm-1 otevřete webový prohlížeč.

Zadejte adresu URL webové aplikace

https://webapp-1.azurewebsites.net.Pokud se vaše webová aplikace nenasadila, zobrazí se následující výchozí stránka webové aplikace:

Zavřete připojení k virtuálnímu počítači vm-1.

Vyčištění prostředků

Pokud už je nepotřebujete, pomocí příkazu az group delete odeberte skupinu prostředků, službu private link, nástroj pro vyrovnávání zatížení a všechny související prostředky.

az group delete \

--name test-rg

Další kroky

Další informace o službách, které podporují privátní koncové body, najdete tady: