Postup přiřazení role Azure

Řízení přístupu na základě role v Azure (Azure RBAC) je autorizační systém, který používáte ke správě přístupu k prostředkům Azure. Chcete-li udělit přístup, přiřaďte role uživatelům, skupinám, instančním objektům nebo spravovaným identitám v konkrétním rozsahu. Tento článek popisuje základní kroky pro přiřazení rolí Azure pomocí webu Azure Portal, Azure PowerShellu, Azure CLI nebo rozhraní REST API.

Krok 1: Určení, kdo potřebuje přístup

Nejdřív musíte určit, kdo potřebuje přístup. Roli můžete přiřadit uživateli, skupině, instančnímu objektu nebo spravované identitě. Označuje se také jako objekt zabezpečení.

- Uživatel – jednotlivec, který má profil v Microsoft Entra ID. Můžete také přiřadit role uživatelům v jiných tenantech. Informace o uživatelích v jiných organizacích najdete v tématu Microsoft Entra B2B.

- Skupina – sada uživatelů vytvořená v Microsoft Entra ID. Když přiřadíte roli skupině, budou mít danou roli všichni její uživatelé.

- Instanční objekt – identita zabezpečení, kterou používají aplikace nebo služby pro přístup ke konkrétním prostředkům Azure. Můžete si ji představit jako identitu uživatele (uživatelské jméno a heslo nebo certifikát) pro aplikaci.

- Spravovaná identita – identita v MICROSOFT Entra ID, která se automaticky spravuje v Azure. Spravované identity obvykle používáte při vývoji cloudových aplikací ke správě přihlašovacích údajů pro ověřování ve službách Azure.

Krok 2: Výběr příslušné role

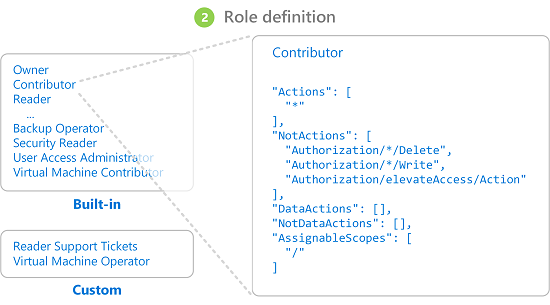

Oprávnění se seskupují do definice role. Obvykle se tomu říká role. Můžete si vybrat ze seznamu několika předdefinovaných rolí. Pokud předdefinované role nesplňují konkrétní požadavky vaší organizace, můžete si vytvořit vlastní role.

Role jsou uspořádané do rolí funkcí úloh a privilegovaných rolí správce.

Role funkcí úloh

Role funkcí úloh umožňují správu konkrétních prostředků Azure. Role Přispěvatel virtuálních počítačů například uživateli umožňuje vytvářet a spravovat virtuální počítače. Pokud chcete vybrat příslušnou roli funkce úlohy, postupujte takto:

Začněte komplexním článkem, předdefinovanými rolemi Azure. Tabulka v horní části článku představuje index s podrobnostmi dále v článku.

V tomto článku přejděte do kategorie služby (například výpočetní prostředky, úložiště a databáze) pro prostředek, kterému chcete udělit oprávnění. Nejjednodušší způsob, jak najít, co hledáte, je obvykle vyhledat na stránce relevantní klíčové slovo, například "objekt blob", "virtuální počítač" atd.

Zkontrolujte role uvedené pro kategorii služby a identifikujte konkrétní akce, které potřebujete. Znovu, vždy začněte s nejvíce omezující rolí.

Pokud například objekt zabezpečení potřebuje číst objekty blob v účtu úložiště Azure, ale nepotřebuje přístup k zápisu, zvolte čtenář dat objektů blob služby Storage místo Přispěvatel dat objektů blob služby Storage (a rozhodně ne roli vlastníka dat objektů blob úložiště na úrovni správce). Přiřazení rolí můžete kdykoli později podle potřeby aktualizovat.

Pokud nenajdete vhodnou roli, můžete vytvořit vlastní roli.

Role privilegovaného správce

Privilegované role správce jsou role, které udělují privilegovaný přístup správce, jako je například schopnost spravovat prostředky Azure nebo přiřazovat role jiným uživatelům. Následující role jsou považovány za privilegované a vztahují se na všechny typy prostředků.

| Role Azure | Oprávnění |

|---|---|

| Vlastník |

|

| Přispěvatel |

|

| Správce rezervací |

|

| Správce řízení přístupu na základě rolí |

|

| Správce uživatelského přístupu |

|

Osvědčené postupy při používání přiřazení rolí privilegovaného správce najdete v tématu Osvědčené postupy pro Azure RBAC. Další informace naleznete v tématu Definice role privilegovaného správce.

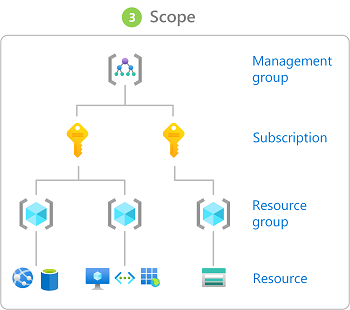

Krok 3: Určení potřebného oboru

Obor je sada prostředků, na které se vztahuje přístup. V Azure můžete zadat obor na čtyřech úrovních: skupina pro správu, předplatné, skupina prostředků a prostředek. Obory jsou strukturovány ve vztahu nadřazený-podřízený obor. Každá úroveň hierarchie zpřístupňuje obor konkrétněji. Role můžete přiřadit na kterékoli z těchto úrovní oboru. Úroveň, kterou vyberete, určuje, jak široce se role použije. Nižší úrovně dědí oprávnění role z vyšších úrovní.

Když přiřadíte roli v nadřazené oblasti, zdědí se tato oprávnění podřízeným oborům. Příklad:

- Pokud uživateli přiřadíte roli Čtenář v oboru skupiny pro správu, může tento uživatel číst všechno ve všech předplatných ve skupině pro správu.

- Pokud přiřadíte roli Čtenář fakturace ke skupině v oboru předplatného, můžou členové této skupiny číst fakturační data pro každou skupinu prostředků a prostředek v předplatném.

- Pokud přiřadíte roli Přispěvatel aplikaci v oboru skupiny prostředků, může aplikace spravovat prostředky všech typů v dané skupině prostředků, ale už ne žádné jiné skupiny prostředků v předplatném.

Osvědčeným postupem je udělit objektům zabezpečení nejnižší oprávnění, které potřebují k provádění své úlohy. Vyhněte se přiřazování širších rolí v širších oborech, i když se zpočátku zdá být pohodlnější. Omezením rolí a oborů omezíte rizika prostředků v případě ohrožení zabezpečení objektu zabezpečení. Další informace najdete v tématu Vysvětlení rozsahu.

Krok 4: Kontrola požadavků

Pokud chcete přiřadit role, musíte být přihlášení pomocí uživatele, který má přiřazenou roli s oprávněním k zápisu přiřazení rolí, například správce řízení přístupu na základě role v oboru, který se pokoušíte přiřadit roli. Podobně pokud chcete odebrat přiřazení role, musíte mít oprávnění k odstranění přiřazení rolí.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Pokud váš uživatelský účet nemá oprávnění k přiřazení role v rámci vašeho předplatného, zobrazí se chybová zpráva, že váš účet nemá autorizaci k provedení akce Microsoft.Authorization/roleAssignments/write. V takovém případě se obraťte na správce vašeho předplatného, protože můžou oprávnění přiřadit vaším jménem.

Pokud k přiřazení rolí používáte instanční objekt, může se zobrazit chyba Nedostatečná oprávnění k dokončení operace. Tato chyba je pravděpodobná, protože Azure se pokouší vyhledat identitu přiřazené v Microsoft Entra ID a instanční objekt nemůže ve výchozím nastavení přečíst ID Microsoft Entra. V takovém případě musíte instančnímu objektu udělit oprávnění ke čtení dat v adresáři. Pokud používáte Azure CLI, můžete přiřazení role vytvořit pomocí ID objektu přiřazeného uživatele a přeskočit tak vyhledávání Microsoft Entra. Další informace najdete v tématu Řešení potíží s Azure RBAC.

Krok 5: Přiřazení role

Jakmile znáte objekt zabezpečení, roli a obor, můžete roli přiřadit. Role můžete přiřadit pomocí webu Azure Portal, Azure PowerShellu, Azure CLI, sad SDK Azure nebo rozhraní REST API.

V každém předplatném můžete mít až 4 000 přiřazení rolí. Tento limit zahrnuje přiřazení rolí v rámci předplatného, skupiny prostředků a oborů prostředků. Způsobilá přiřazení rolí a přiřazení rolí naplánovaná v budoucnu se do tohoto limitu nezapočítávají. V každé skupině pro správu můžete mít až 500 přiřazení rolí. Další informace najdete v tématu Řešení potíží s limity Azure RBAC.

Podrobné pokyny k přiřazování rolí najdete v následujících článcích.

- Přiřazování rolí Azure s využitím webu Azure Portal

- Přiřazení rolí Azure pomocí Azure PowerShellu

- Přiřazení rolí Azure pomocí Azure CLI

- Přiřazení rolí Azure pomocí rozhraní REST API