Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V předchozím kroku nasazení jste povolili obsah zabezpečení služby Microsoft Sentinel, který potřebujete k ochraně vašich systémů. V tomto článku se dozvíte, jak povolit a používat funkci UEBA ke zjednodušení procesu analýzy. Tento článek je součástí průvodce nasazením pro Microsoft Sentinel.

Vzhledem k tomu, že Microsoft Sentinel shromažďuje protokoly a výstrahy ze všech připojených zdrojů dat, analyzuje je a vytváří základní profily chování entit vaší organizace (například uživatelů, hostitelů, IP adres a aplikací) v rámci časového a partnerského horizontu skupin. Pomocí různých technik a možností strojového učení dokáže Microsoft Sentinel identifikovat neobvyklou aktivitu a zjistit, jestli je prostředek napadený. Přečtěte si další informace o UEBA.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu, včetně pro zákazníky bez licence Microsoft Defender XDR nebo E5.

Od července 2026 budou všichni zákazníci používající Microsoft Sentinel na webu Azure Portal přesměrováni na portál Defender a budou používat Microsoft Sentinel jenom na portálu Defender. Od července 2025 se mnoho nových zákazníků automaticky onboarduje a přesměruje na portál Defender.

Pokud na webu Azure Portal stále používáte Microsoft Sentinel, doporučujeme začít plánovat přechod na portál Defender , abyste zajistili hladký přechod a plně využili sjednoceného prostředí operací zabezpečení, které nabízí Microsoft Defender. Další informace najdete v tématu Je čas přesunout: Vyřazování webu Azure Portal od Microsoft Sentinelu pro zajištění vyššího zabezpečení.

Požadavky

Pokud chcete tuto funkci povolit nebo zakázat (pro použití této funkce se nevyžadují tyto požadavky):

Uživatel musí být přiřazen k roli správce zabezpečení Microsoft Entra ID ve vaší instanci nebo mít ekvivalentní oprávnění.

Uživateli musí být přiřazena alespoň jedna z následujících rolí Azure (Další informace o Azure RBAC):

- Přispěvatel Microsoft Sentinelu na úrovni pracovního prostoru nebo skupiny prostředků

- Přispěvatel Log Analytics na úrovni skupiny zdrojů nebo předplatného.

Váš pracovní prostor nesmí obsahovat žádné zámky prostředků Azure. Přečtěte si další informace o uzamykání prostředků Azure.

Poznámka:

- K přidání funkcí UEBA do Microsoft Sentinelu není nutná žádná speciální licence a za používání není potřeba nic dalšího.

- Vzhledem k tomu, že UEBA generuje nová data a ukládá je do nových tabulek, které UEBA vytvoří ve vašem pracovním prostoru služby Log Analytics, platí další poplatky za úložiště dat .

Povolení analýzy chování uživatelů a entit

- Uživatelé služby Microsoft Sentinel na webu Azure Portal postupujte podle pokynů na kartě Azure Portal .

- Uživatelé služby Microsoft Sentinel jako součást portálu Microsoft Defenderu, postupujte podle pokynů na kartě portálu Defender.

Přejděte na stránku konfigurace chování entity .

Pomocí některého z těchto tří způsobů se dostanete na stránku konfigurace chování entit :

V navigační nabídce Služby Microsoft Sentinel vyberte chování entit a pak v horním řádku nabídek vyberte nastavení chování entit .

V navigační nabídce Microsoft Sentinelu vyberte nastavení , vyberte kartu Nastavení a pak v rozbalovacím programu Analýza chování entit vyberte Nastavit UEBA.

Na stránce datového konektoru XDR v programu Microsoft Defender vyberte odkaz Přejít na konfigurační stránku UEBA .

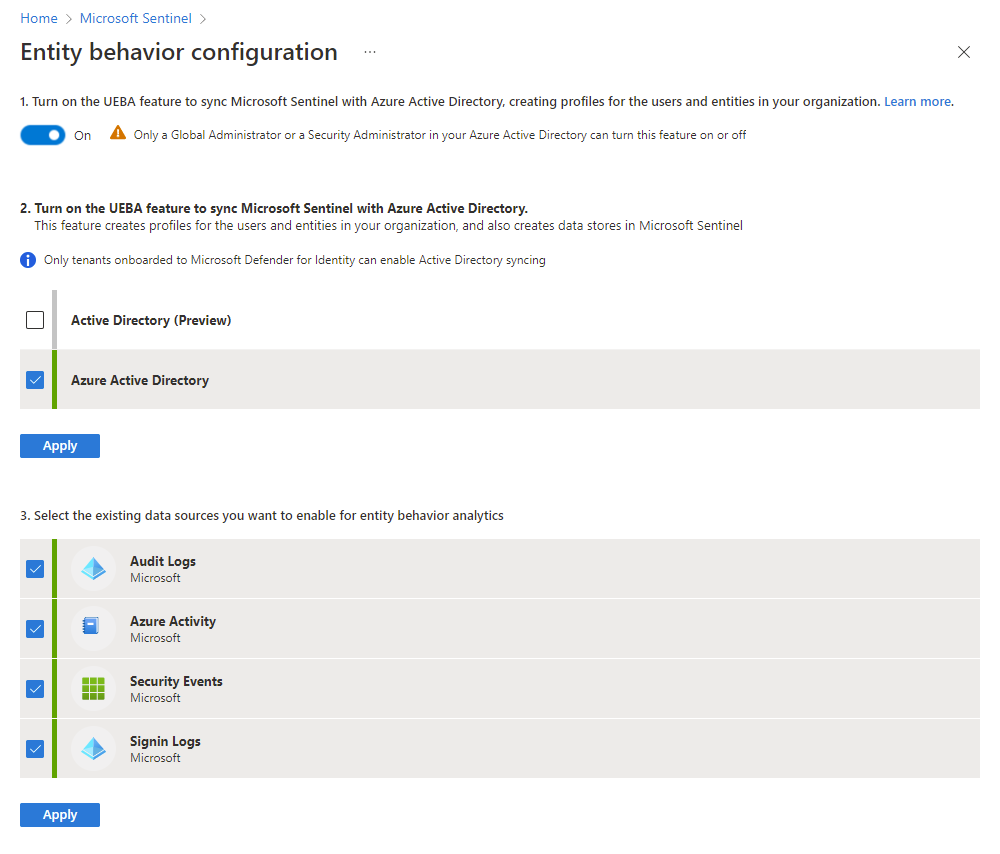

Na stránce konfigurace chování entit zapněte funkci Zapnout UEBA.

Vyberte adresářové služby, ze kterých chcete synchronizovat entity uživatelů s Microsoft Sentinelem.

- Lokální Active Directory (Verze Preview)

- Microsoft Entra ID

Pokud chcete synchronizovat entity uživatelů z místní služby Active Directory, musíte připojit tenanta Azure k Microsoft Defenderu for Identity (samostatně nebo jako součást XDR v programu Microsoft Defender) a musíte mít na řadiči domény Active Directory nainstalovaný senzor MDI. Další informace najdete v tématu Požadavky microsoft Defenderu pro identitu.

Výběrem možnosti Připojit všechny zdroje dat propojte všechny oprávněné zdroje dat nebo ze seznamu vyberte konkrétní zdroje dat.

Tyto zdroje dat můžete povolit jenom z defenderu a webu Azure Portal:

- Protokoly přihlášení

- Protokoly auditu

- Aktivita Azure

- Události zabezpečení

Tyto zdroje dat můžete povolit jenom z portálu Defender (Preview):

- Protokoly přihlášení spravované identity AAD (Microsoft Entra ID)

- Protokoly přihlášení instančního objektu AAD (MICROSOFT Entra ID)

- AWS CloudTrail

- Události přihlášení zařízení

- Okta CL

- Protokoly auditu GCP

Další informace o zdrojích dat a anomáliích UEBA najdete v referenčních informacích k jazyku UEBA služby Microsoft Sentinel a anomáliích UEBA.

Poznámka:

Po povolení UEBA můžete povolit podporované zdroje dat pro UEBA přímo z podokna datového konektoru nebo na stránce Nastavení portálu Defender, jak je popsáno v tomto článku.

Vyberte Připojit.

Povolení detekce anomálií v pracovním prostoru služby Sentinel:

- V navigační nabídce portálu Microsoft Defender vyberte Nastavení>pracovních prostorů SIEM>.

- Vyberte pracovní prostor, který chcete nakonfigurovat.

- Na stránce konfigurace pracovního prostoru vyberte Anomálie a zapněte možnost Zjistit anomálie.

Další kroky

V tomto článku jste zjistili, jak povolit a nakonfigurovat analýzu chování uživatelů a entit (UEBA) v Microsoft Sentinelu. Další informace o UEBA: