Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Identifikace hrozeb ve vaší organizaci a jejich potenciální dopad – ať už ohrožená entita nebo zlými úmysly – byla vždy časově náročná a náročná na práci. Probíhání výstrah, propojení bodů a aktivní proaktivní proaktivní vyhledávání se sčítají až do obrovského množství času a úsilí expedovaných s minimálními výnosy a možnost sofistikovaných hrozeb jednoduše vyhýbá zjišťování. Obzvláště nebezpečné hrozby, jako je nula-den, cílená a pokročilá trvalá hrozba, mohou být pro vaši organizaci nejbezpečnější, aby jejich detekce byla důležitější.

Funkce UEBA v Microsoft Sentinelu eliminuje družbu z úloh analytiků a nejistotu z jejich úsilí a poskytuje vysoce věrnou inteligenci s možností akcí, aby se mohli soustředit na šetření a nápravu.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu, včetně pro zákazníky bez licence Microsoft Defender XDR nebo E5.

Od července 2026 bude Microsoft Sentinel podporován pouze na portálu Defender a všichni zbývající zákazníci, kteří používají Azure Portal, se automaticky přesměrují.

Doporučujeme, aby všichni zákazníci, kteří používají Microsoft Sentinel v Azure, začali plánovat přechod na portál Defender pro úplné jednotné prostředí operací zabezpečení, které nabízí Microsoft Defender. Další informace najdete v tématu Plánování přechodu na portál Microsoft Defender pro všechny zákazníky Microsoft Sentinelu.

Všechny výhody UEBA jsou k dispozici na portálu Microsoft Defenderu.

Co je Analýza chování uživatelů a entit (UEBA)?

Vzhledem k tomu, že Microsoft Sentinel shromažďuje protokoly a výstrahy ze všech připojených zdrojů dat, analyzuje je a vytváří základní profily chování entit vaší organizace (například uživatelů, hostitelů, IP adres a aplikací) v rámci časového a partnerského horizontu skupin. Pomocí různých technik a schopností strojového učení může Microsoft Sentinel identifikovat neobvyklou aktivitu a pomoct určit, jestli došlo k ohrožení zabezpečení prostředku. Nejen to, ale může také zjistit relativní citlivost konkrétních prostředků, identifikovat partnerské skupiny prostředků a vyhodnotit potenciální dopad jakéhokoli ohroženého prostředku (jeho "poloměr výbuchu"). S těmito informacemi můžete efektivně určit prioritu vyšetřování a zpracování incidentů.

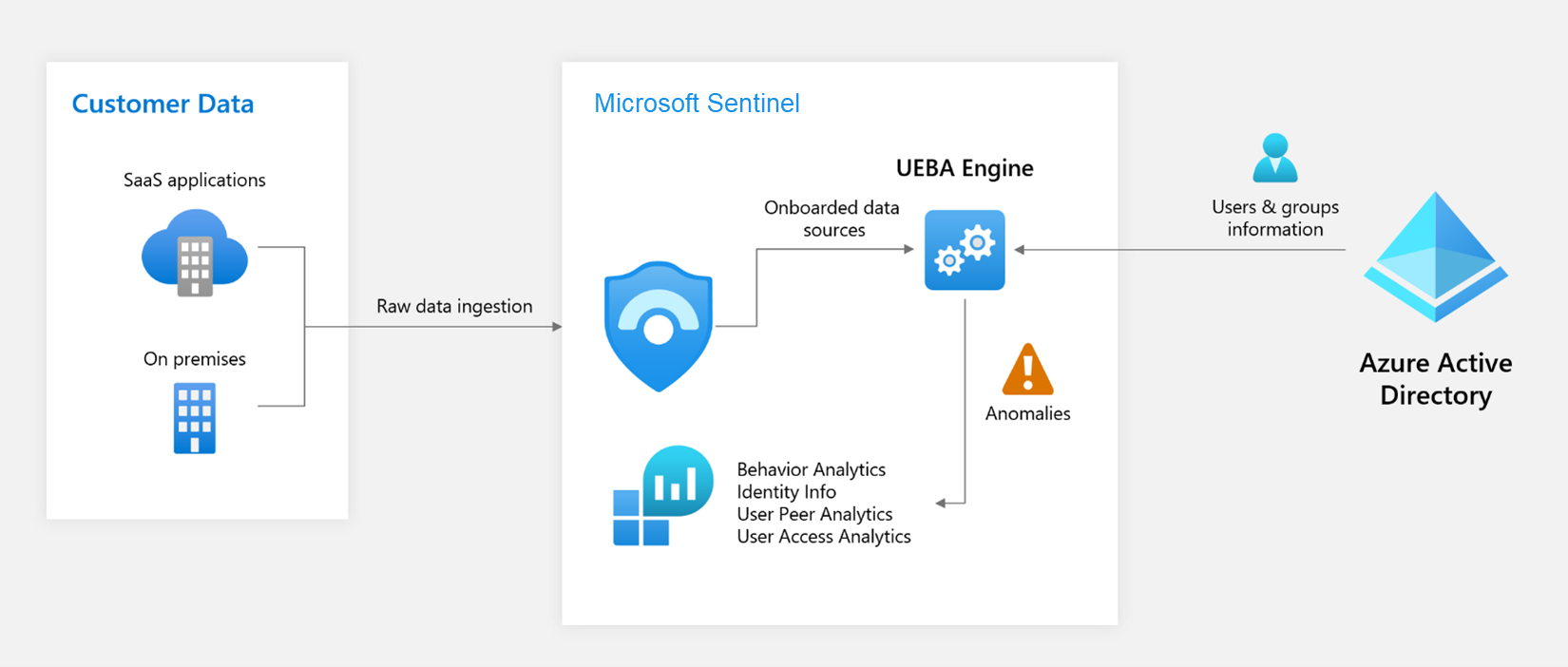

Architektura analýz UEBA

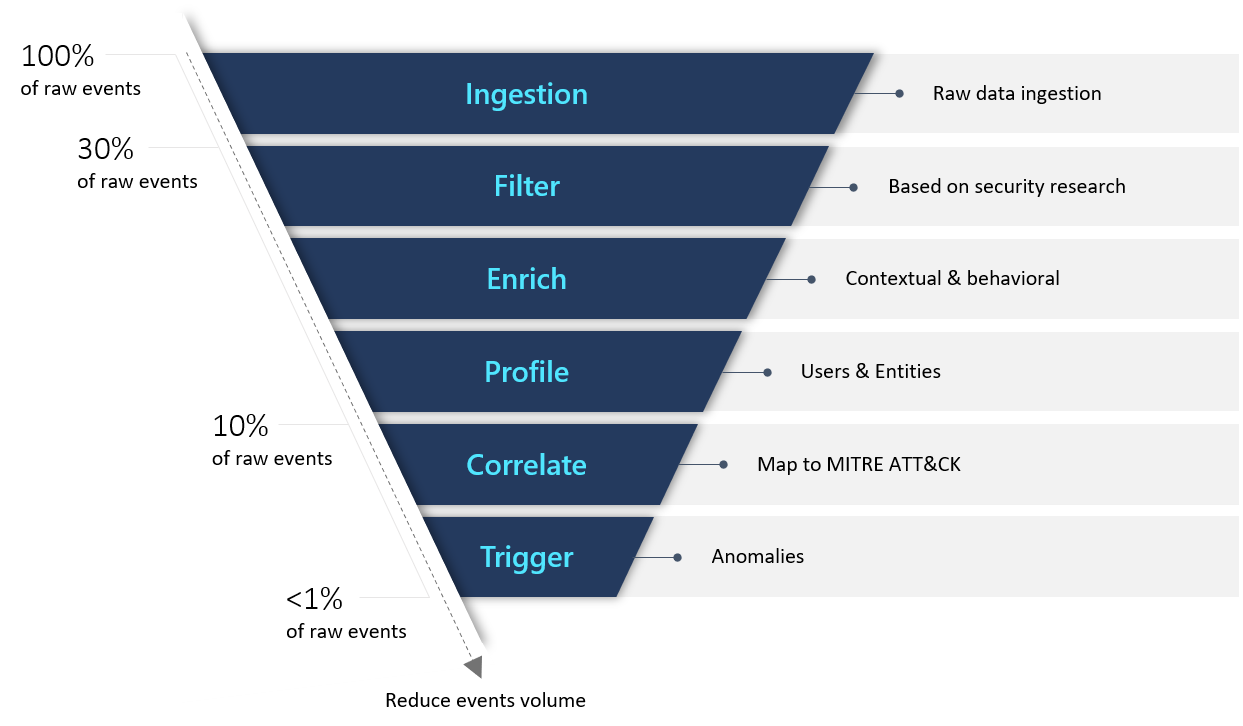

Analýzy řízené zabezpečením

Microsoft Sentinel je inspirovaný paradigmatem Společnosti Sentinel pro řešení UEBA, který vychází ze tří referenčních rámců:

Případy použití: Upřednostňování relevantních vektorů útoku a scénářů na základě výzkumu zabezpečení v souladu s rámcem MITRE ATT&CK zahrnujícím taktiky, techniky a dílčí techniky, které umístí různé entity jako oběti, pachatele nebo pivotní body do řetězce likvidace. Microsoft Sentinel se zaměřuje konkrétně na nejcennější protokoly, které každý zdroj dat může poskytnout.

Zdroje dat: Microsoft Sentinel sice především podporuje zdroje dat Azure, ale promyšleně vybírá zdroje dat třetích stran, aby poskytovala data, která odpovídají našim scénářům hrozeb.

Analytika: Pomocí různých algoritmů strojového učení (ML) Microsoft Sentinel identifikuje neobvyklé aktivity a jasně a stručně prezentuje důkazy ve formě kontextových obohacení, z nichž některé příklady se zobrazují níže.

Microsoft Sentinel představuje artefakty, které pomáhají analytikům zabezpečení porozumět neobvyklým aktivitám v kontextu a ve srovnání s profilem standardních hodnot uživatele. Akce prováděné uživatelem (nebo hostitelem nebo adresou) se vyhodnocují kontextově, kde výsledek "true" označuje identifikovanou anomálii:

- v různých geografických umístěních, zařízeních a prostředích.

- napříč časovými a frekvenčními horizonty (ve srovnání s vlastní historií uživatele).

- ve srovnání s chováním partnerských vztahů.

- ve srovnání s chováním organizace.

Informace o entitě uživatele, které Microsoft Sentinel používá k sestavení svých profilů uživatelů, pocházejí z vašeho ID Microsoft Entra (nebo vašeho místní Active Directory, nyní ve verzi Preview). Když povolíte UEBA, synchronizuje vaše ID Microsoft Entra s Microsoft Sentinelem a uloží informace do interní databáze viditelné prostřednictvím tabulky IdentityInfo .

- V Microsoft Sentinelu na webu Azure Portal se dotazujete na tabulku IdentityInfo v Log Analytics na stránce Protokoly .

- Na portálu Defender se na tuto tabulku dotazujete v rozšířeném proaktivním vyhledávání.

Teď ve verzi Preview můžete synchronizovat také informace o místní Active Directory entitu uživatele pomocí programu Microsoft Defender for Identity.

Informace o povolení UEBA (User and Entity Behavior Analytics) v Microsoft Sentinelu najdete v tématu Povolení analýzy chování uživatelů a entit v Microsoft Sentinelu , kde se dozvíte, jak povolit UEBA a synchronizovat identity uživatelů.

Vyhodnocování

Každá aktivita má skóre "Skóre priority šetření", které určuje pravděpodobnost konkrétního uživatele provádějícího konkrétní aktivitu na základě chování uživatele a jejich partnerských vztahů. Aktivity, které jsou identifikovány jako nejnormální, dostávají nejvyšší skóre (v měřítku 0–10).

Podívejte se, jak se v Programu Microsoft Defender for Cloud Apps používá analýza chování, například jak to funguje.

Přečtěte si další informace o entitách v Microsoft Sentinelu a podívejte se na úplný seznam podporovaných entit a identifikátorů.

Stránky entit

Informace o stránkách entit se teď dají najít na stránkách entit v Microsoft Sentinelu.

Dotazování na data analýzy chování

Pomocí jazyka KQL můžeme dotazovat tabulku BehaviorAnalytics .

Pokud například chceme najít všechny případy uživatele, který se nepodařilo přihlásit k prostředku Azure, kde se uživatel poprvé pokusil připojit z dané země nebo oblasti a připojení z dané země nebo oblasti jsou neobvyklé i pro partnerské vztahy uživatele, můžeme použít následující dotaz:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- V Microsoft Sentinelu na webu Azure Portal se dotazujete na tabulku BehaviorAnalytics v Log Analytics na stránce Protokoly .

- Na portálu Defender se na tuto tabulku dotazujete v rozšířeném proaktivním vyhledávání.

Metadata partnerských vztahů uživatelů – tabulka a poznámkový blok

Metadata partnerských vztahů uživatelů poskytují důležitý kontext při detekcích hrozeb, při vyšetřování incidentu a při proaktivním vyhledávání potenciální hrozby. Analytici zabezpečení můžou sledovat běžné aktivity partnerských vztahů uživatele a určit, jestli jsou aktivity uživatele neobvyklé ve srovnání s aktivitami jeho partnerských vztahů.

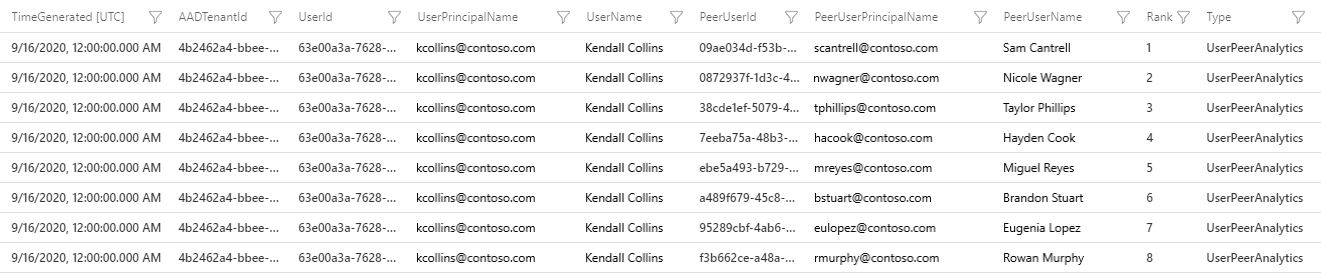

Microsoft Sentinel vypočítá a řadí partnerské vztahy uživatele na základě členství ve skupinách zabezpečení Microsoft Entra, seznamu adresátů, et cetera a ukládá partnerské vztahy seřazené 1–20 v tabulce UserPeerAnalytics . Následující snímek obrazovky ukazuje schéma tabulky UserPeerAnalytics a zobrazuje prvních osm hodnocených partnerských vztahů uživatele Kendall Collins. Microsoft Sentinel používá algoritmus frekvence výskytu termínu-inverzní frekvence dokumentu (TF-IDF) k normalizaci vážení pro výpočet pořadí: čím menší skupina, tím vyšší váha.

K vizualizaci metadat partnerských uživatelů můžete použít poznámkový blok Jupyter poskytnutý v úložišti GitHub Microsoft Sentinelu. Podrobné pokyny k používání poznámkového bloku najdete v Analýza s asistencí – metadata zabezpečení uživatelů.

Poznámka:

Tabulka UserAccessAnalytics je zastaralá.

Dotazy proaktivního vyhledávání a průzkumné dotazy

Microsoft Sentinel poskytuje zcela automaticky sadu dotazů proaktivního vyhledávání, průzkumných dotazů a sešitu Analýza chování uživatelů a entit, který je založený na tabulce BehaviorAnalytics. Tyto nástroje představují rozšířená data zaměřená na konkrétní případy použití, které označují neobvyklé chování.

Další informace naleznete v tématu:

Vzhledem k tomu, že zastaralé nástroje ochrany starších verzí, mohou mít organizace takovou obrovskou a obrovskou digitální aktiva, že se stává nespravovatelnou k získání komplexního obrazu o riziku a stavu svého prostředí může být vystaveno. Spoléhání se silně na reaktivní úsilí, jako jsou analýzy a pravidla, umožňují špatným hercům naučit se, jak tyto snahy obejít. V tomto místě hraje UEBA tím, že poskytuje metodologie a algoritmy vyhodnocování rizik, které vám pomůžou zjistit, co se skutečně děje.

Další kroky

V tomto dokumentu jste se dozvěděli o možnostech analýzy chování entit v Microsoft Sentinelu. Praktické pokyny k implementaci a použití přehledů, které jste získali, najdete v následujících článcích:

- Povolte analýzu chování entit v Microsoft Sentinelu.

- Podívejte se na seznam anomálií zjištěných modulem UEBA.

- Vyšetřování incidentů s daty UEBA

- Vyhledávání bezpečnostních hrozeb.

Další informace najdete také v referenci Microsoft Sentinel UEBA.