Povolení přístupu k oboru názvů služby Azure Service Bus z konkrétních IP adres nebo rozsahů

Ve výchozím nastavení jsou obory názvů služby Service Bus přístupné z internetu, pokud požadavek obsahuje platné ověřování a autorizaci. U brány firewall protokolu IP je možné příchozí provoz omezit na sadu adres IPv4 nebo rozsahů adres IPv4 (v zápisu CIDR (bezobsměrové směrování mezi doménami).

Tato funkce je užitečná ve scénářích, ve kterých by služba Azure Service Bus měla být přístupná jenom z určitých dobře známých webů. Pravidla brány firewall umožňují nakonfigurovat pravidla pro příjem provozu pocházejícího z konkrétních adres IPv4. Pokud například používáte Service Bus se službou Azure Express Route, můžete vytvořit pravidlo brány firewall, které povolí provoz jenom z IP adres nebo adres místní infrastruktury nebo adres podnikové brány NAT.

Pravidla brány firewall protokolu IP

Pravidla brány firewall protokolu IP se použijí na úrovni oboru názvů služby Service Bus. Pravidla se proto vztahují na všechna připojení z klientů pomocí libovolného podporovaného protokolu (AMQP (5671) a HTTPS (443)). Jakýkoli pokus o připojení z IP adresy, která neodpovídá povolenému pravidlu IP adresy v oboru názvů služby Service Bus, se odmítne jako neautorizováno. Odpověď nezmíní pravidlo IP adresy. Pravidla filtru IP adres se použijí v pořadí a první pravidlo, které odpovídá IP adrese, určuje akci přijetí nebo odmítnutí.

Důležité body

Virtuální sítě se podporují jenom na úrovni Premium služby Service Bus. Pokud upgrade na úroveň Premium není možnost, je možné použít pravidla firewallu protokolu IP. Doporučujeme zachovat token sdíleného přístupového podpisu (SAS) zabezpečený a sdílet ho jenom s autorizovanými uživateli. Informace o ověřování SAS najdete v tématu Ověřování a autorizace.

Zadejte alespoň jedno pravidlo brány firewall protokolu IP nebo pravidlo virtuální sítě pro obor názvů, které povolí provoz pouze ze zadaných IP adres nebo podsítě virtuální sítě. Pokud neexistují žádná pravidla PROTOKOLU IP a virtuální sítě, je možné k oboru názvů přistupovat přes veřejný internet (pomocí přístupového klíče).

Implementace pravidel brány firewall může zabránit interakci jiných služeb Azure se službou Service Bus. Jako výjimku můžete povolit přístup k prostředkům služby Service Bus z určitých důvěryhodných služeb i v případě, že je povolené filtrování IP adres. Seznam důvěryhodných služeb naleznete v tématu Důvěryhodné služby.

Následující služby Microsoft musí být ve virtuální síti.

- Azure App Service

- Azure Functions

Poznámka:

Zobrazí se karta Sítě pouze pro obory názvů Premium . Pokud chcete nastavit pravidla firewallu protokolu IP pro ostatní úrovně, použijte šablony Azure Resource Manageru, Azure CLI, PowerShell nebo rozhraní REST API.

Použití webu Azure Portal

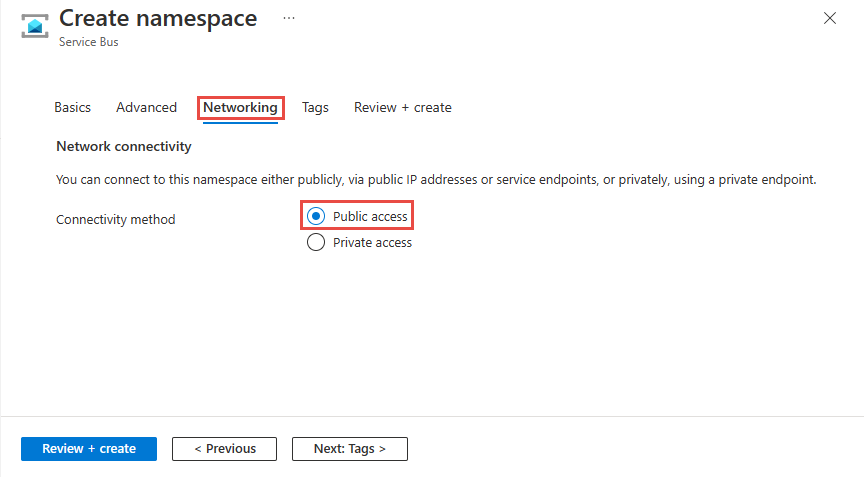

Při vytváření oboru názvů můžete buď povolit veřejný přístup (ze všech sítí) nebo pouze privátní přístup (pouze prostřednictvím privátních koncových bodů) k oboru názvů. Po vytvoření oboru názvů můžete povolit přístup z konkrétních IP adres nebo z konkrétních virtuálních sítí (pomocí koncových bodů síťové služby).

Konfigurace veřejného přístupu při vytváření oboru názvů

Chcete-li povolit veřejný přístup, vyberte veřejný přístup na stránce Sítě průvodce vytvořením oboru názvů.

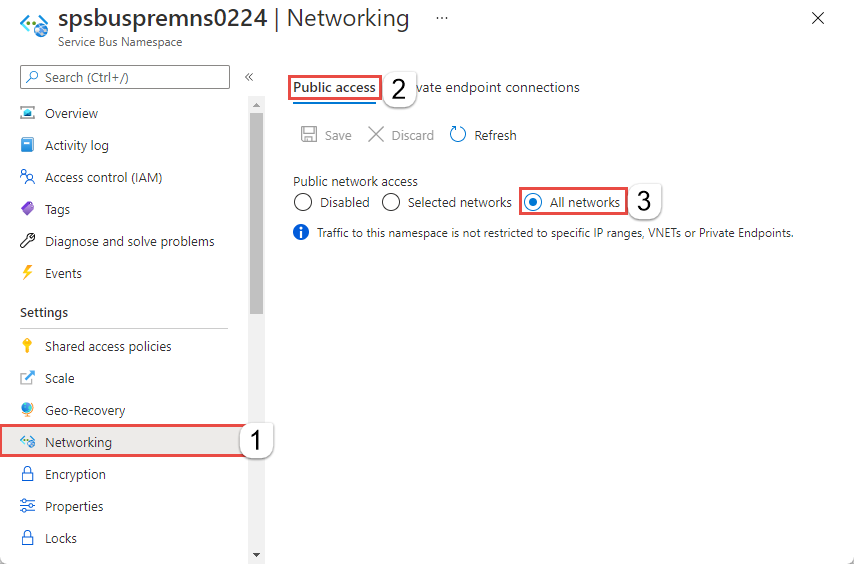

Po vytvoření oboru názvů vyberte v levé nabídce na stránce Obor názvů služby Service Bus možnost Sítě. Zobrazí se vybraná možnost Všechny sítě . Můžete vybrat možnost Vybrané sítě a povolit přístup z konkrétních IP adres nebo konkrétních virtuálních sítí. V další části najdete podrobnosti o konfiguraci brány firewall protokolu IP pro určení IP adres, ze kterých je přístup povolený.

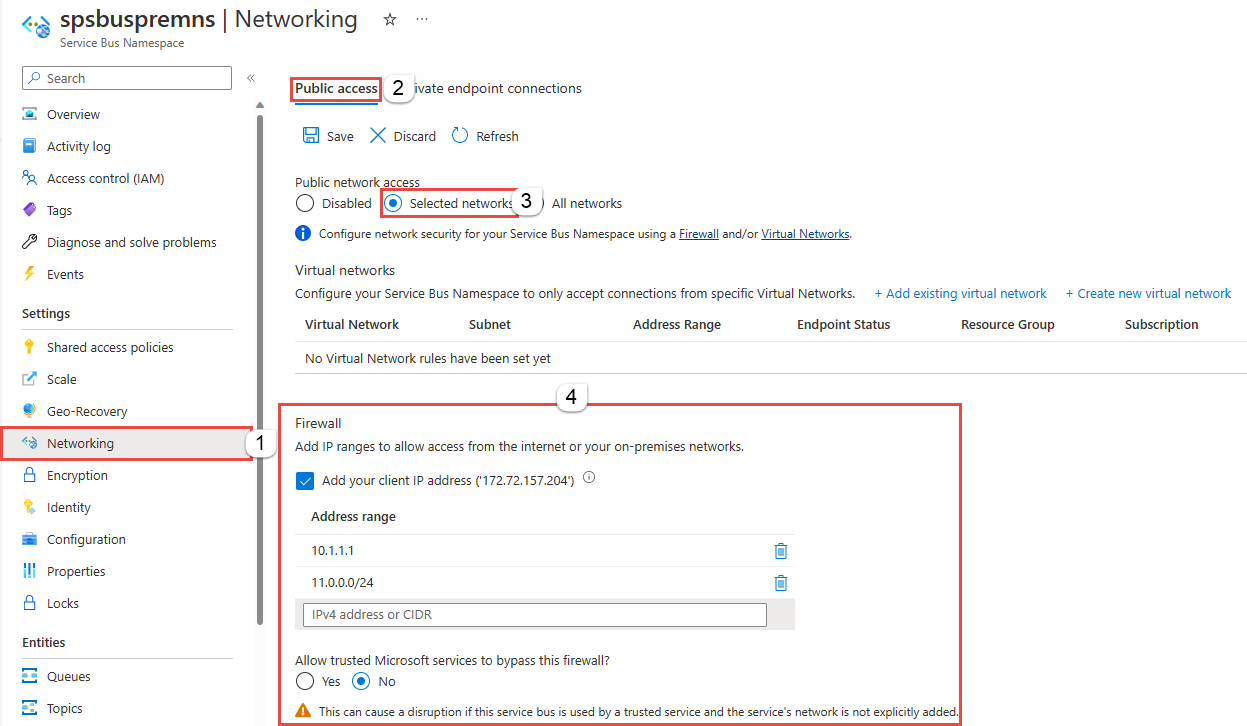

Konfigurace brány firewall protokolu IP pro existující obor názvů

V této části se dozvíte, jak pomocí webu Azure Portal vytvořit pravidla firewallu protokolu IP pro obor názvů služby Service Bus.

Na webu Azure Portal přejděte k oboru názvů služby Service Bus.

V nabídce vlevo vyberte možnost Sítě v části Nastavení.

Poznámka:

Zobrazí se karta Sítě pouze pro obory názvů Premium .

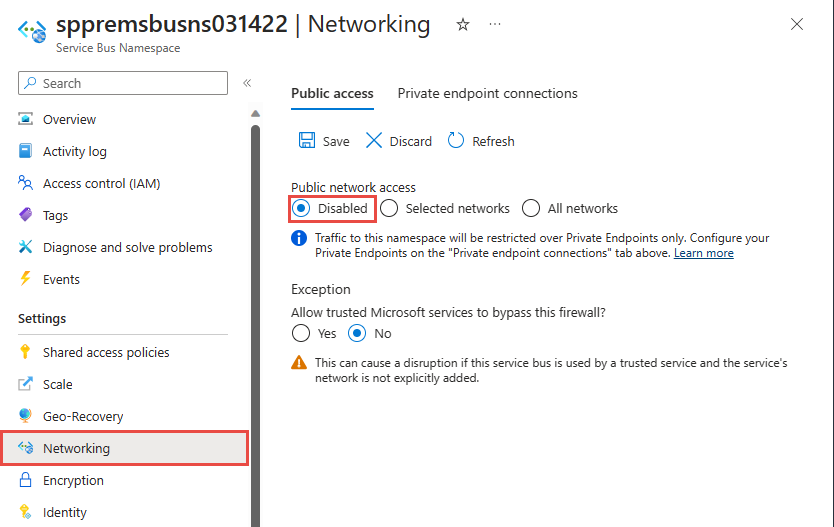

Na stránce Sítě pro přístup k veřejné síti můžete nastavit jednu ze tří následujících možností. Pokud chcete povolit přístup jenom ze zadaných IP adres, zvolte možnost Vybrané sítě .

Zakázáno. Tato možnost zakáže veškerý veřejný přístup k oboru názvů. Obor názvů je přístupný pouze prostřednictvím privátních koncových bodů.

Zvolte, jestli chcete povolit, aby důvěryhodná služby Microsoft vynechala bránu firewall. Seznam důvěryhodných služby Microsoft pro Azure Service Bus najdete v části Důvěryhodné služby Microsoft.

Vybrané sítě. Tato možnost umožňuje veřejný přístup k oboru názvů pomocí přístupového klíče z vybraných sítí.

Důležité

Pokud zvolíte Vybrané sítě, přidejte alespoň jedno pravidlo brány firewall protokolu IP nebo virtuální síť, která bude mít přístup k oboru názvů. Pokud chcete omezit veškerý provoz do tohoto oboru názvů pouze přes privátní koncové body, zvolte Zakázáno.

Všechny sítě (výchozí). Tato možnost umožňuje veřejný přístup ze všech sítí pomocí přístupového klíče. Pokud vyberete možnost Všechny sítě , Service Bus přijímá připojení z jakékoli IP adresy (pomocí přístupového klíče). Toto nastavení je ekvivalentní pravidlu, které přijímá rozsah IP adres 0.0.0.0/0.

Pokud chcete povolit přístup jenom ze zadané IP adresy, vyberte možnost Vybrané sítě , pokud ještě není vybraná. V části Brána firewall postupujte takto:

Vyberte Možnost Přidat IP adresu klienta, aby aktuální IP adresa klienta poskytla přístup k oboru názvů.

Do rozsahu adres zadejte konkrétní adresu IPv4 nebo rozsah IPv4 adresy v zápisu CIDR.

Určete, jestli chcete povolit, aby důvěryhodná služby Microsoft tuto bránu firewall vynechala. Seznam důvěryhodných služby Microsoft pro Azure Service Bus najdete v části Důvěryhodné služby Microsoft.

Upozorňující

Pokud vyberete možnost Vybrané sítě a nepřidáte na této stránce alespoň jedno pravidlo brány firewall protokolu IP nebo virtuální síť, bude k oboru názvů možné přistupovat přes veřejný internet (pomocí přístupového klíče).

Nastavení uložíte výběrem možnosti Uložit na panelu nástrojů. Počkejte několik minut, než se potvrzení zobrazí v oznámeních na portálu.

Poznámka:

Pokud chcete omezit přístup k určitým virtuálním sítím, přečtěte si téma Povolit přístup z konkrétních sítí.

Důvěryhodné služby Microsoftu

Když povolíte povolit důvěryhodné služby Microsoft obejít toto nastavení brány firewall, budou k vašim prostředkům služby Service Bus uděleny následující služby.

| Důvěryhodná služba | Podporované scénáře použití |

|---|---|

| Azure Event Grid | Umožňuje službě Azure Event Grid odesílat události do front nebo témat ve vašem oboru názvů služby Service Bus. Musíte také provést následující kroky:

Další informace najdete v tématu Doručování událostí se spravovanou identitou. |

| Azure Stream Analytics | Umožňuje úloze Azure Stream Analytics výstupní data do front Service Bus do témat. Důležité: Úloha Stream Analytics by měla být nakonfigurovaná tak, aby používala spravovanou identitu pro přístup k oboru názvů služby Service Bus. Přidejte identitu do role Odesílatele dat služby Azure Service Bus v oboru názvů služby Service Bus. |

| Azure IoT Hub | Umožňuje službě IoT Hub odesílat zprávy do front nebo témat ve vašem oboru názvů služby Service Bus. Musíte také provést následující kroky:

|

| Azure API Management | Služba API Management umožňuje odesílat zprávy do fronty nebo tématu služby Service Bus ve vašem oboru názvů služby Service Bus.

|

| Azure IoT Central | Umožňuje Službě IoT Central exportovat data do front služby Service Bus nebo témat ve vašem oboru názvů služby Service Bus. Musíte také provést následující kroky:

|

| Azure Digital Twins | Umožňuje službě Azure Digital Twins odchozí data do témat služby Service Bus v oboru názvů služby Service Bus. Musíte také provést následující kroky:

|

| Azure Monitor (diagnostické Nastavení a skupiny akcí) | Umožňuje službě Azure Monitor odesílat diagnostické informace a oznámení výstrah do služby Service Bus v oboru názvů služby Service Bus. Azure Monitor může číst a zapisovat data do oboru názvů služby Service Bus. |

| Azure Synapse | Umožňuje službě Azure Synapse připojit se ke službě Service Bus pomocí spravované identity pracovního prostoru Synapse. Přidejte do identity v oboru názvů služby Service Bus roli odesílatele dat služby Azure Service Bus, příjemce nebo vlastníka. |

Další důvěryhodné služby pro Azure Service Bus najdete níže:

- Průzkumník dat Azure

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Použití šablony Resource Manageru

Tato část obsahuje ukázkovou šablonu Azure Resource Manageru, která přidá virtuální síť a pravidlo brány firewall do existujícího oboru názvů služby Service Bus.

IpMask je jedna adresa IPv4 nebo blok IP adres v zápisu CIDR. Například v zápisu CIDR 70.37.104.0/24 představuje 256 IPv4 adresy od 70.37.104.0 do 70.37.104.255, přičemž 24 označuje počet významných bitů předpon pro rozsah.

Poznámka:

Výchozí hodnota defaultAction je Allow. Při přidávání pravidel virtuální sítě nebo bran firewall nezapomeňte nastavit defaultAction hodnotu Deny.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "mypremiumnamespace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.ServiceBus/namespaces",

"apiVersion": "2022-10-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Premium",

"tier": "Premium",

"capacity": 1

},

"properties": {

"premiumMessagingPartitions": 1,

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true

}

},

{

"type": "Microsoft.ServiceBus/namespaces/networkRuleSets",

"apiVersion": "2022-10-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.ServiceBus/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Pokud chcete šablonu nasadit, postupujte podle pokynů pro Azure Resource Manager.

Důležité

Pokud neexistují žádná pravidla PROTOKOLU IP a virtuální sítě, veškerý provoz proudí do oboru názvů i v případě, že nastavíte defaultAction hodnotu deny. Obor názvů je přístupný přes veřejný internet (pomocí přístupového klíče). Zadejte alespoň jedno pravidlo PROTOKOLU IP nebo pravidlo virtuální sítě pro obor názvů, které povolí provoz pouze ze zadaných IP adres nebo podsítě virtuální sítě.

Použití Azure CLI

Pomocí az servicebus namespace network-rule-set příkazů přidat, vypsat, aktualizovat a odebrat můžete spravovat pravidla brány firewall protokolu IP pro obor názvů služby Service Bus.

Použití Azure Powershell

Pomocí následujících příkazů Azure PowerShellu přidejte, vypište, odeberte, aktualizujte a odstraňte pravidla brány firewall protokolu IP.

New-AzServiceBusIPRuleConfigaSet-AzServiceBusNetworkRuleSetspolečně přidejte pravidlo brány firewall protokolu IP.

Výchozí akce a přístup k veřejné síti

REST API

Výchozí hodnota defaultAction vlastnosti byla Deny pro rozhraní API verze 2021-01-01-preview a starší. Pravidlo zamítnutí se však nevynucuje, pokud nenastavíte filtry IP adres nebo pravidla virtuální sítě. To znamená, že pokud jste neměli žádné filtry IP adres nebo pravidla virtuální sítě, považuje se za Allow.

Od rozhraní API verze 2021-06-01-preview je výchozí hodnota defaultAction vlastnosti Allowpřesně odrážet vynucení na straně služby. Pokud je výchozí akce nastavená na Deny, vynucují se filtry IP adres a pravidla virtuální sítě. Pokud je výchozí akce nastavená na Allow, filtry IP adres a pravidla virtuální sítě se nevynucuje. Služba si pamatuje pravidla, když je vypnete a pak znovu zapnete.

Rozhraní API verze 2021-06-01-preview dále zavádí novou vlastnost s názvem publicNetworkAccess. Pokud je nastavená na Disabled, operace jsou omezeny pouze na privátní propojení. Pokud je nastavená na Enabledhodnotu , jsou operace povoleny přes veřejný internet.

Další informace o těchto vlastnostech najdete v tématu Vytvoření nebo aktualizace sady pravidel sítě a vytvoření nebo aktualizace privátního koncového bodu Připojení ions.

Poznámka:

Žádné z výše uvedených nastavení nepoužívat ověřování deklarací identity prostřednictvím SAS nebo ověřování Microsoft Entra. Kontrola ověřování se vždy spustí po ověření síťových kontrol, které jsou nakonfigurovány pomocí defaultAction, publicNetworkAccessprivateEndpointConnections nastavení.

portál Azure

Azure Portal vždy používá nejnovější verzi rozhraní API k získání a nastavení vlastností. Pokud jste dříve nakonfigurovali obor názvů pomocí verze 2021-01-01-preview a starší s nastavenými defaultAction na Denyhodnotu a zadali jste nulové filtry IP adres a pravidla virtuální sítě, portál by dříve zkontroloval vybrané sítě na stránce Sítě vašeho oboru názvů. Teď zkontroluje možnost Všechny sítě .

Další kroky

Informace o omezení přístupu ke službě Service Bus k virtuálním sítím Azure najdete na následujícím odkazu:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro