Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek obsahuje doprovodné materiály k sítím pro připojení platformy při replikaci virtuálních počítačů Azure z jedné oblasti do druhé pomocí Azure Site Recovery.

Než začnete

Zjistěte, jak Site Recovery poskytuje zotavení po havárii pro tento scénář.

Typická síťová infrastruktura

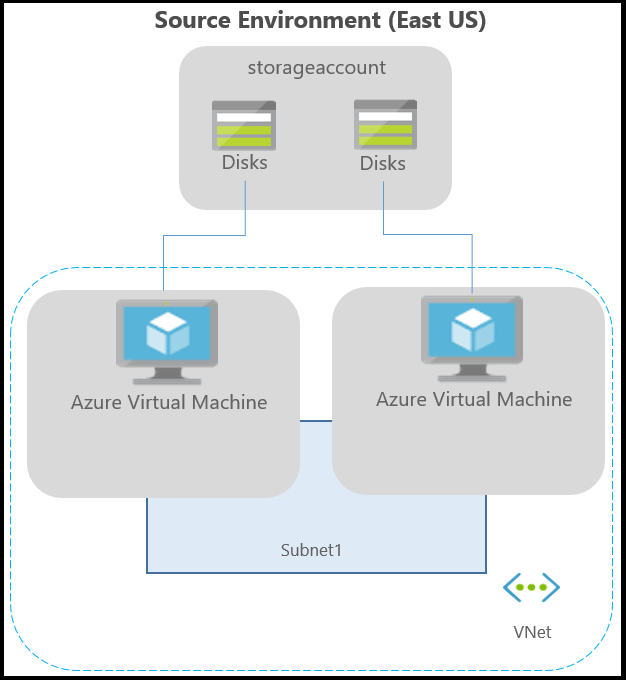

Následující diagram znázorňuje typické prostředí Azure pro aplikace běžící na virtuálních počítačích Azure:

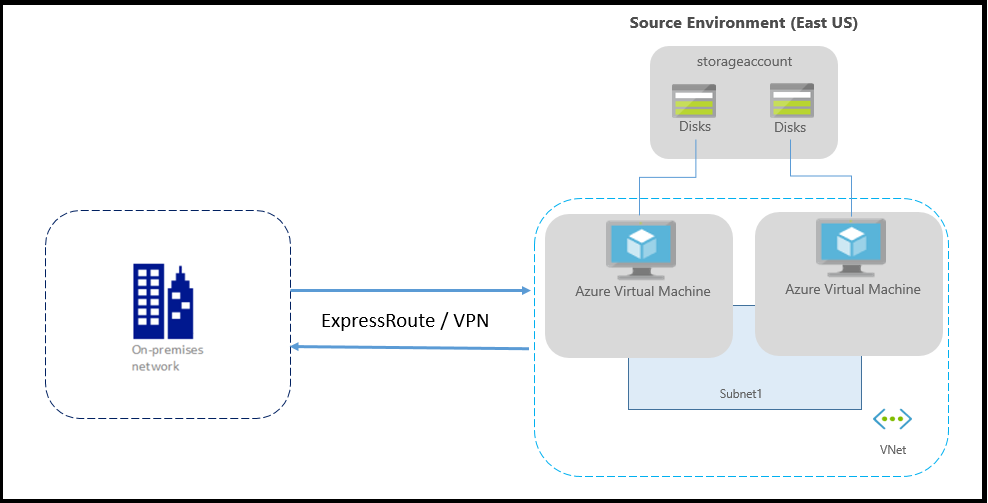

Pokud používáte Azure ExpressRoute nebo připojení VPN z místní sítě k Azure, prostředí je následující:

Sítě jsou obvykle chráněné pomocí bran firewall a skupin zabezpečení sítě (NSG). Značky služeb by se měly používat k řízení síťového připojení. Skupiny zabezpečení sítě by měly povolit několik značek služeb k řízení odchozího připojení.

Důležité

Site Recovery nepodporuje použití ověřeného proxy serveru k řízení síťového připojení a replikace se nedá povolit.

Poznámka:

- Filtrování na základě IP adres by se nemělo provádět za účelem řízení odchozího připojení.

- IP adresy Azure Site Recovery by se neměly přidávat do tabulky směrování Azure, aby bylo možné řídit odchozí připojení.

Odchozí připojení pro adresy URL

Pokud k řízení odchozího připojení používáte proxy brány firewall na základě adresy URL, povolte tyto adresy URL Site Recovery:

| Adresa URL | Podrobnosti |

|---|---|

| *.blob.core.windows.net | Vyžaduje se, aby se data mohly zapisovat do účtu úložiště mezipaměti ve zdrojové oblasti z virtuálního počítače. Pokud znáte všechny účty úložiště mezipaměti pro virtuální počítače, můžete povolit přístup ke konkrétním adresám URL účtu úložiště (např. cache1.blob.core.windows.net a cache2.blob.core.windows.net) místo *.blob.core.windows.net |

| login.microsoftonline.com | Vyžaduje se pro autorizaci a ověřování adres URL služby Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Vyžaduje se, aby komunikace služby Site Recovery mohlo nastat z virtuálního počítače. |

| *.servicebus.windows.net | Vyžaduje se, aby se data monitorování a diagnostiky Site Recovery mohly zapisovat z virtuálního počítače. |

| *.vault.azure.net | Umožňuje přístup k povolení replikace pro virtuální počítače s podporou ADE prostřednictvím portálu. |

| *.automation.ext.azure.com | Umožňuje povolit automatické nasazení agenta mobility pro replikovanou položku prostřednictvím portálu. |

Odchozí připojení pomocí značek služeb

Kromě řízení adres URL můžete k řízení připojení použít také značky služeb. Uděláte to tak, že nejprve v Azure vytvoříte skupinu zabezpečení sítě. Po vytvoření musíte použít naše stávající značky služeb a vytvořit pravidlo NSG, které povolí přístup ke službám Azure Site Recovery.

Výhodou použití značek služeb k řízení připojení v porovnání s řízením připojení pomocí IP adres je, že neexistuje žádná pevná závislost na konkrétní IP adrese, která by zůstala připojená k našim službám. Pokud se v takovém scénáři změní IP adresa některé z našich služeb, nebude průběžná replikace pro vaše počítače ovlivněná. Zatímco závislost na pevně zakódovaných IP adresách způsobí, že stav replikace bude kritický a riskuje vaše systémy. Značky služeb navíc zajišťují lepší zabezpečení, stabilitu a odolnost než pevně zakódované IP adresy.

Při použití skupiny zabezpečení sítě k řízení odchozího připojení musí být tyto značky služeb povolené.

- Pro účty úložiště ve zdrojové oblasti:

- Vytvořte pravidlo NSG založené na značce služby Storage pro zdrojovou oblast.

- Povolte tyto adresy, aby se data mohla zapisovat do účtu úložiště mezipaměti z virtuálního počítače.

- Vytvoření pravidla NSG založeného na značce služby Microsoft Entra pro povolení přístupu ke všem IP adresám odpovídajícímu ID Microsoft Entra

- Vytvořte pravidlo NSG založené na značce služby EventsHub pro cílovou oblast, které umožňuje přístup k monitorování Site Recovery.

- Vytvořte pravidlo NSG založené na značkách služby Azure Site Recovery pro povolení přístupu ke službě Site Recovery v libovolné oblasti.

- Vytvořte pravidlo NSG založené na značce služby AzureKeyVault. To se vyžaduje jenom pro povolení replikace virtuálních počítačů s podporou ADE prostřednictvím portálu.

- Vytvořte pravidlo NSG založené na značce služby GuestAndHybridManagement. To se vyžaduje jenom pro povolení automatického nasazení agenta mobility pro replikovanou položku prostřednictvím portálu.

- Doporučujeme vytvořit požadovaná pravidla NSG pro testovací skupinu zabezpečení sítě a před vytvořením pravidel v produkční skupině zabezpečení sítě ověřit, že neexistují žádné problémy.

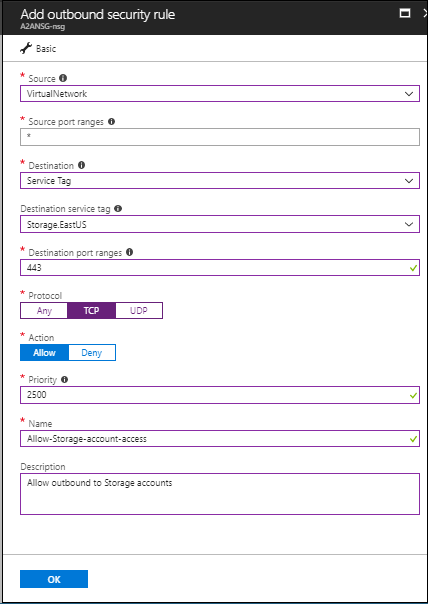

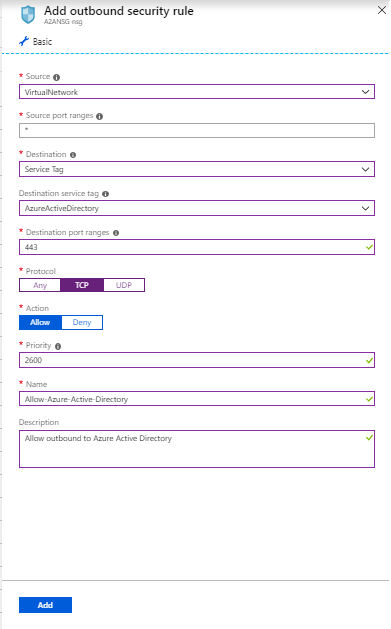

Příklad konfigurace NSG

Tento příklad ukazuje, jak nakonfigurovat pravidla NSG pro virtuální počítač, který se má replikovat.

- Pokud k řízení odchozího připojení používáte pravidla NSG, použijte pro všechny požadované rozsahy IP adres pravidla Povolit odchozí provoz HTTPS na port:443.

- V příkladu se předpokládá, že zdrojové umístění virtuálního počítače je USA – východ a cílové umístění je USA – střed.

Pravidla NSG – USA – východ

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro Storage.EastUS ve skupině zabezpečení sítě, jak je znázorněno na následujícím snímku obrazovky:

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro AzureActiveDirectory ve skupině zabezpečení sítě, jak je znázorněno na následujícím snímku obrazovky:

Podobně jako v pravidlech zabezpečení vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro EventHub.CentralUS ve skupině zabezpečení sítě, které odpovídá cílovému umístění. To umožňuje přístup k monitorování Site Recovery.

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro Azure Site Recovery ve skupině zabezpečení sítě. To umožňuje přístup ke službě Site Recovery v libovolné oblasti.

Pravidla NSG – USA – střed

Tato pravidla jsou povinná, aby bylo možné povolit replikaci z cílové oblasti do zdrojové oblasti po převzetí služeb při selhání:

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro Storage.CentralUS ve skupině zabezpečení sítě.

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro AzureActiveDirectory ve skupině zabezpečení sítě.

Podobně jako v pravidlech zabezpečení vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro EventHub.EastUS ve skupině zabezpečení sítě, které odpovídá zdrojovému umístění. To umožňuje přístup k monitorování Site Recovery.

Vytvořte odchozí pravidlo zabezpečení HTTPS (443) pro Azure Site Recovery ve skupině zabezpečení sítě. To umožňuje přístup ke službě Site Recovery v libovolné oblasti.

Konfigurace síťového virtuálního zařízení

Pokud k řízení odchozího síťového provozu z virtuálních počítačů používáte síťová virtuální zařízení, může se zařízení omezovat, pokud veškerý provoz replikace prochází síťovým virtuálním zařízením. Doporučujeme vytvořit ve vaší virtuální síti koncový bod síťové služby pro úložiště, aby provoz replikace nepřešel do síťového virtuálního zařízení.

Vytvoření koncového bodu síťové služby pro úložiště

Ve své virtuální síti můžete vytvořit koncový bod síťové služby pro službu Storage, aby provoz replikace neopustil hranice Azure.

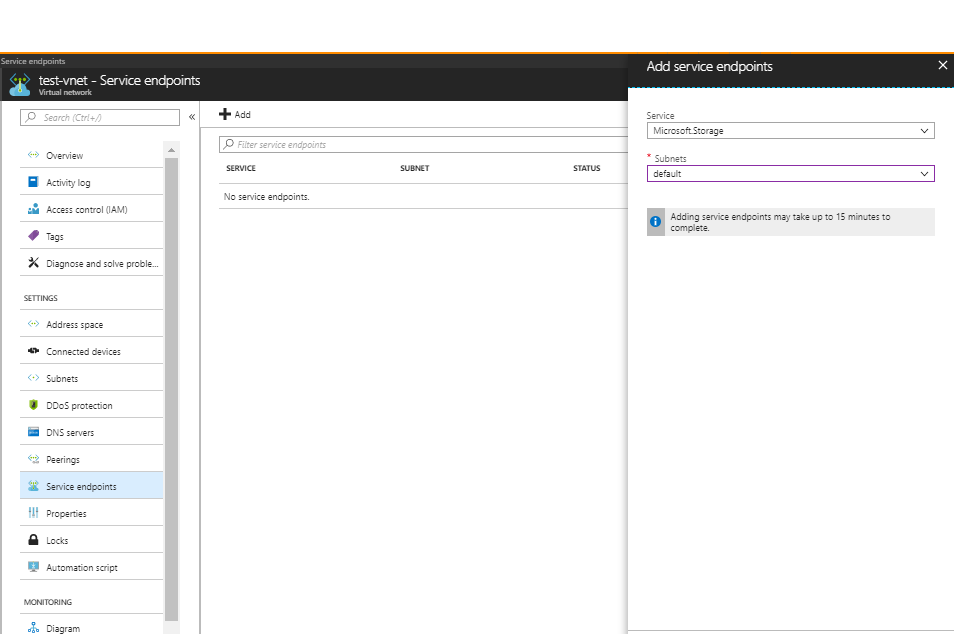

Vyberte virtuální síť Azure a vyberte Koncové body služby.

Otevře se karta Přidat a Přidat koncové body služby.

V části Služba vyberte Microsoft.Storage a požadované podsítě v poli Podsítě a vyberte Přidat.

Poznámka:

Pokud používáte účet úložiště mezipaměti s povolenou bránou firewall nebo cílový účet úložiště, ujistěte se, že jste povolili důvěryhodné služby Microsoft. Také se ujistěte, že povolíte přístup k alespoň jedné podsíti zdrojové virtuální sítě.

Vynucené tunelování

Výchozí systémovou trasu Azure pro předponu adresy 0.0.0.0/0 můžete přepsat vlastní trasou a přesměrovat provoz virtuálních počítačů na místní síťové virtuální zařízení, ale tato konfigurace se nedoporučuje pro replikaci Site Recovery. Pokud používáte vlastní trasy, měli byste ve své virtuální síti vytvořit koncový bod služby virtuální sítě pro úložiště, aby provoz replikace neopustil hranice Azure.

Další kroky

- Začněte chránit svoje úlohy pomocí replikace virtuálních počítačů Azure.

- Přečtěte si další informace o uchovávání IP adres pro převzetí služeb při selhání virtuálního počítače Azure.

- Přečtěte si další informace o zotavení po havárii virtuálních počítačů Azure pomocí ExpressRoute.