Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Blob Storage podporuje volitelný anonymní přístup pro čtení ke kontejnerům a objektům blob. Anonymní přístup však může představovat bezpečnostní riziko. Doporučujeme zakázat anonymní přístup pro optimální zabezpečení. Zakázání anonymního přístupu pomáhá zabránit porušením zabezpečení dat způsobeným nežádoucím anonymním přístupem.

Ve výchozím nastavení je anonymní přístup k datům objektů blob vždy zakázán. Výchozí konfigurace účtu úložiště Azure Resource Manageru zakazuje uživatelům konfigurovat anonymní přístup ke kontejnerům a objektům blob v účtu úložiště. Tato výchozí konfigurace zakáže veškerý anonymní přístup k účtu úložiště Azure Resource Manageru bez ohledu na nastavení přístupu pro jednotlivé kontejnery.

Pokud je anonymní přístup k účtu úložiště zakázaný, Azure Storage odmítne všechny anonymní žádosti o čtení proti datům objektů blob. Uživatelé později nemůžou nakonfigurovat anonymní přístup pro kontejnery v daném účtu. Všechny kontejnery, které už byly nakonfigurované pro anonymní přístup, už nebudou přijímat anonymní žádosti.

Upozorňující

Pokud je kontejner nakonfigurovaný pro anonymní přístup, může každý klient číst data v daném kontejneru. Anonymní přístup představuje potenciální bezpečnostní riziko, takže pokud to váš scénář nevyžaduje, doporučujeme ho pro účet úložiště zakázat.

Náprava pro Azure Resource Manager oproti klasickým účtům úložiště

Tento článek popisuje, jak pomocí architektury DRAG (Detection-Remediation-Audit-Governance) nepřetržitě spravovat anonymní přístup pro účty úložiště, které používají model nasazení Azure Resource Manager. Všechny účty úložiště pro obecné účely v2, účty úložiště objektů blob bloku úrovně Premium, účty sdílených složek úrovně Premium a účty Blob Storage používají model nasazení Azure Resource Manager. Některé starší účty pro obecné účely verze 1 a účty objektů blob stránky úrovně Premium můžou používat klasický model nasazení.

Pokud váš účet úložiště používá klasický model nasazení, doporučujeme co nejdříve migrovat na model nasazení Azure Resource Manager. Účty Azure Storage, které používají model nasazení Classic, budou vyřazeny 31. srpna 2024. Další informace najdete v tématu Účty azure Classic Storage vyřazené 31. srpna 2024.

Pokud teď nemůžete migrovat klasické účty úložiště, měli byste teď napravit anonymní přístup k těmto účtům. Informace o nápravě anonymního přístupu pro klasické účty úložiště najdete v tématu Náprava anonymního přístupu pro čtení k datům objektů blob (klasická nasazení). Další informace o modelech nasazení Azure najdete v tématu Resource Manager a nasazení Classic.

Informace o anonymním přístupu pro čtení

Anonymní přístup k vašim datům je ve výchozím nastavení vždy zakázán. Existují dvě samostatná nastavení, která mají vliv na anonymní přístup:

Nastavení anonymního přístupu pro účet úložiště. Účet úložiště Azure Resource Manageru nabízí nastavení pro povolení nebo zakázání anonymního přístupu k účtu. Microsoft doporučuje zakázat anonymní přístup k účtům úložiště, aby byl optimální zabezpečení.

Pokud je na úrovni účtu povolený anonymní přístup, data objektů blob nejsou dostupná pro anonymní přístup pro čtení, pokud uživatel nezabere další krok pro explicitní konfiguraci nastavení anonymního přístupu kontejneru.

Nakonfigurujte nastavení anonymního přístupu kontejneru. Ve výchozím nastavení je nastavení anonymního přístupu kontejneru zakázané, což znamená, že se vyžaduje autorizace pro každý požadavek na kontejner nebo jeho data. Uživatel s příslušnými oprávněními může upravit nastavení anonymního přístupu kontejneru tak, aby povolil anonymní přístup pouze v případě, že je pro účet úložiště povolený anonymní přístup.

Následující tabulka shrnuje, jak tato dvě nastavení ovlivňují anonymní přístup pro kontejner.

| Úroveň anonymního přístupu pro kontejner je nastavená na Privátní (výchozí nastavení) | Úroveň anonymního přístupu pro kontejner je nastavená na Kontejner. | Úroveň anonymního přístupu pro kontejner je nastavená na objekt blob. | |

|---|---|---|---|

| Anonymní přístup je pro účet úložiště zakázaný. | Žádný anonymní přístup k žádnému kontejneru v účtu úložiště. | Žádný anonymní přístup k žádnému kontejneru v účtu úložiště. Nastavení účtu úložiště přepíše nastavení kontejneru. | Žádný anonymní přístup k žádnému kontejneru v účtu úložiště. Nastavení účtu úložiště přepíše nastavení kontejneru. |

| Pro účet úložiště je povolený anonymní přístup. | Žádný anonymní přístup k tomuto kontejneru (výchozí konfigurace). | Anonymní přístup je povolený pro tento kontejner a jeho objekty blob. | Anonymní přístup je povolený pro objekty blob v tomto kontejneru, ale ne pro samotný kontejner. |

Pokud je pro účet úložiště povolený anonymní přístup a je nakonfigurovaný pro konkrétní kontejner, požadavek na čtení objektu blob v daném kontejneru, který se předává bez Authorization hlavičky, služba přijme a data objektu blob se vrátí v odpovědi. Pokud je však požadavek předán s hlavičkou Authorization , anonymní přístup k účtu úložiště se ignoruje a požadavek je autorizovaný na základě zadaných přihlašovacích údajů.

Zjišťování anonymních požadavků z klientských aplikací

Když zakážete anonymní přístup pro čtení pro účet úložiště, riskujete odmítnutí požadavků na kontejnery a objekty blob, které jsou aktuálně nakonfigurované pro anonymní přístup. Zákaz anonymního přístupu pro účet úložiště přepíše nastavení přístupu pro jednotlivé kontejnery v daném účtu úložiště. Pokud je pro účet úložiště zakázaný anonymní přístup, všechny budoucí anonymní požadavky na tento účet selžou.

Pokud chcete zjistit, jak zakázat anonymní přístup může mít vliv na klientské aplikace, doporučujeme povolit protokolování a metriky pro tento účet a analyzovat vzory anonymních požadavků v průběhu časového intervalu. Pomocí metrik můžete určit počet anonymních požadavků na účet úložiště a pomocí protokolů určit, ke kterým kontejnerům se přistupuje anonymně.

Monitorování anonymních požadavků pomocí Průzkumníka metrik

Pokud chcete sledovat anonymní požadavky na účet úložiště, použijte Azure Metrics Explorer na webu Azure Portal. Další informace o Průzkumníku metrik najdete v tématu Analýza metrik pomocí Průzkumníka metrik služby Azure Monitor.

Pomocí těchto kroků vytvořte metriku, která sleduje anonymní požadavky:

Na webu Azure Portal přejděte na svůj účet úložiště. V části Monitorování vyberte Metriky.

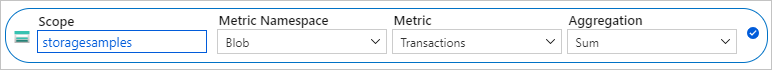

Vyberte Přidat metriku. V dialogovém okně Metrika zadejte následující hodnoty:

- Pole Obor ponechte nastavené na název účtu úložiště.

- Nastavte obor názvů metriky na objekt blob. Tato metrika hlásí pouze požadavky na úložiště objektů blob.

- Nastavte pole Metrika na Transakce.

- Nastavte pole Agregace na Součet.

Nová metrika zobrazuje součet počtu transakcí v úložišti objektů blob v daném časovém intervalu. Výsledná metrika se zobrazí, jak je znázorněno na následujícím obrázku:

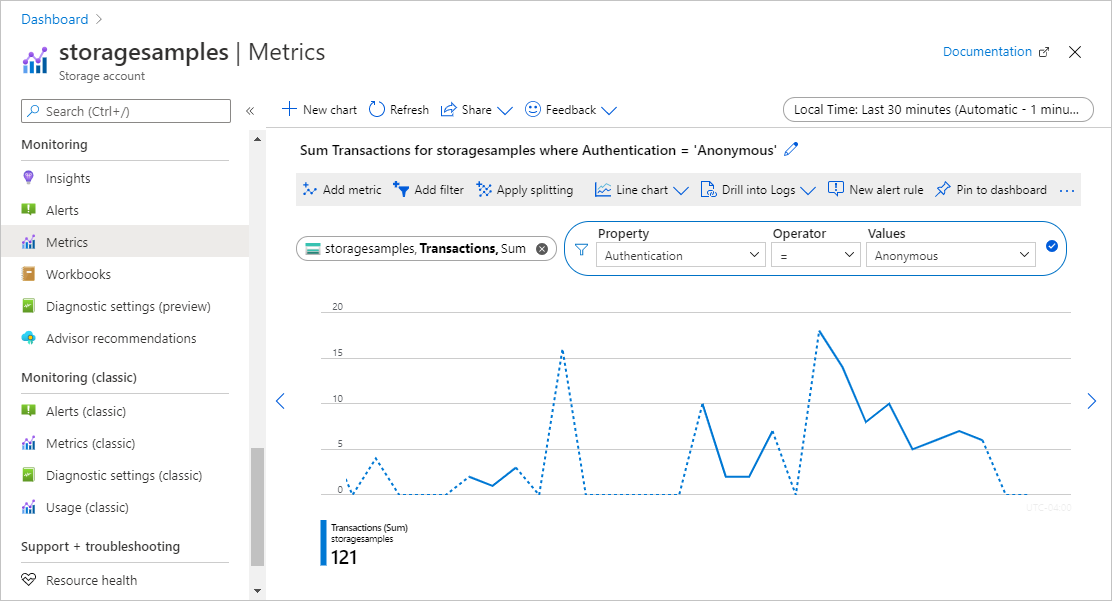

Dále vyberte tlačítko Přidat filtr a vytvořte filtr pro metriku pro anonymní požadavky.

V dialogovém okně Filtr zadejte následující hodnoty:

- Nastavte hodnotu vlastnosti na Ověřování.

- Nastavte pole Operátor na symbol rovná se (=).

- Nastavte pole Hodnoty na Anonymní tak, že ho vyberete z rozevíracího seznamu nebo ho zadáte.

V pravém horním rohu vyberte časový interval, za který chcete metriku zobrazit. Můžete také určit, jak podrobná agregace požadavků má být, zadáním intervalů od 1 minuty do 1 měsíce.

Po nakonfigurování metriky se v grafu začnou objevovat anonymní požadavky. Následující obrázek ukazuje anonymní žádosti agregované za posledních 30 minut.

Můžete také nakonfigurovat pravidlo upozornění, které vás upozorní na určitý počet anonymních požadavků vůči vašemu účtu úložiště. Další informace najdete v tématu Vytváření, zobrazování a správa upozornění metrik pomocí služby Azure Monitor.

Analýza protokolů pro identifikaci kontejnerů, které přijímají anonymní požadavky

Protokoly služby Azure Storage zaznamenávají podrobnosti o požadavcích provedených vůči účtu úložiště, včetně způsobu autorizace žádosti. Můžete analyzovat protokoly a určit, které kontejnery přijímají anonymní požadavky.

Pokud chcete protokolovat požadavky na svůj účet Azure Storage, abyste mohli vyhodnotit anonymní požadavky, můžete použít protokolování služby Azure Storage ve službě Azure Monitor. Další informace najdete v tématu Monitorování služby Azure Storage.

Protokolování služby Azure Storage ve službě Azure Monitor podporuje analýzu dat protokolů pomocí dotazů protokolu. K dotazování protokolů můžete použít pracovní prostor služby Azure Log Analytics. Další informace o dotazech protokolu najdete v kurzu : Začínáme s dotazy Log Analytics.

Vytvoření nastavení diagnostiky na webu Azure Portal

Pokud chcete data Azure Storage protokolovat pomocí služby Azure Monitor a analyzovat je pomocí služby Azure Log Analytics, musíte nejprve vytvořit nastavení diagnostiky, které určuje, pro jaké typy požadavků a pro které služby úložiště chcete data protokolovat. Po nakonfigurování protokolování pro účet úložiště jsou protokoly k dispozici v pracovním prostoru služby Log Analytics. Pokud chcete vytvořit pracovní prostor, přečtěte si téma Vytvoření pracovního prostoru služby Log Analytics na webu Azure Portal.

Informace o vytvoření nastavení diagnostiky na webu Azure Portal najdete v tématu Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Referenční informace o polích dostupných v protokolech služby Azure Storage ve službě Azure Monitor najdete v protokolech prostředků.

Dotazování protokolů pro anonymní požadavky

Protokoly Azure Storage ve službě Azure Monitor zahrnují typ autorizace, která se použila k vytvoření požadavku na účet úložiště. V dotazu protokolu vyfiltrujte vlastnost AuthenticationType a zobrazte anonymní požadavky.

Pokud chcete načíst protokoly za posledních sedm dnů pro anonymní požadavky na úložiště objektů blob, otevřete pracovní prostor služby Log Analytics. Dále vložte následující dotaz do nového dotazu protokolu a spusťte ho:

StorageBlobLogs

| where TimeGenerated > ago(7d) and AuthenticationType == "Anonymous"

| project TimeGenerated, AccountName, AuthenticationType, Uri

Můžete také nakonfigurovat pravidlo upozornění na základě tohoto dotazu, které vás upozorní na anonymní požadavky. Další informace najdete v tématu Vytvoření, zobrazení a správa upozornění protokolu pomocí služby Azure Monitor.

Odpovědi na anonymní žádosti

Když blob Storage obdrží anonymní požadavek, bude tento požadavek úspěšný, pokud jsou splněny všechny následující podmínky:

- Pro účet úložiště je povolený anonymní přístup.

- Cílový kontejner je nakonfigurovaný tak, aby umožňoval anonymní přístup.

- Žádost je určená pro čtení.

Pokud některá z těchto podmínek není pravdivá, požadavek selže. Kód odpovědi na selhání závisí na tom, jestli byl anonymní požadavek proveden s verzí služby, která podporuje nosnou výzvu. Nosný úkol je podporovaný ve verzích služeb 2019–12-12 a novějších:

- Pokud byl anonymní požadavek proveden s verzí služby, která podporuje nosnou výzvu, vrátí služba kód chyby 401 (Neautorizováno).

- Pokud byl anonymní požadavek proveden s verzí služby, která nepodporuje nosnou výzvu a anonymní přístup je pro účet úložiště zakázán, služba vrátí kód chyby 409 (Konflikt).

- Pokud byl anonymní požadavek proveden s verzí služby, která nepodporuje nosnou výzvu a anonymní přístup je povolený pro účet úložiště, vrátí služba kód chyby 404 (Nenalezeno).

Další informace o nosné výzvě naleznete v tématu Bearer challenge.

Náprava anonymního přístupu pro účet úložiště

Po vyhodnocení anonymních požadavků na kontejnery a objekty blob v účtu úložiště můžete provést akci k nápravě anonymního přístupu pro celý účet nastavením vlastnosti AllowBlobPublicAccess účtu na False.

Nastavení anonymního přístupu pro účet úložiště přepíše jednotlivá nastavení kontejnerů v daném účtu. Pokud zakážete anonymní přístup k účtu úložiště, nebudou všechny kontejnery nakonfigurované tak, aby povolovaly anonymní přístup, už nebudou přístupné anonymně. Pokud zakážete anonymní přístup k účtu, nemusíte také zakázat anonymní přístup pro jednotlivé kontejnery.

Pokud váš scénář vyžaduje, aby určité kontejnery měly být dostupné pro anonymní přístup, měli byste tyto kontejnery a jejich objekty blob přesunout do samostatných účtů úložiště, které jsou vyhrazené pro anonymní přístup. Pak můžete zakázat anonymní přístup pro všechny ostatní účty úložiště.

Náprava anonymního přístupu vyžaduje poskytovatele prostředků Azure Storage verze 2019-04-01 nebo novější. Další informace najdete v tématu REST API poskytovatele prostředků služby Azure Storage.

Oprávnění pro zakázání anonymního přístupu

Pokud chcete nastavit vlastnost AllowBlobPublicAccess pro účet úložiště, musí mít uživatel oprávnění k vytváření a správě účtů úložiště. Role řízení přístupu na základě role Azure (Azure RBAC), které poskytují tato oprávnění, zahrnují akci Microsoft.Storage/storageAccounts/write . Mezi předdefinované role s touto akcí patří:

- Role vlastníka Azure Resource Manager

- Role přispěvatele Azure Resource Manager

- Role přispěvatele účtu úložiště

Přiřazení rolí musí být vymezena na úroveň účtu úložiště nebo vyšší, aby uživatel nepovolil anonymní přístup k účtu úložiště. Další informace o oboru role najdete v tématu Vysvětlení oboru pro Azure RBAC.

Dávejte pozor, abyste přiřazování těchto rolí omezili jenom na správce, kteří vyžadují možnost vytvořit účet úložiště nebo aktualizovat jeho vlastnosti. Pomocí principu nejnižšího oprávnění se ujistěte, že uživatelé mají nejmenší oprávnění, která potřebují k plnění svých úkolů. Další informace o správě přístupu pomocí Azure RBAC najdete v tématu Osvědčené postupy pro Azure RBAC.

Tyto role neposkytují přístup k datům v účtu úložiště prostřednictvím ID Microsoft Entra. Zahrnují však microsoft.Storage/storageAccounts/listkeys/action, která uděluje přístup k přístupovým klíčům účtu. S tímto oprávněním může uživatel používat přístupové klíče účtu pro přístup ke všem datům v účtu úložiště.

Samotná akce Microsoft.Storage/storageAccounts/listkeys/action uděluje přístup k datům prostřednictvím klíčů účtu, ale neuděluje uživateli možnost změnit vlastnost AllowBlobPublicAccess pro účet úložiště. Pro uživatele, kteří potřebují přístup k datům ve vašem účtu úložiště, ale neměli by mít možnost změnit konfiguraci účtu úložiště, zvažte přiřazení rolí, jako je Přispěvatel dat v objektech blob služby Storage, Čtenář dat služby Storage nebo Čtenář a Přístup k datům.

Poznámka:

Klasické role správce předplatného Service Administrator a Spolusprávce zahrnují ekvivalent role vlastníka Azure Resource Manageru. Role Vlastník zahrnuje všechny akce, takže uživatel s jednou z těchto rolí pro správu může také vytvářet účty úložiště a spravovat konfiguraci účtu. Další informace najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného.

Nastavení vlastnosti AllowBlobPublicAccess účtu úložiště na False

Pokud chcete zakázat anonymní přístup k účtu úložiště, nastavte vlastnost AllowBlobPublicAccess účtu na False.

Důležité

Zakázání anonymního přístupu pro účet úložiště přepíše nastavení přístupu pro všechny kontejnery v daném účtu úložiště. Pokud je pro účet úložiště zakázaný anonymní přístup, všechny budoucí anonymní požadavky na tento účet selžou. Než toto nastavení změníte, nezapomeňte pochopit dopad na klientské aplikace, které můžou přistupovat k datům ve vašem účtu úložiště anonymně, a to pomocí kroků popsaných v tématu Zjištění anonymních požadavků z klientských aplikací.

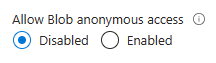

Pokud chcete zakázat anonymní přístup k účtu úložiště na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

Vyhledejte nastavení Konfigurace v části Nastavení.

Nastavte možnost Povolit anonymní přístup k objektu blob na Zakázáno.

Poznámka:

Zakázání anonymního přístupu k účtu úložiště nemá vliv na žádné statické weby hostované v daném účtu úložiště. Kontejner $web je vždy veřejně přístupný.

Po aktualizaci nastavení anonymního přístupu pro účet úložiště může trvat až 30 sekund, než se změna plně rozšíří.

Ukázkový skript pro hromadnou nápravu

Následující ukázkový skript PowerShellu se spustí pro všechny účty úložiště Azure Resource Manageru v předplatném a nastaví nastavení AllowBlobPublicAccess pro tyto účty na False.

<#

.SYNOPSIS

Finds storage accounts in a subscription where AllowBlobPublicAccess is True or null.

.DESCRIPTION

This script runs against all Azure Resource Manager storage accounts in a subscription

and sets the "AllowBlobPublicAccess" property to False.

Standard operation will enumerate all accounts where the setting is enabled and allow the

user to decide whether or not to disable the setting.

Classic storage accounts will require individual adjustment of containers to remove public

access, and will not be affected by this script.

Run with BypassConfirmation=$true if you wish to disallow public access on all Azure Resource Manager

storage accounts without individual confirmation.

You will need access to the subscription to run the script.

.PARAMETER BypassConformation

Set this to $true to skip confirmation of changes. Not recommended.

.PARAMETER SubscriptionId

The subscription ID of the subscription to check.

.PARAMETER ReadOnly

Set this parameter so that the script makes no changes to any subscriptions and only reports affect accounts.

.PARAMETER NoSignin

Set this parameter so that no sign-in occurs -- you must sign in first. Use this if you're invoking this script repeatedly for multiple subscriptions and want to avoid being prompted to sign-in for each subscription.

.OUTPUTS

This command produces only STDOUT output (not standard PowerShell) with information about affect accounts.

#>

param(

[boolean]$BypassConfirmation = $false,

[Parameter(Mandatory = $true, ValueFromPipelineByPropertyName = 'SubscriptionId')]

[String] $SubscriptionId,

[switch] $ReadOnly, # Use this if you don't want to make changes, but want to get information about affected accounts

[switch] $NoSignin # Use this if you are already signed in and don't want to be prompted again

)

begin {

if ( ! $NoSignin.IsPresent ) {

Login-AzAccount | Out-Null

}

}

process {

try {

Select-AzSubscription -SubscriptionId $SubscriptionId -ErrorAction Stop | Out-Null

}

catch {

Write-Error "Unable to access select subscription '$SubscriptionId' as the signed in user -- ensure that you have access to this subscription." -ErrorAction Stop

}

foreach ($account in Get-AzStorageAccount) {

if ($null -eq $account.AllowBlobPublicAccess -or $account.AllowBlobPublicAccess -eq $true) {

Write-host "Account:" $account.StorageAccountName " isn't disallowing public access."

if ( ! $ReadOnly.IsPresent ) {

if (!$BypassConfirmation) {

$confirmation = Read-Host "Do you wish to disallow public access? [y/n]"

}

if ($BypassConfirmation -or $confirmation -eq 'y') {

try {

Set-AzStorageAccount -Name $account.StorageAccountName -ResourceGroupName $account.ResourceGroupName -AllowBlobPublicAccess $false

Write-Host "Success!"

}

catch {

Write-Output $_

}

}

}

}

elseif ($account.AllowBlobPublicAccess -eq $false) {

Write-Host "Account:" $account.StorageAccountName "has public access disabled, no action required."

}

else {

Write-Host "Account:" $account.StorageAccountName ". Error, please manually investigate."

}

}

}

end {

Write-Host "Script complete"

}

Kontrola nastavení anonymního přístupu pro více účtů

Pokud chcete zkontrolovat nastavení anonymního přístupu v rámci sady účtů úložiště s optimálním výkonem, můžete použít Azure Resource Graph Explorer na webu Azure Portal. Další informace o používání Průzkumníka služby Resource Graph najdete v rychlém startu: Spuštění prvního dotazu Resource Graphu pomocí Azure Resource Graph Exploreru.

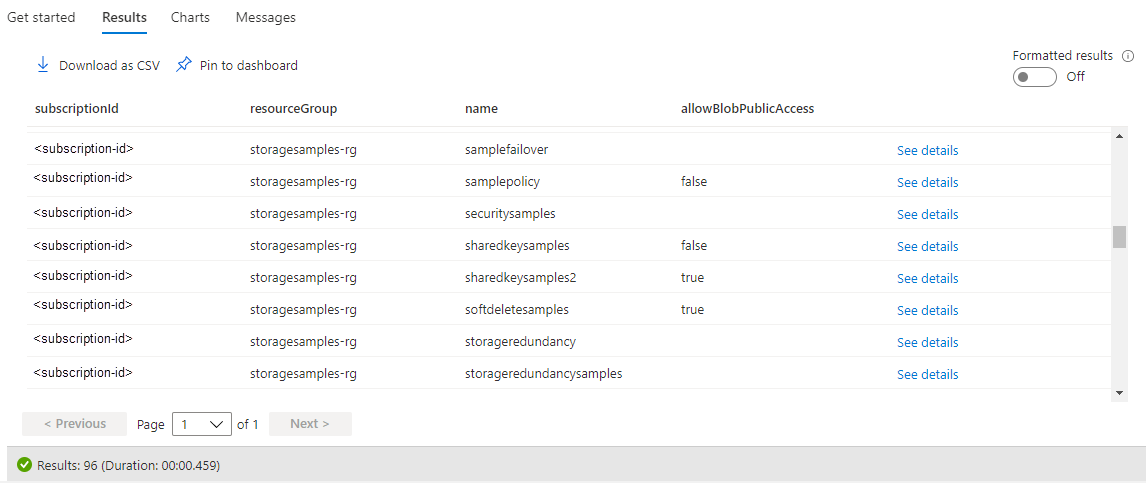

Spuštění následujícího dotazu v Průzkumníku služby Resource Graph vrátí seznam účtů úložiště a zobrazí nastavení anonymního přístupu pro každý účet:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowBlobPublicAccess = parse_json(properties).allowBlobPublicAccess

| project subscriptionId, resourceGroup, name, allowBlobPublicAccess

Následující obrázek ukazuje výsledky dotazu v rámci předplatného. Pro účty úložiště, kde je vlastnost AllowBlobPublicAccess explicitně nastavena, se zobrazí ve výsledcích jako true nebo false. Pokud vlastnost AllowBlobPublicAccess není nastavená pro účet úložiště, zobrazí se ve výsledcích dotazu jako prázdná (nebo null).

Použití Azure Policy k auditování dodržování předpisů

Pokud máte velký počet účtů úložiště, můžete chtít provést audit, abyste měli jistotu, že jsou tyto účty nakonfigurované tak, aby se zabránilo anonymnímu přístupu. Pokud chcete auditovat sadu účtů úložiště pro dodržování předpisů, použijte Azure Policy. Azure Policy je služba, kterou můžete použít k vytváření, přiřazování a správě zásad, které se vztahují na prostředky Azure. Azure Policy pomáhá udržovat tyto prostředky v souladu s vašimi firemními standardy a smlouvami o úrovni služeb. Další informace najdete v tématu Přehled služby Azure Policy.

Vytvoření zásady s efektem auditování

Azure Policy podporuje účinky, které určují, co se stane, když se pravidlo zásad vyhodnotí vůči prostředku. Efekt auditování vytvoří upozornění, pokud prostředek není v souladu s předpisy, ale nezastaví požadavek. Další informace o efektech najdete v tématu Vysvětlení efektů Azure Policy.

Pokud chcete vytvořit zásadu s účinkem Audit pro nastavení anonymního přístupu pro účet úložiště pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do služby Azure Policy.

V části Vytváření obsahu vyberte Definice.

Výběrem možnosti Přidat definici zásady vytvořte novou definici zásady.

U pole Umístění definice vyberte tlačítko Další a určete, kde se nachází prostředek zásad auditu.

Zadejte název pro tuto zásadu. Volitelně můžete upřesnit popis a kategorii.

V části Pravidlo zásad přidejte do oddílu policyRule následující definici zásady.

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowBlobPublicAccess", "equals": "false" } } ] }, "then": { "effect": "audit" } }Zásady uložte.

Přiřazení zásad

Dále přiřaďte zásady k prostředku. Rozsah zásad odpovídá danému prostředku a všem prostředkům pod ním. Další informace o přiřazení zásad najdete v tématu Struktura přiřazení služby Azure Policy.

Pokud chcete zásady přiřadit pomocí webu Azure Portal, postupujte takto:

- Na webu Azure Portal přejděte do služby Azure Policy.

- V části Vytváření obsahu vyberte Zadání.

- Výběrem možnosti Přiřadit zásadu vytvořte nové přiřazení zásad.

- U pole Obor vyberte obor přiřazení zásady.

- V poli Definice zásady vyberte tlačítko Další a pak ze seznamu vyberte zásadu, kterou jste definovali v předchozí části.

- Zadejte název pro přiřazení zásad. Popis je volitelný.

- Vynucování zásad ponechte nastavené na Povoleno. Toto nastavení nemá žádný vliv na zásady auditu.

- Výběrem možnosti Zkontrolovat a vytvořit zadání

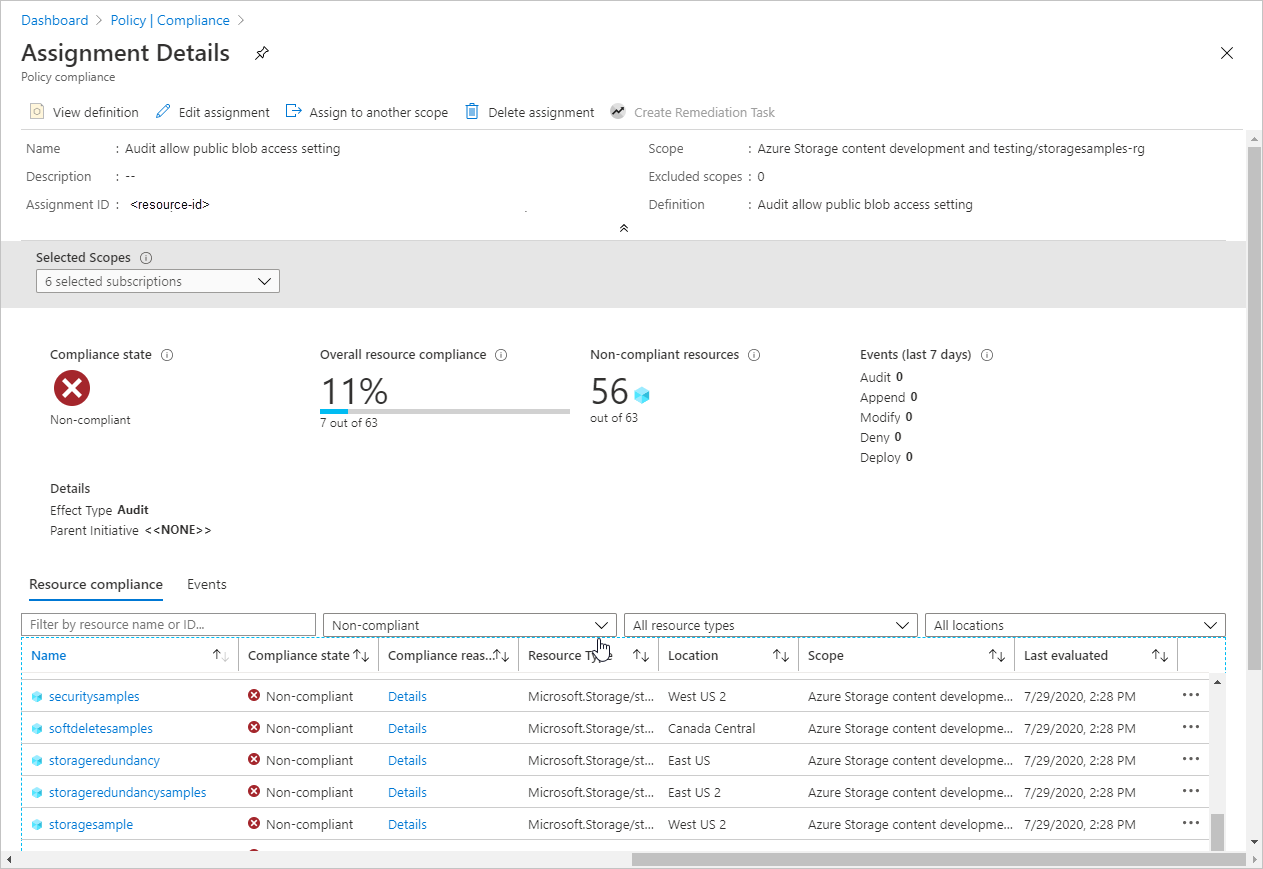

Zobrazení sestavy dodržování předpisů

Po přiřazení zásady můžete zobrazit sestavu dodržování předpisů. Sestava dodržování předpisů pro zásady auditu poskytuje informace o tom, které účty úložiště nejsou v souladu se zásadami. Další informace najdete v tématu Získání dat dodržování zásad.

Po vytvoření přiřazení zásady může trvat několik minut, než se sestava dodržování předpisů zpřístupní.

Pokud chcete zobrazit sestavu dodržování předpisů na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do služby Azure Policy.

Vyberte Dodržování předpisů.

Vyfiltrujte výsledky pro název přiřazení zásady, které jste vytvořili v předchozím kroku. Sestava ukazuje, kolik prostředků není v souladu se zásadami.

Můžete přejít k podrobnostem sestavy a získat další podrobnosti, včetně seznamu účtů úložiště, které nejsou v souladu s předpisy.

Použití Azure Policy k vynucení autorizovaného přístupu

Azure Policy podporuje zásady správného řízení v cloudu tím, že zajistí, aby prostředky Azure dodržovaly požadavky a standardy. Pokud chcete zajistit, aby účty úložiště ve vaší organizaci povolily pouze autorizované požadavky, můžete vytvořit zásadu, která brání vytvoření nového účtu úložiště s nastavením anonymního přístupu, které umožňuje anonymní žádosti. Tato zásada také zabrání všem změnám konfigurace existujícího účtu, pokud nastavení anonymního přístupu pro tento účet nevyhovuje zásadám.

Zásady vynucení používají účinek Odepřít, aby zabránily požadavku, který by vytvořil nebo upravil účet úložiště tak, aby umožňoval anonymní přístup. Další informace o efektech najdete v tématu Vysvětlení efektů Azure Policy.

Pokud chcete vytvořit zásadu s účinkem Odepřít pro nastavení anonymního přístupu, které umožňuje anonymní žádosti, postupujte podle stejných kroků popsaných v tématu Použití služby Azure Policy k auditování dodržování předpisů, ale v části Zásady v definici zásad zadejte následující kód JSON:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowBlobPublicAccess",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

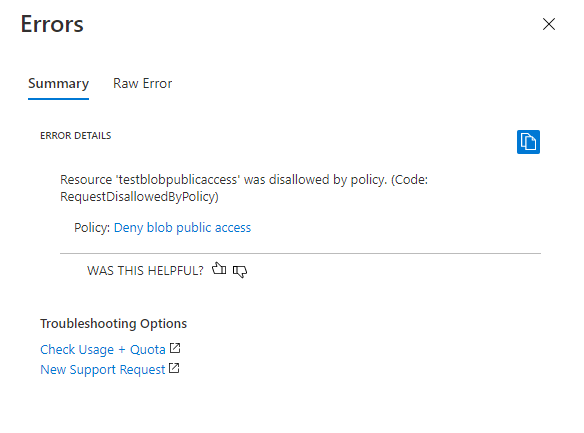

Když vytvoříte zásadu s efektem Odepřít a přiřadíte ji k oboru, uživatel nemůže vytvořit účet úložiště, který umožňuje anonymní přístup. Uživatel nemůže provádět žádné změny konfigurace existujícího účtu úložiště, který aktuálně umožňuje anonymní přístup. Při pokusu o to dojde k chybě. Aby bylo možné pokračovat vytvořením nebo konfigurací účtu, musí být nastavení anonymního přístupu pro účet úložiště nastaveno na false .

Následující obrázek ukazuje chybu, ke které dojde, když se pokusíte vytvořit účet úložiště, který umožňuje anonymní přístup, když zásada s účinkem Odepřít vyžaduje, aby byl anonymní přístup zakázán.