Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Storage automaticky šifruje všechna data v účtu úložiště na úrovni služby pomocí 256bitového šifrování AES, jednoho z nejsilnějších dostupných blokových šifer a je kompatibilní se standardem FIPS 140-2. Zákazníci, kteří vyžadují vyšší úroveň záruky, že jejich data jsou zabezpečená, můžou také povolit 256bitové šifrování AES na úrovni infrastruktury služby Azure Storage pro dvojité šifrování. Dvojité šifrování dat Azure Storage chrání před scénářem, kdy může dojít k ohrožení jednoho z šifrovacích algoritmů nebo klíčů. V tomto scénáři bude další vrstva šifrování i nadále chránit vaše data.

Šifrování infrastruktury je možné povolit pro celý účet úložiště nebo pro obor šifrování v rámci účtu. Pokud je pro účet úložiště nebo obor šifrování povolené šifrování infrastruktury, data se šifrují dvakrát – jednou na úrovni služby a jednou na úrovni infrastruktury – se dvěma různými šifrovacími algoritmy a dvěma různými klíči.

Šifrování na úrovni služby podporuje použití klíčů spravovaných Microsoftem nebo klíčů spravovaných zákazníkem se službou Azure Key Vault nebo spravovaným modelem hardwarového zabezpečení služby Key Vault (HSM). Šifrování na úrovni infrastruktury závisí na klíčích spravovaných Microsoftem a vždy používá samostatný klíč. Další informace o správě klíčů pomocí šifrování služby Azure Storage najdete v tématu Správa šifrovacích klíčů.

Pokud chcete data dvojitě šifrovat, musíte nejprve vytvořit účet úložiště nebo obor šifrování, který je nakonfigurován pro šifrování infrastruktury. Tento článek popisuje, jak povolit šifrování infrastruktury.

Důležité

Šifrování infrastruktury se doporučuje pro scénáře, kdy je pro požadavky na dodržování předpisů nezbytné provést dvojité šifrování dat. Ve většině ostatních scénářů poskytuje šifrování Azure Storage dostatečně výkonný šifrovací algoritmus a pravděpodobně není možné využít šifrování infrastruktury.

Vytvoření účtu s povoleným šifrováním infrastruktury

Pokud chcete povolit šifrování infrastruktury pro účet úložiště, musíte nakonfigurovat účet úložiště tak, aby používal šifrování infrastruktury při vytváření účtu. Po vytvoření účtu není možné povolit ani zakázat šifrování infrastruktury. Účet úložiště musí být typu obecné účely verze 2, prémiový blokový blob, prémiový stránkový blob nebo prémiové sdílené složky.

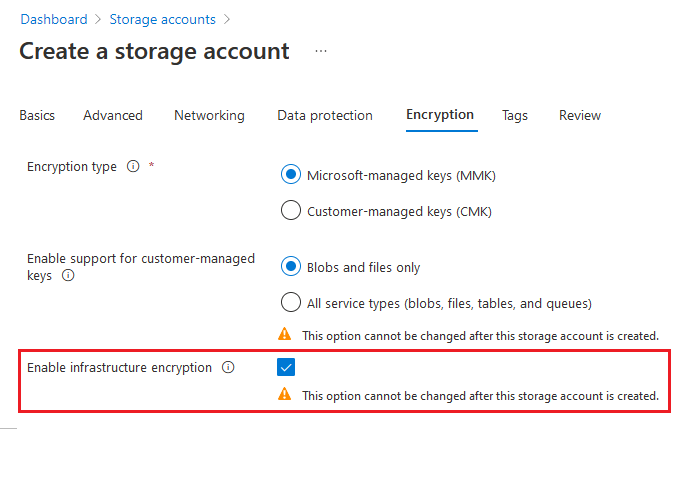

Pokud chcete pomocí webu Azure Portal vytvořit účet úložiště s povoleným šifrováním infrastruktury, postupujte takto:

Na Azure Portal přejděte na Účty úložiště.

Zvolte tlačítko Přidat a přidejte nový obecný účet v2, objekt blob bloku Premium, objekt blob stránky Premium nebo sdílenou složku účtu Premium.

Na kartě Šifrování vyhledejte možnost Povolit šifrování infrastruktury a vyberte Povoleno.

Výběrem možnosti Zkontrolovat a vytvořit dokončete vytváření účtu úložiště.

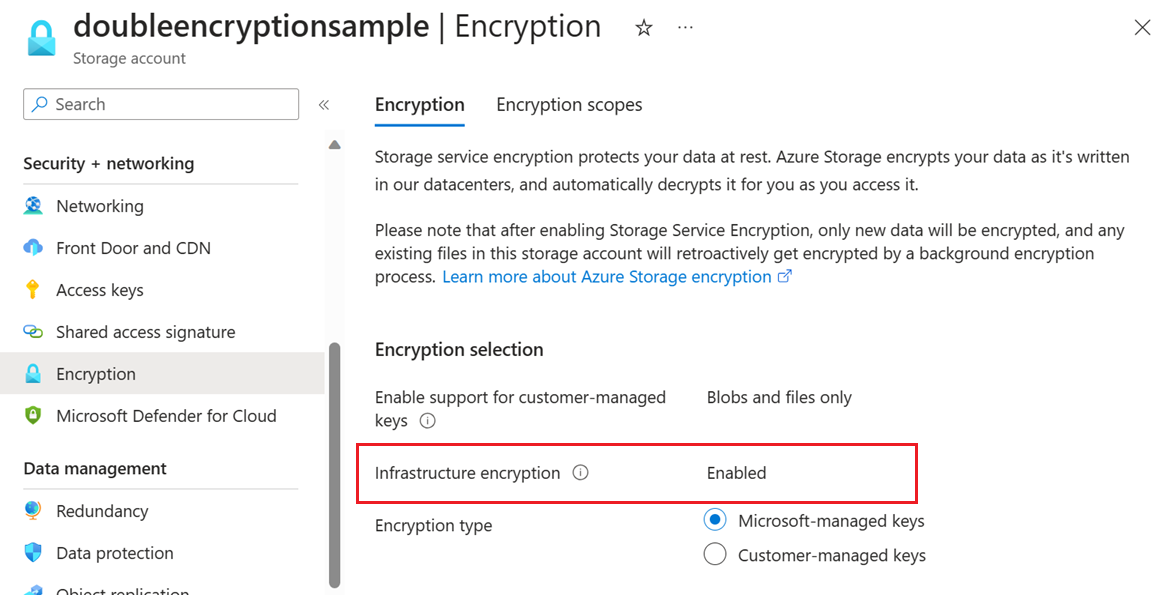

Pokud chcete ověřit, že je pro účet úložiště povolené šifrování infrastruktury pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Zabezpečení a sítě zvolte Šifrování.

Azure Policy poskytuje předdefinované zásady, které vyžadují, aby pro účet úložiště bylo povolené šifrování infrastruktury. Další informace najdete v části Úložiště v předdefinovaných definicích zásad azure Policy.

Vytvořte šifrovací obor s povoleným šifrováním infrastruktury

Pokud je pro účet povolené šifrování infrastruktury, pak jakýkoli obor šifrování vytvořený na daném účtu automaticky používá šifrování infrastruktury. Pokud šifrování infrastruktury není na úrovni účtu povolené, máte možnost ho povolit pro obor šifrování v době, kdy vytvoříte obor. Nastavení šifrování infrastruktury pro obor šifrování nelze po vytvoření oboru změnit. Další informace najdete v tématu Vytvoření oboru šifrování.