Použití privátních koncových bodů pro Azure Storage

Privátní koncové body pro účty Azure Storage můžete použít k tomu, aby klienti ve virtuální síti (VNet) mohli bezpečně přistupovat k datům přes Private Link. Privátní koncový bod používá pro každou službu účtu úložiště samostatnou IP adresu z adresního prostoru virtuální sítě. Síťový provoz mezi klienty ve virtuální síti a účtem úložiště prochází přes virtuální síť a privátní propojení v páteřní síti Microsoftu, čímž se eliminuje vystavení z veřejného internetu.

Poznámka:

Privátní koncové body nejsou k dispozici pro účty úložiště pro obecné účely verze 1.

Použití privátních koncových bodů pro váš účet úložiště umožňuje:

- Zabezpečte svůj účet úložiště pomocí privátního propojení. Bránu firewall úložiště můžete ručně nakonfigurovat tak, aby blokovala připojení na veřejném koncovém bodu služby úložiště. Vytvoření privátního propojení automaticky neblokuje připojení ve veřejném koncovém bodu.

- Zvyšte zabezpečení virtuální sítě tím, že umožníte blokování exfiltrace dat z virtuální sítě.

- Bezpečně se připojte k účtům úložiště z místních sítí, které se připojují k virtuální síti pomocí sítě VPN nebo ExpressRoutes s privátním partnerským vztahem.

Koncepční přehled

Privátní koncový bod je speciální síťové rozhraní pro službu Azure ve vaší virtuální síti . Když pro svůj účet úložiště vytvoříte privátní koncový bod, poskytuje zabezpečené připojení mezi klienty ve vaší virtuální síti a úložištěm. Privátní koncový bod má přiřazenou IP adresu z rozsahu IP adres vaší virtuální sítě. Připojení mezi privátním koncovým bodem a službou úložiště používá zabezpečené privátní propojení.

Aplikace ve virtuální síti se můžou bez problémů připojit ke službě úložiště přes privátní koncový bod pomocí stejných připojovací řetězec a autorizačních mechanismů, které by jinak používaly. Privátní koncové body je možné používat se všemi protokoly podporovanými účtem úložiště, včetně rozhraní REST a SMB.

Privátní koncové body je možné vytvářet v podsítích, které používají koncové body služby. Klienti v podsíti se tak můžou připojit k jednomu účtu úložiště pomocí privátního koncového bodu a současně používat koncové body služby pro přístup k ostatním.

Když pro službu úložiště ve své virtuální síti vytvoříte privátní koncový bod, vlastníkovi účtu úložiště se odešle ke schválení žádost o vyjádření souhlasu. Pokud je uživatel, který žádá o vytvoření privátního koncového bodu, zároveň vlastníkem účtu úložiště, tato žádost o vyjádření souhlasu se automaticky schválí.

Vlastníci účtu úložiště můžou spravovat žádosti o souhlas a privátní koncové body prostřednictvím karty Privátní koncové body pro účet úložiště na webu Azure Portal.

Tip

Pokud chcete omezit přístup k účtu úložiště pouze prostřednictvím privátního koncového bodu, nakonfigurujte bránu firewall úložiště tak, aby odepřela nebo kontrolovala přístup prostřednictvím veřejného koncového bodu.

Účet úložiště můžete zabezpečit tak, aby přijímal pouze připojení z vaší virtuální sítě tím , že nakonfigurujete bránu firewall úložiště tak, aby odepřela přístup prostřednictvím svého veřejného koncového bodu ve výchozím nastavení. K povolení provozu z virtuální sítě s privátním koncovým bodem nepotřebujete pravidlo brány firewall, protože brána firewall úložiště řídí přístup pouze přes veřejný koncový bod. Privátní koncové body místo toho spoléhají na tok souhlasu pro udělení přístupu podsítí ke službě úložiště.

Poznámka:

Při kopírování objektů blob mezi účty úložiště musí mít klient síťový přístup k oběma účtům. Pokud se tedy rozhodnete použít privátní propojení pouze pro jeden účet (zdroj nebo cíl), ujistěte se, že váš klient má síťový přístup k druhému účtu. Další informace o dalších způsobech konfigurace síťového přístupu najdete v tématu Konfigurace bran firewall služby Azure Storage a virtuálních sítí.

Vytvoření privátního koncového bodu

Pokud chcete vytvořit privátní koncový bod pomocí webu Azure Portal, přečtěte si téma Připojení k účtu úložiště z prostředí účtu úložiště na webu Azure Portal.

Pokud chcete vytvořit privátní koncový bod pomocí PowerShellu nebo Azure CLI, podívejte se na některý z těchto článků. Obě z nich obsahují webovou aplikaci Azure jako cílovou službu, ale postup vytvoření privátního propojení je stejný pro účet Azure Storage.

Během vytváření privátního koncového bodu je nutné zadat účet a službu úložiště, ke které se chcete připojit.

Potřebujete samostatný privátní koncový bod pro každý prostředek úložiště, ke kterému potřebujete přístup, konkrétně k objektům blob, Data Lake Storage, souborům, frontám, tabulkám nebo statickým webům. V privátním koncovém bodu jsou tyto služby úložiště definované jako cílový dílčí prostředek přidruženého účtu úložiště.

Pokud vytvoříte privátní koncový bod pro prostředek úložiště Data Lake Storage, měli byste ho také vytvořit pro prostředek Blob Storage. Důvodem je to, že operace, které cílí na koncový bod Data Lake Storage, se můžou přesměrovat na koncový bod objektu blob. Podobně pokud přidáte privátní koncový bod jenom pro službu Blob Storage, a ne pro Data Lake Storage, některé operace (například Správa seznamu ACL, Vytvoření adresáře, Odstranění adresáře atd.) selžou, protože rozhraní API vyžadují privátní koncový bod DFS. Vytvořením privátního koncového bodu pro oba prostředky zajistíte úspěšné dokončení všech operací.

Tip

Vytvořte samostatný privátní koncový bod pro sekundární instanci služby úložiště pro lepší výkon čtení u účtů RA-GRS. Nezapomeňte vytvořit účet úložiště pro obecné účely verze 2 (Standard nebo Premium).

Pro přístup pro čtení k sekundární oblasti s účtem úložiště nakonfigurovaným pro geograficky redundantní úložiště potřebujete samostatné privátní koncové body pro primární i sekundární instance služby. Pro sekundární instanci pro převzetí služeb při selhání nemusíte vytvářet privátní koncový bod. Privátní koncový bod se po převzetí služeb při selhání automaticky připojí k nové primární instanci. Další informace o možnostech redundance úložiště najdete v tématu Redundance služby Azure Storage.

Připojení k privátnímu koncovému bodu

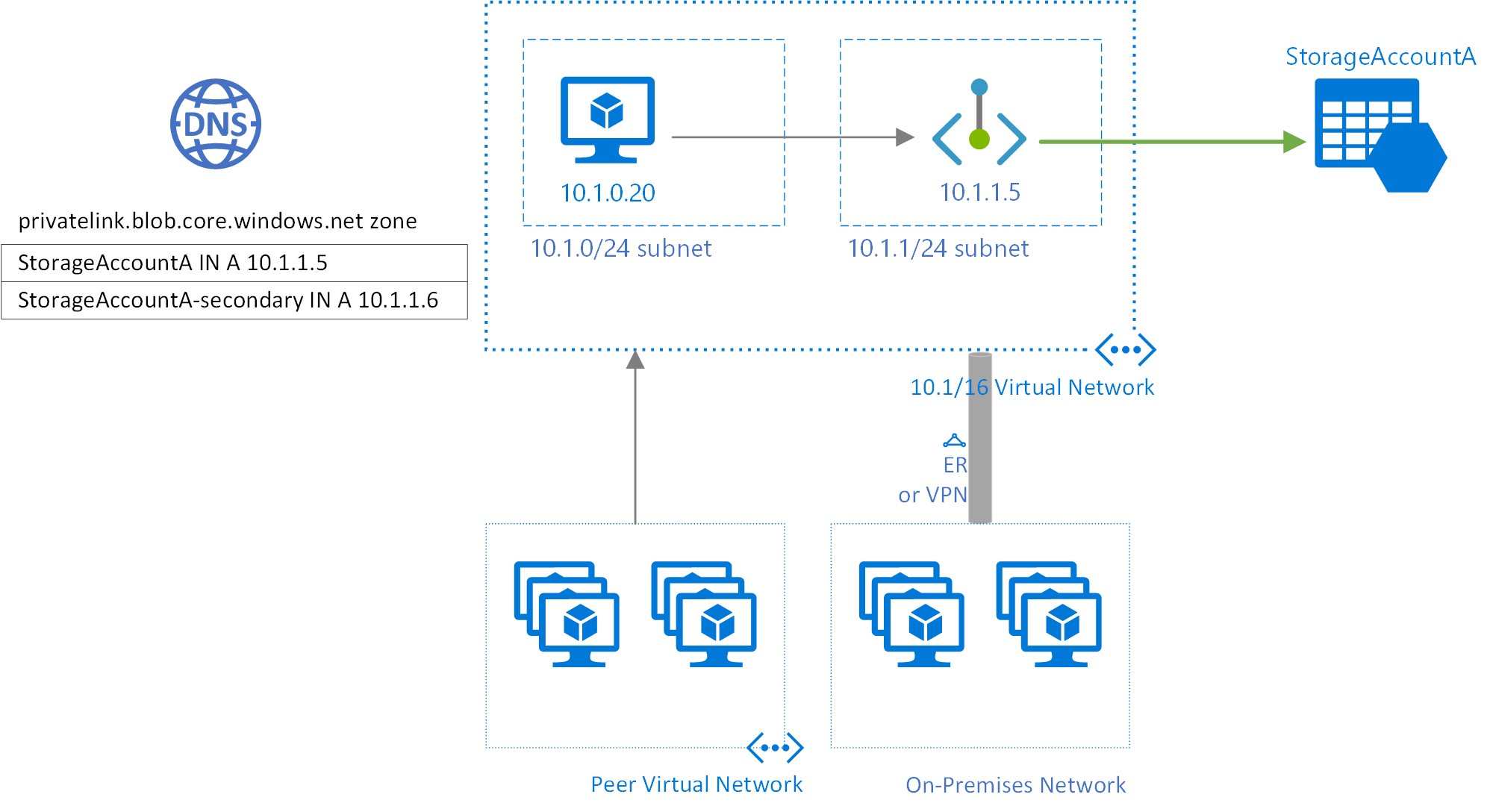

Klienti ve virtuální síti používající privátní koncový bod by měli používat stejný připojovací řetězec pro účet úložiště jako klienti připojující se k veřejnému koncovému bodu. Při automatickém směrování připojení z virtuální sítě do účtu úložiště přes privátní propojení spoléháme na překlad DNS.

Důležité

Stejný připojovací řetězec použijte pro připojení k účtu úložiště pomocí privátních koncových bodů, jaké byste použili v opačném případě. Pomocí adresy privatelink URL subdomény se prosím nepřipojujte k účtu úložiště.

Ve výchozím nastavení vytvoříme privátní zónu DNS připojenou k virtuální síti s potřebnými aktualizacemi pro privátní koncové body. Pokud ale používáte vlastní server DNS, možná budete muset provést další změny konfigurace DNS. Část o změnách DNS níže popisuje aktualizace vyžadované pro privátní koncové body.

Změny DNS pro privátní koncové body

Poznámka:

Podrobnosti o tom, jak nakonfigurovat nastavení DNS pro privátní koncové body, najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Při vytváření privátního koncového bodu se záznam prostředku DNS CNAME pro účet úložiště aktualizuje na alias v subdoméně s předponou privatelink. Ve výchozím nastavení vytvoříme také privátní zónu DNS odpovídající privatelink subdoméně se záznamy prostředků DNS A pro privátní koncové body.

Když přeložíte adresu URL koncového bodu úložiště mimo virtuální síť s privátním koncovým bodem, přeloží se na veřejný koncový bod služby úložiště. Při překladu z virtuální sítě hostující privátní koncový bod se adresa URL koncového bodu úložiště přeloží na IP adresu privátního koncového bodu.

V příkladu výše uvedeném příkladu budou záznamy prostředků DNS pro účet úložiště StorageAccountA při překladu mimo virtuální síť hostující privátní koncový bod:

| Name | Typ | Hodnota |

|---|---|---|

StorageAccountA.blob.core.windows.net |

CNAME | StorageAccountA.privatelink.blob.core.windows.net |

StorageAccountA.privatelink.blob.core.windows.net |

CNAME | <Veřejný koncový bod služby storage> |

| <Veřejný koncový bod služby storage> | A | <Veřejná IP adresa služby storage> |

Jak jsme už zmínili dříve, můžete zakázat nebo řídit přístup klientů mimo virtuální síť prostřednictvím veřejného koncového bodu pomocí brány firewall úložiště.

Záznamy prostředků DNS pro StorageAccountA při překladu klientem ve virtuální síti, která je hostitelem privátního koncového bodu, bude:

| Name | Typ | Hodnota |

|---|---|---|

StorageAccountA.blob.core.windows.net |

CNAME | StorageAccountA.privatelink.blob.core.windows.net |

StorageAccountA.privatelink.blob.core.windows.net |

A | 10.1.1.5 |

Tento přístup umožňuje přístup k účtu úložiště pomocí stejného připojovací řetězec pro klienty ve virtuální síti hostující privátní koncové body a také klienty mimo virtuální síť.

Pokud ve své síti používáte vlastní server DNS, klienti musí být schopni přeložit plně kvalifikovaný název domény pro koncový bod účtu úložiště na IP adresu privátního koncového bodu. Server DNS byste měli nakonfigurovat tak, aby delegovali subdoménu privátního propojení do privátní zóny DNS pro virtuální síť nebo nakonfigurovali záznamy A s StorageAccountA.privatelink.blob.core.windows.net IP adresou privátního koncového bodu.

Tip

Při použití vlastního nebo místního serveru DNS byste měli nakonfigurovat server DNS tak, aby přeložil název účtu úložiště v privatelink subdoméně na IP adresu privátního koncového bodu. Můžete to udělat tak, že delegujete privatelink subdoménu do privátní zóny DNS virtuální sítě nebo nakonfigurujete zónu DNS na serveru DNS a přidáte záznamy DNS A.

Doporučené názvy zón DNS pro privátní koncové body pro služby úložiště a přidružené cílové dílčí prostředky koncového bodu jsou:

| Služba úložiště | Target sub-resource | Název zóny |

|---|---|---|

| Blob service | blob | privatelink.blob.core.windows.net |

| Data Lake Storage | Dfs | privatelink.dfs.core.windows.net |

| Souborová služba | soubor | privatelink.file.core.windows.net |

| Služba front | fronta | privatelink.queue.core.windows.net |

| Table Service | table | privatelink.table.core.windows.net |

| Statické weby | web | privatelink.web.core.windows.net |

Další informace o konfiguraci vlastního serveru DNS pro podporu privátních koncových bodů najdete v následujících článcích:

Ceny

Podrobnosti o cenách najdete v tématu s cenami služby Azure Private Link.

Známé problémy

Mějte na paměti následující známé problémy týkající se privátních koncových bodů pro Azure Storage.

Omezení přístupu k úložišti pro klienty ve virtuálních sítích s privátními koncovými body

Klienti ve virtuálních sítích s existujícími privátními koncovými body čelí omezením při přístupu k jiným účtům úložiště, které mají privátní koncové body. Předpokládejme například, že síť VNet N1 má privátní koncový bod pro účet úložiště A1 pro úložiště objektů blob. Pokud má účet úložiště A2 privátní koncový bod ve virtuální síti N2 pro úložiště objektů blob, musí klienti ve virtuální síti N1 přistupovat také k úložišti objektů blob v účtu A2 pomocí privátního koncového bodu. Pokud účet úložiště A2 nemá žádné privátní koncové body pro úložiště objektů blob, můžou klienti ve virtuální síti N1 přistupovat k úložišti objektů blob v daném účtu bez privátního koncového bodu.

Toto omezení je výsledkem změn DNS provedených při vytvoření privátního koncového bodu účtu A2.

Kopírování objektů blob mezi účty úložiště

Objekty blob mezi účty úložiště můžete kopírovat pomocí privátních koncových bodů jenom v případě, že používáte rozhraní Azure REST API nebo nástroje, které používají rozhraní REST API. Mezi tyto nástroje patří AzCopy, Průzkumník služby Storage, Azure PowerShell, Azure CLI a sady SDK služby Azure Blob Storage.

Podporují se jenom privátní koncové body, které cílí na blob file koncový bod prostředku úložiště. To zahrnuje volání rozhraní REST API vůči účtům Data Lake Storage, ve kterých blob se koncový bod prostředku odkazuje explicitně nebo implicitně. Privátní koncové body, které cílí na koncový bod prostředku Data Lake Storage dfs , se zatím nepodporují. Kopírování mezi účty úložiště pomocí protokolu NFS (Network File System) se zatím nepodporuje.