Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro: ✔️ Sdílené soubory Azure SMB

Azure Files podporuje ověřování na základě identity pro sdílené složky Windows přes protokol SMB (Server Message Block) pomocí ověřovacího protokolu Kerberos pomocí následujících metod:

- Lokální služby doménové struktury Active Directory (AD DS)

- Doménové služby Microsoft Entra

- Microsoft Entra Kerberos pro hybridní identity uživatelů

Tento článek se zaměřuje na povolení služby Microsoft Entra Domain Services (dříve Azure Active Directory Domain Services) pro ověřování na základě identity pomocí sdílení souborů Azure. V tomto scénáři ověřování jsou přihlašovací údaje Microsoft Entra a přihlašovací údaje služby Microsoft Entra Domain Services stejné a můžete je používat zaměnitelně.

Důrazně doporučujeme, abyste si prostudovali část Jak funguje, abyste pro svůj účet úložiště vybrali správný zdroj AD. Nastavení se liší v závislosti na zvoleném zdroji AD.

Pokud se službou Azure Files teprve začínáte, doporučujeme si před přečtením tohoto článku přečíst průvodce plánováním.

Poznámka:

Služba Azure Files podporuje ověřování protokolem Kerberos se službou Microsoft Entra Domain Services s šifrováním RC4-HMAC a AES-256. Doporučujeme používat AES-256.

Azure Files podporuje ověřování pro službu Microsoft Entra Domain Services s úplnou nebo částečnou synchronizací (s vymezeným oborem) s ID Microsoft Entra. V prostředích s vymezenou synchronizací by si správci měli uvědomit, že Azure Files respektuje jen přiřazení rolí Azure RBAC udělená subjektům, které jsou synchronizované. Přiřazení rolí udělená identitám, které nejsou synchronizovány z ID Microsoft Entra do služby Microsoft Entra Domain Services, jsou službou Azure Files ignorována.

Požadavky

Než povolíte službu Microsoft Entra Domain Services přes protokol SMB pro sdílené složky Azure, ujistěte se, že splňujete následující požadavky:

Vyberte nebo vytvořte tenanta Microsoft Entra.

Můžete použít nového nebo existujícího tenanta. Tenant a sdílená složka, ke které chcete získat přístup, musí být přidružené ke stejnému předplatnému.

Pokud chcete vytvořit nového tenanta Microsoft Entra, můžete přidat tenanta Microsoft Entra a předplatné Microsoft Entra. Pokud máte existujícího tenanta Microsoft Entra, ale chcete vytvořit nového tenanta pro použití se sdílenými složkami Azure, přečtěte si téma Vytvoření tenanta Microsoft Entra.

Povolte službu Microsoft Entra Domain Services v tenantovi Microsoft Entra.

Pokud chcete podporovat ověřování pomocí přihlašovacích údajů Microsoft Entra, musíte pro svého tenanta Microsoft Entra povolit službu Microsoft Entra Domain Services. Pokud nejste správcem tenanta Microsoft Entra, obraťte se na správce a podle podrobných pokynů povolte službu Microsoft Entra Domain Services pomocí webu Azure Portal.

Dokončení nasazení služby Microsoft Entra Domain Services obvykle trvá přibližně 15 minut. Než budete pokračovat k dalšímu kroku, ověřte, že stav služby Microsoft Entra Domain Services zobrazuje Spuštěno s povolenou synchronizací hashů hesel.

Připojení virtuálního počítače k doméně pomocí služby Microsoft Entra Domain Services

Pokud chcete získat přístup ke sdílené složce Azure pomocí přihlašovacích údajů Microsoft Entra z virtuálního počítače, musí být váš virtuální počítač připojený k doméně ke službě Microsoft Entra Domain Services. Další informace o připojení virtuálního počítače k doméně najdete v tématu Připojení virtuálního počítače Windows Server ke spravované doméně. Ověřování služby Microsoft Entra Domain Services přes protokol SMB se sdílenými složkami Azure se podporuje jenom na virtuálních počítačích s Windows s verzemi operačního systému nad Windows 7 nebo Windows Serverem 2008 R2 nebo na virtuálních počítačích s Linuxem s Ubuntu 18.04+ nebo ekvivalentním virtuálním počítačem RHEL nebo SLES.

Poznámka:

Virtuální počítače, které nejsou připojené k doméně, mohou přistupovat ke sdíleným složkám Azure s použitím ověřování Microsoft Entra Domain Services, pouze pokud mají nerušené síťové připojení k řadičům domény pro službu Microsoft Entra Domain Services. Obvykle tento typ připojení vyžaduje buď VPN typu „site-to-site“ nebo „point-to-site“.

Vyberte nebo vytvořte sdílenou složku Azure SMB.

Vyberte novou nebo existující sdílenou složku SMB Azure, která je přidružená ke stejnému předplatnému jako váš tenant Microsoft Entra. Viz Vytvoření sdílené složky Azure SMB. Pro zajištění optimálního výkonu doporučujeme, aby vaše sdílená složka byla ve stejné oblasti jako virtuální počítač, ze kterého chcete získat přístup ke sdílené složce.

Regionální dostupnost

Ověřování azure Files můžete použít se službou Microsoft Entra Domain Services ve všech oblastech Azure Public, Gov a China.

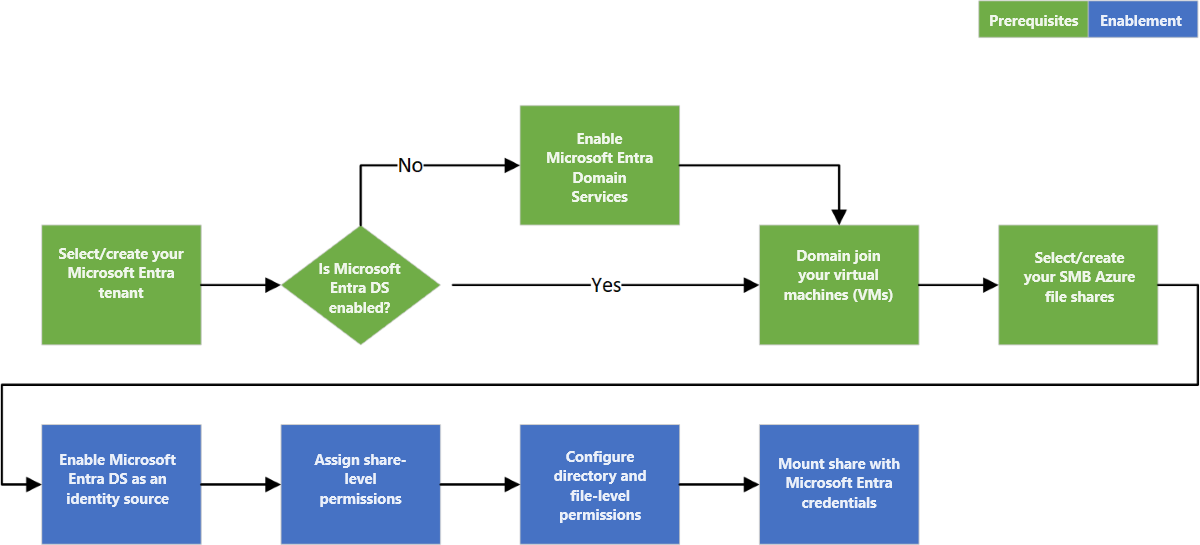

Přehled pracovního postupu

Následující diagram znázorňuje kompletní pracovní postup pro povolení ověřování služby Microsoft Entra Domain Services přes protokol SMB pro Azure Files.

Povolte ověřování Doménové služby Microsoft Entra pro váš účet

Pokud chcete pro Azure Files povolit ověřování Microsoft Entra Doménových služeb přes protokol SMB, pomocí portálu Azure Portal, prostředí Azure PowerShell nebo příkazů Azure CLI nastavte vlastnost účtů úložiště. Nastavením této vlastnosti se účet úložiště implicitně „připojí k doméně“ s přidruženým nasazením Doménových služeb Microsoft Entra. Ověřování Microsoft Entra Doménových služeb přes protokol SMB se pak povolí pro všechny nové a existující sdílené složky v účtu úložiště.

Ověřování služby Microsoft Entra Domain Services přes protokol SMB můžete povolit až po úspěšném nasazení služby Microsoft Entra Domain Services do vašeho tenanta Microsoft Entra. Další informace najdete v předpokladech.

Pokud chcete povolit ověřování služby Microsoft Entra Domain Services přes protokol SMB pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do stávajícího účtu úložiště nebo vytvořte účet úložiště.

Vyberte Úložiště dat>Sdílené složky souborů.

V části Nastavení sdílené složky vyberte přístup založený na identitě: Nenakonfigurováno.

V části Microsoft Entra Domain Services vyberte Nastavit a potom tuto funkci povolte zaškrtnutím políčka.

Zvolte Uložit.

Snímek obrazovky s podoknem konfigurace přístupu na základě identity, ve kterém je služba Microsoft Entra Domain Services povolená jako zdroj.

Doporučeno: Použití šifrování AES-256

Ve výchozím nastavení ověřování doménových služeb Microsoft Entra používá šifrování Kerberos RC4. Doporučujeme ho nakonfigurovat tak, aby místo toho používal šifrování Kerberos AES-256 podle těchto pokynů.

Tato akce vyžaduje spuštění operace v doméně služby Active Directory spravované službou Microsoft Entra Domain Services, aby se dostala k řadiči domény a požádala o změnu vlastnosti objektu domény. Níže uvedené rutiny jsou rutiny prostředí Windows Server Active Directory PowerShell, nikoli rutiny Azure PowerShellu. Z tohoto rozdílu musíte tyto příkazy PowerShellu spustit z klientského počítače, který je připojený k doméně služby Microsoft Entra Domain Services.

Důležité

Rutiny prostředí Windows Server Active Directory PowerShell v této části musí být spuštěny v prostředí Windows PowerShell 5.1 z klientského počítače, který je připojený k doméně služby Microsoft Entra Domain Services. PowerShell 7.x a Azure Cloud Shell v tomto scénáři nebudou fungovat.

Přihlaste se k klientskému počítači připojenému k doméně jako uživatel služby Microsoft Entra Domain Services s požadovanými oprávněními. Musíte mít oprávnění k zápisu k atributu msDS-SupportedEncryptionTypes objektu domény. Členové skupiny AAD DC Administrators mají obvykle potřebná oprávnění. Otevřete normální relaci PowerShellu (bez zvýšených oprávnění) a spusťte následující příkazy.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= "<InsertStorageAccountNameHere>"

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Důležité

Pokud jste dříve používali šifrování RC4 a aktualizovali účet úložiště tak, aby používal AES-256, spusťte klist purge na klientovi a znovu připojte sdílenou složku, abyste získali nové lístky Kerberos s AES-256.

Další krok

- Pokud chcete uživatelům udělit přístup ke sdílené složce, postupujte podle pokynů v části Přiřazení oprávnění na úrovni sdílené složky.