Přesun pracovního prostoru Azure Synapse Analytics z jedné oblasti do jiné

Tento článek je podrobný průvodce, který ukazuje, jak přesunout pracovní prostor Azure Synapse Analytics z jedné oblasti Azure do jiné.

Poznámka:

Kroky v tomto článku ve skutečnosti pracovní prostor nepřesouvají. Kroky ukazují, jak vytvořit nový pracovní prostor v nové oblasti pomocí záloh a artefaktů fondu SQL vyhrazeného službou Azure Synapse Analytics ze zdrojové oblasti.

Předpoklady

- Integrujte pracovní prostor Azure Synapse zdrojové oblasti s Azure DevOps nebo GitHubem. Další informace najdete v tématu Správa zdrojového kódu v nástroji Synapse Studio.

- Nechte na serveru, na kterém se spouští skripty, nainstalované moduly Azure PowerShellu a Azure CLI .

- Pokud služba podporuje přesun oblasti, ujistěte se, že jsou všechny závislé služby, například Azure Machine Učení, Azure Storage a Azure Private Link, znovu vytvořeny v cílové oblasti nebo přesunuty do cílové oblasti.

- Přesun služby Azure Storage do jiné oblasti Další informace najdete v tématu Přesunutí účtu služby Azure Storage do jiné oblasti.

- Ujistěte se, že název vyhrazeného fondu SQL a název fondu Apache Sparku jsou stejné ve zdrojové oblasti a v pracovním prostoru cílové oblasti.

Scénáře přesunu oblasti

- Nové požadavky na dodržování předpisů: Organizace vyžadují, aby data a služby byly umístěny ve stejné oblasti jako součást nových požadavků na dodržování předpisů.

- Dostupnost nové oblasti Azure: Scénáře, ve kterých je k dispozici nová oblast Azure a existují požadavky na projekt nebo firmu pro přesun pracovního prostoru a dalších prostředků Azure do nově dostupné oblasti Azure.

- Vybraná nesprávná oblast: Při vytváření prostředků Azure byla vybrána nesprávná oblast.

Postup přesunutí pracovního prostoru Azure Synapse do jiné oblasti

Přesun pracovního prostoru Azure Synapse z jedné oblasti do jiné oblasti je proces s více kroky. Tady jsou základní kroky:

- Vytvořte nový pracovní prostor Azure Synapse v cílové oblasti spolu s fondem Sparku se stejnými konfiguracemi jako v pracovním prostoru zdrojové oblasti.

- Obnovte vyhrazený fond SQL do cílové oblasti pomocí bodů obnovení nebo geografických záloh.

- Znovu vytvořte všechna požadovaná přihlášení na novém logickém SQL Serveru.

- Vytvořte bezserverový fond SQL a databáze a objekty fondu Spark.

- Pokud k nasazení artefaktů používáte kanál verze Azure DevOps, přidejte instanční objekt Azure DevOps do role Řízení přístupu na základě role (RBAC) Synapse Artifact Publisher.

- Nasaďte artefakt kódu (skripty SQL, poznámkové bloky), propojené služby, kanály, datové sady, triggery úloh Sparku a přihlašovací údaje z kanálů verze Azure DevOps do cílové oblasti pracovního prostoru Azure Synapse.

- Přidejte uživatele nebo skupiny Microsoft Entra do rolí Azure Synapse RBAC. Udělení přístupu přispěvatele objektů blob úložiště spravované identitě přiřazené systémem (SA-MI) ve službě Azure Storage a Azure Key Vault, pokud se ověřuje pomocí spravované identity.

- Udělte čtenáři objektů blob služby Storage nebo přispěvatelům objektů blob služby Storage požadované uživatele Microsoft Entra ve výchozím připojeném úložišti nebo v účtu úložiště, na který se mají dotazovat data pomocí bezserverového fondu SQL.

- Opětovné vytvoření místního prostředí Integration Runtime (SHIR)

- Ručně nahrajte všechny požadované knihovny a soubory JAR v cílovém pracovním prostoru Azure Synapse.

- Pokud je pracovní prostor nasazený ve spravované virtuální síti, vytvořte všechny spravované privátní koncové body.

- Otestujte nový pracovní prostor v cílové oblasti a aktualizujte všechny položky DNS, které odkazují na pracovní prostor zdrojové oblasti.

- Pokud je ve zdrojovém pracovním prostoru vytvořené připojení privátního koncového bodu, vytvořte ho v pracovním prostoru cílové oblasti.

- Po důkladném otestování můžete pracovní prostor ve zdrojové oblasti odstranit a směrovat všechna připojení k pracovnímu prostoru cílové oblasti.

Připravit

Krok 1: Vytvoření pracovního prostoru Azure Synapse v cílové oblasti

V této části vytvoříte pracovní prostor Azure Synapse pomocí Azure PowerShellu, Azure CLI a webu Azure Portal. Vytvoříte skupinu prostředků společně s účtem Azure Data Lake Storage Gen2, který se použije jako výchozí úložiště pro pracovní prostor jako součást skriptu PowerShellu a skriptu rozhraní příkazového řádku. Pokud chcete automatizovat proces nasazení, volejte tyto skripty PowerShellu nebo rozhraní příkazového řádku z kanálu verze DevOps.

portál Azure

Pokud chcete vytvořit pracovní prostor z webu Azure Portal, postupujte podle kroků v rychlém startu: Vytvoření pracovního prostoru Synapse.

Azure PowerShell

Následující skript vytvoří skupinu prostředků a pracovní prostor Azure Synapse pomocí rutin New-AzResourceGroup a New-AzSynapseWorkspace.

Vytvoření skupiny zdrojů

$storageAccountName= "<YourDefaultStorageAccountName>"

$resourceGroupName="<YourResourceGroupName>"

$regionName="<YourTargetRegionName>"

$containerName="<YourFileSystemName>" # This is the file system name

$workspaceName="<YourTargetRegionWorkspaceName>"

$sourcRegionWSName="<Your source region workspace name>"

$sourceRegionRGName="<YourSourceRegionResourceGroupName>"

$sqlUserName="<SQLUserName>"

$sqlPassword="<SQLStrongPassword>"

$sqlPoolName ="<YourTargetSQLPoolName>" #Both Source and target workspace SQL pool name will be same

$sparkPoolName ="<YourTargetWorkspaceSparkPoolName>"

$sparkVersion="2.4"

New-AzResourceGroup -Name $resourceGroupName -Location $regionName

Vytvoření účtu Data Lake Storage Gen2

#If the Storage account is already created, then you can skip this step.

New-AzStorageAccount -ResourceGroupName $resourceGroupName `

-Name $storageAccountName `

-Location $regionName `

-SkuName Standard_LRS `

-Kind StorageV2 `

-EnableHierarchicalNamespace $true

Vytvoření pracovního prostoru Azure Synapse

$password = ConvertTo-SecureString $sqlPassword -AsPlainText -Force

$creds = New-Object System.Management.Automation.PSCredential ($sqlUserName, $password)

New-AzSynapseWorkspace -ResourceGroupName $resourceGroupName `

-Name $workspaceName -Location $regionName `

-DefaultDataLakeStorageAccountName $storageAccountName `

-DefaultDataLakeStorageFilesystem $containerName `

-SqlAdministratorLoginCredential $creds

Pokud chcete vytvořit pracovní prostor se spravovanou virtuální sítí, přidejte do skriptu další parametr ManagedVirtualNetwork. Další informace o dostupných možnostech najdete v tématu Konfigurace spravované virtuální sítě.

#Creating a managed virtual network configuration

$config = New-AzSynapseManagedVirtualNetworkConfig -PreventDataExfiltration -AllowedAadTenantIdsForLinking ContosoTenantId

#Creating an Azure Synapse workspace

New-AzSynapseWorkspace -ResourceGroupName $resourceGroupName `

-Name $workspaceName -Location $regionName `

-DefaultDataLakeStorageAccountName $storageAccountName `

-DefaultDataLakeStorageFilesystem $containerName `

-SqlAdministratorLoginCredential $creds `

-ManagedVirtualNetwork $config

Azure CLI

Tento skript Azure CLI vytvoří skupinu prostředků, účet Data Lake Storage Gen2 a systém souborů. Pak vytvoří pracovní prostor Azure Synapse.

Vytvoření skupiny zdrojů

az group create --name $resourceGroupName --location $regionName

Vytvoření účtu Data Lake Storage Gen2

Následující skript vytvoří účet úložiště a kontejner.

# Checking if name is not used only then creates it.

$StorageAccountNameAvailable=(az storage account check-name --name $storageAccountName --subscription $subscriptionId | ConvertFrom-Json).nameAvailable

if($StorageAccountNameAvailable)

{

Write-Host "Storage account Name is available to be used...creating storage account"

#Creating a Data Lake Storage Gen2 account

$storgeAccountProvisionStatus=az storage account create `

--name $storageAccountName `

--resource-group $resourceGroupName `

--location $regionName `

--sku Standard_GRS `

--kind StorageV2 `

--enable-hierarchical-namespace $true

($storgeAccountProvisionStatus| ConvertFrom-Json).provisioningState

}

else

{

Write-Host "Storage account Name is NOT available to be used...use another name -- exiting the script..."

EXIT

}

#Creating a container in a Data Lake Storage Gen2 account

$key=(az storage account keys list -g $resourceGroupName -n $storageAccountName|ConvertFrom-Json)[0].value

$fileShareStatus=(az storage share create --account-name $storageAccountName --name $containerName --account-key $key)

if(($fileShareStatus|ConvertFrom-Json).created -eq "True")

{

Write-Host f"Successfully created the fileshare - '$containerName'"

}

Vytvoření pracovního prostoru Azure Synapse

az synapse workspace create `

--name $workspaceName `

--resource-group $resourceGroupName `

--storage-account $storageAccountName `

--file-system $containerName `

--sql-admin-login-user $sqlUserName `

--sql-admin-login-password $sqlPassword `

--location $regionName

Pokud chcete povolit spravovanou virtuální síť, zahrňte parametr --enable-managed-virtual-network do předchozího skriptu. Další možnosti najdete v tématu Spravovaná virtuální síť pracovního prostoru.

az synapse workspace create `

--name $workspaceName `

--resource-group $resourceGroupName `

--storage-account $storageAccountName `

--file-system $FileShareName `

--sql-admin-login-user $sqlUserName `

--sql-admin-login-password $sqlPassword `

--location $regionName `

--enable-managed-virtual-network true `

--allowed-tenant-ids "Contoso"

Krok 2: Vytvoření pravidla brány firewall pracovního prostoru Azure Synapse

Po vytvoření pracovního prostoru přidejte pravidla brány firewall pro tento pracovní prostor. Omezte IP adresy na určitý rozsah. Bránu firewall můžete přidat z webu Azure Portal nebo pomocí PowerShellu nebo rozhraní příkazového řádku.

portál Azure

Vyberte možnosti brány firewall a přidejte rozsah IP adres, jak je znázorněno na následujícím snímku obrazovky.

Azure PowerShell

Spuštěním následujících příkazů PowerShellu přidejte pravidla brány firewall zadáním počátečních a koncových IP adres. Podle vašich požadavků aktualizujte rozsah IP adres.

$WorkspaceWeb = (Get-AzSynapseWorkspace -Name $workspaceName -ResourceGroupName $resourceGroup).ConnectivityEndpoints.Web

$WorkspaceDev = (Get-AzSynapseWorkspace -Name $workspaceName -ResourceGroupName $resourceGroup).ConnectivityEndpoints.Dev

# Adding firewall rules

$FirewallParams = @{

WorkspaceName = $workspaceName

Name = 'Allow Client IP'

ResourceGroupName = $resourceGroup

StartIpAddress = "0.0.0.0"

EndIpAddress = "255.255.255.255"

}

New-AzSynapseFirewallRule @FirewallParams

Spuštěním následujícího skriptu aktualizujte nastavení řízení SQL spravované identity pracovního prostoru:

Set-AzSynapseManagedIdentitySqlControlSetting -WorkspaceName $workspaceName -Enabled $true

Azure CLI

az synapse workspace firewall-rule create --name allowAll --workspace-name $workspaceName `

--resource-group $resourceGroupName --start-ip-address 0.0.0.0 --end-ip-address 255.255.255.255

Spuštěním následujícího skriptu aktualizujte nastavení řízení SQL spravované identity pracovního prostoru:

az synapse workspace managed-identity grant-sql-access `

--workspace-name $workspaceName --resource-group $resourceGroupName

Krok 3: Vytvoření fondu Apache Spark

Vytvořte fond Sparku se stejnou konfigurací, která se používá v pracovním prostoru zdrojové oblasti.

portál Azure

Pokud chcete vytvořit fond Sparku z webu Azure Portal, přečtěte si rychlý start: Vytvoření nového bezserverového fondu Apache Spark pomocí webu Azure Portal.

Fond Sparku můžete také vytvořit ze sady Synapse Studio pomocí postupu v rychlém startu: Vytvoření bezserverového fondu Apache Spark pomocí nástroje Synapse Studio.

Azure PowerShell

Následující skript vytvoří fond Spark se dvěma pracovními procesy a jedním uzlem ovladače a malou velikostí clusteru se 4 jádry a 32 GB paměti RAM. Aktualizujte hodnoty tak, aby odpovídaly fondu Sparku ve zdrojové oblasti.

#Creating a Spark pool with 3 nodes (2 worker + 1 driver) and a small cluster size with 4 cores and 32 GB RAM.

New-AzSynapseSparkPool `

-WorkspaceName $workspaceName `

-Name $sparkPoolName `

-NodeCount 3 `

-SparkVersion $sparkVersion `

-NodeSize Small

Azure CLI

az synapse spark pool create --name $sparkPoolName --workspace-name $workspaceName --resource-group $resourceGroupName `

--spark-version $sparkVersion --node-count 3 --node-size small

Přesunout

Krok 4: Obnovení vyhrazeného fondu SQL

Obnovení z geograficky redundantních záloh

Pokud chcete obnovit vyhrazené fondy SQL z geografické zálohy pomocí webu Azure Portal a PowerShellu, přečtěte si téma Geografické obnovení vyhrazeného fondu SQL ve službě Azure Synapse Analytics.

Obnovení pomocí bodů obnovení z vyhrazeného fondu SQL pracovního prostoru zdrojové oblasti

Obnovte vyhrazený fond SQL do pracovního prostoru cílové oblasti pomocí bodu obnovení vyhrazeného fondu SQL zdrojové oblasti. K obnovení z bodů obnovení můžete použít Azure Portal, Synapse Studio nebo PowerShell. Pokud zdrojová oblast není přístupná, nemůžete ji obnovit pomocí této možnosti.

Synapse Studio

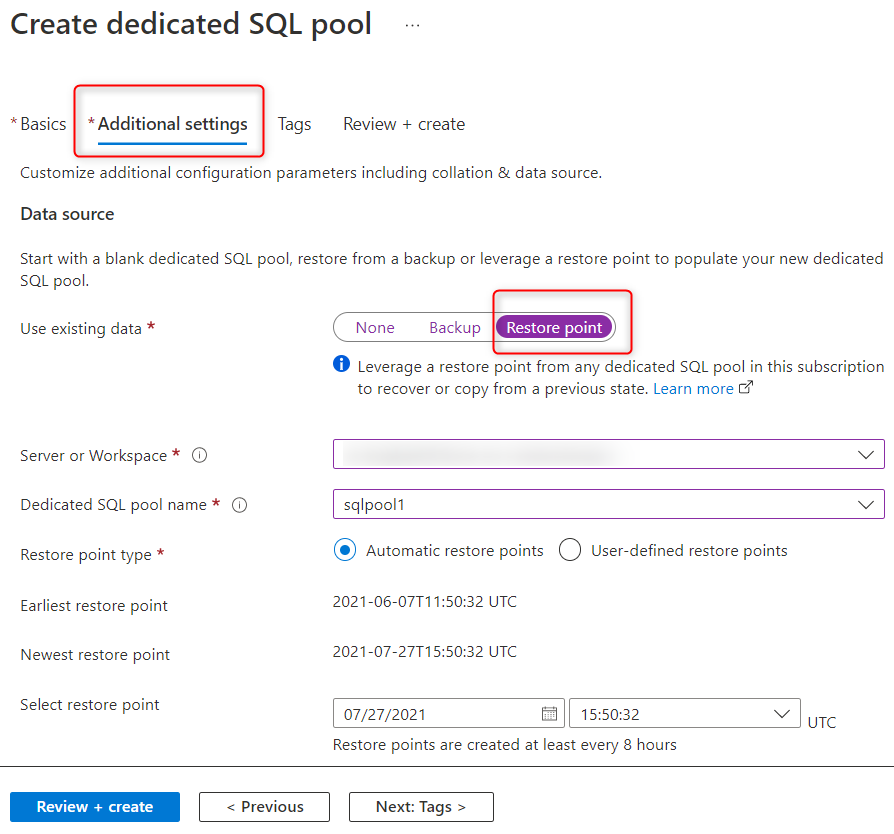

Ze sady Synapse Studio můžete pomocí bodů obnovení obnovit vyhrazený fond SQL z libovolného pracovního prostoru v předplatném. Při vytváření vyhrazeného fondu SQL v části Další nastavení vyberte Bod obnovení a vyberte pracovní prostor, jak je znázorněno na následujícím snímku obrazovky. Pokud jste vytvořili uživatelem definovaný bod obnovení, použijte ho k obnovení fondu SQL. V opačném případě můžete vybrat nejnovější automatický bod obnovení.

Azure PowerShell

Spuštěním následujícího skriptu PowerShellu obnovte pracovní prostor. Tento skript používá nejnovější bod obnovení ze zdrojového vyhrazeného fondu SQL pracovního prostoru k obnovení fondu SQL v cílovém pracovním prostoru. Před spuštěním skriptu aktualizujte úroveň výkonu z DW100c na požadovanou hodnotu.

Důležité

Název vyhrazeného fondu SQL by měl být stejný v obou pracovních prostorech.

Získejte body obnovení:

$restorePoint=Get-AzSynapseSqlPoolRestorePoint -WorkspaceName $sourceRegionWSName -Name $sqlPoolName|Sort-Object -Property RestorePointCreationDate -Descending `

| SELECT RestorePointCreationDate -ExpandProperty RestorePointCreationDate -First 1

Transformujte ID prostředku fondu Azure Synapse SQL na ID databáze SQL, protože v současné době příkaz přijímá pouze ID databáze SQL.

Například: /subscriptions/<SubscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Sql/servers/<WorkspaceName>/databases/<DatabaseName>

$pool = Get-AzSynapseSqlPool -ResourceGroupName $sourceRegionRGName -WorkspaceName $sourcRegionWSName -Name $sqlPoolName

$databaseId = $pool.Id `

-replace "Microsoft.Synapse", "Microsoft.Sql" `

-replace "workspaces", "servers" `

-replace "sqlPools", "databases"

$restoredPool = Restore-AzSynapseSqlPool -FromRestorePoint `

-RestorePoint $restorePoint `

-TargetSqlPoolName $sqlPoolName `

-ResourceGroupName $resourceGroupName `

-WorkspaceName $workspaceName `

-ResourceId $databaseId `

-PerformanceLevel DW100c -AsJob

Následující kroky sledují stav operace obnovení:

Get-Job | Where-Object Command -In ("Restore-AzSynapseSqlPool") | `

Select-Object Id,Command,JobStateInfo,PSBeginTime,PSEndTime,PSJobTypeName,Error |Format-Table

Po obnovení vyhrazeného fondu SQL vytvořte všechna přihlášení SQL v Azure Synapse. Pokud chcete vytvořit všechna přihlášení, postupujte podle kroků v části Vytvoření přihlášení.

Krok 5: Vytvoření bezserverového fondu SQL, databáze fondu Sparku a objektů

Nemůžete zálohovat a obnovovat bezserverové databáze fondu SQL a fondy Sparku. Jako možné alternativní řešení můžete:

- Vytvořte poznámkové bloky a skripty SQL, které mají kód pro opětovné vytvoření veškerého požadovaného fondu Sparku, bezserverových databází fondu SQL, tabulek, rolí a uživatelů se všemi přiřazeními rolí. Tyto artefakty můžete vrátit se změnami do Azure DevOps nebo GitHubu.

- Pokud se změní název účtu úložiště, ujistěte se, že artefakty kódu odkazují na správný název účtu úložiště.

- Vytvořte kanály, které vyvolávají tyto artefakty kódu v určité sekvenci. Po spuštění těchto kanálů v pracovním prostoru cílové oblasti se v pracovním prostoru cílové oblasti vytvoří databáze Spark SQL, databáze bezserverového fondu SQL, externí zdroje dat, zobrazení, role a oprávnění a oprávnění v cílové oblasti.

- Když integrujete pracovní prostor zdrojové oblasti s Azure DevOps, budou tyto artefakty kódu součástí úložiště. Později můžete tyto artefakty kódu nasadit do pracovního prostoru cílové oblasti pomocí kanálu verze DevOps, jak je uvedeno v kroku 6.

- V pracovním prostoru cílové oblasti aktivujte tyto kanály ručně.

Krok 6: Nasazení artefaktů a kanálů pomocí CI/CD

Pokud chcete zjistit, jak integrovat pracovní prostor Azure Synapse s Azure DevOps nebo GitHubem a jak nasadit artefakty do pracovního prostoru cílové oblasti, postupujte podle kroků v kontinuální integraci a průběžném doručování (CI/CD) pro pracovní prostor Azure Synapse.

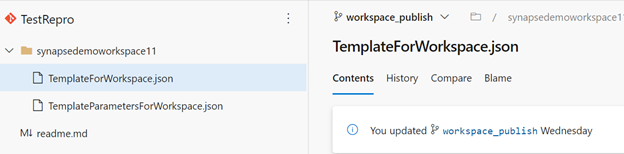

Po integraci pracovního prostoru s Azure DevOps najdete větev s názvem workspace_publish. Tato větev obsahuje šablonu pracovního prostoru, která obsahuje definice artefaktů, jako jsou poznámkové bloky, skripty SQL, datové sady, propojené služby, kanály, triggery a definice úlohy Spark.

Tento snímek obrazovky z úložiště Azure DevOps zobrazuje soubory šablony pracovního prostoru pro artefakty a další komponenty.

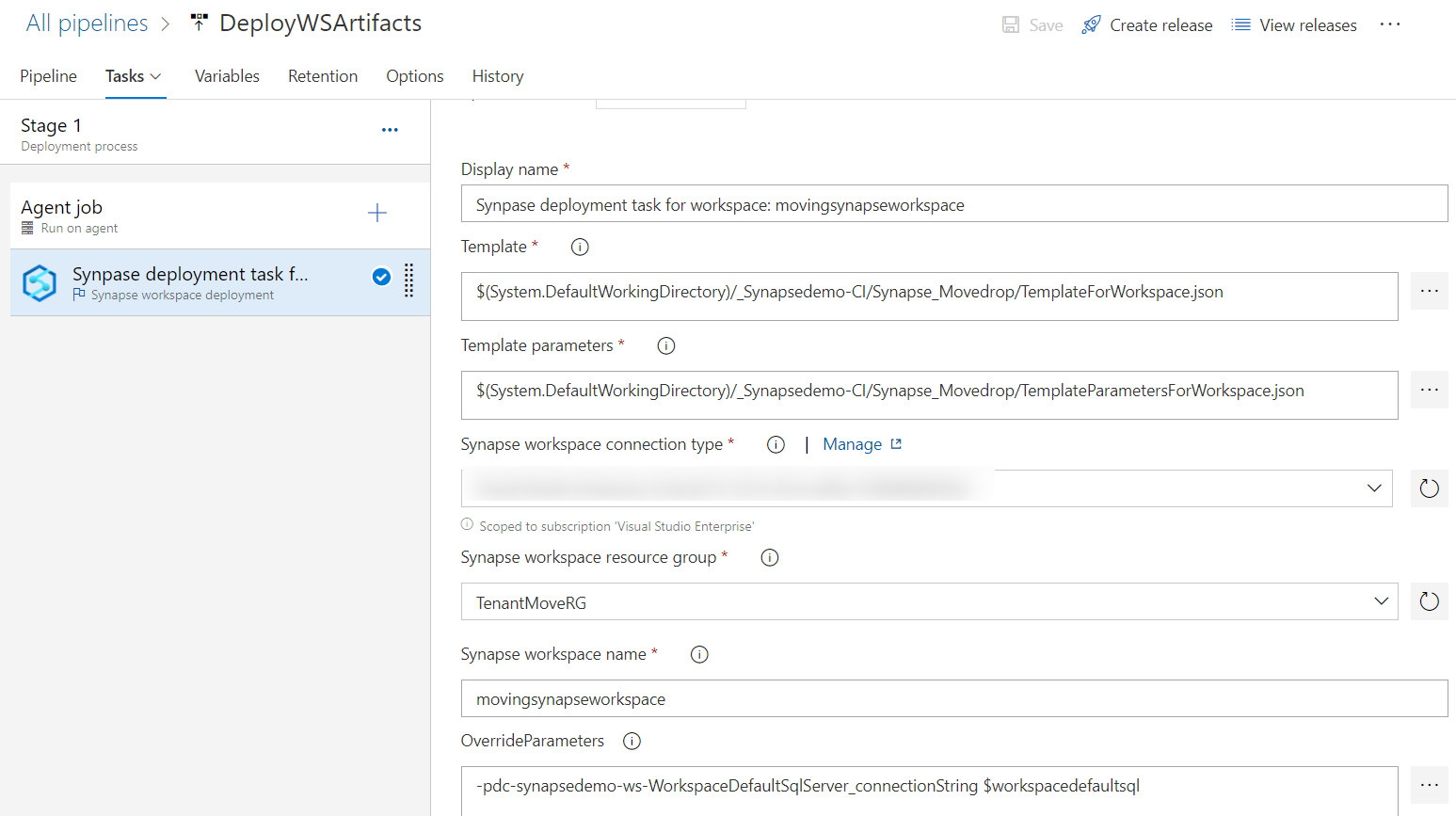

Pomocí šablony pracovního prostoru můžete nasadit artefakty a kanály do pracovního prostoru pomocí kanálu verze Azure DevOps, jak je znázorněno na následujícím snímku obrazovky.

Pokud pracovní prostor není integrovaný s GitHubem nebo Azure DevOps, budete muset ručně vytvořit nebo napsat vlastní skripty PowerShellu nebo Azure CLI, abyste nasadili všechny artefakty, kanály, propojené služby, přihlašovací údaje, triggery a definice Sparku v pracovním prostoru cílové oblasti.

Poznámka:

Tento proces vyžaduje, abyste kanály a artefakty kódu aktualizovali tak, aby zahrnovaly všechny změny provedené ve sparkových a bezserverových fondech SQL, objektech a rolích v pracovních prostorech zdrojové oblasti.

Krok 7: Vytvoření sdíleného prostředí Integration Runtime

Pokud chcete vytvořit prostředí SHIR, postupujte podle kroků v tématu Vytvoření a konfigurace místního prostředí Integration Runtime.

Krok 8: Přiřazení role Azure ke spravované identitě

Přiřaďte Storage Blob Contributor přístup ke spravované identitě nového pracovního prostoru ve výchozím připojeném účtu Data Lake Storage Gen2. Také přiřaďte přístup k jiným účtům úložiště, kde se pro ověřování používá SA-MI. Přiřaďte Storage Blob Contributor uživatelům a skupinám Microsoft Entra nebo Storage Blob Reader přístup ke všem požadovaným účtům úložiště.

portál Azure

Postupujte podle kroků v části Udělení oprávnění spravované identitě pracovního prostoru a přiřaďte spravované identitě pracovního prostoru roli Přispěvatel dat v objektu blob služby Storage.

Azure PowerShell

Přiřaďte roli Přispěvatel dat objektů blob služby Storage spravované identitě pracovního prostoru.

Přidání přispěvatele dat objektů blob úložiště do spravované identity pracovního prostoru v účtu úložiště New-AzRoleAssignment Spuštění chyb se zprávou Exception of type 'Microsoft.Rest.Azure.CloudException' was thrown. však vytvoří požadovaná oprávnění k účtu úložiště.

$workSpaceIdentityObjectID= (Get-AzSynapseWorkspace -ResourceGroupName $resourceGroupName -Name $workspaceName).Identity.PrincipalId

$scope = "/subscriptions/$($subscriptionId)/resourceGroups/$($resourceGroupName)/providers/Microsoft.Storage/storageAccounts/$($storageAccountName)"

$roleAssignedforManagedIdentity=New-AzRoleAssignment -ObjectId $workSpaceIdentityObjectID `

-RoleDefinitionName "Storage Blob Data Contributor" `

-Scope $scope -ErrorAction SilentlyContinue

Azure CLI

Získejte název role, ID prostředku a ID objektu zabezpečení pro spravovanou identitu pracovního prostoru a pak do SA-MI přidejte roli Přispěvatel dat objektů blob služby Storage.

# Getting Role name

$roleName =az role definition list --query "[?contains(roleName, 'Storage Blob Data Contributor')].{roleName:roleName}" --output tsv

#Getting resource id for storage account

$scope= (az storage account show --name $storageAccountName|ConvertFrom-Json).id

#Getting principal ID for workspace managed identity

$workSpaceIdentityObjectID=(az synapse workspace show --name $workspaceName --resource-group $resourceGroupName|ConvertFrom-Json).Identity.PrincipalId

# Adding Storage Blob Data Contributor Azure role to SA-MI

az role assignment create --assignee $workSpaceIdentityObjectID `

--role $roleName `

--scope $scope

Krok 9: Přiřazení rolí Azure Synapse RBAC

Přidejte všechny uživatele, kteří potřebují přístup k cílovému pracovnímu prostoru s samostatnými rolemi a oprávněními. Následující skript PowerShellu a rozhraní příkazového řádku přidá uživatele Microsoft Entra do role Synapse Správa istrator v pracovním prostoru cílové oblasti.

Pokud chcete získat všechny názvy rolí Azure Synapse RBAC, přečtěte si o rolích Azure Synapse RBAC.

Synapse Studio

Pokud chcete přidat nebo odstranit přiřazení Azure Synapse RBAC ze služby Synapse Studio, postupujte podle kroků v tématu Správa přiřazení rolí Azure Synapse RBAC v nástroji Synapse Studio.

Azure PowerShell

Následující skript PowerShellu přidá přiřazení role Synapse Správa istrator k uživateli nebo skupině Microsoft Entra. K přidání uživatelů do pracovního prostoru můžete použít -RoleDefinitionId místo -RoleDefinitionName pomocí následujícího příkazu:

New-AzSynapseRoleAssignment `

-WorkspaceName $workspaceName `

-RoleDefinitionName "Synapse Administrator" `

-ObjectId 1c02d2a6-ed3d-46ec-b578-6f36da5819c6

Get-AzSynapseRoleAssignment -WorkspaceName $workspaceName

Pokud chcete získat ID objektů a ID rolí v pracovním prostoru zdrojové oblasti, spusťte Get-AzSynapseRoleAssignment příkaz. Přiřaďte stejné role Azure Synapse RBAC uživatelům nebo skupinám Microsoft Entra v pracovním prostoru cílové oblasti.

Místo použití -ObjectId jako parametru můžete také použít -SignInName, kde zadáte e-mailovou adresu nebo hlavní název uživatele. Další informace o dostupných možnostech najdete v tématu Azure Synapse RBAC – rutina PowerShellu.

Azure CLI

Získejte ID objektu uživatele a přiřaďte požadované oprávnění Azure Synapse RBAC uživateli Microsoft Entra. Pro parametr můžete zadat e-mailovou --assignee adresu uživatele (username@contoso.com).

az synapse role assignment create `

--workspace-name $workspaceName `

--role "Synapse Administrator" --assignee adasdasdd42-0000-000-xxx-xxxxxxx

az synapse role assignment create `

--workspace-name $workspaceName `

--role "Synapse Contributor" --assignee "user1@contoso.com"

Další informace o dostupných možnostech najdete v tématu Azure Synapse RBAC – CLI.

Krok 10: Nahrání balíčků pracovního prostoru

Nahrajte všechny požadované balíčky pracovního prostoru do nového pracovního prostoru. Pokud chcete automatizovat proces nahrávání balíčků pracovních prostorů, přečtěte si klientskou knihovnu artefaktů Microsoft Azure Synapse Analytics.

Krok 11: Oprávnění

Pokud chcete nastavit řízení přístupu pro pracovní prostor Azure Synapse cílové oblasti, postupujte podle pokynů v tématu Nastavení řízení přístupu pro pracovní prostor Azure Synapse.

Krok 12: Vytvoření spravovaných privátních koncových bodů

Pokud chcete znovu vytvořit spravované privátní koncové body z pracovního prostoru zdrojové oblasti v pracovním prostoru cílové oblasti, přečtěte si téma Vytvoření spravovaného privátního koncového bodu pro váš zdroj dat.

Zahodit

Pokud chcete pracovní prostor cílové oblasti zahodit, odstraňte pracovní prostor cílové oblasti. Uděláte to tak, že přejdete na řídicí panel na řídicím panelu na portálu a vyberete pracovní prostor a v horní části stránky Skupiny prostředků vyberete Odstranit.

Vyčištění

Pokud chcete potvrdit změny a dokončit přesun pracovního prostoru, odstraňte pracovní prostor zdrojové oblasti po otestování pracovního prostoru v cílové oblasti. Uděláte to tak, že přejdete na skupinu prostředků, která má pracovní prostor zdrojové oblasti z řídicího panelu na portálu, vyberte pracovní prostor a v horní části stránky Skupiny prostředků vyberte Odstranit.

Další kroky

- Přečtěte si další informace o virtuálních sítích spravovaných službou Azure Synapse.

- Přečtěte si další informace o privátních koncových bodech spravovaných službou Azure Synapse.

- Přečtěte si další informace o tom, jak se připojit k prostředkům pracovního prostoru z omezené sítě.