Azure Private Link se službou Azure Virtual Desktop

Službu Azure Private Link s Azure Virtual Desktopem můžete použít k privátnímu připojení ke vzdáleným prostředkům. Vytvořením privátního koncového bodu zůstane provoz mezi vaší virtuální sítí a službou v síti Microsoftu, takže už nemusíte svou službu vystavit veřejnému internetu. K připojení k virtuální síti používáte také vpn nebo ExpressRoute pro uživatele s klientem Vzdálené plochy. Udržování provozu v síti Microsoftu zlepšuje zabezpečení a udržuje vaše data v bezpečí. Tento článek popisuje, jak vám služba Private Link může pomoct zabezpečit prostředí Služby Azure Virtual Desktop.

Jak Private Link funguje s Azure Virtual Desktopem?

Azure Virtual Desktop má tři pracovní postupy se třemi odpovídajícími typy prostředků pro použití s privátními koncovými body. Tyto pracovní postupy jsou:

Počáteční zjišťování informačního kanálu: Umožňuje klientovi zjistit všechny pracovní prostory přiřazené uživateli. Pokud chcete tento proces povolit, musíte vytvořit jeden privátní koncový bod pro globální dílčí prostředek do libovolného pracovního prostoru. V celém nasazení služby Azure Virtual Desktop ale můžete vytvořit pouze jeden privátní koncový bod. Tento koncový bod vytvoří položky DNS (Domain Name System) a privátní IP trasy pro globální plně kvalifikovaný název domény (FQDN) potřebný pro počáteční zjišťování informačního kanálu. Toto připojení se stane jednou sdílenou trasou, kterou budou používat všichni klienti.

Stažení informačního kanálu: Klient stáhne všechny podrobnosti o připojení pro konkrétního uživatele pro pracovní prostory, které hostují své skupiny aplikací. Pro každý pracovní prostor, který chcete použít se službou Private Link, vytvoříte privátní koncový bod pro dílčí prostředek informačního kanálu .

Připojení k fondům hostitelů: Každé připojení k fondu hostitelů má dvě strany – klienty a hostitele relací. Pro každý fond hostitelů, který chcete použít se službou Private Link, musíte vytvořit privátní koncový bod pro dílčí prostředek připojení .

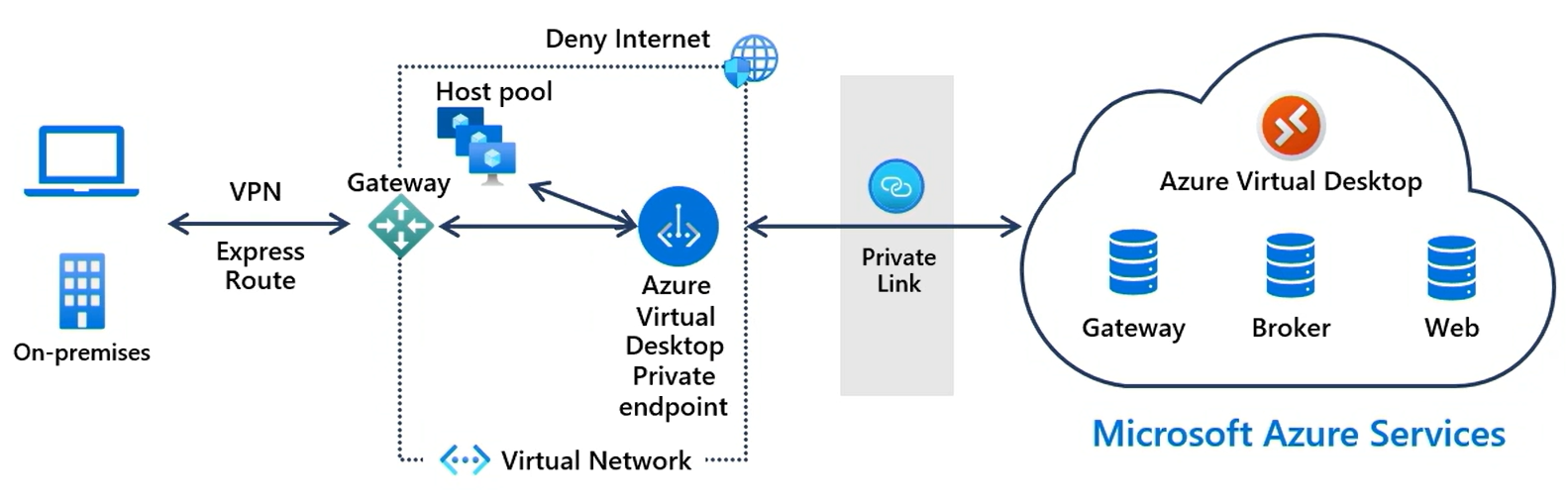

Následující diagram vysoké úrovně ukazuje, jak Služba Private Link bezpečně připojuje místního klienta ke službě Azure Virtual Desktop. Podrobnější informace o připojeních klientů naleznete v tématu Posloupnost připojení klienta.

Podporované scénáře

Při přidávání služby Private Link s Azure Virtual Desktopem máte následující podporované scénáře připojení k Azure Virtual Desktopu. Který scénář zvolíte, závisí na vašich požadavcích. Tyto privátní koncové body můžete buď sdílet napříč topologií sítě, nebo můžete izolovat virtuální sítě tak, aby každý z nich měl vlastní privátní koncový bod pro fond hostitelů nebo pracovní prostor.

Všechny části připojení – zjišťování počátečního kanálu, stahování informačního kanálu a připojení ke vzdálené relaci pro klienty a hostitele relací – používají privátní trasy. Potřebujete následující privátní koncové body:

Účel Typ prostředku Target sub-resource Množství koncových bodů Připojení k fondům hostitelů Microsoft.DesktopVirtualization/hostpools připojení Jeden na fond hostitelů Stažení informačního kanálu Microsoft.DesktopVirtualization/workspaces feed Jeden na pracovní prostor Počáteční zjišťování informačního kanálu Microsoft.DesktopVirtualization/workspaces globální Pouze jeden pro všechna nasazení služby Azure Virtual Desktop Připojení ke stažení informačního kanálu a připojení ke vzdálené relaci pro klienty a hostitele relací používají privátní trasy, ale počáteční zjišťování informačních kanálů používá veřejné trasy. Potřebujete následující privátní koncové body. Koncový bod pro počáteční zjišťování informačního kanálu se nevyžaduje.

Účel Typ prostředku Target sub-resource Množství koncových bodů Připojení k fondům hostitelů Microsoft.DesktopVirtualization/hostpools připojení Jeden na fond hostitelů Stažení informačního kanálu Microsoft.DesktopVirtualization/workspaces feed Jeden na pracovní prostor Privátní trasy používají pouze vzdálená připojení relací pro klienty a hostitele relací, ale při počátečním zjišťování kanálu a stahování informačního kanálu se používají veřejné trasy. Potřebujete následující privátní koncové body. Koncové body do pracovních prostorů se nevyžadují.

Účel Typ prostředku Target sub-resource Množství koncových bodů Připojení k fondům hostitelů Microsoft.DesktopVirtualization/hostpools připojení Jeden na fond hostitelů Virtuální počítače klientů i hostitelů relací používají veřejné trasy. Private Link se v tomto scénáři nepoužívá.

Důležité

Pokud vytvoříte privátní koncový bod pro počáteční zjišťování informačních kanálů, pracovní prostor použitý pro globální dílčí prostředek řídí sdílený plně kvalifikovaný název domény (FQDN), což usnadňuje počáteční zjišťování informačních kanálů ve všech pracovních prostorech. Měli byste vytvořit samostatný pracovní prostor, který se používá jenom pro tento účel a nemá v něm zaregistrované žádné skupiny aplikací. Odstranění tohoto pracovního prostoru způsobí, že všechny procesy zjišťování informačních kanálů přestanou fungovat.

Nemůžete řídit přístup k pracovnímu prostoru používanému pro počáteční zjišťování informačního kanálu (globální dílčí prostředek). Pokud tento pracovní prostor nakonfigurujete tak, aby povoloval pouze privátní přístup, bude toto nastavení ignorováno. Tento pracovní prostor je vždy přístupný z veřejných tras.

Přidělení IP adres se můžou při nárůstu poptávky po IP adresách měnit. Během rozšíření kapacity jsou pro privátní koncové body potřeba další adresy. Je důležité zvážit potenciální vyčerpání adresního prostoru a zajistit dostatečný prostor pro růst. Další informace o určení vhodné konfigurace sítě pro privátní koncové body v hvězdicové topologii najdete v rozhodovacím stromu nasazení služby Private Link.

Výsledky konfigurace

Nakonfigurujete nastavení příslušných pracovních prostorů služby Azure Virtual Desktop a fondů hostitelů pro nastavení veřejného nebo privátního přístupu. Pro připojení k pracovnímu prostoru s výjimkou pracovního prostoru používaného pro počáteční zjišťování informačních kanálů (globální dílčí prostředek) jsou v následující tabulce podrobně popsané výsledky jednotlivých scénářů:

| Konfigurace | Výsledek |

|---|---|

| Veřejný přístup povolený ze všech sítí | Žádosti o informační kanály pracovního prostoru jsou povolené z veřejných tras. Žádosti o kanály pracovního prostoru jsou povolené z privátních tras. |

| Veřejný přístup zakázaný ze všech sítí | Žádosti o informační kanál pracovního prostoru jsou odepřeny z veřejných tras. Žádosti o kanály pracovního prostoru jsou povolené z privátních tras. |

Při přenosu zpětného připojení existují dvě síťová připojení pro připojení k fondům hostitelů: klient k bráně a hostitel relace k bráně. Kromě povolení nebo zakázání veřejného přístupu pro obě připojení můžete také povolit veřejný přístup pro klienty připojující se k bráně a povolit pouze privátní přístup pro hostitele relací připojující se k bráně. Následující tabulka podrobně popisuje výsledek jednotlivých scénářů:

| Konfigurace | Výsledek |

|---|---|

| Veřejný přístup povolený ze všech sítí | Vzdálené relace jsou povoleny, pokud klient nebo hostitel relace používá veřejnou trasu. Vzdálené relace jsou povoleny, pokud klient nebo hostitel relace používá privátní trasu. |

| Veřejný přístup zakázaný ze všech sítí | Vzdálené relace jsou odepřeny, pokud klient nebo hostitel relace používá veřejnou trasu. Vzdálené relace jsou povoleny, když klient i hostitel relace používají privátní trasu. |

| Veřejný přístup povolený pro klientské sítě, ale zakázaný pro sítě hostitelů relací | Vzdálené relace jsou odepřeny, pokud hostitel relace používá veřejnou trasu bez ohledu na trasu, která klient používá. Vzdálené relace jsou povolené, pokud hostitel relace používá privátní trasu bez ohledu na trasu, která klient používá. |

Posloupnost připojení klienta

Když se uživatel připojí k Azure Virtual Desktopu přes Private Link a Azure Virtual Desktop je nakonfigurovaný tak, aby povoloval pouze připojení klientů z privátních tras, pořadí připojení je následující:

S podporovaným klientem se uživatel přihlásí k odběru pracovního prostoru. Zařízení uživatele dotazuje DNS na adresu

rdweb.wvd.microsoft.com(nebo odpovídající adresu pro jiná prostředí Azure).Vaše privátní zóna DNS pro privatelink-global.wvd.microsoft.com vrátí privátní IP adresu pro počáteční zjišťování informačního kanálu (globální dílčí prostředek). Pokud k počátečnímu zjišťování informačního kanálu nepoužíváte privátní koncový bod, vrátí se veřejná IP adresa.

Pro každý pracovní prostor v informačním kanálu se vytvoří dotaz DNS pro adresu

<workspaceId>.privatelink.wvd.microsoft.com.Vaše privátní zóna DNS pro privatelink.wvd.microsoft.com vrátí privátní IP adresu pro stažení informačního kanálu pracovního prostoru a stáhne informační kanál pomocí portu TCP 443.

Při připojování ke vzdálené relaci

.rdpobsahuje soubor, který pochází ze stahování informačního kanálu pracovního prostoru, adresu služby brány služby Azure Virtual Desktop s nejnižší latencí pro zařízení uživatele. Dotaz DNS se provede na adresu ve formátu<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Vaše privátní zóna DNS pro privatelink.wvd.microsoft.com vrátí privátní IP adresu služby brány služby Azure Virtual Desktop, která se použije pro fond hostitelů poskytující vzdálenou relaci. Orchestrace prostřednictvím virtuální sítě a privátního koncového bodu používá port TCP 443.

Po orchestraci se síťový provoz mezi klientem, službou brány Azure Virtual Desktop a hostitelem relace přenese na port v dynamickém rozsahu portů TCP 1 až 65535.

Důležité

Pokud chcete omezit síťové porty z klientských zařízení uživatele nebo hostitelských virtuálních počítačů relace na privátní koncové body, budete muset povolit provoz v celém rozsahu dynamických portů TCP 1 až 65535 do privátního koncového bodu pro prostředek fondu hostitelů pomocí dílčího prostředku připojení . Je potřeba celý rozsah dynamických portů TCP, protože privátní sítě Azure interně mapují tyto porty na příslušnou bránu, která byla vybrána během orchestrace klienta. Pokud omezíte porty na privátní koncový bod, uživatelé se možná nebudou moct připojit ke službě Azure Virtual Desktop.

Známé problémy a omezení

Private Link s Azure Virtual Desktopem má následující omezení:

Než začnete používat Službu Private Link pro Azure Virtual Desktop, musíte u každého předplatného Azure povolit službu Private Link se službou Azure Virtual Desktop , která chcete použít privátní propojení s Azure Virtual Desktopem.

Všichni klienti vzdálené plochy pro připojení ke službě Azure Virtual Desktop je možné použít se službou Private Link. Pokud používáte klienta Vzdálené plochy pro Windows v privátní síti bez přístupu k internetu a přihlásíte se k odběru veřejných i privátních informačních kanálů, nebudete mít přístup ke svému informačnímu kanálu.

Po změně privátního koncového bodu na fond hostitelů je nutné restartovat službu RdAgentBootLoader (Remote Desktop Agent Loader) na každém hostiteli relace ve fondu hostitelů. Tuto službu musíte restartovat také pokaždé, když změníte konfiguraci sítě fondu hostitelů. Místo restartování služby můžete restartovat každého hostitele relace.

Použití zkratky Private Link i RDP pro spravované sítě se nepodporuje, ale můžou spolupracovat. Pro spravované sítě můžete používat zkratku Private Link a RDP s vlastním rizikem. U služby Private Link nejsou podporovány všechny ostatní možnosti zkratky RDP pomocí STUN nebo TURN.

V rané verzi Preview služby Private Link se službou Azure Virtual Desktop sdílel privátní koncový bod pro počáteční zjišťování informačních kanálů (pro globální dílčí prostředek) název

privatelink.wvd.microsoft.comprivátní zóny DNS s jinými privátními koncovými body pro pracovní prostory a fondy hostitelů. V této konfiguraci uživatelé nemůžou vytvářet privátní koncové body výhradně pro fondy hostitelů a pracovní prostory. Od 1. září 2023 už nebude sdílení privátní zóny DNS v této konfiguraci podporováno. Abyste mohli použít názevprivatelink-global.wvd.microsoft.comprivátní zóny DNS, musíte pro globální dílčí prostředek vytvořit nový privátní koncový bod. Postup najdete v tématu Počáteční zjišťování informačního kanálu.

Další kroky

- Zjistěte, jak nastavit službu Private Link pomocí služby Azure Virtual Desktop.

- Zjistěte, jak nakonfigurovat DNS privátního koncového bodu Azure v integraci DNS služby Private Link.

- Obecné průvodce odstraňováním potíží pro Službu Private Link najdete v tématu Řešení potíží s připojením k privátnímu koncovému bodu Azure.

- Seznamte se s připojením k síti služby Azure Virtual Desktop.

- Seznam adres URL, které potřebujete odblokovat, najdete v seznamu požadovaných adres URL, abyste zajistili síťový přístup ke službě Azure Virtual Desktop.