Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Uživatelé se můžou k Azure Virtual Desktopu přihlašovat odkudkoli pomocí různých zařízení a klientů. Existují ale určitá opatření, která by vám měla pomoct udržet vaše prostředí a uživatele v bezpečí. Použití Microsoft Entra vícefaktorového ověřování (MFA) se službou Azure Virtual Desktop vyzve uživatele během procesu přihlašování k další identifikaci kromě uživatelského jména a hesla. MFA pro Azure Virtual Desktop můžete vynutit pomocí podmíněného přístupu a můžete také nakonfigurovat, jestli se vztahuje na webového klienta, mobilní aplikace, desktopové klienty nebo všechny klienty.

Když se uživatel připojí ke vzdálené relaci, musí se ověřit ve službě Azure Virtual Desktop a hostiteli relace. Pokud je vícefaktorové ověřování povolené, použije se při připojování ke službě Azure Virtual Desktop a uživateli se zobrazí výzva k zadání uživatelského účtu a druhé formy ověřování, a to stejným způsobem jako při přístupu k jiným službám. Když uživatel spustí vzdálenou relaci, je pro hostitele relace vyžadováno uživatelské jméno a heslo, ale pro uživatele je to bezproblémové, pokud je povolené jednotné přihlašování (SSO). Další informace najdete v tématu Metody ověřování.

To, jak často se uživateli zobrazí výzva k opětovnému ověření, závisí na Microsoft Entra zásadách adaptivního přístupu pro dobu života relace. I když je zapamatování přihlašovacích údajů pohodlné, může také méně zabezpečit nasazení pomocí osobních zařízení. Pokud chcete chránit uživatele, můžete se ujistit, že klient žádá o Microsoft Entra přihlašovací údaje vícefaktorového ověřování častěji. Ke konfiguraci tohoto chování můžete použít frekvenci přihlašování podmíněného přístupu.

V následujících částech se dozvíte, jak vynutit vícefaktorové ověřování pro Službu Azure Virtual Desktop a případně nakonfigurovat frekvenci přihlašování.

Požadavky

Tady je seznam toho, co potřebujete, abyste mohli začít:

- Přiřaďte uživatelům licenci, která zahrnuje Microsoft Entra ID P1 nebo P2.

- Skupina Microsoft Entra s uživateli služby Azure Virtual Desktop přiřazenými jako členové skupiny.

- Povolte Microsoft Entra vícefaktorové ověřování.

Vytvoření zásady podmíněného přístupu

Tady je postup, jak vytvořit zásadu podmíněného přístupu, která při připojování ke službě Azure Virtual Desktop vyžaduje vícefaktorové ověřování:

Přihlaste se k Centrum pro správu Microsoft Entra alespoň jako správce podmíněného přístupu.

Přejděte naZásadypodmíněného přístupu>ochrany>.

Vyberte Nová zásada.

Pojmenujte zásady. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy svých zásad.

V části Přiřazení>Uživatelé vyberte 0 vybraných uživatelů a skupin.

Na kartě Zahrnout vyberte Vybrat uživatele a skupiny a zaškrtněte políčko Uživatelé a skupiny a pak v části Vybrat vyberte 0 vybraných uživatelů a skupin.

V novém podokně, které se otevře, vyhledejte a zvolte skupinu, která obsahuje uživatele služby Azure Virtual Desktop jako členy skupiny, a pak vyberte Vybrat.

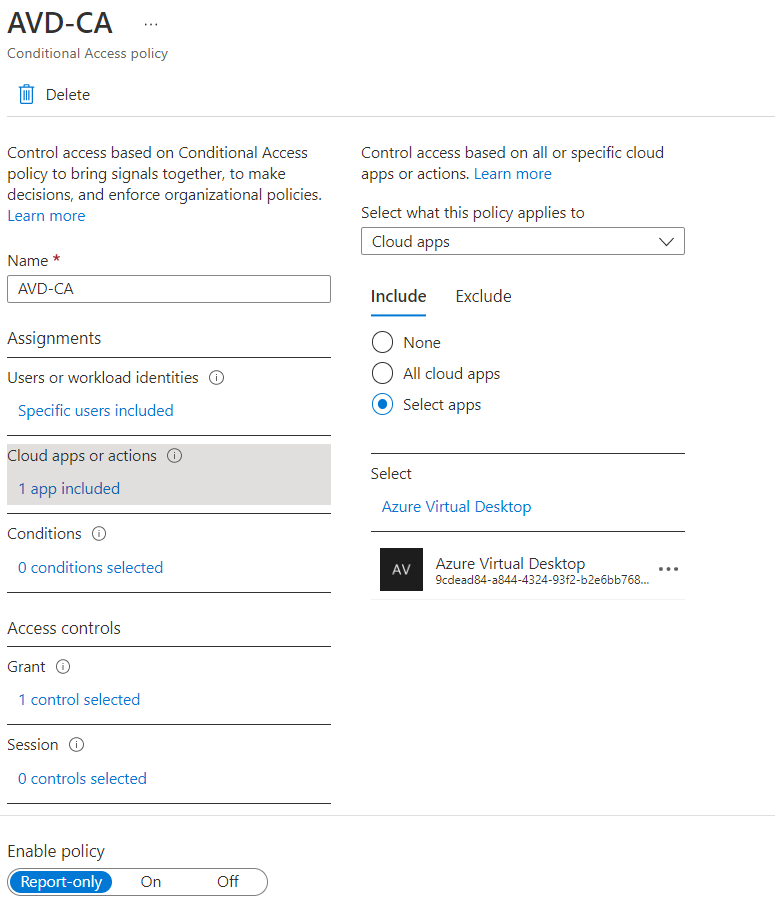

V části Přiřazení>Cílové prostředky vyberte Možnost Žádné cílové prostředky.

V rozevíracím seznamu Vyberte, na co se tato zásada vztahuje, ponechte výchozí hodnotu Prostředky (dříve cloudové aplikace). Na kartě Zahrnout vyberte Vybrat prostředky a pak v části Vybrat vyberte Žádné.

V novém podokně, které se otevře, vyhledejte a vyberte potřebné aplikace na základě prostředků, které se pokoušíte chránit. Vyberte kartu relevantní pro váš scénář. Při hledání názvu aplikace v Azure používejte hledané termíny, které začínají názvem aplikace v pořadí, místo klíčových slov, která název aplikace obsahuje mimo pořadí. Pokud například chcete použít Službu Azure Virtual Desktop, musíte v tomto pořadí zadat "Azure Virtual". Pokud zadáte "virtuální" sám o sobě, hledání nevrátí požadovanou aplikaci.

Pro Službu Azure Virtual Desktop (na základě Azure Resource Manager) můžete vícefaktorové ověřování nakonfigurovat pro tyto různé aplikace:

Azure Virtual Desktop (ID

9cdead84-a844-4324-93f2-b2e6bb768d07aplikace), které platí, když se uživatel přihlásí k odběru služby Azure Virtual Desktop, ověří se ve službě Azure Virtual Desktop Gateway během připojení a když se službě odesílají diagnostické informace z místního zařízení uživatele.Tip

Název aplikace byl dříve Windows Virtual Desktop. Pokud jste poskytovatele prostředků Microsoft.DesktopVirtualization zaregistrovali před změnou zobrazovaného názvu, aplikace bude mít název Windows Virtual Desktop se stejným ID aplikace jako Azure Virtual Desktop.

Vzdálená plocha Microsoftu (ID

a4a365df-50f1-4397-bc59-1a1564b8bb9caplikace) a Přihlášení ke cloudu Windows (ID270efc09-cd0d-444b-a71f-39af4910ec45aplikace). Platí, když se uživatel ověří u hostitele relace, když je povolené jednotné přihlašování . Doporučujeme, abyste zásady podmíněného přístupu mezi těmito aplikacemi a aplikací Azure Virtual Desktop spárovaly s výjimkou četnosti přihlašování.Důležité

Klienti, kteří se používali pro přístup ke službě Azure Virtual Desktop, používají k dnešnímu ověření u hostitele relace aplikaci Vzdálená Entra ID plocha Microsoftu. Chystaná změna převede ověřování na aplikaci Windows Cloud Login Entra ID. Pokud chcete zajistit hladký přechod, musíte do zásad podmíněného přístupu přidat obě aplikace Entra ID.

Nevybírejte aplikaci s názvem Azure Virtual Desktop Azure Resource Manager Provider (ID

50e95039-b200-4007-bc97-8d5790743a63aplikace). Tato aplikace se používá jenom k načtení uživatelského informačního kanálu a neměla by mít vícefaktorové ověřování.

Po výběru aplikací vyberte Vybrat.

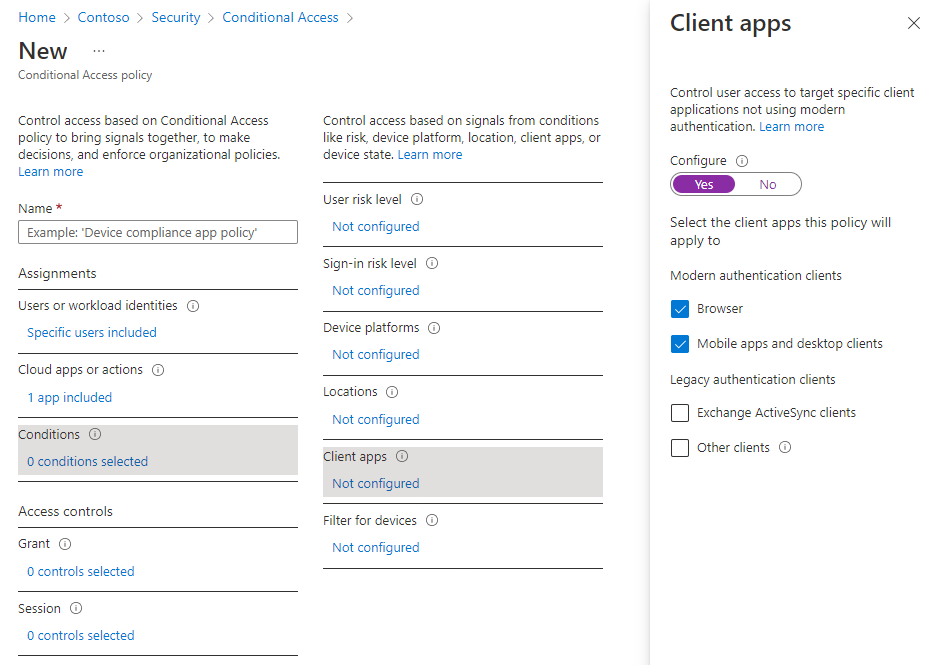

V části Podmínky přiřazení> vyberte 0 podmínek vybrat.

V části Klientské aplikace vyberte Nenakonfigurováno.

V novém podokně, které se otevře, v části Konfigurovat vyberte Ano.

Vyberte klientské aplikace, na které se tato zásada vztahuje:

- Pokud chcete, aby zásady platily pro webového klienta, vyberte Prohlížeč .

- Pokud chcete zásady použít u jiných klientů, vyberte Mobilní aplikace a desktopoví klienti .

- Pokud chcete zásady použít u všech klientů, zaškrtněte obě políčka.

- Zrušte výběr hodnot pro starší ověřovací klienty.

Jakmile vyberete klientské aplikace, pro které se tato zásada vztahuje, vyberte Hotovo.

V části Udělení ovládacích prvků> přístupu vyberte 0 vybraných ovládacích prvků.

V novém podokně, které se otevře, vyberte Udělit přístup.

Zaškrtněte políčko Vyžadovat vícefaktorové ověřování a pak vyberte Vybrat.

V dolní části stránky nastavte Povolit zásadu na Zapnuto a vyberte Vytvořit.

Poznámka

Když se pomocí webového klienta přihlásíte ke službě Azure Virtual Desktop prostřednictvím prohlížeče, v protokolu se v protokolu zobrazí ID klientské aplikace a85cf173-4192-42f8-81fa-777a763e6e2c (klient Služby Azure Virtual Desktop). Důvodem je to, že klientská aplikace je interně propojená s ID serverové aplikace, ve které byly nastavené zásady podmíněného přístupu.

Tip

Některým uživatelům se může zobrazit výzva Zůstat přihlášení ke všem vašim aplikacím, pokud zařízení s Windows, které používají, ještě není zaregistrované v Microsoft Entra ID. Pokud zruší zaškrtnutí políčka Povolit organizaci spravovat moje zařízení a vyberou Ne, přihlásit se jenom k této aplikaci, může se jim častěji zobrazovat výzva k ověření.

Konfigurace frekvence přihlašování

Zásady četnosti přihlašování umožňují nakonfigurovat, jak často se uživatelé musí přihlašovat při přístupu k prostředkům založeným na Microsoft Entra. To může pomoct zabezpečit vaše prostředí a je to obzvláště důležité pro osobní zařízení, kde místní operační systém nemusí vyžadovat vícefaktorové ověřování nebo se po nečinnosti nemusí automaticky uzamknout. Uživatelům se při přístupu k prostředku zobrazí výzva k ověření jenom v případech, kdy se od Microsoft Entra ID vyžaduje nový přístupový token.

Zásady četnosti přihlašování mají za následek odlišné chování v závislosti na vybrané Microsoft Entra aplikaci:

| Název aplikace | ID aplikace | Chování |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Vynucuje opětovné ověření, když se uživatel přihlásí k odběru služby Azure Virtual Desktop, ručně aktualizuje seznam prostředků a během připojení se ověřuje ve službě Azure Virtual Desktop Gateway. Po uplynutí období opětovného ověření se aktualizace informačního kanálu na pozadí a nahrávání diagnostiky tiše nezdaří, dokud uživatel nedokončí další interaktivní přihlášení k Microsoft Entra. |

|

Vzdálená plocha Microsoft Přihlášení ke cloudu Windows |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Vynucuje opětovné ověření, když se uživatel přihlásí k hostiteli relace, když je povolené jednotné přihlašování . Obě aplikace by měly být nakonfigurované společně, protože klienti Služby Azure Virtual Desktop brzy přejdou z používání aplikace Vzdálená plocha Microsoftu na aplikaci Windows Cloud Login, aby se ověřili u hostitele relace. |

Konfigurace časového období, po kterém se uživateli zobrazí výzva k opětovnému přihlášení:

- Otevřete zásadu, kterou jste vytvořili dříve.

- V části Relace řízení> přístupu vyberte 0 vybraných ovládacích prvků.

- V podokně Relace vyberte Frekvence přihlašování.

- Vyberte Pravidelné opakované ověřování nebo Pokaždé.

- Pokud vyberete Možnost Pravidelné opakované ověřování, nastavte hodnotu pro časové období, po kterém se uživateli při provádění akce, která vyžaduje nový přístupový token, a pak vyberte Vybrat. Například nastavení hodnoty na 1 a jednotky na Hodiny vyžaduje vícefaktorové ověřování, pokud se připojení spustí více než hodinu po posledním ověření uživatele.

- Možnost Pokaždé se podporuje jenom v případě, že se použije pro aplikace Vzdálená plocha Microsoft a Přihlášení do cloudu windows , když je pro fond hostitelů povolené jednotné přihlašování. Pokud vyberete možnost Pokaždé, zobrazí se uživatelům výzva k opětovnému ověření při spuštění nového připojení po uplynutí 5 až 10 minut od posledního ověření.

- V dolní části stránky vyberte Uložit.

Poznámka

- K opětovnému ověření dojde jenom v případě, že se uživatel musí ověřit u prostředku a je potřeba nový přístupový token. Po navázání připojení se uživatelům nezobrazí výzva ani v případě, že připojení trvá déle, než je nakonfigurovaná frekvence přihlašování.

- Uživatelé musí provést opětovné ověření, pokud dojde k přerušení sítě, které vynutí opětovné navázání relace po nakonfigurované frekvenci přihlašování. To může vést k častějším žádostem o ověření v nestabilních sítích.

Microsoft Entra virtuální počítače hostitele připojené relace

Aby připojení byla úspěšná, musíte zakázat starší metodu vícefaktorového ověřování pro jednotlivé uživatele. Pokud nechcete omezit přihlašování na metody silného ověřování, jako je Windows Hello pro firmy, musíte ze zásad podmíněného přístupu vyloučit aplikaci Sign-In virtuálního počítače Azure s Windows.