Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

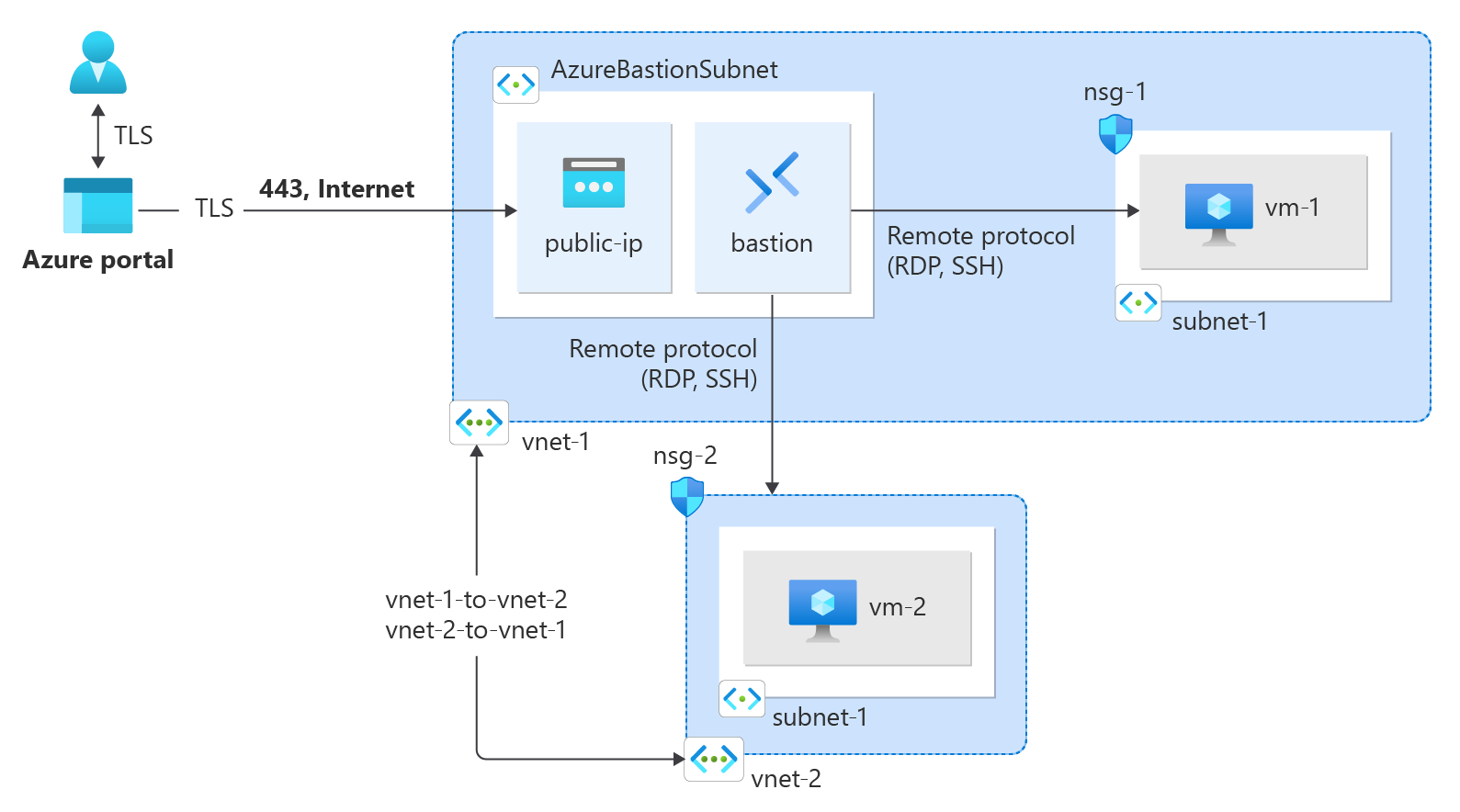

Virtuální sítě můžete mezi sebou propojit pomocí propojení virtuálních sítí. Tyto virtuální sítě můžou být ve stejné oblasti nebo v různých oblastech (označuje se také jako globální partnerský vztah virtuálních sítí). Jakmile jsou virtuální sítě spárovány, mohou prostředky v obou virtuálních sítích vzájemně komunikovat přes připojení s nízkou latencí a velkou šířkou pásma pomocí páteřní sítě Microsoftu.

V tomto kurzu se naučíte:

- Vytvoření virtuálních sítí

- Propojte dvě virtuální sítě pomocí propojování virtuálních sítí

- Nasazení virtuálního počítače do obou virtuálních sítí

- Komunikace mezi virtuálními počítači

Požadavky

- Účet Azure s aktivním předplatným. Účet si můžete vytvořit zdarma.

Vytvoření virtuální sítě a hostitele služby Azure Bastion

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Azure Bastion a hostitelem Bastionu.

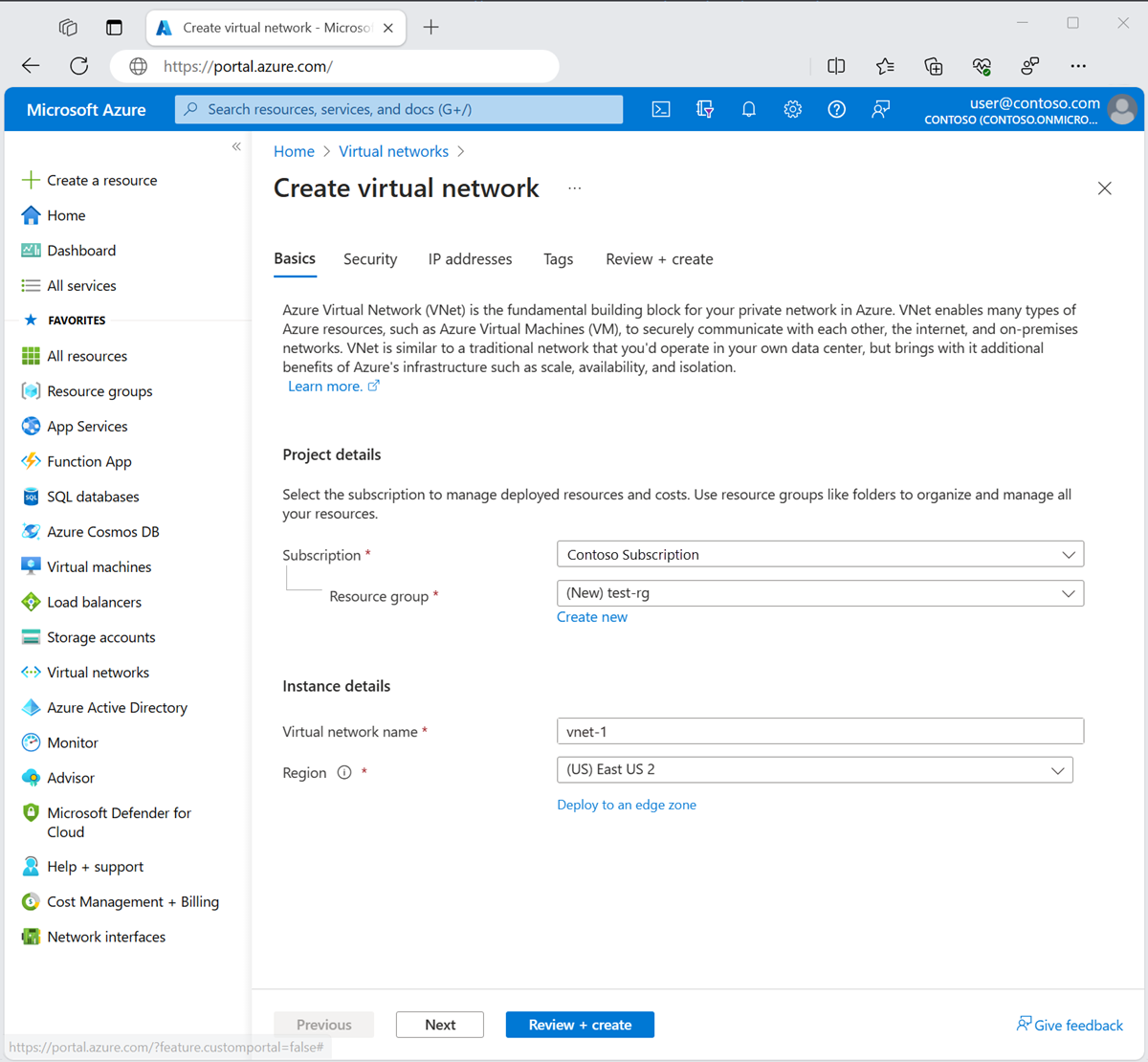

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte Vytvořit novou.

Jako název zadejte test-rg .

Vyberte OK.Podrobnosti o instanci Název Zadejte vnet-1. Oblast Vyberte USA – východ 2.

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion vyberte Povolit Azure Bastion.

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace najdete v tématu Co je Azure Bastion?.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

V Azure Bastionu zadejte nebo vyberte následující informace:

Nastavení Hodnota Název hostitele služby Azure Bastion Zadejte bastion. Veřejná IP adresa služby Azure Bastion Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK.

Výběrem možnosti Další přejděte na kartu IP adresy.

V poli Adresní prostor v podsítích vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

Nastavení Hodnota Účel podsítě Ponechte výchozí hodnotu Výchozí. Název Zadejte podsíť-1. IPv4 Rozsah adres IPv4 Ponechte výchozí hodnotu 10.0.0.0/16. Počáteční adresa Ponechte výchozí hodnotu 10.0.0.0. Velikost Ponechte výchozí hodnotu /24 (256 adres). Zvolte Uložit.

V dolní části okna vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

Opakováním předchozích kroků vytvořte druhou virtuální síť s následujícími hodnotami:

Poznámka:

Druhá virtuální síť může být ve stejné oblasti jako první virtuální síť nebo v jiné oblasti. Můžete přeskočit kartu Zabezpečení a nasazení Bastionu pro druhou virtuální síť. Po vytvoření partnerského vztahu virtuálních sítí se můžete připojit k oběma virtuálním počítačům se stejným nasazením Bastionu.

| Nastavení | Hodnota |

|---|---|

| Název | vnet-2 |

| Adresní prostor | 10.1.0.0/16 |

| Skupina prostředků | test-rg |

| Název podsítě | podsíť 1 |

| Rozsah adres podsítě | 10.1.0.0/24 |

Vytvoření partnerského vztahu virtuálních sítí

Pomocí následujícího postupu vytvořte obousměrné propojení sítí mezi vnet1 a vnet2.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Vyberte vnet-1.

V Nastavení vyberte Peerings.

Vyberte + Přidat.

Zadejte nebo vyberte následující informace v části Přidat partnerský vztah:

Nastavení Hodnota Souhrn vzdálených virtuálních sítí Název odkazu peeringu Zadejte vnet-2-to-vnet-1. Model nasazení virtuální sítě Ponechte výchozí hodnotu Resource Manageru. Předplatné Vyberte své předplatné. Virtuální síť Vyberte vnet-2. Nastavení peerování vzdálené virtuální sítě Povolit vnet-2 přístup k vnet-1 Ponechte výchozí hodnotu vybranou. Povolit vnet-2 přijímat přesměrovaný provoz z vnet-1 Zaškrtněte políčko. Povolit bráně nebo směrovacímu serveru v síti vnet-2 směrovat provoz do sítě vnet-1 Ponechte výchozí hodnotu nezaškrtanou. Povolte vnet-2 používat vzdálenou bránu nebo směrovací server vnet-1. Ponechte výchozí hodnotu nezaškrtanou. Souhrn propojení místních virtuálních sítí Název odkazu peeringu Zadejte vnet-1-to-vnet-2. Nastavení propojení místních virtuálních sítí Povolit 'vnet-1' přístup k 'vnet-2' Ponechte výchozí hodnotu vybranou. Povolit vnet-1 přijímat přesměrovaný provoz z vnet-2 Zaškrtněte políčko. Povolit bráně nebo směrovacímu serveru v síti vnet-1 směrovat provoz do sítě vnet-2 Ponechte výchozí hodnotu nezaškrtanou. Povolte "vnet-1", aby používal vzdálenou bránu nebo směrovací server "vnet-2". Ponechte výchozí hodnotu nezaškrtanou.

Vyberte Přidat.

Vytvoření virtuálních počítačů

Otestujte komunikaci mezi virtuálními počítači vytvořením virtuálního počítače v každé virtuální síti. Virtuální počítače mohou spolu komunikovat přes propojení virtuální sítě, které jste právě vytvořili.

Vytvoření testovacího virtuálního počítače

Následující postup vytvoří testovací virtuální počítač s názvem vm-1 ve virtuální síti.

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak virtuální počítač Azure.

Na kartě Základy vytvoření virtuálního počítače zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-rg. Podrobnosti o instanci Název virtuálního počítače Zadejte vm-1. Oblast Vyberte USA – východ 2. Možnosti dostupnosti Vyberte Není vyžadována žádná infrastruktura pro redundanci. Typ zabezpečení Ponechte výchozí hodnotu Standard. Obrázek Vyberte Ubuntu Server 22.04 LTS - x64 Gen2. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. Účet správce Typ ověřování Vyberte heslo. Uživatelské jméno Zadejte azureuser. Heslo Zadejte heslo. Potvrdit heslo Zadejte znovu heslo. Pravidla portů pro příchozí spojení Veřejné příchozí porty Vyberte Žádná. V horní části stránky vyberte kartu Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Síťové rozhraní Virtuální síť Vyberte vnet-1. Podsíť Vyberte podsíť 1 (10.0.0.0/24). Veřejná IP adresa Vyberte Žádná. Skupina zabezpečení sítě NIC Vyberte Upřesnit. Konfigurace skupiny zabezpečení sítě Vyberte Vytvořit novou.

Jako název zadejte nsg-1 .

Ponechte zbytek ve výchozím nastavení a vyberte OK.Zbývající nastavení ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení a vyberte Vytvořit.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem bastionu nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače v hostovaných virtuálních sítích bastionu. Další informace najdete v tématu Zrušení přidružení veřejné IP adresy z virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do back-endové skupiny standardního vyrovnávače zatížení s odchozími pravidly nebo bez nich.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Opakujte předchozí kroky a vytvořte druhý virtuální počítač ve druhé virtuální síti s následujícími hodnotami:

| Nastavení | Hodnota |

|---|---|

| Název virtuálního počítače | vm-2 |

| Oblast | East US 2 nebo stejná oblast jako vnet-2. |

| Virtuální síť | Vyberte vnet-2. |

| Podsíť | Vyberte podsíť 1 (10.1.0.0/24). |

| Veřejná IP adresa | Nic |

| Název skupiny zabezpečení sítě | nsg-2 |

Než budete pokračovat v dalších krocích, počkejte na vytvoření virtuálních počítačů.

Připojení k virtuálnímu počítači

Slouží ping k otestování komunikace mezi virtuálními počítači. Přihlaste se k webu Azure Portal a proveďte následující kroky.

Na portálu vyhledejte a vyberte Virtuální počítače.

Na stránce Virtuální počítače vyberte vm-1.

V Přehleduvm-1 vyberte Připojit.

Na stránce Připojit k virtuálnímu počítači vyberte kartu Bastion.

Vyberte Použít Bastion.

Zadejte uživatelské jméno a heslo, které jste vytvořili při vytváření virtuálního počítače, a pak vyberte Připojit.

Komunikace mezi virtuálními počítači

Na příkazovém řádku Bash pro vm-1 zadejte

ping -c 4 10.1.0.4.Dostanete odpověď podobnou následující zprávě:

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msZavřete připojení Bastionu k virtuálnímu počítači vm-1.

Opakujte kroky v části Připojení k virtuálnímu počítači a připojte se k virtuálnímu počítači vm-2.

Na příkazovém řádku Bash pro vm-2 zadejte

ping -c 4 10.0.0.4.Dostanete odpověď podobnou následující zprávě:

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msZavřete připojení Bastionu k virtuálnímu počítači vm-2.

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky.

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte skupinu prostředků test-rg.

Na stránce test-rg vyberte Odstranit skupinu prostředků (resource group).

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

Další kroky

V tomto kurzu se naučíte:

Bylo vytvořeno propojení mezi dvěma virtuálními sítěmi.

Otestovali jsme komunikaci mezi dvěma virtuálními počítači prostřednictvím partnerského propojení virtuální sítě s

ping.

Další informace o propojení virtuálních sítí: