Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

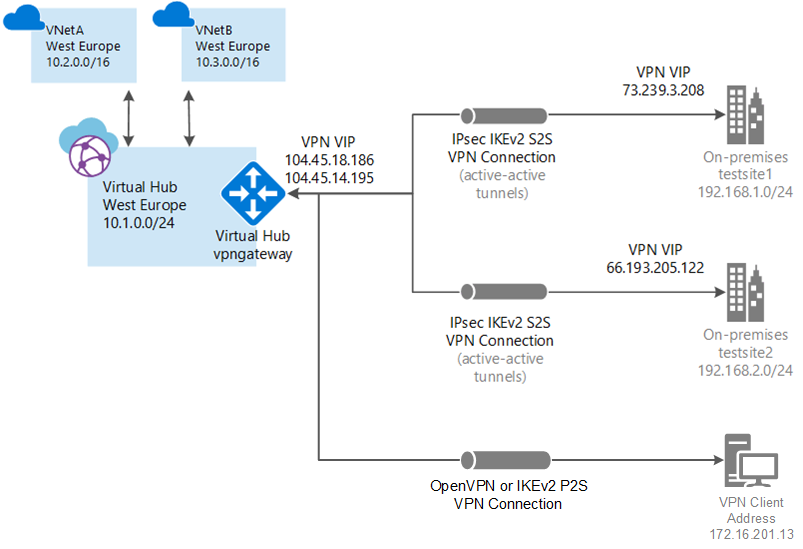

V tomto kurzu se dozvíte, jak se pomocí služby Virtual WAN připojit k prostředkům v Azure. V tomto kurzu vytvoříte připojení VPN uživatele typu point-to-site přes OpenVPN nebo IPsec/IKE (IKEv2) pomocí webu Azure Portal. Tento typ připojení vyžaduje, aby na všech připojujících se klientských počítačích byl nakonfigurovaný nativní klient VPN.

- Tento článek se týká certifikátu a ověřování protokolu RADIUS. Informace o ověřování Microsoft Entra naleznete v tématu Konfigurace připojení VPN uživatele – Ověřování Microsoft Entra.

- Další informace o službě Virtual WAN najdete v tématu Přehled služby Virtual WAN.

V tomto kurzu se naučíte:

- Vytvoření virtuální sítě WAN

- Vytvořte konfiguraci uživatelské sítě VPN

- Vytvoření virtuálního centra a brány

- Generování konfiguračních souborů klienta

- Konfigurace klientů VPN

- Připojení k virtuální síti

- Zobrazení virtuální sítě WAN

- Úprava nastavení

Požadavky

Máte předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet.

Máte virtuální síť, ke které se chcete připojit.

Ověřte, že se žádná z podsítí vašich místních sítí nepřekrývá s virtuálními sítěmi, ke kterým se chcete připojit.

Pokud chcete vytvořit virtuální síť na webu Azure Portal, přečtěte si článek Rychlý start .

V tomto cvičení jsme k vytvoření virtuální sítě použili následující ukázkové hodnoty. Tyto hodnoty můžete upravit při vytváření vlastní virtuální sítě.

Parametr Hodnota Skupina prostředků TestRG Název VNet1 Umístění nebo oblast Východní USA Adresní prostor IPv4 10.11.0.0/16

Vaše virtuální síť nesmí obsahovat žádné existující brány virtuální sítě.

- Pokud už vaše virtuální síť obsahuje brány (VPN nebo ExpressRoute), musíte před pokračováním odebrat všechny brány.

- Tato konfigurace vyžaduje, aby se virtuální sítě připojily jenom k bráně centra Virtual WAN.

Rozhodněte rozsah IP adres, který chcete použít pro privátní adresní prostor virtuálního centra. Tyto informace se používají při konfiguraci virtuálního centra. Virtuální centrum je virtuální síť vytvořená a používaná službou Virtual WAN. Je to jádro vaší sítě Virtual WAN v oblasti. Rozsah adresního prostoru musí splňovat určitá pravidla:

- Rozsah adres, který zadáte pro centrum, se nemůže překrývat s žádnou z existujících virtuálních sítí, ke kterým se připojujete.

- Rozsah adres se nemůže překrývat s místními rozsahy adres, ke kterým se připojujete.

- Pokud neznáte rozsahy IP adres umístěných v konfiguraci místní sítě, spojte se s někým, kdo vám může tyto podrobnosti poskytnout.

Vytvoření virtuální sítě WAN

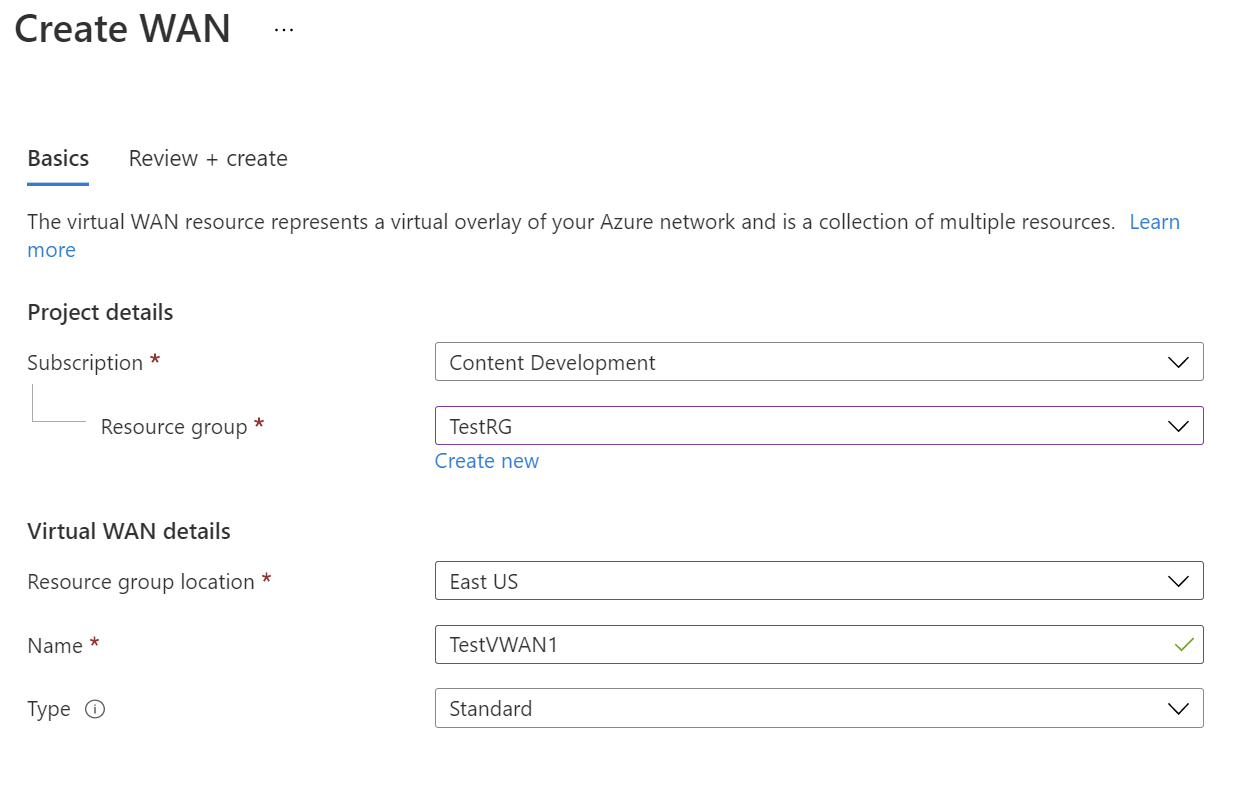

Na portálu zadejte do panelu Prohledat prostředky do vyhledávacího pole Virtual WAN a vyberte Enter.

Ve výsledcích vyberte virtuální sítě WAN . Na stránce Virtuální sítě WAN vyberte + Vytvořit a otevřete stránku Vytvořit síť WAN.

Na stránce Vytvořit síť WAN na kartě Základy vyplňte pole. Upravte ukázkové hodnoty tak, aby se použily pro vaše prostředí.

- Předplatné: Vyberte předplatné, které chcete použít.

- Skupina prostředků: Vytvořte novou nebo použijte existující.

- Umístění skupiny prostředků: Z rozevíracího seznamu vyberte umístění skupiny prostředků. Síť WAN je globální prostředek, který není vázaná na konkrétní oblast. Pokud ale chcete spravovat a vyhledat prostředek sítě WAN, který vytvoříte, musíte vybrat oblast.

- Název: Zadejte název, který chcete použít pro váš virtuální WAN.

- Typ: Basic nebo Standard. Vyberte položku Standardní. Pokud vyberete Základní, rozumíte tomu, že virtuální sítě WAN úrovně Basic můžou obsahovat pouze základní centra. Základní rozbočovače lze použít pouze pro připojení typu site-to-site.

Po vyplnění polí v dolní části stránky vyberte Zkontrolovat a vytvořit.

Jakmile ověření projde, kliknutím na Vytvořit vytvořte virtuální síť WAN.

Vytvořte konfiguraci uživatelské sítě VPN

Konfigurace P2S (User VPN) definuje parametry pro vzdálené klienty pro připojení. Konfigurace uživatelské VPN vytvoříte před vytvořením brány P2S v hubu. Můžete vytvořit několik konfigurací VPN pro uživatele. Při vytváření brány P2S vyberete konfiguraci sítě VPN uživatele, kterou chcete použít.

Postup závisí na metodě ověřování, kterou chcete použít. V tomto cvičení vybereme OpenVpn a IKEv2 a ověřování certifikátů. K dispozici jsou ale i další konfigurace. Každá metoda ověřování má specifické požadavky.

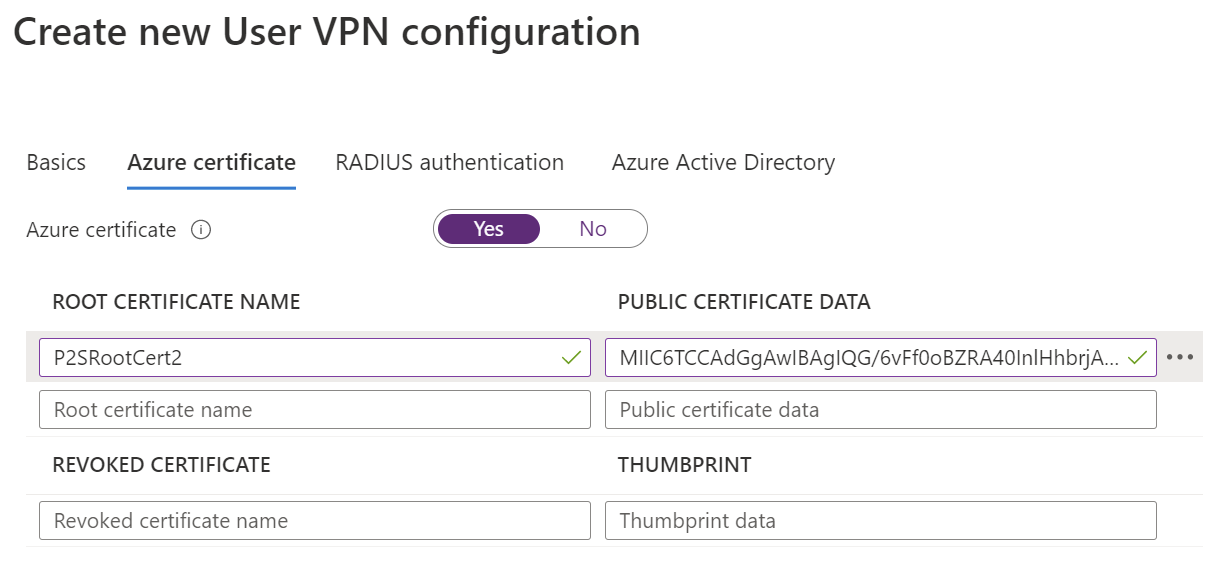

Certifikáty Azure: Pro tuto konfiguraci se vyžadují certifikáty. Potřebujete buď vygenerovat nebo získat certifikáty. Pro každého klienta se vyžaduje klientský certifikát. Kromě toho je potřeba nahrát informace o kořenovém certifikátu (veřejný klíč). Další informace o požadovaných certifikátech najdete v části Generování a export certifikátů.

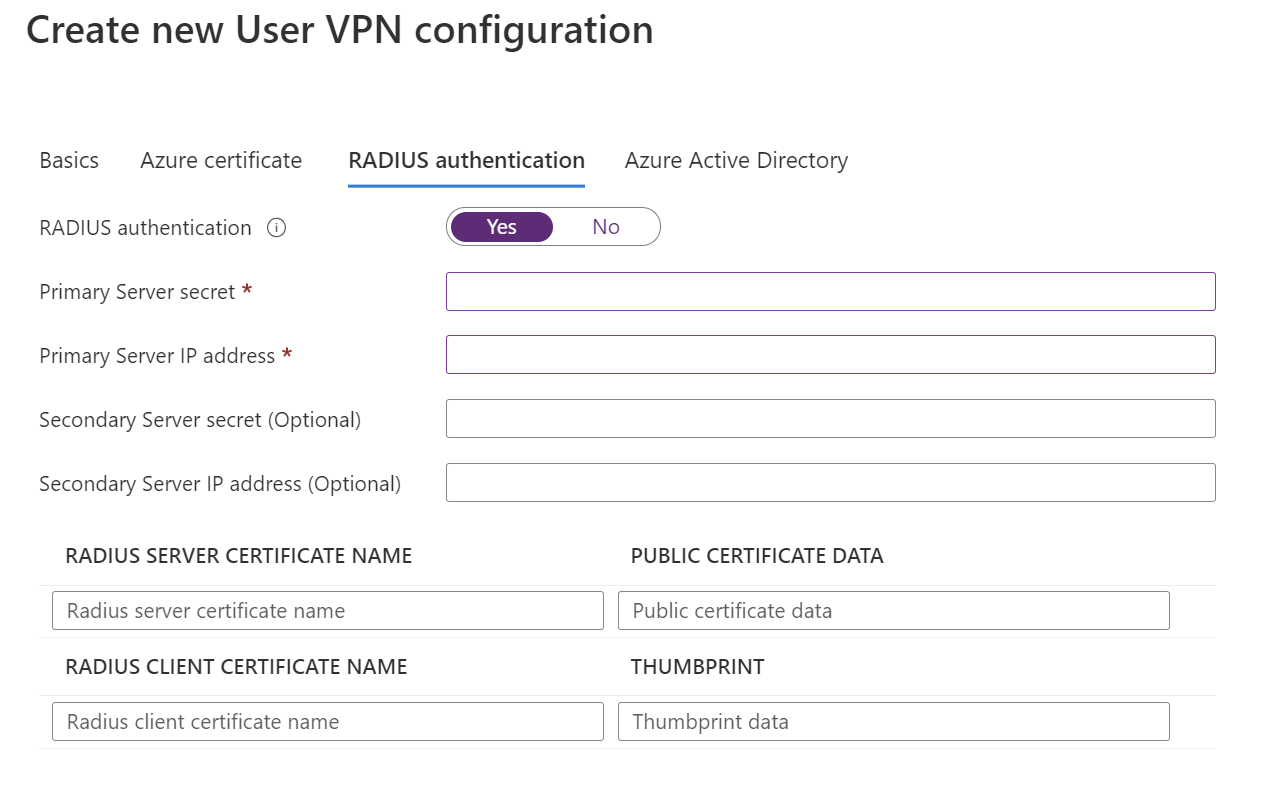

Ověřování na základě radiusu: Získejte IP adresu serveru Radius, tajný klíč serveru Radius a informace o certifikátu.

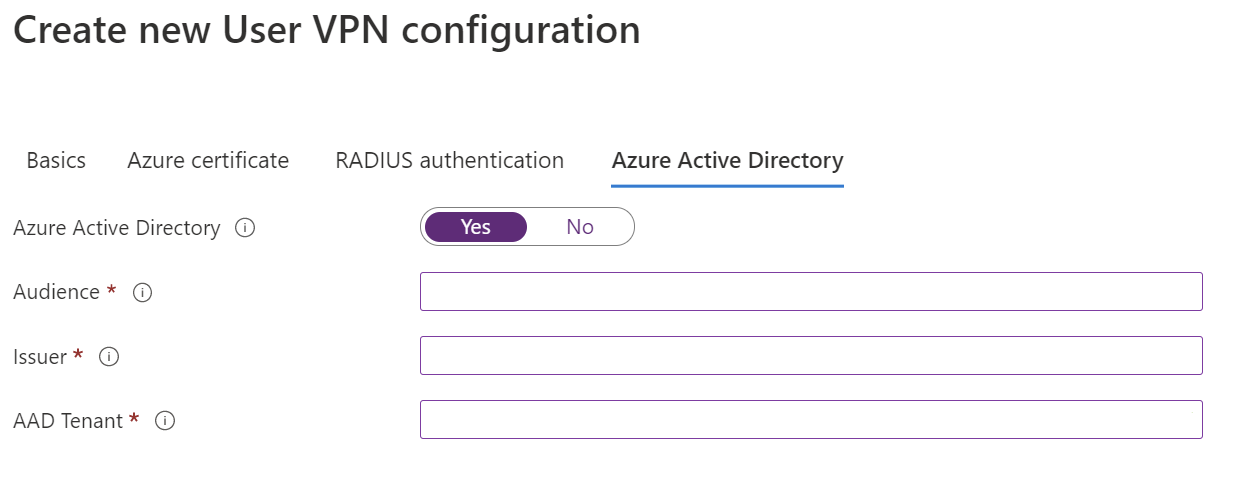

Ověřování Microsoft Entra: Viz Konfigurace připojení VPN uživatele – Ověřování Microsoft Entra.

Kroky konfigurace

Přejděte na virtuální síť WAN, kterou jste vytvořili.

V nabídce na levé straně vyberte konfigurace VPN uživatele.

Na stránce Konfigurace sítě VPN uživatele vyberte +Vytvořit konfiguraci sítě VPN uživatele.

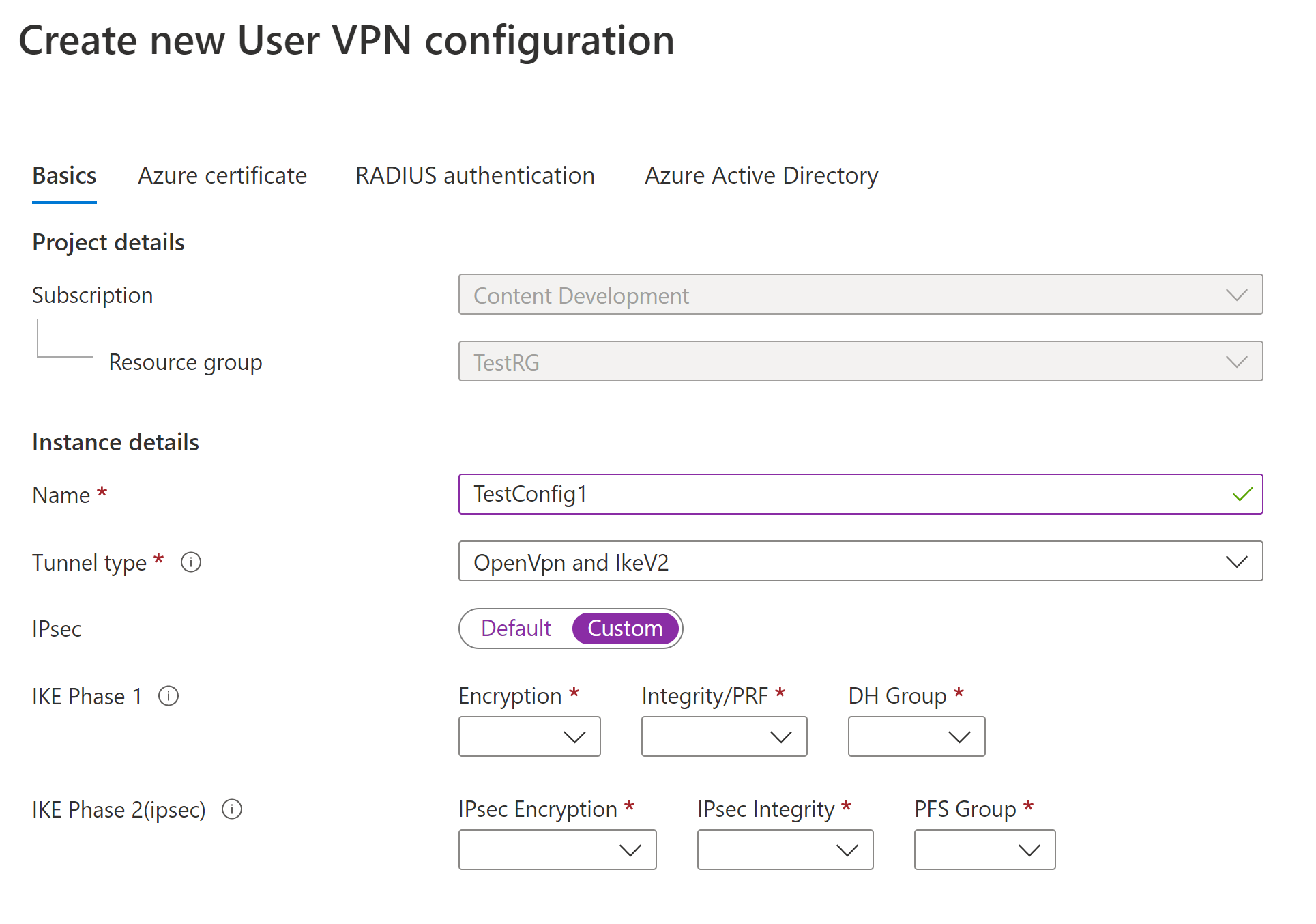

Na stránce Vytvořit konfiguraci sítě VPN pro nového uživatele, na kartě Základy, zadejte v části Podrobnosti o instanci název, který chcete přiřadit ke své konfiguraci sítě VPN.

V části Typ tunelu vyberte požadovaný typ tunelu z rozevíracího seznamu. Možnosti typu tunelu jsou: IKEv2 VPN, OpenVPN a OpenVpn a IKEv2. Každý typ tunelu má specifická požadovaná nastavení. Typ tunelu, který zvolíte, odpovídá dostupným možnostem ověřování.

Požadavky a parametry:

IKEv2 VPN

Požadavky: Když vyberete typ tunelu IKEv2 , zobrazí se zpráva, která vás nasměruje na výběr metody ověřování. Pro protokol IKEv2 můžete zadat více metod ověřování. Můžete zvolit certifikát Azure, ověřování na základě protokolu RADIUS nebo obojí.

Vlastní parametry PROTOKOLU IPSec: Chcete-li přizpůsobit parametry pro fázi IKE 1 a IKE Fáze 2, přepněte přepínač IPsec na Vlastní a vyberte hodnoty parametrů. Další informace o přizpůsobitelných parametrech najdete v článku Vlastní protokol IPsec .

OpenVPN

- Požadavky: Když vyberete typ tunelu OpenVPN , zobrazí se zpráva, která vás nasměruje na výběr mechanismu ověřování. Pokud jako typ tunelu vyberete OpenVPN, můžete zadat více metod ověřování. Můžete zvolit libovolnou podmnožinu certifikátů Azure, ID Microsoft Entra nebo ověřování na základě protokolu RADIUS. Pro ověřování založené na protokolu RADIUS můžete zadat sekundární IP adresu serveru RADIUS a tajný klíč serveru.

OpenVPN a IKEv2

- Požadavky: Když vyberete typ tunelu OpenVPN a IKEv2 , zobrazí se zpráva, která vás nasměruje na výběr mechanismu ověřování. Pokud jako typ tunelu vyberete OpenVPN a IKEv2 , můžete zadat více metod ověřování. Můžete zvolit ID Microsoft Entra spolu s certifikátem Azure nebo ověřováním založeným na protokolu RADIUS. Pro ověřování založené na protokolu RADIUS můžete zadat sekundární IP adresu serveru RADIUS a tajný klíč serveru.

Nakonfigurujte metody ověřování, které chcete použít. Každá metoda ověřování je na samostatné kartě: certifikát Azure, ověřování RADIUS a MICROSOFT Entra ID. Některé metody ověřování jsou k dispozici pouze u určitých typů tunelů.

Na kartě metody ověřování, kterou chcete nakonfigurovat, vyberte Ano a zobrazte dostupná nastavení konfigurace.

Příklad – ověřování certifikátů

Chcete-li toto nastavení nakonfigurovat, na stránce Základy lze nakonfigurovat typ tunelu jako IKEv2, OpenVPN nebo OpenVPN a IKEv2.

Příklad – ověřování pomocí protokolu RADIUS

Pokud chcete toto nastavení nakonfigurovat, typ tunelu na stránce Základy může být Ikev2, OpenVPN nebo OpenVPN a IKEv2.

Příklad – ověřování Microsoft Entra

Chcete-li toto nastavení nakonfigurovat, typ tunelu na stránce Základy musí být OpenVPN. Ověřování založené na Microsoft Entra ID je podporováno pouze s OpenVPN.

Po dokončení konfigurace nastavení vyberte Zkontrolovat a vytvořit v dolní části stránky.

Vyberte Vytvořit a vytvořte konfiguraci sítě VPN uživatele.

Vytvoření virtuálního centra a brány

Stránka Základy

Přejděte na virtuální síť WAN, kterou jste vytvořili. V levém podokně stránky virtual WAN v části Připojení vyberte Centra.

Na stránce Hubs vyberte +New Hub a otevřete stránku Vytvořit virtuální centrum.

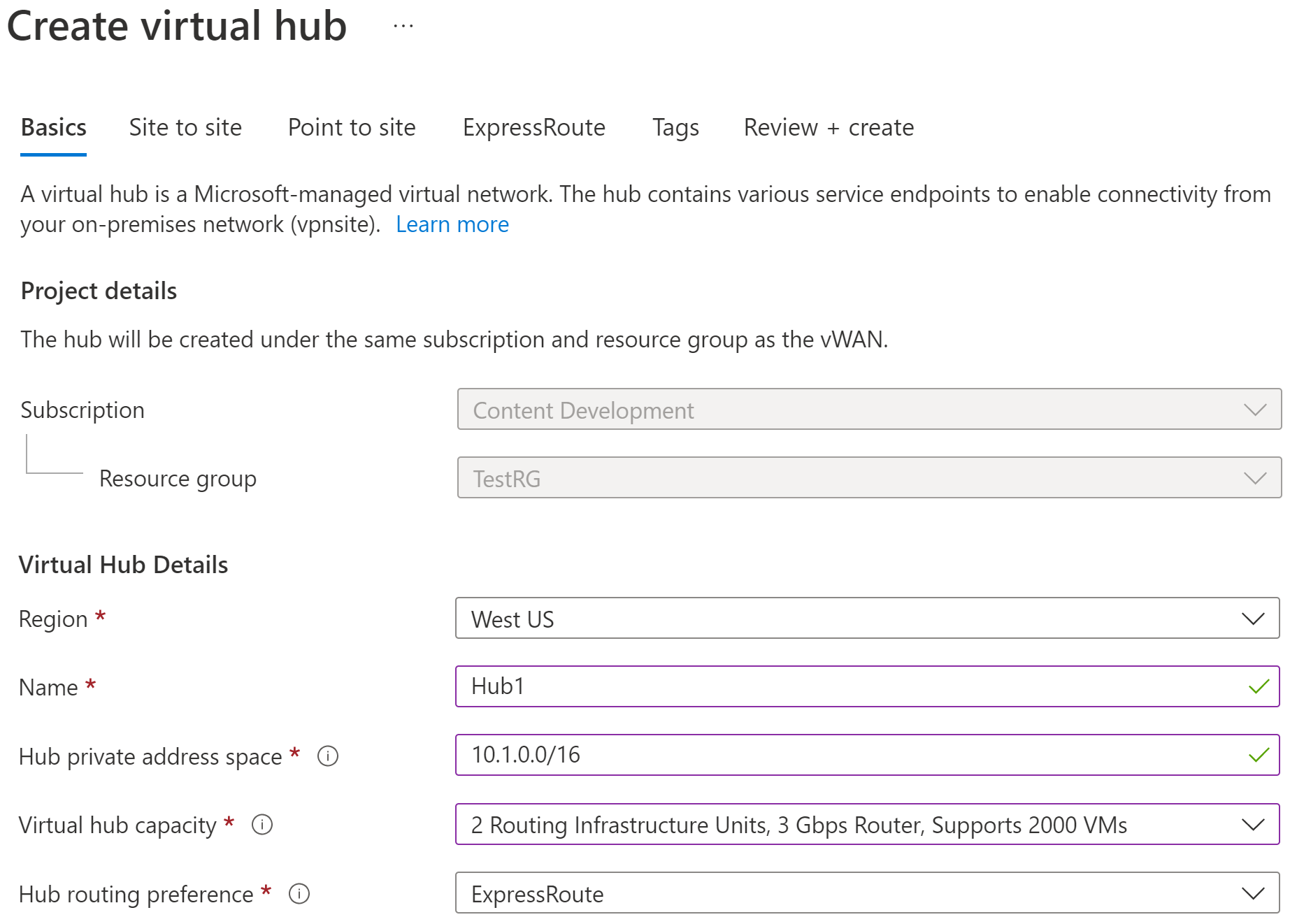

Na stránce Create virtual hub na kartě Základy vyplňte následující pole:

- Oblast: Vyberte oblast, ve které chcete nasadit virtuální centrum.

- Název: Název, podle kterého chcete, aby bylo virtuální centrum známé.

- Privátní adresní prostor hubu: Rozsah adres hubu v zápisu CIDR. Minimální adresní prostor je /24 pro vytvoření centra.

- Kapacita virtuálního centra: Vyberte z rozevíracího seznamu. Další informace najdete v tématu Nastavení virtuálního centra.

- Předvolba směrování centra: Ponechte nastavení jako výchozí, ExpressRoute, pokud nemáte konkrétní potřebu toto pole změnit. Další informace najdete v tématu Předvolby směrování virtuálního centra.

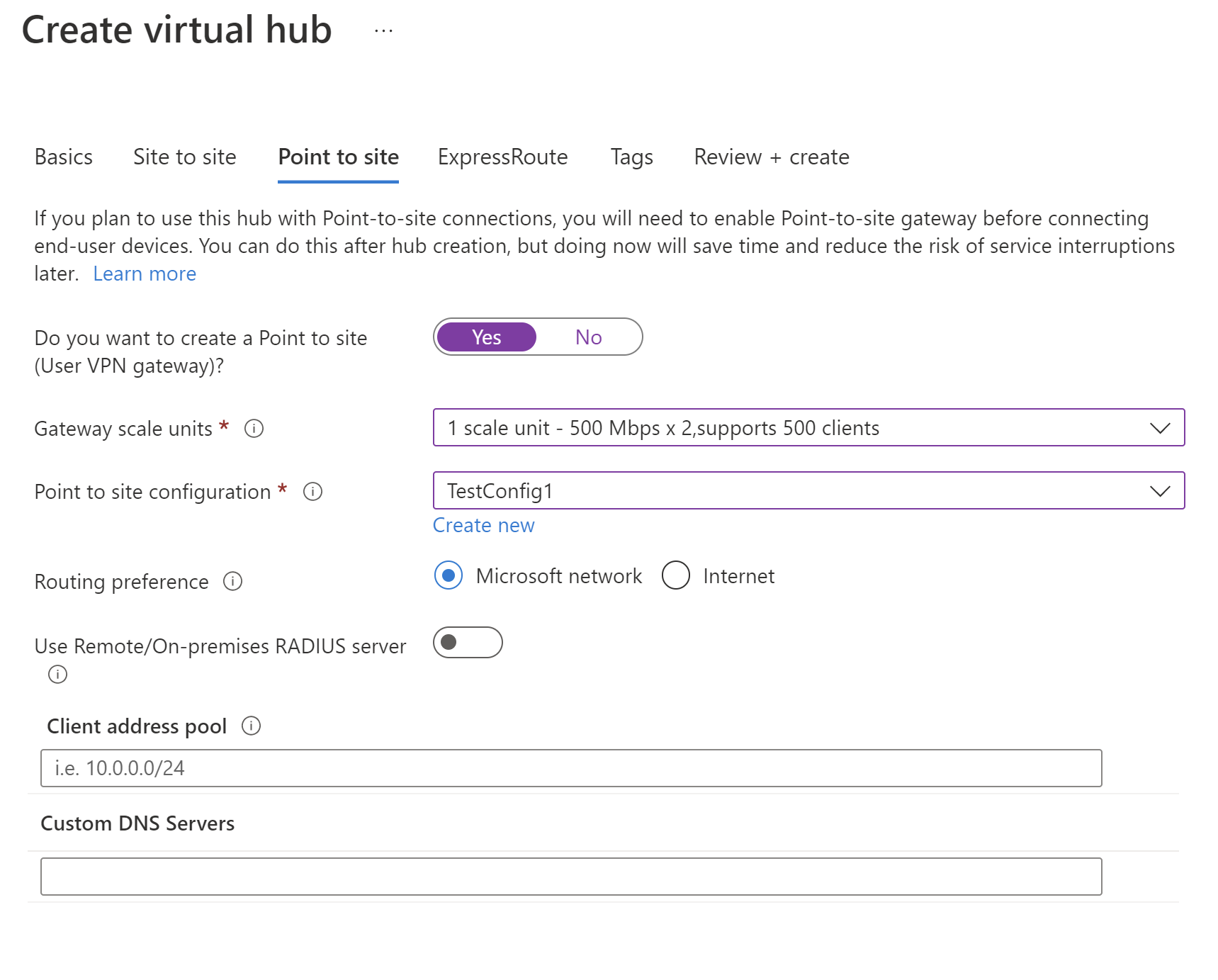

Stránka point-to-site

Klikněte na kartu Point-to-Site pro otevření konfigurační stránky funkce point-to-site. Chcete-li zobrazit nastavení typu point-to-site, klikněte na tlačítko Ano.

Nakonfigurujte tato nastavení:

Jednotky škálování brány – To představuje agregovanou kapacitu uživatelské VPN brány. Pokud vyberete 40 nebo více jednotek škálování pro bránu, naplánujte fond adres klienta příslušným způsobem. Informace o tom, jak toto nastavení ovlivňuje fond adres klienta, najdete v tématu Informace o fondech adres klienta. Informace o jednotkách škálování brány najdete v nejčastějších dotazech.

Konfigurace point-to-site – Vyberte konfiguraci sítě VPN uživatele, kterou jste vytvořili v předchozím kroku.

Předvolba směrování – Předvolba směrování Azure umožňuje zvolit způsob směrování provozu mezi Azure a internetem. Můžete se rozhodnout směrovat provoz buď přes síť Microsoftu, nebo přes síť ISP (veřejný internet). Tyto možnosti se také označují jako směrování studených brambor a směrování horkých brambor. Veřejná IP adresa ve službě Virtual WAN je přiřazena službou na základě vybrané možnosti směrování. Další informace o předvolbách směrování prostřednictvím sítě Microsoftu nebo sítě ISP najdete v článku Předvolby směrování.

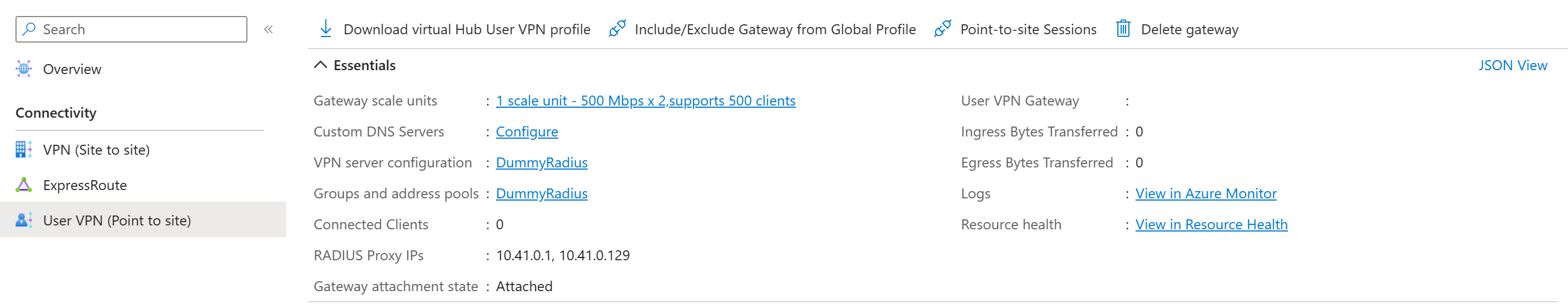

Použijte vzdálený nebo místní server RADIUS – Pokud je brána VPN uživatele virtual WAN nakonfigurovaná tak, aby používala ověřování pomocí protokolu RADIUS, brána VPN uživatele funguje jako proxy server a odesílá žádosti o přístup k protokolu RADIUS na server RADIUS. Nastavení "Použít vzdálený nebo místní server RADIUS" je ve výchozím nastavení zakázané, což znamená, že brána VPN uživatele bude moci předávat požadavky na ověřování pouze serverům RADIUS ve virtuálních sítích připojených k uzlu brány. Povolením nastavení povolíte bráně VPN uživatele ověřování pomocí serverů RADIUS připojených ke vzdáleným rozbočovačům nebo nasazeným místně.

Poznámka:

Nastavení vzdáleného nebo místního serveru RADIUS a související IP adresy proxy serveru se používají jenom v případě, že je brána nakonfigurovaná tak, aby používala ověřování založené na protokolu RADIUS. Pokud brána není nakonfigurovaná tak, aby používala ověřování založené na protokolu RADIUS, bude toto nastavení ignorováno.

Pokud se uživatelé budou místo profilu založeného na centru připojovat k globálnímu profilu SÍTĚ VPN, musíte zapnout možnost Použít vzdálený nebo místní server RADIUS. Další informace najdete v globálních profilech a profilech na úrovni centra.

Po vytvoření brány VPN uživatele přejděte do brány a poznamenejte si pole IP adres proxy serveru RADIUS. IP adresy proxy serveru RADIUS jsou zdrojové IP adresy paketů PROTOKOLU RADIUS, které brána VPN uživatele odesílá na server RADIUS. Proto musí být server RADIUS nakonfigurovaný tak, aby přijímal žádosti o ověření z IP adres proxy serveru RADIUS. Pokud je pole IP adres proxy serveru RADIUS prázdné nebo žádné, nakonfigurujte server RADIUS tak, aby přijímal žádosti o ověření z adresního prostoru centra.

Kromě toho se ujistěte, že se přidružení a šíření připojení (virtuální sítě nebo místní sítě) hostujícího server RADIUS propagují do výchozí směrovací tabulky centra nasazeného s bránou VPN typu Point-to-Site a že konfigurace VPN typu Point-to-Site se propaguje do směrovací tabulky spojení hostujícího server RADIUS. To je povinné, aby brána mohla komunikovat se serverem RADIUS a naopak.

Fond adres klienta – Fond adres, ze kterého se IP adresy automaticky přiřadí klientům VPN. Fondy adres musí být odlišné. Fondy adres se nesmí navzájem překrývat. Další informace naleznete v tématu O fondech adres klienta.

Vlastní servery DNS – IP adresa serverů DNS, které budou klienti používat. Můžete zadat až 5.

Výběrem možnosti Zkontrolovat a vytvořit ověřte nastavení.

Po úspěšném ověření vyberte Vytvořit. Vytvoření centra může trvat 30 minut nebo déle.

Při vytváření nové centrální jednotky můžete zaznamenat upozornění v portálu odkazující na verzi směrovače. K tomu někdy dochází, když se směrovač nastavuje. Jakmile je směrovač plně zřízený, zpráva se už nezobrazí.

Generování konfiguračních souborů klienta

Když se připojíte k virtuální síti pomocí sítě VPN uživatele (P2S), můžete použít klienta VPN, který je nativně nainstalovaný v operačním systému, ze kterého se připojujete. Všechna potřebná nastavení konfigurace pro klienty VPN jsou obsažena v konfiguračním souboru ZIP klienta VPN. Nastavení v souboru ZIP vám usnadní snadnou konfiguraci klientů VPN. Konfigurační soubory klienta VPN, které vygenerujete, jsou specifické pro konfiguraci vpn uživatele pro vaši bránu. V této části vygenerujete a stáhnete soubory používané ke konfiguraci klientů VPN.

Existují dva různé typy konfiguračních profilů, které si můžete stáhnout: globální a centrální. Globální profil je konfigurační profil na úrovni sítě WAN. Když si stáhnete konfigurační profil na úrovni sítě WAN, získáte integrovaný profil sítě VPN uživatele založený na Traffic Manageru. Pokud používáte globální profil, pokud z nějakého důvodu není centrum dostupné, integrovaná správa provozu poskytovaná službou zajišťuje připojení (prostřednictvím jiného centra) k prostředkům Azure pro uživatele typu point-to-site. Další informace nebo stažení konfiguračního balíčku klienta VPN na úrovni centra najdete v tématu Globální profily a profily centra.

Pokud chcete vygenerovat balíček konfigurace klienta VPN na úrovni sítě WAN, přejděte do virtuální sítě WAN (ne do virtuálního centra).

V levém podokně vyberte Konfigurace sítě VPN uživatele.

Vyberte konfiguraci, pro kterou chcete profil stáhnout. Pokud máte ke stejnému profilu přiřazených více rozbočovačů, rozbalte profil, aby se zobrazily rozbočovače, a pak vyberte jeden z rozbočovačů, které profil používá.

Vyberte Stáhnout profil uživatelského VPN pro virtuální WAN.

Na stránce pro stažení vyberte EAPTLS a pak vygenerovat a stáhnout profil. Balíček profilu (soubor ZIP) obsahující nastavení konfigurace klienta se vygeneruje a stáhne do počítače. Obsah balíku záleží na volbě ověřování a tunelování pro vaši konfiguraci.

Konfigurace klientů VPN

Ke konfiguraci nativního klienta VPN na počítači použijte stažený balíček profilu. Postup pro každý operační systém se liší. Postupujte podle pokynů, které platí pro váš systém. Po dokončení konfigurace klienta se můžete připojit.

IKEv2

Pokud jste v konfiguraci VPN uživatele zadali typ tunelu VPN IKEv2, můžete nakonfigurovat nativního klienta VPN (Windows a macOS Catalina nebo novější).

Následující kroky jsou určené pro Windows. Informace o macOS najdete v tématu Konfigurace klientů VPN uživatele P2S – nativního klienta VPN – kroky pro macOS .

Vyberte konfigurační soubory klienta VPN, které odpovídají architektuře počítače s Windows. V případě 64bitové architektury procesoru zvolte instalační balíček VpnClientSetupAmd64. V případě 32bitové architektury procesoru zvolte instalační balíček VpnClientSetupX86.

Dvakrát klikněte na balíček a nainstalujte ho. Pokud se zobrazí automaticky otevírané okno SmartScreen, vyberte Další informace a pak přesto spusťte.

V klientském počítači přejděte do nastavení sítě a vyberte VPN. Připojení k síti VPN zobrazuje název virtuální sítě, ke které se připojuje.

Nainstalujte klientský certifikát na každý počítač, ke kterému se chcete připojit prostřednictvím této konfigurace SÍTĚ VPN uživatele. Klientský certifikát se vyžaduje k ověřování při použití typu nativního ověřování certifikátů Azure. Další informace o generování certifikátů naleznete v Generate Certificates. Informace o tom, jak nainstalovat klientský certifikát, naleznete v tématu Instalace klientského certifikátu.

OpenVPN

Pokud jste v konfiguraci VPN uživatele zadali typ tunelu OpenVPN, můžete stáhnout a nakonfigurovat Klient Azure VPN nebo v některých případech můžete použít klientský software OpenVPN. Pro kroky použijte odkaz, který odpovídá vaší konfiguraci.

Konfigurace klienta

| Metoda ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | IKEv2, SSTP | Windows | Nativní klient VPN |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient Azure VPN Klient OpenVPN verze 2.x Klient OpenVPN verze 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Klient Azure VPN |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Připojení virtuální sítě k centru

V této části vytvoříte připojení mezi virtuálním centrem a virtuální sítí. Pro účely tohoto kurzu nemusíte konfigurovat nastavení směrování.

Na webu Azure Portal přejděte do služby Virtual WAN v levém podokně a vyberte připojení virtuální sítě.

Na stránce Připojení virtuální sítě vyberte + Přidat připojení.

Na stránce Přidat připojení nakonfigurujte nastavení připojení. Informace o nastavení směrování naleznete v tématu O směrování.

- Název připojení: Pojmenujte připojení.

- Huby: Vyberte hub, který chcete k tomuto připojení přidružit.

- Předplatné: Ověřte předplatné.

- Skupina prostředků: Vyberte skupinu prostředků obsahující virtuální síť, ke které se chcete připojit.

- Virtuální síť: Vyberte virtuální síť, kterou chcete připojit k tomuto centru. Zvolená virtuální síť nemůže mít již existující bránu virtuální sítě.

- Rozšířit na žádný: Ve výchozím nastavení je nastavená hodnota Ne . Změna přepínače na Ano způsobí, že možnosti konfigurace pro propagaci do směrovacích tabulek a propagaci na popisky nebudou dostupné pro konfiguraci.

- Přidružení směrovací tabulky: V rozevíracím seznamu můžete vybrat směrovací tabulku, kterou chcete přidružit.

- Propagace na štítky: Štítky jsou logická skupina směrovacích tabulek. Pro toto nastavení vyberte z rozevíracího seznamu.

- Statické trasy: V případě potřeby nakonfigurujte statické trasy. Nakonfigurujte statické trasy pro síťová virtuální zařízení (pokud je k dispozici). Virtual WAN podporuje jednu IP adresu dalšího hopu pro statickou trasu v připojení virtuální sítě. Pokud máte například samostatné virtuální zařízení pro toky příchozího a výchozího provozu, je nejlepší mít virtuální zařízení v samostatných virtuálních sítích a připojit virtuální sítě k virtuálnímu centru.

- Obejít IP adresu dalšího směrování pro úlohy v rámci této virtuální sítě: Toto nastavení umožňuje nasadit síťová virtuální zařízení a další úlohy do stejné virtuální sítě bez vynucení veškerého provozu přes síťové virtuální zařízení. Toto nastavení se dá nakonfigurovat jenom při konfiguraci nového připojení. Pokud chcete toto nastavení použít pro připojení, které jste už vytvořili, odstraňte připojení a přidejte nové připojení.

- Šíření statické trasy: Toto nastavení umožňuje šířit statické trasy definované v oddílu Statické trasy do směrovacích tabulek určených v Šířit do směrovacích tabulek. Kromě toho se směry budou propagovat do směrovacích tabulek, které mají štítky specifikované jako Šíření na štítky. Tyto trasy je možné rozšířit mezi rozbočovači s výjimkou výchozí trasy 0/0.

Jakmile dokončíte nastavení, která chcete nakonfigurovat, vyberte Vytvořit a vytvořte připojení.

Řídicí panel relací typu point-to-site

Chcete-li zobrazit aktivní relace typu point-to-site, klikněte na Point-to-site Sessions. Zobrazí se všichni aktivní uživatelé point-to-site, kteří jsou připojeni k uživatelské VPN bráně.

Chcete-li uživatele odpojit od brány VPN uživatele, klikněte na symbol ... v místní nabídce a potom na Odpojit.

Úprava nastavení

Úprava fondu adres klienta

Přejděte do svého virtuálního centra –> uživatelského serveru VPN (bod-po-bodu).

Klikněte na hodnotu vedle škálovacích jednotek brány pro otevření stránky Editace brány VPN uživatele.

Na stránce Upravit bránu VPN uživatele upravte nastavení.

Kliknutím na Upravit v dolní části stránky ověřte nastavení.

Kliknutím na Potvrdit uložte nastavení. Dokončení jakýchkoli změn na této stránce může trvat až 30 minut.

Úprava serverů DNS

Přejděte do svého virtuálního centra –> SÍŤ VPN uživatele (point-to-site).

Kliknutím na hodnotu vedle položky Vlastní servery DNS otevřete stránku Upravit bránu VPN uživatele.

Na stránce Upravit bránu uživatelského VPN upravte pole Vlastní servery DNS. Do textových polí Vlastní DNS servery zadejte IP adresy serverů DNS. Můžete zadat až pět serverů DNS.

Kliknutím na Upravit v dolní části stránky ověřte nastavení.

Kliknutím na Potvrdit uložte nastavení. Dokončení jakýchkoli změn na této stránce může trvat až 30 minut.

Vyčištění prostředků

Pokud už prostředky, které jste vytvořili, nepotřebujete, odstraňte je. Některé prostředky služby Virtual WAN musí být odstraněny v určitém pořadí kvůli závislostem. Dokončení odstranění může trvat přibližně 30 minut.

Otevřete virtuální síť WAN, kterou jste vytvořili.

Výběrem virtuálního centra přidruženého k virtuální síti WAN otevřete stránku centra.

Odstraňte všechny entity brány podle následujícího pořadí pro každý typ brány. Dokončení může trvat 30 minut.

VPN:

- Odpojení lokalit VPN

- Odstranění připojení VPN

- Odstranění bran VPN

ExpressRoute:

- Odstranění připojení ExpressRoute

- Odstranění bran ExpressRoute

Opakujte pro všechna centra přidružená k virtuální síti WAN.

Rozbočovače můžete v tomto okamžiku buď odstranit, nebo je později odstranit, když odstraníte skupinu prostředků.

Na webu Azure Portal přejděte ke skupině prostředků.

Vyberte Odstranit skupinu prostředků. Tím se odstraní ostatní prostředky ve skupině prostředků, včetně center a virtuální sítě WAN.