Postup konfigurace protokolu BGP pro Azure VPN Gateway: ROZHRANÍ PŘÍKAZOVÉHO ŘÁDKU

Tento článek vám pomůže povolit protokol BGP pro připojení site-to-site (S2S) a připojení typu VNet-to-VNet pomocí Azure CLI. Tuto konfiguraci můžete také vytvořit pomocí kroků Azure Portal nebo PowerShellu.

BGP je standardní směrovací protokol, na internetu běžně používaný k výměně informací o směrování a dostupnosti mezi dvěma nebo více sítěmi. Protokol BGP umožňuje branám VPN Azure a místním zařízením VPN, kterým se říká partnerské uzly protokolu BGP nebo sousedé, vyměňovat si "trasy", které budou obě brány informovat o dostupnosti a dostupnosti, aby tyto předpony procházely přes příslušné brány nebo směrovače. Protokol BGP také umožňuje směrování přenosu mezi více sítěmi pomocí šíření tras, které brána s protokolem BGP zjistí od jednoho partnerského uzlu protokolu BGP, do všech dalších partnerských uzlů protokolu BGP.

Další informace o výhodách protokolu BGP a vysvětlení technických požadavků a aspektů používání protokolu BGP najdete v tématu Informace o protokolu BGP a Azure VPN Gateway.

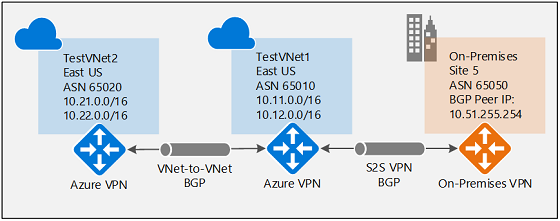

Každá část tohoto článku vám pomůže vytvořit základní stavební blok pro povolení protokolu BGP v síťovém připojení. Pokud dokončíte všechny tři části (nakonfigurujete protokol BGP pro bránu, připojení S2S a připojení VNet-to-VNet), vytvoříte topologii, jak je znázorněno v diagramu 1.

Diagram 1

Kombinací těchto částí můžete vytvořit složitější tranzitní síť s více hopy, která bude vyhovovat vašim potřebám.

Požadavky

Použijte prostředí Bash v Azure Cloud Shell. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shell.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

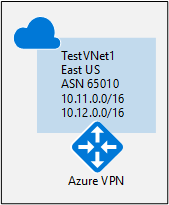

Povolení protokolu BGP pro bránu VPN

Tato část je vyžadována před provedením některého z kroků v dalších dvou částech konfigurace. Následující kroky konfigurace nastaví parametry protokolu BGP brány Azure VPN, jak je znázorněno v diagramu 2.

Diagram 2

Vytvoření a konfigurace virtuální sítě TestVNet1

1. Vytvoření skupiny prostředků

Následující příklad vytvoří skupinu prostředků s názvem TestRG1 v umístění eastus. Pokud už máte skupinu prostředků v oblasti, ve které chcete vytvořit virtuální síť, můžete místo toho použít tuto skupinu prostředků.

az group create --name TestRG1 --location eastus

2. Vytvoření virtuální sítě TestVNet1

Následující příklad vytvoří virtuální síť s názvem TestVNet1 a tři podsítě: GatewaySubnet, FrontEnd a BackEnd. Při nahrazování hodnot je důležité vždy pojmenovat podsíť brány konkrétně GatewaySubnet. Pokud použijete jiný název, vytvoření brány se nezdaří.

První příkaz vytvoří front-endový adresní prostor a podsíť FrontEnd. Druhý příkaz vytvoří další adresní prostor pro podsíť BackEnd. Třetí a čtvrtý příkaz vytvoří podsíť BackEnd a podsíť GatewaySubnet.

az network vnet create -n TestVNet1 -g TestRG1 --address-prefix 10.11.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.11.0.0/24

az network vnet update -n TestVNet1 --address-prefixes 10.11.0.0/16 10.12.0.0/16 -g TestRG1

az network vnet subnet create --vnet-name TestVNet1 -n BackEnd -g TestRG1 --address-prefix 10.12.0.0/24

az network vnet subnet create --vnet-name TestVNet1 -n GatewaySubnet -g TestRG1 --address-prefix 10.12.255.0/27

Vytvoření brány VPN pro virtuální síť TestVNet1 s parametry protokolu BGP

1. Vytvoření veřejné IP adresy

Vyžádejte si veřejnou IP adresu. Veřejná IP adresa se přidělí bráně VPN, kterou vytvoříte pro svoji virtuální síť.

az network public-ip create -n GWPubIP -g TestRG1 --allocation-method Dynamic

2. Vytvořte bránu VPN s číslem AS.

Vytvořte bránu virtuální sítě pro virtuální síť TestVNet1. Protokol BGP vyžaduje bránu VPN Route-Based. Další parametr -Asn potřebujete také k nastavení čísla autonomního systému (ASN) pro síť TestVNet1. Vytvoření brány může obvykle trvat 45 minut nebo déle, a to v závislosti na vybrané skladové jednotce (SKU) brány.

Pokud tento příkaz spustíte pomocí parametru --no-wait , neuvidíte žádnou zpětnou vazbu ani výstup. Parametr --no-wait umožňuje vytvořit bránu na pozadí. Neznamená to, že se brána VPN vytvoří okamžitě.

az network vnet-gateway create -n VNet1GW -l eastus --public-ip-address GWPubIP -g TestRG1 --vnet TestVNet1 --gateway-type Vpn --sku HighPerformance --vpn-type RouteBased --asn 65010 --no-wait

Po vytvoření brány můžete tuto bránu použít k navázání připojení mezi různými místy nebo připojení typu VNet-to-VNet s protokolem BGP.

3. Získejte IP adresu partnerského uzlu Azure BGP.

Po vytvoření brány je potřeba získat IP adresu partnerského vztahu protokolu BGP ve službě Azure VPN Gateway. Tato adresa je potřebná ke konfiguraci brány VPN jako partnerského vztahu protokolu BGP pro vaše místní zařízení VPN.

Spusťte následující příkaz.

az network vnet-gateway list -g TestRG1

Poznamenejte si bgpSettings oddíl v horní části výstupu. Použijete tento

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

}

Pokud se BgpPeeringAddress nezobrazuje jako IP adresa, brána se pořád konfiguruje. Po dokončení brány to zkuste znovu.

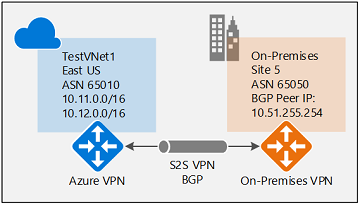

Navázání připojení mezi různými místy pomocí protokolu BGP

Pokud chcete navázat připojení mezi různými místy, musíte vytvořit bránu místní sítě, která bude představovat vaše místní zařízení VPN. Pak propojíte bránu Azure VPN s bránou místní sítě. I když jsou tyto kroky podobné vytváření dalších připojení, obsahují další vlastnosti potřebné k zadání parametru konfigurace protokolu BGP, jak je znázorněno v diagramu 3.

Diagram 3

Vytvoření a konfigurace brány místní sítě

Toto cvičení pokračuje v sestavování konfigurace zobrazené v diagramu. Nezapomeňte nahradit hodnoty těmi, které chcete použít pro svou konfiguraci. Při práci s branami místní sítě mějte na paměti následující věci:

- Brána místní sítě může být ve stejném umístění a skupině prostředků jako brána VPN, nebo může být v jiném umístění a skupině prostředků. Tento příklad ukazuje brány v různých skupinách prostředků v různých umístěních.

- Minimální předpona, kterou musíte deklarovat pro bránu místní sítě, je hostitelská adresa IP adresy partnerského vztahu protokolu BGP na vašem zařízení VPN. V tomto případě se jedná o předponu /32 10.51.255.254/32.

- Připomínáme, že mezi místními sítěmi a virtuální sítí Azure musíte použít různé sítě ASN protokolu BGP. Pokud jsou stejné, musíte změnit asn virtuální sítě, pokud vaše místní zařízení VPN už používají ASN k partnerskému vztahu s jinými sousedy BGP.

Než budete pokračovat, ujistěte se, že jste v tomto cvičení dokončili část Povolení protokolu BGP pro bránu VPN . Všimněte si, že v tomto příkladu vytvoříte novou skupinu prostředků. Všimněte si také dvou dalších parametrů pro bránu místní sítě: Asn a BgpPeerAddress.

az group create -n TestRG5 -l westus

az network local-gateway create --gateway-ip-address 23.99.221.164 -n Site5 -g TestRG5 --local-address-prefixes 10.51.255.254/32 --asn 65050 --bgp-peering-address 10.51.255.254

Připojení brány virtuální sítě a brány místní sítě

V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 k síti Site5. Musíte zadat --enable-bgp parametr pro povolení protokolu BGP pro toto připojení.

V tomto příkladu jsou brána virtuální sítě a brána místní sítě v různých skupinách prostředků. Pokud jsou brány v různých skupinách prostředků, musíte zadat celé ID prostředku obou bran, abyste mohli nastavit připojení mezi virtuálními sítěmi.

1. Získání ID prostředku VNet1GW

Pomocí výstupu z následujícího příkazu získáte ID prostředku pro VNet1GW:

az network vnet-gateway show -n VNet1GW -g TestRG1

Ve výstupu najděte "id": řádek. K vytvoření připojení v další části potřebujete hodnoty v uvozovkách.

Příklad výstupu:

{

"activeActive": false,

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

},

"enableBgp": true,

"etag": "W/\"<your etag number>\"",

"gatewayDefaultSite": null,

"gatewayType": "Vpn",

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW",

Zkopírujte hodnoty "id": za do textového editoru, například Do Poznámkového bloku, abyste je mohli snadno vložit při vytváření připojení.

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"

2. Získejte ID prostředku Site5.

Pomocí následujícího příkazu získejte z výstupu ID prostředku Site5:

az network local-gateway show -n Site5 -g TestRG5

3. Vytvoření připojení TestVNet1-to-Site5

V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 k síti Site5. Jak jsme si probrali dříve, pro stejnou bránu Azure VPN je možné mít připojení BGP i jiná připojení než BGP. Pokud není ve vlastnosti připojení povolený protokol BGP, Azure pro toto připojení protokol BGP nepovolí, i když jsou parametry protokolu BGP už nakonfigurované na obou branách. Nahraďte ID předplatného vlastními.

az network vpn-connection create -n VNet1ToSite5 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --local-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG5/providers/Microsoft.Network/localNetworkGateways/Site5

Konfigurace místního zařízení

Následující příklad uvádí parametry, které zadáte v části konfigurace protokolu BGP na místním zařízení VPN pro účely tohoto cvičení:

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Připojení by se mělo vytvořit během několika minut. Relace partnerského vztahu protokolu BGP se spustí po navázání připojení IPsec.

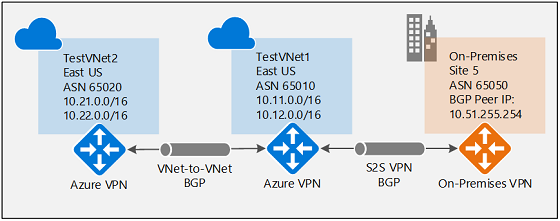

Navázání připojení typu VNet-to-VNet pomocí protokolu BGP

Tato část přidá připojení typu VNet-to-VNet s protokolem BGP, jak je znázorněno v diagramu 4.

Diagram 4

Následující pokyny pokračují z kroků v předchozích částech. Pokud chcete vytvořit a nakonfigurovat virtuální síť TestVNet1 a bránu VPN s protokolem BGP, musíte dokončit část Povolení protokolu BGP pro bránu VPN .

Vytvoření sítě TestVNet2 a brány VPN

Je důležité zajistit, aby se adresní prostor IP adres nové virtuální sítě TestVNet2 nepřekrývaly s žádným z rozsahů virtuálních sítí.

V tomto příkladu patří virtuální sítě do stejného předplatného. Můžete nastavit připojení typu VNet-to-VNet mezi různými předplatnými. Další informace najdete v tématu Konfigurace připojení typu VNet-to-VNet. Ujistěte se, že jste při vytváření připojení přidali -EnableBgp $True , abyste povolili protokol BGP.

1. Vytvoření nové skupiny prostředků

az group create -n TestRG2 -l eastus

2. Vytvoření sítě TestVNet2 v nové skupině prostředků

První příkaz vytvoří front-endový adresní prostor a podsíť FrontEnd. Druhý příkaz vytvoří další adresní prostor pro podsíť BackEnd. Třetí a čtvrtý příkaz vytvoří podsíť BackEnd a podsíť GatewaySubnet.

az network vnet create -n TestVNet2 -g TestRG2 --address-prefix 10.21.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.21.0.0/24

az network vnet update -n TestVNet2 --address-prefixes 10.21.0.0/16 10.22.0.0/16 -g TestRG2

az network vnet subnet create --vnet-name TestVNet2 -n BackEnd -g TestRG2 --address-prefix 10.22.0.0/24

az network vnet subnet create --vnet-name TestVNet2 -n GatewaySubnet -g TestRG2 --address-prefix 10.22.255.0/27

3. Vytvoření veřejné IP adresy

Vyžádejte si veřejnou IP adresu. Veřejná IP adresa se přidělí bráně VPN, kterou vytvoříte pro svoji virtuální síť.

az network public-ip create -n GWPubIP2 -g TestRG2 --allocation-method Dynamic

4. Vytvořte bránu VPN s číslem AS.

Vytvořte bránu virtuální sítě pro virtuální síť TestVNet2. Musíte přepsat výchozí asn na vašich branách Azure VPN. Aby bylo možné povolit směrování protokolu BGP a přenosu, musí se sítě ASN pro připojené virtuální sítě lišit.

az network vnet-gateway create -n VNet2GW -l eastus --public-ip-address GWPubIP2 -g TestRG2 --vnet TestVNet2 --gateway-type Vpn --sku Standard --vpn-type RouteBased --asn 65020 --no-wait

Připojení bran TestVNet1 a TestVNet2

V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 k síti Site5. Pokud chcete povolit protokol BGP pro toto připojení, musíte zadat --enable-bgp parametr .

V následujícím příkladu jsou brána virtuální sítě a brána místní sítě v různých skupinách prostředků. Pokud jsou brány v různých skupinách prostředků, musíte zadat celé ID prostředku obou bran, abyste mohli nastavit připojení mezi virtuálními sítěmi.

1. Získání ID prostředku VNet1GW

Z výstupu následujícího příkazu získejte ID prostředku VNet1GW:

az network vnet-gateway show -n VNet1GW -g TestRG1

Příklad hodnoty prostředku brány:

"/subscriptions/<subscripion ID value>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW"

2. Získání ID prostředku VNet2GW

Z výstupu následujícího příkazu získejte ID prostředku VNet2GW:

az network vnet-gateway show -n VNet2GW -g TestRG2

3. Vytvoření připojení

Vytvořte připojení z virtuální sítě TestVNet1 k virtuální síti TestVNet2 a připojení z virtuální sítě TestVNet2 k virtuální síti TestVNet1. Tyto příkazy používají ID prostředků. V tomto cvičení už je většina ID prostředku v příkladu. Nezapomeňte nahradit hodnoty ID předplatného vlastními hodnotami. ID předplatného se používá na více místech ve stejném příkazu. Při použití tohoto příkazu pro produkční prostředí nahradíte celé ID prostředku pro každý objekt, na který odkazujete.

az network vpn-connection create -n VNet1ToVNet2 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW

az network vpn-connection create -n VNet2ToVNet1 -g TestRG2 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Důležité

Povolte protokol BGP pro obě připojení.

Po dokončení těchto kroků se během několika minut naváže připojení. Relace partnerského vztahu protokolu BGP bude spuštěna po dokončení připojení VNet-to-VNet.

Další kroky

Další informace o protokolu BGP najdete v tématu Informace o protokolu BGP a VPN Gateway.