Konfigurace připojení brány VPN typu VNet-to-VNet pomocí Azure CLI

Tento článek vám pomůže propojit virtuální sítě s použitím typu připojení VNet-to-VNet. Virtuální sítě se můžou nacházet ve stejné oblasti nebo v různých oblastech a můžou patřit do stejného předplatného nebo do různých předplatných. Při připojování virtuálních sítí z různých předplatných nemusí být předplatná přidružená ke stejnému tenantovi.

V tomto cvičení vytvoříte požadované virtuální sítě a brány VPN. Máme kroky pro připojení virtuálních sítí ve stejném předplatném a také kroky a příkazy pro složitější scénář připojení virtuálních sítí v různých předplatných.

Příkaz Azure CLI pro vytvoření připojení je az network vpn-connection. Pokud připojujete virtuální sítě z různých předplatných, postupujte podle kroků v tomto článku nebo v článku PowerShellu. Pokud už máte virtuální sítě, které chcete připojit a jsou ve stejném předplatném, můžete místo toho použít kroky webu Azure Portal , protože proces je méně komplikovaný. Mějte na paměti, že virtuální sítě z různých předplatných nemůžete připojit pomocí webu Azure Portal.

Informace o propojování virtuálních sítí

Existuje více způsobů propojení virtuálních sítí. Následující části popisují různé způsoby připojení virtuálních sítí.

Připojení vnet-to-vnet (mezi virtuálními sítěmi)

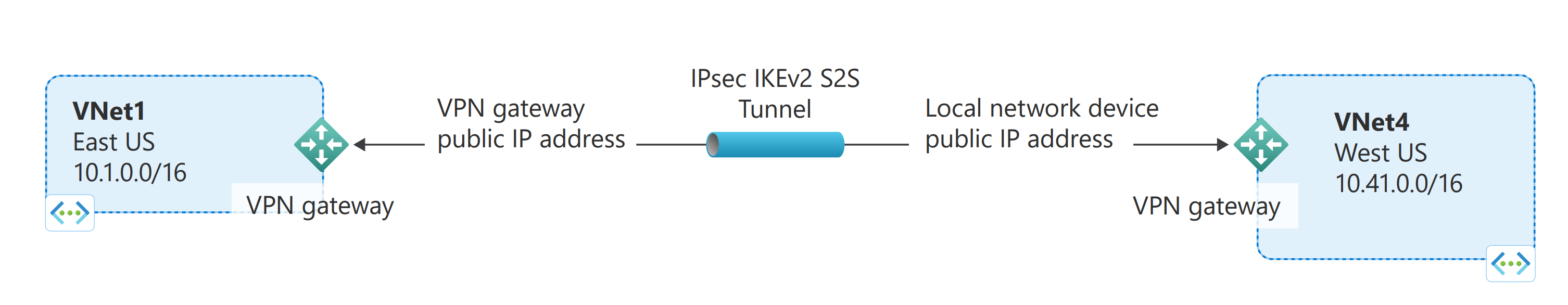

Konfigurace připojení VNet-to-VNet je dobrým způsobem, jak snadno připojit virtuální sítě. Propojení virtuální sítě s jinou virtuální sítí s použitím typu připojení VNet-to-VNet je podobné jako vytvoření připojení Site-to-Site IPsec k místnímu umístění. Oba typy připojení využívají bránu VPN k poskytnutí zabezpečeného tunelového propojení prostřednictvím protokolu IPsec/IKE a oba komunikují stejným způsobem. Rozdílem mezi těmito typy připojení je způsob konfigurace místní síťové brány. Při vytváření připojení typu VNet-to-VNet se nezobrazuje adresní prostor brány místní sítě. Automaticky se vytvoří a naplní. Pokud aktualizujete adresní prostor pro jednu virtuální síť, druhá virtuální síť bude automaticky znát trasu do aktualizovaného adresního prostoru. Vytvoření připojení typu VNet-to-VNet je obvykle rychlejší a jednodušší než vytvoření připojení typu Site-to-Site mezi virtuálními sítěmi, ale neposkytuje stejnou úroveň flexibility, pokud chcete přidat další připojení, protože adresní prostor brány místní sítě není k dispozici pro ruční úpravy.

Připojení virtuálních sítí pomocí kroků Site-to-Site (IPsec)

Pokud pracujete se složitou konfigurací sítě, můžete raději připojit virtuální sítě pomocí kroků site-to-site místo kroků VNet-to-VNet. Při použití kroků Site-to-Site vytvoříte a nakonfigurujete brány místní sítě ručně. Brána místní sítě pro každou virtuální síť zpracovává jiné virtuální sítě jako místní síť. To vám umožní zadat další adresní prostory pro bránu místní sítě, aby bylo možné směrovat provoz. Pokud se adresní prostor pro virtuální síť změní, musíte ručně aktualizovat odpovídající bránu místní sítě tak, aby tuto změnu odrážela. Neaktualizuje se automaticky.

Partnerské vztahy virtuálních sítí

Možná budete chtít zvážit připojení virtuálních sítí pomocí partnerského vztahu virtuálních sítí. VNet Peering nepoužívá bránu VPN a má různá omezení. Kromě toho ceny pro VNET Peering se vypočítávají odlišně než ceny pro VNet-to-VNet VPN Gateway. Další informace najdete v tématu Partnerské vztahy virtuálních sítí.

Proč vytvářet připojení typu VNet-to-VNet?

K propojení virtuálních sítí můžete použít připojení typu VNet-to-VNet z následujících důvodů:

Geografická redundance napříč oblastmi a geografická přítomnost

- Můžete nastavit vlastní geografickou replikaci nebo synchronizaci se zabezpečeným připojením bez procházení koncovými body připojenými k internetu.

- Pomocí Azure Traffic Manageru a služby Load Balancer je možné vytvářet úlohy s vysokou dostupností s geografickou redundancí nad několika oblastmi Azure. Jedním z důležitých příkladů je nastavení technologie SQL Always On se skupinami dostupnosti nad několika oblastmi Azure.

Regionální vícevrstvé aplikace s izolací nebo administrativní hranicí

- V rámci stejné oblasti můžete vytvářet vícevrstvé aplikace s několika virtuálními sítěmi propojenými z důvodu izolace nebo požadavků na správu.

Komunikaci typu VNet-to-VNet můžete kombinovat s konfiguracemi s více servery. Díky tomu je možné vytvářet topologie sítí, ve kterých se používá propojování více míst i propojování virtuálních sítí.

Které kroky VNet-to-VNet mám použít?

V tomto článku uvidíte dvě různé sady kroků připojení VNet-to-VNet. Jedna sada kroků pro virtuální sítě patřící do stejného předplatného a jedna pro virtuální sítě patřící do různých předplatných.

Pro toto cvičení můžete konfigurace kombinovat nebo prostě vybrat tu, se kterou chcete pracovat. Všechny konfigurace používají typ připojení VNet-to-VNet. Provoz probíhá mezi virtuálními sítěmi, které jsou vzájemně přímo propojené.

Propojení virtuálních sítí patřících ke stejnému předplatnému

Než začnete

Než začnete, nainstalujte si nejnovější verzi příkazů rozhraní příkazového řádku (2.0 nebo novější). Informace o instalaci příkazů rozhraní příkazového řádku najdete v tématu Instalace Azure CLI.

Plánování rozsahů IP adres

V následujících krocích vytvoříte dvě virtuální sítě spolu s příslušnými podsítěmi a konfiguracemi brány. Potom vytvoříte propojení VPN mezi oběma virtuálními sítěmi. Je důležité určit rozsahy IP adres pro konfiguraci vaší sítě. Mějte na paměti, že je třeba zajistit, aby se žádné rozsahy virtuálních sítí ani místní síťové rozsahy žádným způsobem nepřekrývaly. V těchto příkladech nezahrnujeme server DNS. Pokud chcete překlad IP adres pro virtuální sítě, přečtěte si téma Překlad IP adres.

V příkladech používáme následující hodnoty:

Hodnoty pro virtuální síť TestVNet1:

- Název virtuální sítě: TestVNet1

- Skupina prostředků: TestRG1

- Umístění: USA – východ

- TestVNet1: 10.11.0.0/16 a 10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- Název brány: VNet1GW

- Veřejná IP adresa: VNet1GWIP

- Typ sítě VPN: RouteBased

- Připojení (1 ke 4): VNet1toVNet4

- Připojení (1 k 5): VNet1toVNet5 (pro virtuální sítě v různých předplatných)

Hodnoty pro virtuální síť TestVNet4:

- Název virtuální sítě: TestVNet4

- TestVNet2: 10.41.0.0/16 a 10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Skupina prostředků: TestRG4

- Umístění: USA – západ

- Název brány: VNet4GW

- Veřejná IP adresa: VNet4GWIP

- Typ sítě VPN: RouteBased

- Připojení: VNet4toVNet1

Krok 1: Připojení k vašemu předplatnému

Pokud chcete azure CLI používat místně (místo Azure CloudShellu), připojte se k předplatnému Azure pomocí následujícího postupu. Pokud používáte CloudShell, přejděte k další části.

Přihlaste se k předplatnému Azure pomocí příkazu az login a postupujte podle pokynů na obrazovce. Další informace o přihlašování najdete v tématu Začínáme s Azure CLI.

az loginPokud máte více než jedno předplatné Azure, vypište předplatná pro daný účet.

az account list --allUrčete předplatné, které chcete použít.

az account set --subscription <replace_with_your_subscription_id>

Krok 2: Vytvoření a konfigurace virtuální sítě TestVNet1

Vytvořte skupinu prostředků.

az group create -n TestRG1 -l eastusVytvořte virtuální síť TestVNet1 a podsítě pro virtuální síť TestVNet1 pomocí příkazu az network vnet create . Tento příklad vytvoří virtuální síť TestVNet1 a podsíť FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Vytvořte další adresní prostor pro podsíť back-endu. Všimněte si, že v tomto kroku jsme zadali adresní prostor, který jsme vytvořili dříve, a další adresní prostor, který chceme přidat. Důvodem je, že příkaz az network vnet update přepíše předchozí nastavení. Nezapomeňte při použití tohoto příkazu zadat všechny předpony adres.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Vytvořte podsíť back-endu.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Vytvořte podsíť brány. Všimněte si, že podsíť brány má název GatewaySubnet. Název je povinný. V příkladu používá podsíť brány možnost /27. I když je možné vytvořit podsíť brány tak malou jako /29, doporučujeme vytvořit větší podsíť, která obsahuje více adres, a to tak, že vyberete alespoň /28 nebo /27. To umožní dostatek adres, aby vyhovovaly možným dalším konfiguracím, které byste mohli chtít v budoucnu.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Brána VPN musí mít veřejnou IP adresu. Veřejná IP adresa se přidělí bráně VPN, kterou vytvoříte pro virtuální síť. Pomocí následujícího příkladu můžete požádat o veřejnou IP adresu pomocí příkazu az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusVytvořte bránu virtuální sítě pro virtuální síť TestVNet1 pomocí příkazu az network vnet-gateway create . Pokud tento příkaz spustíte s použitím parametru --no-wait, nezobrazí se žádná zpětná vazba ani výstup. Parametr --no-wait umožňuje bránu vytvořit na pozadí. Neznamená to, že se brána VPN dokončí okamžitě. Vytvoření brány může obvykle trvat 45 minut nebo déle, a to v závislosti na použité skladové jednotce (SKU) brány.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 3: Vytvoření a konfigurace virtuální sítě TestVNet4

Vytvořte skupinu prostředků.

az group create -n TestRG4 -l westusVytvořte virtuální síť TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Vytvořte další podsítě pro virtuální síť TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Vytvořte podsíť brány.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Vyžádejte si veřejnou IP adresu.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusVytvořte bránu virtuální sítě TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 4: Vytvoření připojení

Nyní máte dvě virtuální sítě s bránami VPN. Dalším krokem je vytvoření propojení bran VPN mezi bránami virtuálních sítí. Pokud jste použili předchozí příklady, vaše brány virtuální sítě jsou v různých skupinách prostředků. Když jsou brány v různých skupinách prostředků, musíte při vytváření propojení identifikovat a zadat ID prostředků pro každou bránu. Pokud jsou vaše virtuální sítě ve stejné skupině prostředků, můžete použít druhou sadu pokynů, protože nemusíte zadávat ID prostředků.

Propojení virtuálních sítí patřících do různých skupin prostředků

Z výstupu následujícího příkazu získejte ID prostředku brány VNet1GW:

az network vnet-gateway show -n VNet1GW -g TestRG1Ve výstupu

"id:"najděte řádek. Hodnoty v uvozovkách budete potřebovat pro vytvoření propojení v další části. Zkopírujte tyto hodnoty do textového editoru, jako je Poznámkový blok, abyste je při vytváření propojení mohli jednoduše vložit.Příklad výstupu:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Zkopírujte hodnoty za

"id":uvozovkami."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Získejte ID prostředku brány VNet4GW a zkopírujte hodnoty do textového editoru.

az network vnet-gateway show -n VNet4GW -g TestRG4Vytvořte připojení virtuální sítě TestVNet1 k virtuální síti TestVNet4. V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 do virtuální sítě TestVNet4. V příkladech je odkazovaný sdílený klíč. Pro sdílený klíč můžete použít vlastní hodnoty. Důležité je, že se sdílený klíč pro obě připojení musí shodovat. Vytvoření připojení nějakou dobu trvá.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWVytvořte připojení virtuální sítě TestVNet4 k virtuální síti TestVNet1. Tento krok je podobný předchozímu kroku, s výjimkou toho, že vytváříte připojení z virtuální sítě TestVNet4 k virtuální síti TestVNet1. Ověřte, že se sdílené klíče shodují. Navázání připojení trvá několik minut.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWOvěřte stav připojení. Viz Ověření stavu připojení.

Propojení virtuálních sítí patřících do stejné skupiny prostředků

Vytvořte připojení virtuální sítě TestVNet1 k virtuální síti TestVNet4. V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 do virtuální sítě TestVNet4. Všimněte si, že skupiny prostředků v příkladech jsou stejné. V příkladech také vidíte uvedený sdílený klíč. Pro sdílený klíč můžete použít vlastní hodnoty, ale sdílené klíče pro obě připojení se musí shodovat. Vytvoření připojení nějakou dobu trvá.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWVytvořte připojení virtuální sítě TestVNet4 k virtuální síti TestVNet1. Tento krok je podobný předchozímu kroku, s výjimkou toho, že vytváříte připojení z virtuální sítě TestVNet4 k virtuální síti TestVNet1. Ověřte, že se sdílené klíče shodují. Navázání připojení trvá několik minut.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWOvěřte stav připojení. Viz Ověření stavu připojení.

Propojení virtuálních sítí patřících k různým předplatným

V tomto scénáři propojíte sítě TestVNet1 a TestVNet5. Virtuální sítě patří k různým předplatným. Předplatná nemusí být přidružená ke stejnému tenantovi. Tento postup přidá nové propojení VNet-to-VNet pro připojení virtuální sítě TestVNet1 k virtuální síti TestVNet5.

Krok 5: Vytvoření a konfigurace virtuální sítě TestVNet1

Tyto pokyny navazují na kroky v předchozích částech. Je třeba vytvořit a konfigurovat virtuální síť TestVNet1 a bránu VPN pro virtuální síť TestVNet1 provedením kroku 1 a kroku 2. Pro tuto konfiguraci není nutné vytvořit virtuální síť TestVNet4 z předchozí části, i když pokud ji vytvoříte, nebude v konfliktu s těmito kroky: provoz z virtuální sítě TestVNet4 nesměruje do virtuální sítě TestVNet5. Po dokončení kroku 1 a kroku 2 pokračujte krokem 6.

Krok 6: Ověření rozsahů IP adres

Při vytváření dalších připojení je důležité ověřit, že se adresní prostor IP nové virtuální sítě nepřekrývá s žádným z vašich dalších rozsahů virtuálních sítí ani s rozsahy bran místní sítě. Pro tento postup použijte následující hodnoty pro virtuální síť TestVNet5:

Hodnoty pro virtuální síť TestVNet5:

- Název virtuální sítě: TestVNet5

- Skupina prostředků: TestRG5

- Umístění: Japonsko – východ

- TestVNet5: 10.51.0.0/16 a 10.52.0.0/16

- FrontEnd: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- Podsíť brány: 10.52.255.0/27

- Název brány: VNet5GW

- Veřejná IP adresa: VNet5GWIP

- Typ sítě VPN: RouteBased

- Připojení: VNet5toVNet1

- Typ připojení: VNet2VNet

Krok 7: Vytvoření a konfigurace virtuální sítě TestVNet5

Tento krok je třeba provést v rámci nového předplatného (předplatné 5). Tuto část může provést správce v jiné organizaci, která vlastní předplatné. Pokud chcete přepnout mezi předplatnými, použijte az account list --all k výpisu předplatných dostupných pro váš účet a pak použijte az account set --subscription <subscriptionID> přechod na předplatné, které chcete použít.

Ujistěte se, že jste připojení k předplatnému 5, a pak vytvořte skupinu prostředků.

az group create -n TestRG5 -l japaneastVytvořte virtuální síť TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Přidejte podsítě.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Přidejte podsíť brány.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Vyžádejte si veřejnou IP adresu.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastVytvoření brány virtuální sítě TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 8: Vytvoření připojení

Vzhledem k tomu, že brány patří do různých předplatných, je tento krok rozdělený do dvou relací rozhraní příkazového řádku označených jako [Předplatné 1] a [Předplatné 5]. Pokud chcete přepnout mezi předplatnými, použijte az account list --all k výpisu předplatných dostupných pro váš účet a pak použijte az account set --subscription <subscriptionID> přechod na předplatné, které chcete použít.

[Předplatné 1] Přihlaste se a připojte se k předplatnému 1. Spusťte následující příkaz a z výstupu získejte název a ID brány:

az network vnet-gateway show -n VNet1GW -g TestRG1Zkopírujte výstup pro

id:. E-mailem nebo jiným způsobem odešlete ID a název brány virtuální sítě (VNet1GW) správci předplatného 5.Příklad výstupu:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Předplatné 5] Přihlaste se a připojte se k předplatnému 5. Spusťte následující příkaz a z výstupu získejte název a ID brány:

az network vnet-gateway show -n VNet5GW -g TestRG5Zkopírujte výstup pro

id:. E-mailem nebo jiným způsobem odešlete ID a název brány virtuální sítě (VNet5GW) správci předplatného 1.[Předplatné 1] V tomto kroku vytvoříte připojení z virtuální sítě TestVNet1 k virtuální síti TestVNet5. Pro sdílený klíč můžete použít vlastní hodnoty, ale sdílené klíče pro obě připojení se musí shodovat. Vytvoření připojení může nějakou dobu trvat. Ujistěte se, že jste připojeni k předplatnému 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Předplatné 5] Tento krok je podobný předchozímu kroku, s výjimkou toho, že vytváříte připojení z virtuální sítě TestVNet5 k virtuální síti TestVNet1. Zkontrolujte, že se sdílené klíče shodují a že se připojujete k předplatnému 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Ověření stavu připojení

Důležité

Skupiny zabezpečení sítě (NSG) v podsíti brány se nepodporují. Přidružení skupiny zabezpečení sítě k této podsíti může způsobit, že brána virtuální sítě (brány VPN a Brány ExpressRoute) přestanou fungovat podle očekávání. Další informace o skupinách zabezpečení sítě najdete v článku Co je skupina zabezpečení sítě (NSG).

Pomocí příkazu az network vpn-connection show můžete ověřit, že vaše připojení bylo úspěšné. V příkladu odkazuje --name na název připojení, které chcete testovat. Pokud navazování připojení probíhá, zobrazí se stav připojení Connecting (Připojování). Jakmile bude připojení navázáno, stav se změní na Connected (Připojeno). Upravte následující příklad s hodnotami pro vaše prostředí.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Nejčastější dotazy týkající se propojení VNet-to-VNet

Nejčastější dotazy k virtuální síti VNet-to-VNet najdete v nejčastějších dotazech ke službě VPN Gateway.

Další kroky

- Po dokončení připojení můžete do virtuálních sítí přidávat virtuální počítače. Další informace najdete v dokumentaci ke službě Virtual Machines.

- Informace o protokolu BGP najdete v tématech Přehled protokolu BGP a Postup při konfiguraci protokolu BGP.