Konfigurace služby P2S VPN Gateway pro ověřování Microsoft Entra ID – ručně zaregistrovaná aplikace

Tento článek vám pomůže nakonfigurovat bránu VPN typu point-to-site (P2S) pro ověřování Microsoft Entra ID a ručně zaregistrovat klienta Azure VPN. Tento typ konfigurace je podporován pouze pro připojení protokolu OpenVPN.

Tento typ konfigurace brány VPN typu P2S můžete vytvořit také pomocí kroků pro novou klientskou aplikaci VPN zaregistrovanou microsoftem. Použití novější verze obchází kroky registrace Klient Azure VPN ve vašem tenantovi Microsoft Entra. Podporuje také více klientských operačních systémů. Nepodporují se ale všechny hodnoty cílové skupiny. Další informace o protokolech typu point-to-site a ověřování najdete v tématu Informace o vpn Gateway typu point-to-site VPN. Informace o vytváření a úpravách vlastních cílových skupin najdete v tématu Vytvoření nebo úprava vlastní cílové skupiny.

Poznámka:

Pokud je to možné, doporučujeme místo toho použít nové pokyny pro klienty VPN zaregistrované microsoftem.

Požadavky

Kroky v tomto článku vyžadují tenanta Microsoft Entra. Pokud nemáte tenanta Microsoft Entra, můžete ho vytvořit pomocí postupu v článku Vytvoření nového tenanta . Při vytváření adresáře si všimněte následujících polí:

- Název organizace

- Počáteční název domény

Pokud už máte existující bránu P2S, postup v tomto článku vám pomůže nakonfigurovat bránu pro ověřování Microsoft Entra ID. Můžete také vytvořit novou bránu VPN. Odkaz na vytvoření nové brány je součástí tohoto článku.

Poznámka:

Ověřování Microsoft Entra ID je podporováno pouze pro připojení protokolu OpenVPN® a vyžaduje Klient Azure VPN.

Vytvoření uživatelů tenanta Microsoft Entra

V nově vytvořeném tenantovi Microsoft Entra vytvořte dva účty. Postup najdete v tématu Přidání nebo odstranění nového uživatele.

- Role správce cloudových aplikací

- Uživatelský účet

Role Správce cloudových aplikací slouží k udělení souhlasu s registrací aplikace Azure VPN. Uživatelský účet lze použít k otestování ověřování OpenVPN.

Přiřaďte jeden z účtů roli Správce cloudových aplikací. Postup najdete v tématu Přiřazení rolí správce a nesprávce uživatelům s ID Microsoft Entra.

Autorizace aplikace Azure VPN

Přihlaste se k webu Azure Portal jako uživatel, který má přiřazenou roli Správce cloudových aplikací.

Dále udělte souhlas správce pro vaši organizaci. To umožňuje aplikaci Azure VPN přihlásit se a číst profily uživatelů. Zkopírujte a vložte adresu URL, která se týká vašeho umístění nasazení, do adresního řádku prohlížeče:

Veřejná

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentPlatforma Microsoft Azure provozovaná společností 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentPoznámka:

Pokud používáte účet správce cloudových aplikací, který není nativní pro tenanta Microsoft Entra k poskytnutí souhlasu, nahraďte "common" ID tenanta Microsoft Entra v adrese URL. V některých dalších případech můžete také muset nahradit "společné" ID vašeho tenanta. Nápovědu k vyhledání ID tenanta najdete v tématu Jak najít ID tenanta Microsoft Entra.

Vyberte účet, který má v případě výzvy roli Správce cloudových aplikací.

Na stránce Požadovaná oprávnění vyberte Přijmout.

Přejděte na Microsoft Entra ID. V levém podokně klikněte na Podnikové aplikace. Zobrazí se Azure VPN .

Konfigurace brány VPN

Důležité

Na webu Azure Portal probíhá aktualizace polí Azure Active Directory na Entra. Pokud se na ID Microsoft Entra odkazuje a tyto hodnoty ještě na portálu nevidíte, můžete vybrat hodnoty Azure Active Directory.

Vyhledejte ID tenanta adresáře, který chcete použít k ověřování. Je uvedená v části vlastnosti na stránce služby Active Directory. Nápovědu k vyhledání ID tenanta najdete v tématu Jak najít ID tenanta Microsoft Entra.

Pokud ještě nemáte funkční prostředí point-to-site, vytvořte ho podle pokynů. Viz Vytvoření sítě VPN typu point-to-site pro vytvoření a konfiguraci brány VPN typu point-to-site. Při vytváření brány VPN se skladová položka Basic pro OpenVPN nepodporuje.

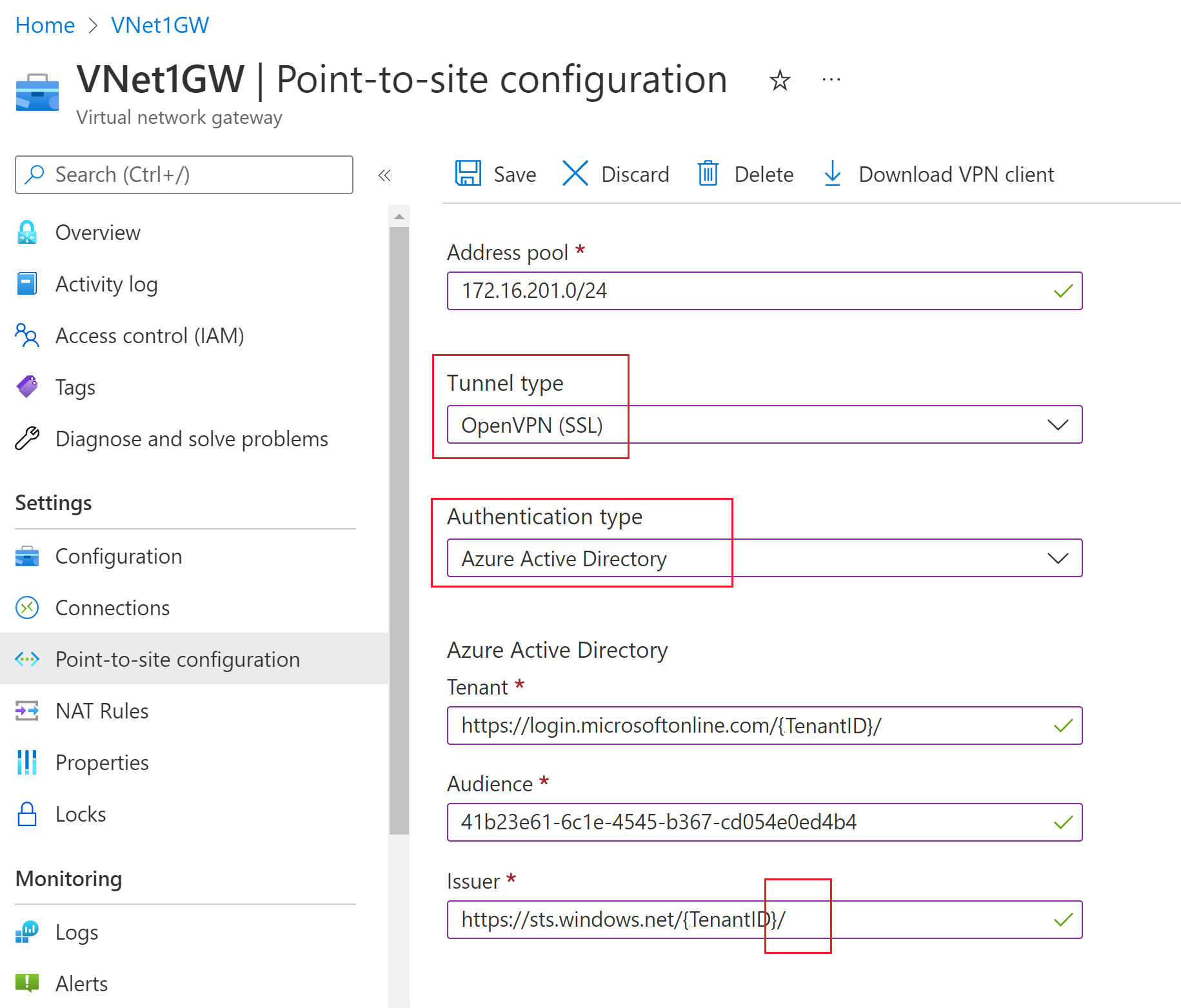

Přejděte na bránu virtuální sítě. V levém podokně klikněte na konfigurace typu Point-to-Site.

Nakonfigurujte následující hodnoty:

- Fond adres: Fond adres klienta

- Typ tunelu: OpenVPN (SSL)

- Typ ověřování: Microsoft Entra ID

Pro hodnoty ID Microsoft Entra použijte následující pokyny pro hodnoty tenanta, cílové skupiny a vystavitele . Položku {TenantID} nahraďte SVÝM ID tenanta a při nahrazení této hodnoty je potřeba odebrat {} z příkladů.

Tenant: ID tenanta pro tenanta Microsoft Entra. Zadejte ID tenanta, které odpovídá vaší konfiguraci. Ujistěte se, že adresa URL tenanta nemá

\na konci (zpětné lomítko). Lomítko je přípustné.- Azure Public AD:

https://login.microsoftonline.com/{TenantID} - Azure Government AD:

https://login.microsoftonline.us/{TenantID} - Azure Germany AD:

https://login-us.microsoftonline.de/{TenantID} - Čína 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Azure Public AD:

Cílová skupina: ID aplikace "Azure VPN" Microsoft Entra Enterprise App.

- Veřejný Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germany:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure provozovaný společností 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Veřejný Azure:

Vystavitel: Adresa URL služby zabezpečeného tokenu. Na konci hodnoty Vystavitel zahrňte koncové lomítko. Jinak může připojení selhat. Příklad:

https://sts.windows.net/{TenantID}/

Po dokončení konfigurace nastavení klikněte v horní části stránky na Uložit .

Stažení konfiguračního balíčku profilu Klient Azure VPN

V této části vygenerujete a stáhnete konfigurační balíček Klient Azure VPN profilu. Tento balíček obsahuje nastavení, která můžete použít ke konfiguraci profilu Klient Azure VPN na klientských počítačích.

V horní části stránky konfigurace point-to-site klepněte na tlačítko Stáhnout klienta VPN. Generování konfiguračního balíčku klienta trvá několik minut.

Váš prohlížeč indikuje, že je k dispozici konfigurační soubor ZIP klienta. Jmenuje se stejný název jako brána.

Extrahujte stažený soubor ZIP.

Přejděte do rozbalené složky AzureVPN.

Poznamenejte si umístění souboru "azurevpnconfig.xml". Azurevpnconfig.xml obsahuje nastavení pro připojení VPN. Tento soubor můžete také distribuovat všem uživatelům, kteří se potřebují připojit prostřednictvím e-mailu nebo jiných prostředků. Aby se uživatel úspěšně připojil, bude potřebovat platné přihlašovací údaje Microsoft Entra ID.

Další kroky

- Pokud se chcete připojit k virtuální síti, musíte na klientských počítačích nakonfigurovat klienta Azure VPN. Viz Konfigurace klienta VPN pro připojení VPN typu P2S – Windows nebo Konfigurace klienta VPN pro připojení P2S VPN – macOS.

- Nejčastější dotazy najdete v části Point-to-Site v nejčastějších dotazech ke službě VPN Gateway.