Konfigurace klientů VPN typu P2S: Ověřování certifikátů – nativní klient VPN – macOS

Pokud je brána VPN typu point-to-site (P2S) nakonfigurovaná tak, aby používala ověřování pomocí protokolu IKEv2 a certifikátu, můžete se k virtuální síti připojit pomocí nativního klienta VPN, který je součástí operačního systému macOS. Tento článek vás provede postupem konfigurace nativního klienta VPN a připojení k virtuální síti.

Než začnete

Než začnete s konfigurací klienta, ověřte, že jste ve správném článku. Následující tabulka uvádí články o konfiguraci, které jsou k dispozici pro klienty VPN typu P2S služby Azure VPN Gateway. Postup se liší v závislosti na typu ověřování, typu tunelu a klientském operačním systému.

| Ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | |||

| IKEv2, SSTP | Windows | Nativní klient VPN | |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient Azure VPN Klient OpenVPN |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient Azure VPN | |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Požadavky

Tento článek předpokládá, že jste už provedli následující požadavky:

- Vytvořili jste a nakonfigurovali bránu VPN pro ověřování certifikátu typu point-to-site a typ tunelu OpenVPN. Postup najdete v tématu Konfigurace nastavení serveru pro připojení brány VPN Gateway typu P2S – ověřování certifikátů.

- Vygenerovali a stáhli jste konfigurační soubory klienta VPN. Postup najdete v tématu Generování konfiguračních souborů profilu klienta VPN.

- Můžete buď generovat klientské certifikáty, nebo získat příslušné klientské certifikáty potřebné k ověření.

Workflow

Pracovní postup pro tento článek je následující:

- Pokud jste to ještě neudělali, vygenerujte klientské certifikáty.

- Zobrazte konfigurační soubory profilu klienta VPN obsažené v konfiguračním balíčku profilu klienta VPN, který jste vygenerovali.

- Nainstalujte certifikáty.

- Nakonfigurujte nativního klienta VPN, který už máte nainstalovaný operační systém.

- Připojte se k Azure.

Vygenerování certifikátů

Pro ověřování certifikátů musí být klientský certifikát nainstalovaný na každém klientském počítači. Klientský certifikát, který chcete použít, musí být exportován s privátním klíčem a musí obsahovat všechny certifikáty v cestě k certifikaci. V některých konfiguracích budete také muset nainstalovat informace o kořenovém certifikátu.

Informace o práci s certifikáty najdete v tématu Point-to-Site: Generování certifikátů – Linux.

Zobrazení konfiguračních souborů profilu klienta VPN

Všechna potřebná nastavení konfigurace pro klienty VPN jsou obsažena v konfiguračním souboru ZIP profilu klienta VPN. Konfigurační soubory profilu klienta můžete vygenerovat pomocí PowerShellu nebo pomocí webu Azure Portal. Obě metody vrátí stejný soubor ZIP.

Konfigurační soubory profilu klienta VPN jsou specifické pro konfiguraci brány VPN typu P2S pro virtuální síť. Pokud se po vygenerování souborů, například změn typu protokolu VPN nebo typu ověřování, změníte konfiguraci P2S VPN, musíte vygenerovat nové konfigurační soubory profilu klienta VPN a použít novou konfiguraci pro všechny klienty VPN, které chcete připojit.

Rozbalte soubor a zobrazte složky. Když konfigurujete nativní klienty macOS, použijete soubory ve složce Generic . Obecná složka se nachází, pokud je v bráně nakonfigurovaný protokol IKEv2. Všechny informace, které potřebujete ke konfiguraci nativního klienta VPN, najdete ve složce Generic . Pokud obecnou složku nevidíte, zkontrolujte následující položky a pak znovu vygenerujte soubor ZIP.

- Zkontrolujte typ tunelu pro vaši konfiguraci. Je pravděpodobné, že IKEv2 nebyl vybrán jako typ tunelu.

- Na bráně VPN ověřte, že skladová položka není základní. Skladová položka služby VPN Gateway Basic nepodporuje IKEv2. Pokud chcete, aby se klienti macOS připojili, budete muset bránu znovu sestavit s příslušnou skladovou jednotkou a typem tunelu.

Složka Generic obsahuje následující soubory.

- VpnSettings.xml, která obsahuje důležitá nastavení, jako je adresa serveru a typ tunelu.

- VpnServerRoot.cer, který obsahuje kořenový certifikát potřebný k ověření brány Azure VPN během instalace připojení P2S.

Instalace certifikátů

Kořenový certifikát

- Zkopírujte soubor kořenového certifikátu – VpnServerRoot.cer – do počítače Mac. Poklikejte na certifikát. V závislosti na vašem operačním systému se certifikát buď automaticky nainstaluje, nebo se zobrazí stránka Přidat certifikáty .

- Pokud se zobrazí stránka Přidat certifikáty, klikněte na šipky a v rozevíracím seznamu vyberte přihlášení.

- Kliknutím na Přidat soubor naimportujete.

Klientský certifikát

Klientský certifikát se používá k ověřování a vyžaduje se. Obvykle stačí kliknout na klientský certifikát a nainstalovat ho. Další informace o instalaci klientského certifikátu naleznete v tématu Instalace klientského certifikátu.

Ověření instalace certifikátu

Ověřte, že je nainstalovaný klient i kořenový certifikát.

- Otevřete přístup ke klíčence.

- Přejděte na kartu Certifikáty .

- Ověřte, že je nainstalovaný klient i kořenový certifikát.

Konfigurace profilu klienta VPN

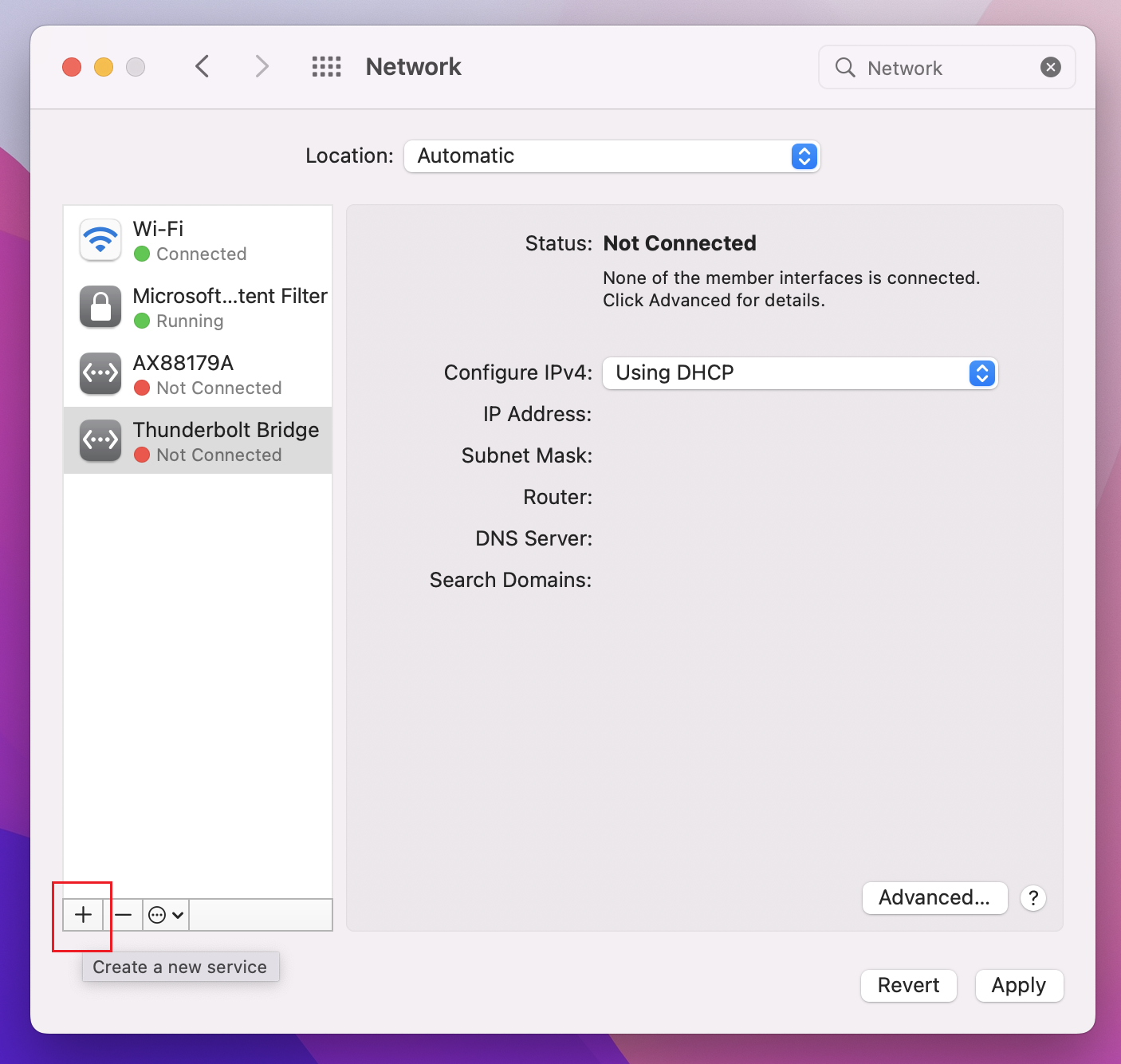

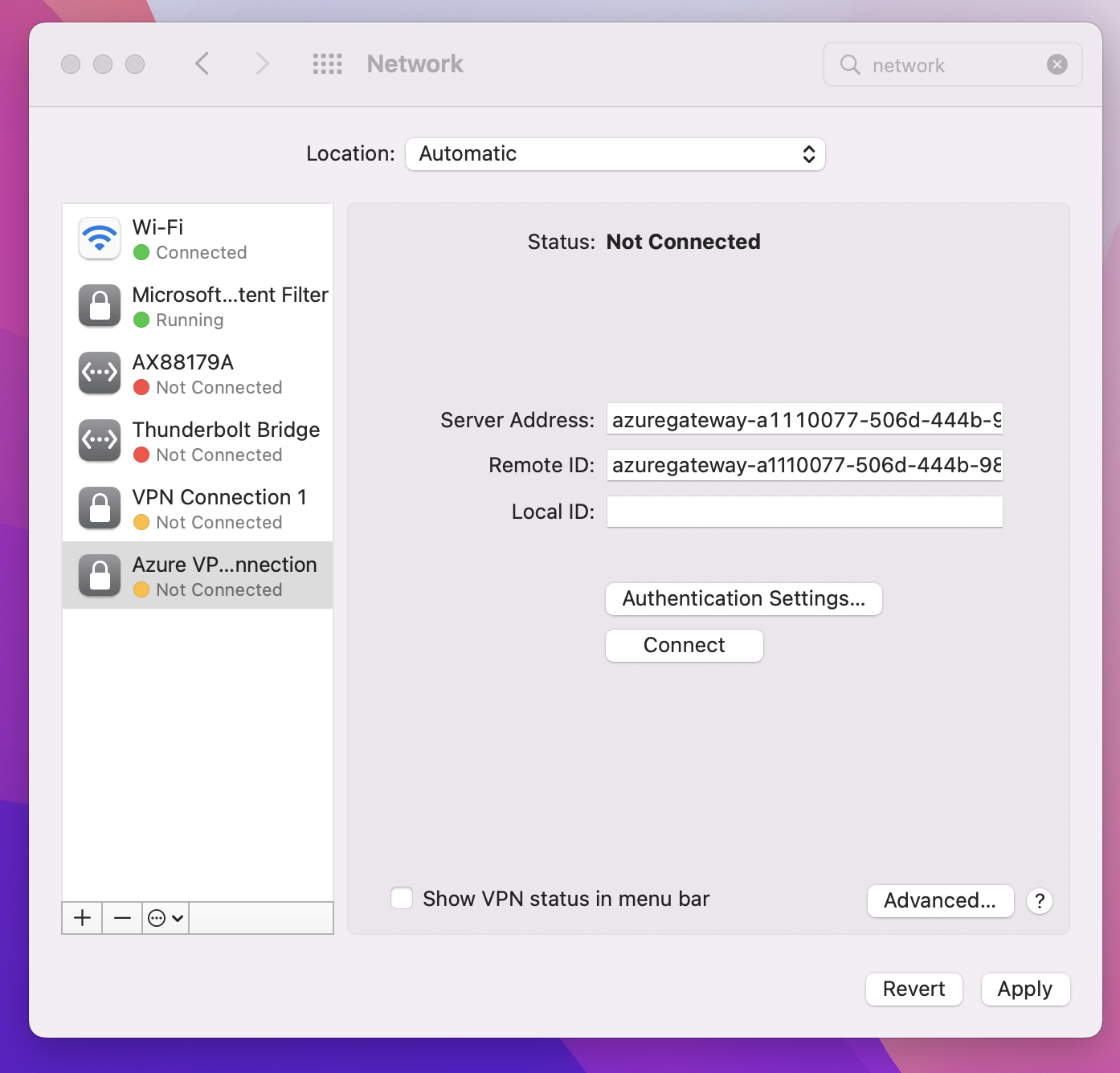

Přejděte na Předvolby systému –> Síť. Na stránce Síť kliknutím na + vytvořte nový profil připojení klienta VPN pro připojení P2S k virtuální síti Azure.

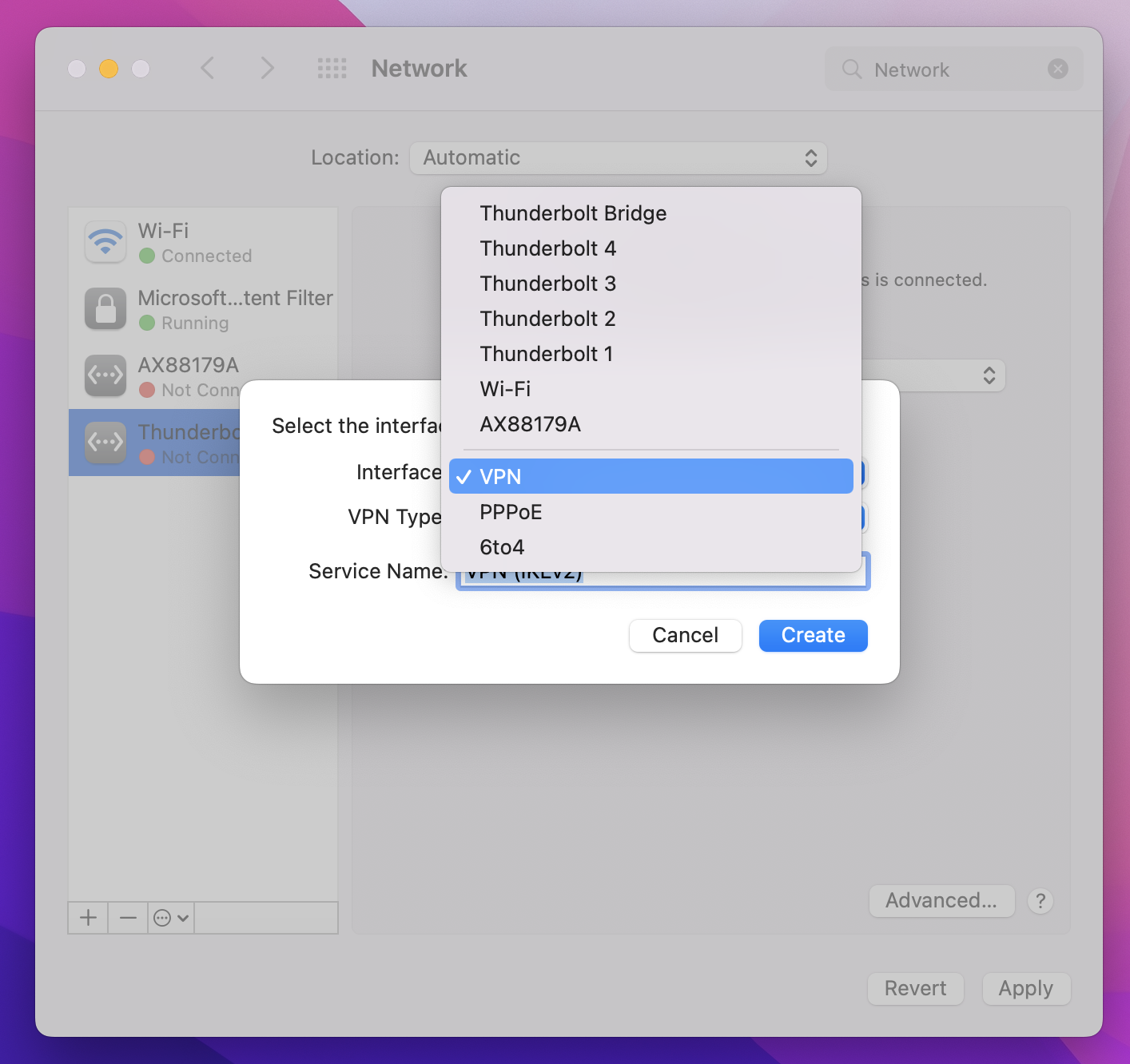

Na stránce Vybrat rozhraní klikněte na šipky vedle rozhraní:. V rozevíracím seznamu klikněte na VPN.

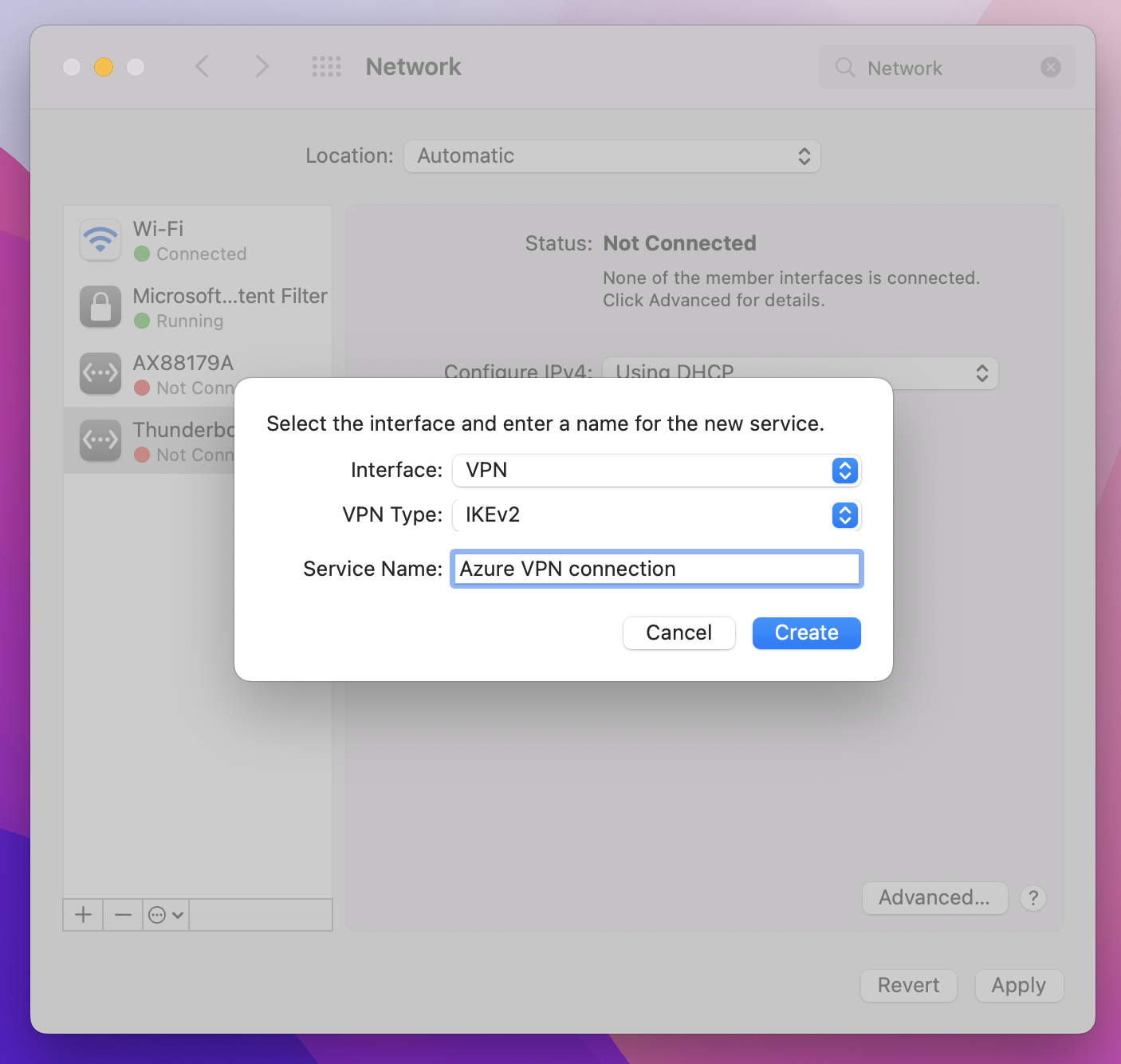

U typu sítě VPN v rozevíracím seznamu klikněte na IKEv2. V poli Název služby zadejte popisný název profilu a klikněte na vytvořit.

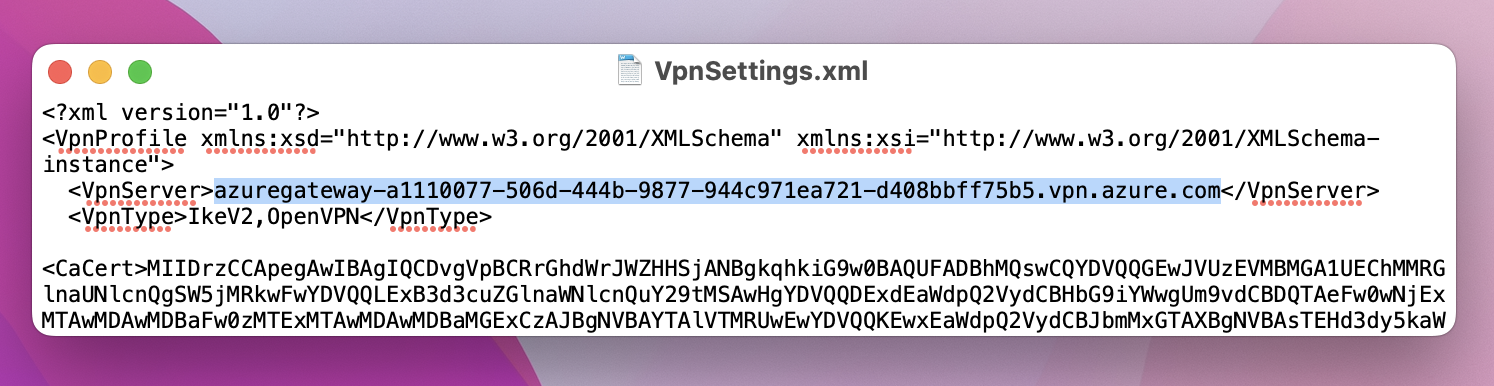

Přejděte do profilu klienta VPN, který jste stáhli. Ve složce Generic otevřete soubor VpnSettings.xml pomocí textového editoru. V tomto příkladu můžete zobrazit informace o typu tunelu a adrese serveru. I když jsou uvedené dva typy VPN, bude se tento klient VPN připojovat přes protokol IKEv2. Zkopírujte hodnotu značky VpnServer .

Vložte hodnotu značky VpnServer do polí Adresa serveru i Vzdálené ID profilu. Ponechte místní ID prázdné. Potom klikněte na Nastavení ověřování....

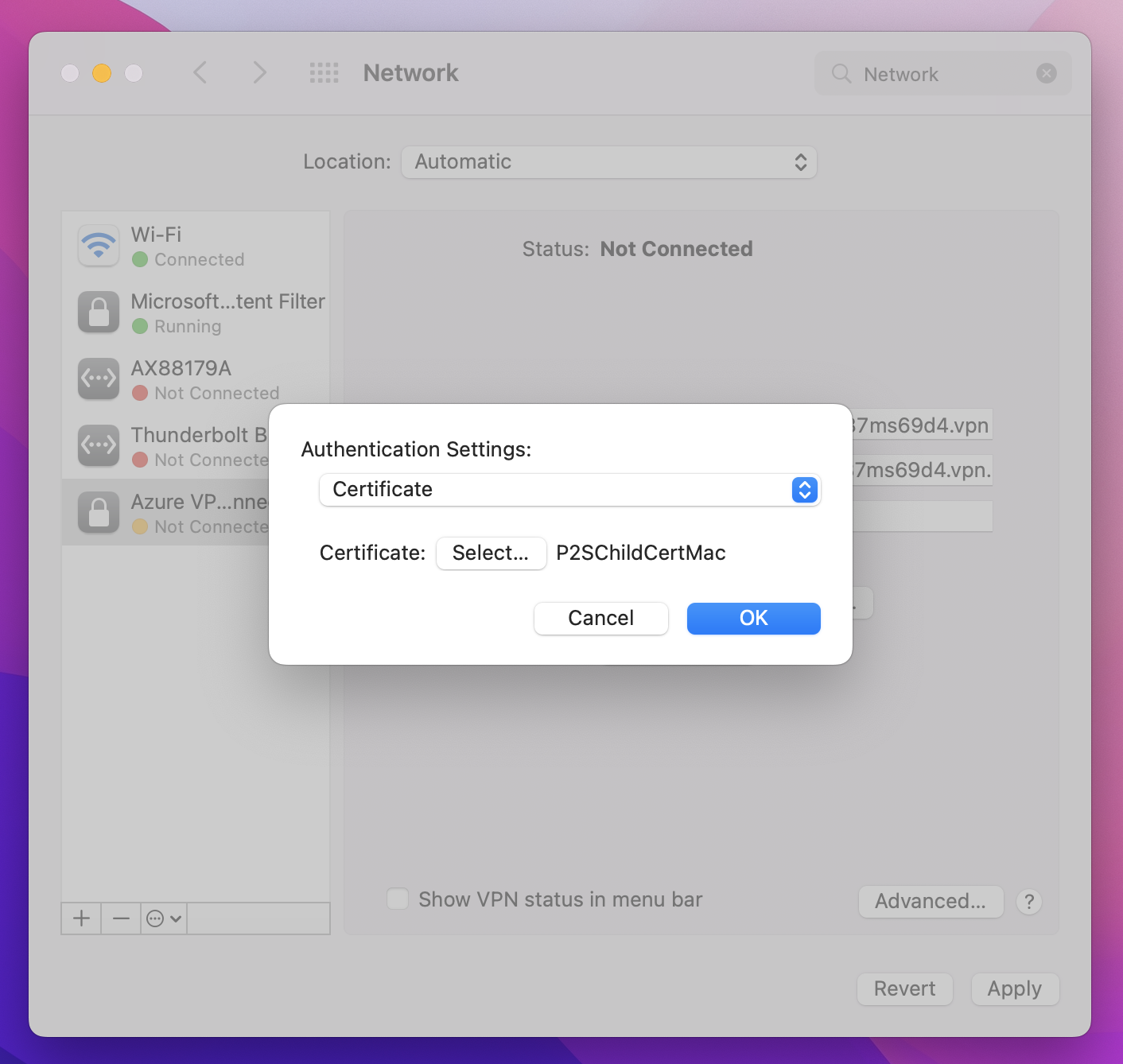

Konfigurace nastavení ověřování

Nakonfigurujte nastavení ověřování.

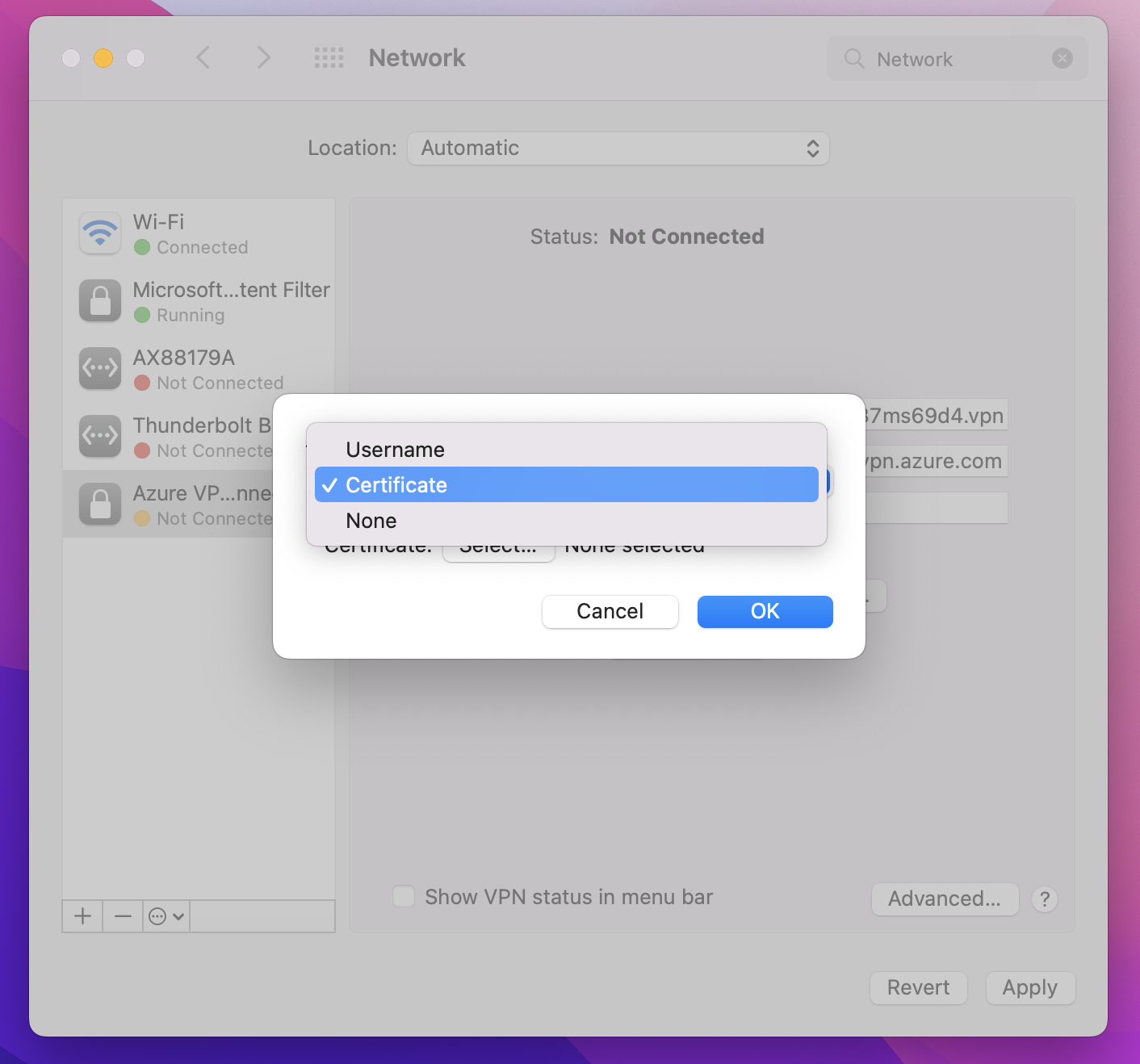

Na stránce Nastavení ověřování klikněte u pole Nastavení ověřování na šipky a vyberte Certifikát.

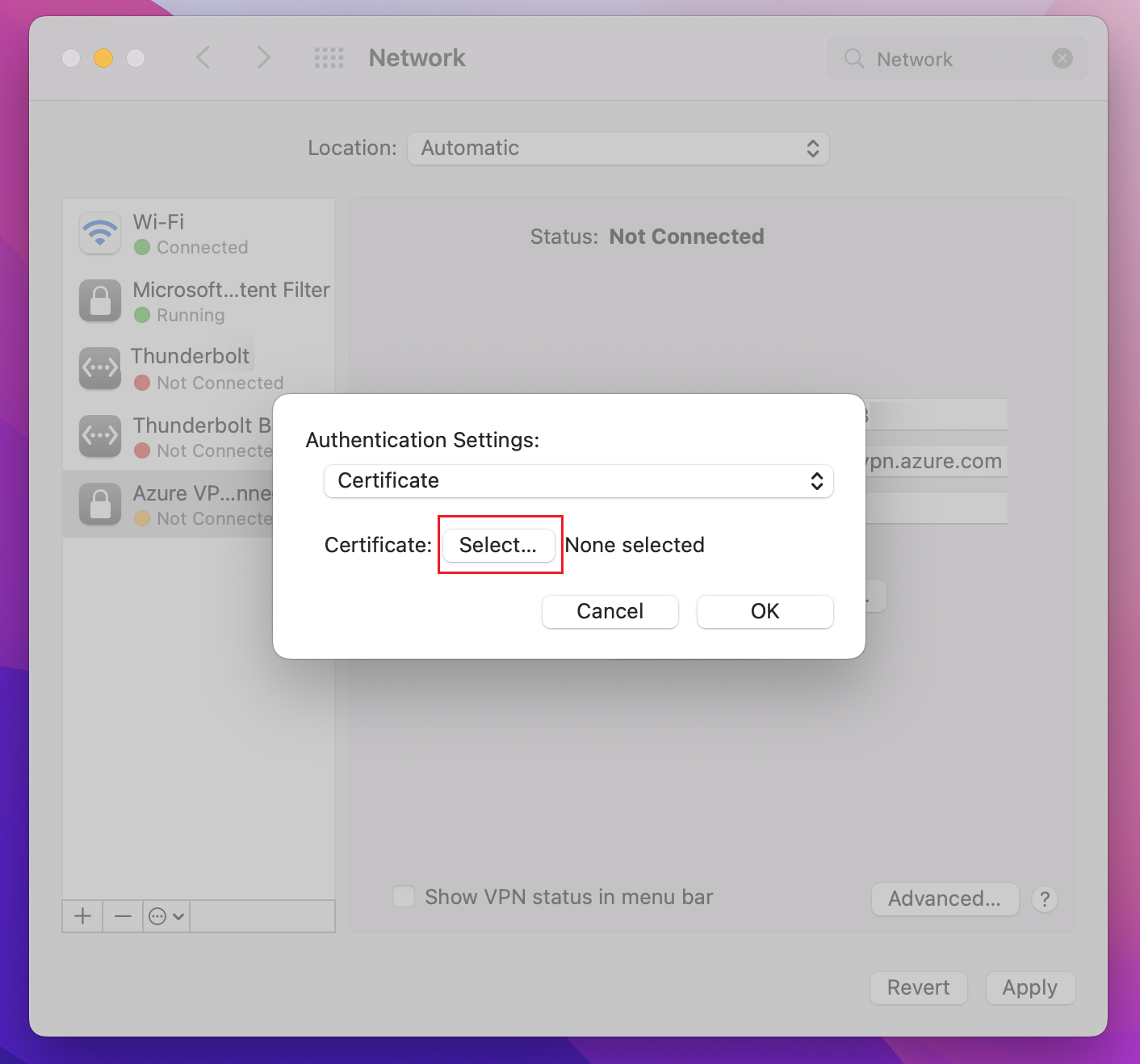

Kliknutím na vybrat otevřete stránku Zvolit identitu .

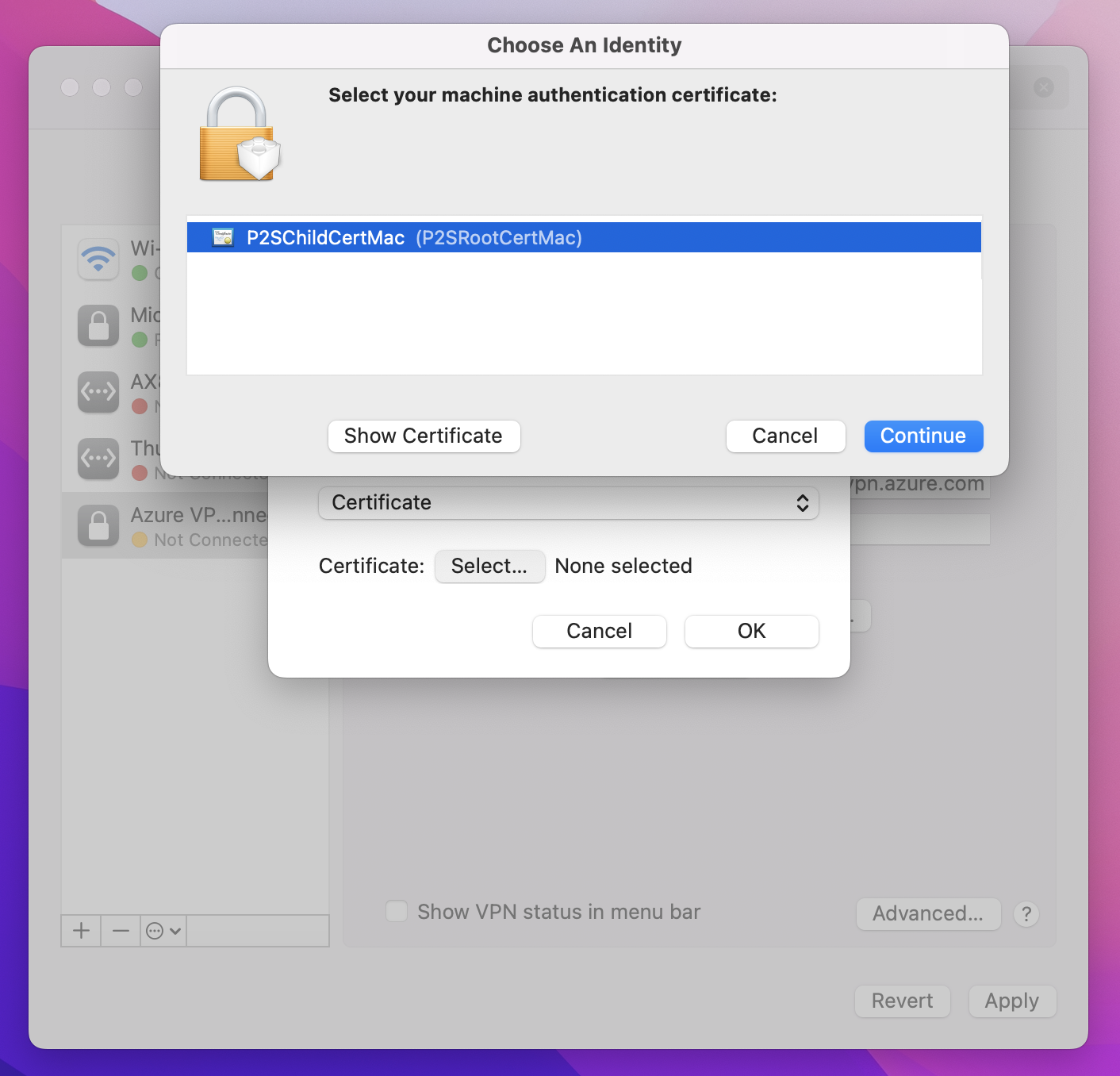

Na stránce Zvolit identitu se zobrazí seznam certifikátů, ze které si můžete vybrat. Pokud si nejste jistí, který certifikát použít, můžete vybrat Zobrazit certifikát a zobrazit další informace o jednotlivých certifikátech. Klikněte na správný certifikát a potom klikněte na Pokračovat.

Na stránce Nastavení ověřování ověřte, zda je zobrazen správný certifikát, a klikněte na tlačítko OK.

Zadání certifikátu

Do pole Místní ID zadejte název certifikátu. V tomto příkladu je to P2SChildCertMac.

Kliknutím na Použít uložíte všechny změny.

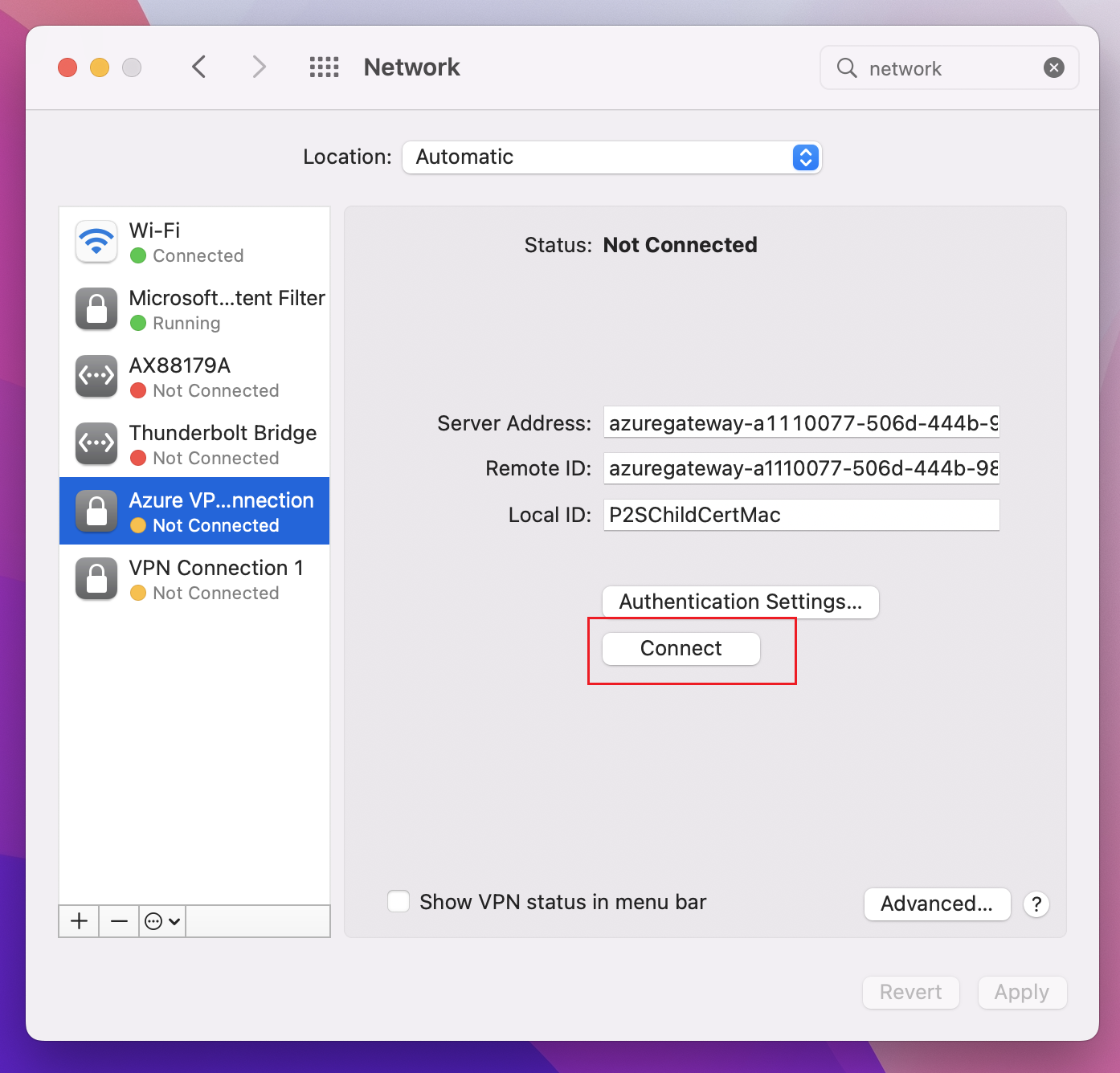

Propojit

Kliknutím na Připojit spustíte připojení P2S k virtuální síti Azure. Možná budete muset zadat heslo řetězce klíčů pro přihlášení.

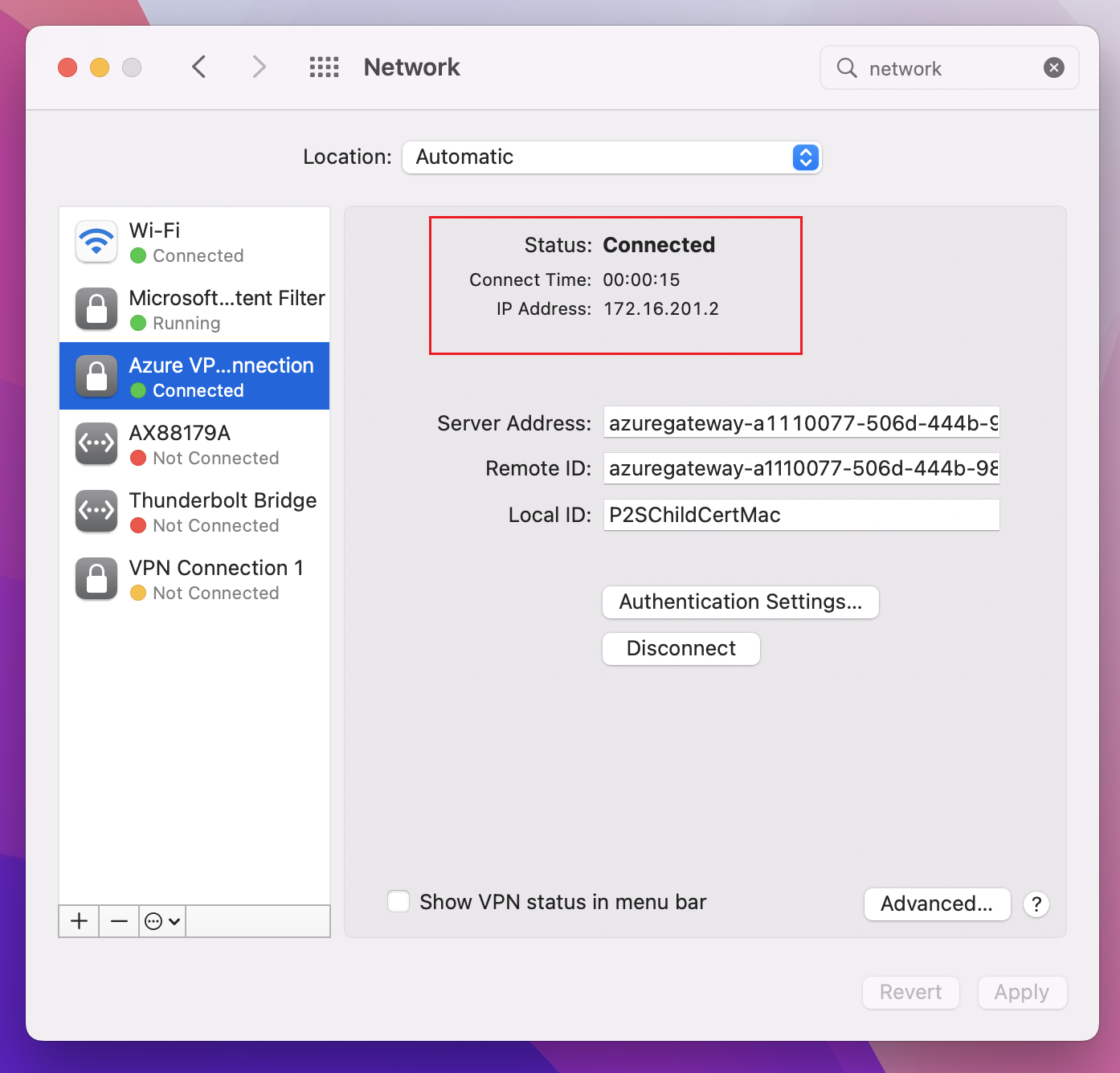

Po navázání připojení se stav zobrazí jako Připojeno a můžete zobrazit IP adresu, kterou jste získali z fondu adres klienta VPN.

Další kroky

Proveďte další nastavení serveru nebo připojení. Viz kroky konfigurace typu Point-to-Site.