Konfigurace klienta OpenVPN pro připojení ověřování certifikátů P2S – Linux

Tento článek vám pomůže připojit se k virtuální síti Azure pomocí brány VPN Gateway typu point-to-site (P2S) a ověřování certifikátů z Linuxu pomocí klienta OpenVPN.

Ověřte, že jste ve správném článku. Následující tabulka uvádí články o konfiguraci, které jsou k dispozici pro klienty VPN typu P2S služby Azure VPN Gateway. Postup se liší v závislosti na typu ověřování, typu tunelu a klientském operačním systému.

| Metoda ověřování | Typ tunelového propojení | Operační systém klienta | Klient VPN |

|---|---|---|---|

| Certifikát | |||

| IKEv2, SSTP | Windows | Nativní klient VPN | |

| IKEv2 | macOS | Nativní klient VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient Azure VPN Klient OpenVPN verze 2.x Klient OpenVPN verze 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Klient Azure VPN Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient Azure VPN | |

| OpenVPN | macOS | Klient Azure VPN | |

| OpenVPN | Linux | Klient Azure VPN |

Tento článek předpokládá, že jste už provedli následující požadavky:

- Vytvořili jste a nakonfigurovali bránu VPN pro ověřování certifikátu typu point-to-site a typ tunelu OpenVPN. Postup najdete v tématu Konfigurace nastavení serveru pro připojení brány VPN Gateway typu P2S – ověřování certifikátů.

- Vygenerovali a stáhli jste konfigurační soubory klienta VPN. Postup najdete v tématu Generování konfiguračních souborů profilu klienta VPN.

- Můžete buď generovat klientské certifikáty, nebo získat příslušné klientské certifikáty potřebné k ověření.

Pokud se chcete připojit k Azure pomocí klienta OpenVPN pomocí ověřování certifikátů, každý připojující klient vyžaduje následující položky:

- Na každém klientovi musí být nainstalovaný a nakonfigurovaný software Open VPN Client.

- Klient musí mít nainstalované správné certifikáty místně.

Pracovní postup pro tento článek:

- Nainstalujte klienta OpenVPN.

- Zobrazte konfigurační soubory profilu klienta VPN obsažené v konfiguračním balíčku profilu klienta VPN, který jste vygenerovali.

- Nakonfigurujte klienta OpenVPN.

- Připojte se k Azure.

Pro ověřování certifikátů musí být klientský certifikát nainstalovaný na každém klientském počítači. Klientský certifikát, který chcete použít, musí být exportován s privátním klíčem a musí obsahovat všechny certifikáty v cestě k certifikaci. V některých konfiguracích budete také muset nainstalovat informace o kořenovém certifikátu.

Klient OpenVPN v tomto článku používá certifikáty exportované ve formátu .pfx . Klientský certifikát můžete snadno exportovat do tohoto formátu pomocí pokynů pro Windows. Viz Export klientského certifikátu – pfx. Pokud nemáte počítač s Windows, můžete jako alternativní řešení použít malý virtuální počítač s Windows k exportu certifikátů do požadovaného formátu .pfx . V tuto chvíli poskytujeme pokyny openSSL pro Linux pouze ve formátu .pem .

Tato část vám pomůže nakonfigurovat klienty Linuxu pro ověřování certifikátů, které používají typ tunelu OpenVPN. Pokud se chcete připojit k Azure, stáhněte klienta OpenVPN a nakonfigurujte profil připojení.

Poznámka

Klient OpenVPN verze 2.6 se zatím nepodporuje.

Otevřete novou relaci terminálu. Novou relaci můžete otevřít tak, že současně stisknete kombinaci kláves Ctrl + Alt + t.

Zadejte následující příkaz, který nainstaluje potřebné součásti:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartDále přejděte do složky profilu klienta VPN a rozbalte soubor a zobrazte soubory.

Exportujte klientský certifikát P2S, který jste vytvořili a nahráli do konfigurace P2S v bráně. Postup najdete v tématu Vpn Gateway typu point-to-site.

Extrahujte privátní klíč a kryptografický otisk base64 z souboru .pfx. Dá se to udělat několika způsoby. Použití OpenSSL na počítači je jedním ze způsobů.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Soubor profileinfo.txt obsahuje privátní klíč a kryptografický otisk certifikační autority a klientský certifikát. Nezapomeňte použít kryptografický otisk klientského certifikátu.

Otevřete profileinfo.txt v textovém editoru. Pokud chcete získat kryptografický otisk certifikátu klienta (podřízeného) certifikátu, vyberte text včetně a mezi textem "-----BEGIN CERTIFICATE-----" a "-----END CERTIFICATE-----" pro podřízený certifikát a zkopírujte ho. Podřízený certifikát můžete identifikovat tak, že se podíváte na předmět=/řádek.

Otevřete soubor vpnconfig.ovpn a najděte část v následujícím příkladu. Nahraďte vše mezi "certifikátem" a "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Otevřete profileinfo.txt v textovém editoru. Pokud chcete získat privátní klíč, vyberte text včetně a mezi textem "-----BEGIN PRIVATE KEY-----" a "-----END PRIVATE KEY-----" a zkopírujte ho.

Otevřete soubor vpnconfig.ovpn v textovém editoru a vyhledejte tuto část. Vložte privátní klíč a nahraďte vše mezi "klíčem" a "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Neměňte žádná jiná pole. S použitím vyplněné konfigurace ve vstupu klienta se připojte k síti VPN.

Pokud se chcete připojit pomocí příkazového řádku, zadejte následující příkaz:

sudo openvpn --config <name and path of your VPN profile file>&Pokud se chcete odpojit pomocí příkazového řádku, zadejte následující příkaz:

sudo pkill openvpnPokud se chcete připojit pomocí grafického uživatelského rozhraní, přejděte do nastavení systému.

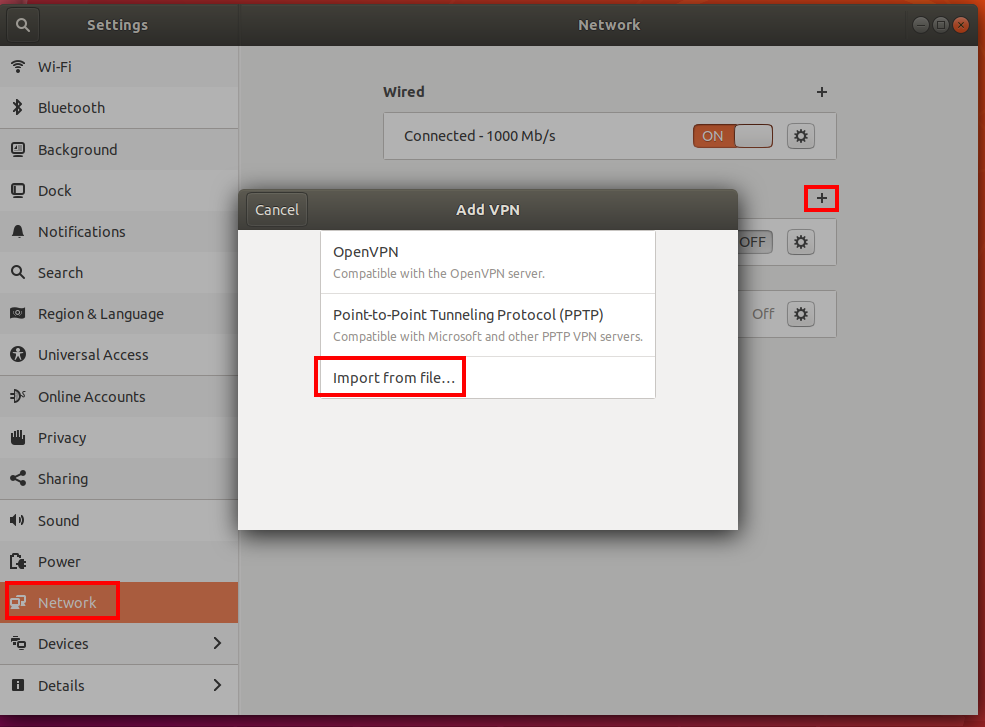

Vyberte + , pokud chcete přidat nové připojení VPN.

V části Přidat síť VPN vyberte Importovat ze souboru....

Přejděte do souboru profilu a poklikejte nebo vyberte Otevřít.

V okně Přidat síť VPN vyberte Přidat.

Můžete se připojit zapnutím sítě VPN na stránce Nastavení sítě nebo pod ikonou sítě na hlavním panelu systému.

Další kroky najdete v článku o portálu P2S na webu Azure Portal .