Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

ServiceNow jako hlavní poskytovatel cloudu CRM zahrnuje velké množství citlivých informací o zákaznících, interních procesech, incidentech a sestavách ve vaší organizaci. Služba ServiceNow je důležitou obchodní aplikací a je přístupná a používána lidmi ve vaší organizaci a dalšími osobami mimo ni (jako jsou partneři a smluvní partneři) pro různé účely. V mnoha případech má velká část uživatelů přistupující k ServiceNow nízké povědomí o zabezpečení a může ohrozit vaše citlivé informace tím, že je neúmyslně sdílí. V jiných případech můžou aktéři se zlými úmysly získat přístup k nejcitlivějším prostředkům souvisejícím se zákazníky.

Připojení ServiceNow k Defender for Cloud Apps zlepšuje přehled o aktivitách uživatelů. Pomáhá také detekovat hrozby pomocí detekce anomálií strojového učení a ochrany informací, jako je identifikace, kdy se citlivá zákaznická data nahrají do ServiceNow.

Pomocí tohoto konektoru aplikace můžete přistupovat k funkcím SaaS Security Posture Management (SSPM) prostřednictvím kontrolních mechanismů zabezpečení, které se projeví ve skóre zabezpečení Microsoftu. Další informace

Hlavní hrozby

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Nedostatečné povědomí o zabezpečení

- Nespravované vlastní zařízení (BYOD)

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Zjišťování, klasifikace, označování a ochrana regulovaných a citlivých dat uložených v cloudu

- Vynucení zásad ochrany před únikem informací a dodržování předpisů pro data uložená v cloudu

- Omezení ohrožení sdílených dat a vynucení zásad spolupráce

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Správa stavu zabezpečení SaaS

Připojte ServiceNow a automaticky získáte doporučení zabezpečení pro ServiceNow v Microsoft Secure Score.

V části Skóre zabezpečení vyberte Doporučené akce a vyfiltrujte produktovou = službuNow. Mezi doporučení pro ServiceNow patří například:

- Povolení vícefaktorového ověřování

- Aktivace modulu plug-in explicitní role

- Povolení modulu plug-in s vysokým zabezpečením

- Povolení autorizace žádostí o skript

Další informace najdete tady:

Řízení ServiceNow pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země |

|

Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje Microsoft Entra ID jako zprostředkovatele identity) Několik neúspěšných pokusů o přihlášení Detekce ransomwaru Neobvyklé aktivity při stahování více souborů |

|

| Šablona zásad aktivit | Přihlášení z rizikové IP adresy Hromadné stahování jedním uživatelem |

| Šablona zásad souborů | Zjištění souboru sdíleného s neautorizovanou doménou Zjištění souboru sdíleného s osobními e-mailovými adresami Detekce souborů pomocí PII, PCI nebo PHI |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete k nápravě zjištěných hrozeb použít a automatizovat následující akce zásad správného řízení ServiceNow:

| Typ | Akce |

|---|---|

| Zásady správného řízení uživatelů | – Upozornit uživatele na výstrahu (prostřednictvím Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) – Pozastavit uživatele (prostřednictvím Microsoft Entra ID) |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana ServiceNow v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení ServiceNow k Microsoft Defender for Cloud Apps

Tento článek obsahuje pokyny pro připojení Microsoft Defender for Cloud Apps ke stávajícímu účtu ServiceNow pomocí rozhraní API konektoru aplikací. Toto připojení vám poskytuje přehled o používání ServiceNow a kontrolu nad ním. Informace o tom, jak Defender for Cloud Apps chrání ServiceNow, najdete v tématu Ochrana ServiceNow.

Pomocí tohoto konektoru aplikace můžete přistupovat k funkcím SaaS Security Posture Management (SSPM) prostřednictvím kontrolních mechanismů zabezpečení, které se projeví ve skóre zabezpečení Microsoftu. Další informace

Požadavky

- Pokud chcete propojit ServiceNow s Defender for Cloud Apps,

- Vaše instance ServiceNow musí podporovat přístup k rozhraní API.

- Musíte mít roli správce.

- Účet správce použitý k vytvoření připojení musí mít oprávnění k používání rozhraní API.

Defender for Cloud Apps podporuje následující verze ServiceNow:

- Eureka

- Fidži

- Ženeva

- Helsinki

- Istanbul

- Jakarta

- Kingston

- Londýn

- Madrid

- New York

- Orlando

- Paříž

- Quebec

- Řím

- San Diego

- Tokio

- Utah

- Vancouver

- Washington

- Xanadu

- Yokohama

- Curychu

Další informace najdete v dokumentaci k produktu ServiceNow.

Tip

Doporučujeme nasadit ServiceNow pomocí tokenů aplikace OAuth, které jsou k dispozici pro fuji a novější verze. Další informace najdete v příslušné dokumentaci ServiceNow.

V dřívějších verzích se používá starší režim připojení , který používá uživatelská jména a hesla. Zadané uživatelské jméno a heslo se používají jenom pro generování tokenů rozhraní API a neukládají se po počátečním procesu připojení.

Jak připojit ServiceNow k Defender for Cloud Apps pomocí OAuth

Přihlaste se pomocí účtu Správa ke svému účtu ServiceNow.

Poznámka

V dřívějších verzích je k dispozici starší režim připojení na základě uživatele a hesla. Zadané uživatelské jméno a heslo se používají jenom pro generování tokenů rozhraní API a po počátečním procesu připojení se neukládají.

Vytvořte nový profil OAuth a pak vyberte Vytvořit koncový bod rozhraní API OAuth pro externí klienty.

Vyplňte následující pole Registrů aplikací Nový záznam :

Zadejte název profilu OAuth, například CloudAppSecurity.

Zkopírujte ID klienta. Budete ho potřebovat později.

Do pole Tajný klíč klienta zadejte řetězec. Pokud zůstane prázdný, náhodný tajný klíč se vygeneruje automaticky. Zkopírujte a uložte si ho na později.

Zvyšte životnost přístupového tokenu na alespoň 3 600.

Vyberte definovaný název OAuth a změňte životnost obnovovacího tokenu na 7 776 000 sekund (90 dní).

Vytvořte interní postup, který zajistí, že připojení zůstane aktivní.

- Nezapomeňte odvolat starý obnovovací token před očekávaným vypršením platnosti obnovovacího tokenu.

- Na portálu Microsoft Defender upravte existující konektor pomocí stejného ID klienta a tajného klíče klienta. Tím se vygeneruje nový obnovovací token.

Poznámka

Tento proces se opakuje každých 90 dnů. Bez toho přestane připojení ServiceNow fungovat.

Připojení ServiceNow k Microsoft Defender for Cloud Apps

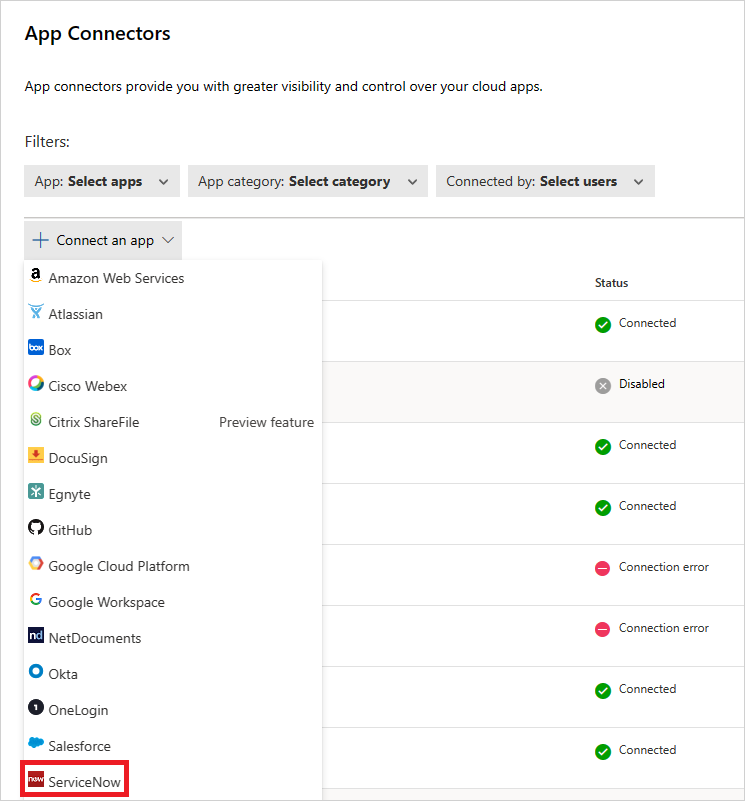

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Na stránce Konektory aplikací vyberte +Připojit aplikaci a pak ServiceNow.

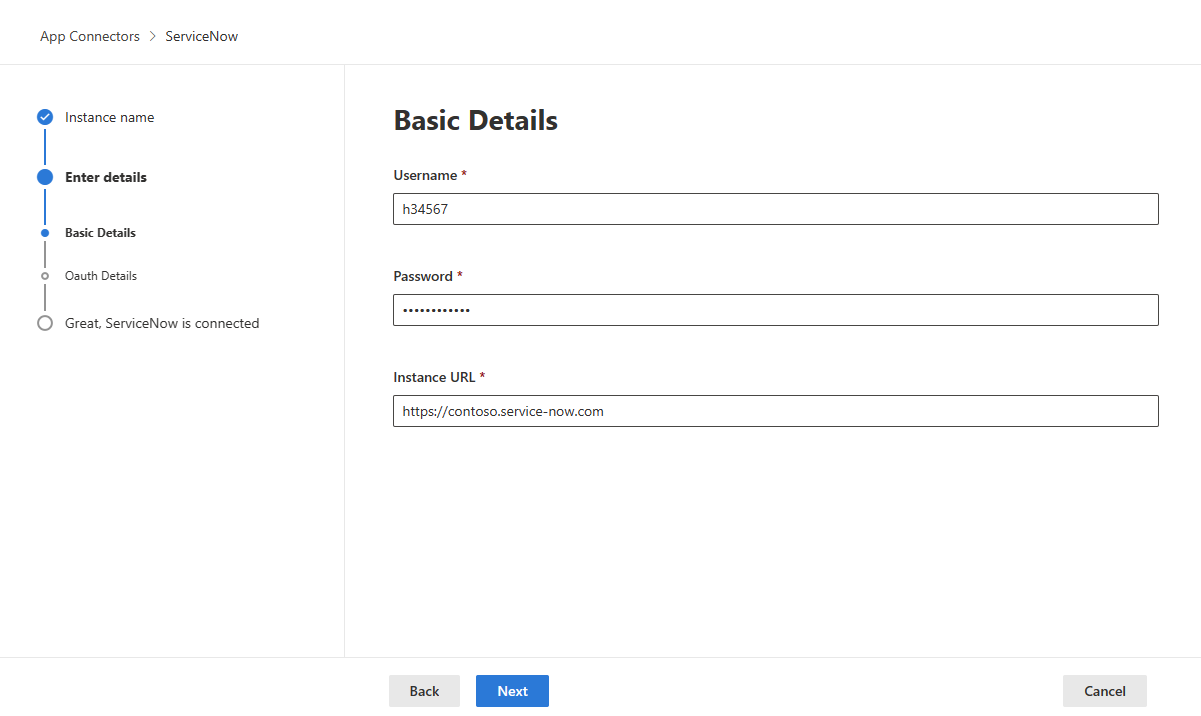

V dalším okně zadejte název připojení a vyberte Další.

Na stránce Zadejte podrobnosti vyberte Připojit pomocí tokenu OAuth (doporučeno). Vyberte Další.

Pokud chcete najít ID uživatele ServiceNow, přejděte na portálu ServiceNow na Uživatelé a vyhledejte své jméno v tabulce.

Na stránce Podrobnosti OAuth zadejte ID klienta a tajný klíč klienta. Vyberte Další.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Po připojení ServiceNow obdržíte události po dobu 1 hodiny před připojením.

Starší verze připojení ServiceNow

Pokud chcete připojit ServiceNow k Defender for Cloud Apps, musíte mít oprávnění na úrovni správce a ujistěte se, že instance ServiceNow podporuje přístup k rozhraní API.

Přihlaste se pomocí účtu Správa ke svému účtu ServiceNow.

Vytvořte nový účet služby pro Defender for Cloud Apps a připojte roli Správa k nově vytvořenému účtu.

Ujistěte se, že je modul plug-in rozhraní REST API zapnutý.

Další kroky

Pokud máte nějaké problémy s připojením aplikace, přečtěte si téma Řešení potíží s konektory aplikací.