Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

- Microsoft Defender pro servery

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

- Linux (viz Ochrana sítě pro Linux)

- macOS (viz Ochrana sítě pro macOS)

Tip

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Ochrana sítě pomáhá zabránit zaměstnancům v používání jakékoli aplikace pro přístup k nebezpečným doménám, které můžou na internetu hostovat phishingové podvody, zneužití a další škodlivý obsah. Před povolením ochrany sítě můžete auditovat ochranu sítě v testovacím prostředí a zjistit, které aplikace by byly blokované.

Přečtěte si další informace o možnostech konfigurace filtrování sítě.

Povolení ochrany sítě

Pokud chcete povolit ochranu sítě, můžete použít některou z metod popsaných v tomto článku.

správa nastavení zabezpečení Microsoft Defender for Endpoint

Vytvoření zásady zabezpečení koncového bodu

Přihlaste se k portálu Microsoft Defender pomocí alespoň přiřazené role správce zabezpečení.

Přejděte naSpráva> konfigurace koncových bodů>Zásady zabezpečení koncových bodů a pak vyberte Vytvořit novou zásadu.

V části Vybrat platformu vyberte Windows 10, Windows 11 a Windows Server.

V části Vybrat šablonu vyberte Microsoft Defender Antivirus a pak vyberte Vytvořit zásadu.

Na stránce Základy zadejte název a popis profilu a pak zvolte Další.

Na stránce Nastavení rozbalte každou skupinu nastavení a nakonfigurujte nastavení, která chcete spravovat pomocí tohoto profilu.

Ochrana sítě na klientech Windows:

Popis Nastavení Povolení ochrany sítě Volby:

- Povoleno (režim blokování) K blokování indikátorů IP adres/URL a filtrování webového obsahu je potřeba režim blokování.

– Povoleno (režim auditování)

– Zakázáno (výchozí)

– NenakonfigurovánoOchrana sítě na Windows Server 2012 R2 a Windows Server 2016 použijte další zásady uvedené v následující tabulce:

Popis Nastavení Povolit nižší úroveň ochrany sítě Volby:

- Ochrana sítě bude povolena na nižší úrovni.

- Ochrana sítě bude zakázaná na nižší úrovni. (Výchozí)

– NenakonfigurovánoVolitelná nastavení ochrany sítě pro Windows a Windows Server:

Upozornění

Zakažte nastavení

Allow Datagram Processing On WinServer. To je důležité pro všechny role, které generují velké objemy provozu UDP, jako jsou řadiče domény, servery DNS systému Windows, souborové servery Windows, servery Microsoft SQL, servery Microsoft Exchange a další. Povolení zpracování datagramu v těchto případech může snížit výkon a spolehlivost sítě. Jeho zakázání pomáhá udržovat síť stabilní a zajišťuje lepší využití systémových prostředků v prostředích s vysokou poptávkou.Popis Nastavení Povolit zpracování Datagramu na Win Serveru – Zpracování datagramů na Windows Server je povolené.

- Zpracování datagramů na Windows Server je zakázáno (výchozí, doporučeno).

– NenakonfigurovánoZakázání analýzy DNS přes TCP – Analýza DNS přes TCP je zakázaná.

– Analýza DNS přes TCP je povolená (výchozí).

– NenakonfigurovánoZakázání analýzy HTTP – Analýza HTTP je zakázaná.

– Analýza HTTP je povolená (výchozí).

– NenakonfigurovánoZakázání analýzy SSH – Analýza SSH je zakázaná.

– Analýza SSH je povolená (výchozí).

– NenakonfigurovánoZakázání analýzy PROTOKOLU TLS – Analýza PROTOKOLU TLS je zakázaná.

– Analýza TLS je povolená (výchozí).

– Nenakonfigurováno[Zastaralé]Povolení jímky DNS - Jímka DNS je zakázaná.

– Je povolená jímka DNS. (Výchozí)

– Nenakonfigurováno

Po dokončení konfigurace nastavení vyberte Další.

Na stránce Přiřazení vyberte skupiny, které tento profil obdrží. Pak vyberte Další.

Na stránce Zkontrolovat a vytvořit zkontrolujte informace a pak vyberte Uložit.

Nový profil se zobrazí v seznamu, když vyberete typ zásady pro profil, který jste vytvořili.

Microsoft Intune

metoda Microsoft Defender for Endpoint Baseline

Přihlaste se do Centra pro správu Microsoft Intune.

Přejděte naStandardní hodnoty>zabezpečení koncového> bodu Microsoft Defender for Endpoint Standardní hodnoty.

Vyberte Vytvořit profil, zadejte název profilu a pak vyberte Další.

V části Nastavení konfigurace přejděte do části Pravidla> omezení potenciální oblasti útoku nastavte blokování, povolení nebo audit pro povolení ochrany sítě. Vyberte Další.

Vyberte odpovídající značky oboru a přiřazení podle požadavků vaší organizace.

Zkontrolujte všechny informace a pak vyberte Vytvořit.

Metoda zásad antivirové ochrany

Přihlaste se do Centra pro správu Microsoft Intune.

Přejděte naAntivirová ochrana zabezpečení >koncového bodu.

Vyberte Vytvořit zásadu.

V rozevíracím seznamu Vytvořit zásadu zvolte ze seznamu PlatformaWindows 10, Windows 11 a Windows Server.

V seznamu Profil zvolte Microsoft Defender Antivirus a pak zvolte Vytvořit.

Zadejte název svého profilu a pak vyberte Další.

V části Nastavení konfigurace vyberte Možnost Zakázáno, Povoleno (režim blokování) nebo Povoleno (režim auditování) v části Povolit ochranu sítě a pak vyberte Další.

Vyberte odpovídající značky Přiřazení a Rozsah podle požadavků vaší organizace.

Zkontrolujte všechny informace a pak vyberte Vytvořit.

Metoda profilu konfigurace

Přihlaste se do centra pro správu Microsoft Intune (https://intune.microsoft.com).

Přejděte naProfily> konfigurace zařízení>Vytvořit profil.

V rozevíracím seznamu Vytvořit profil vyberte Platforma a jako Typ profilu zvolte Šablony.

V části Název šablony zvolte Ze seznamu šablon možnost Endpoint Protection a pak vyberte Vytvořit.

Přejděte na Základy služby Endpoint Protection>, zadejte název svého profilu a pak vyberte Další.

V části Nastavení konfigurace přejděte na Microsoft DefenderFiltrování> sítě Ochranasítě>Exploit Guard>Povolení nebo Audit. Vyberte Další.

Vyberte odpovídající značky oboru, přiřazení a pravidla použitelnosti podle požadavků vaší organizace. Správci můžou nastavit další požadavky.

Zkontrolujte všechny informace a pak vyberte Vytvořit.

Správa mobilních zařízení (MDM)

Pomocí poskytovatele konfigurační služby EnableNetworkProtection (CSP) zapněte nebo vypněte ochranu sítě nebo povolte režim auditování.

Než zapnete nebo vypnete ochranu sítě, aktualizujte Microsoft Defender antimalwarovou platformu na nejnovější verzi.

Zásady skupiny

Pomocí následujícího postupu povolte ochranu sítě na počítačích připojených k doméně nebo na samostatném počítači.

Na samostatném počítači přejděte na Start a pak zadejte a vyberte Upravit zásady skupiny.

-Nebo-

Na počítači pro správu Zásady skupiny připojeném k doméně otevřete konzolu pro správu Zásady skupiny. Klikněte pravým tlačítkem na Zásady skupiny objekt, který chcete nakonfigurovat, a vyberte Upravit.

V Editoru pro správu zásad skupiny přejděte na Konfiguraci počítače a vyberte Šablony pro správu.

Rozbalte strom na Součásti> systému Windows Microsoft Defender Antivirová ochrana>Microsoft Defender Ochrana sítě Exploit Guard>.

Ve starších verzích Windows může cesta Zásady skupiny obsahovat windows Antivirová ochrana v programu Defender místo Microsoft Defender Antivirové ochrany.

Poklikejte na nastavení Zabránit uživatelům a aplikacím v přístupu k nebezpečným webům a nastavte možnost na Povoleno. V části Options (Možnosti) musíte zadat jednu z následujících možností:

- Blokovat – uživatelé nemají přístup k škodlivým IP adresám a doménám.

- Zakázat (výchozí) – Funkce ochrany sítě nebude fungovat. Uživatelům se neblokuje přístup k doménám se zlými úmysly.

- Režim auditování – Pokud uživatel navštíví škodlivou IP adresu nebo doménu, zaznamená se událost do protokolu událostí systému Windows. Uživatel ale nebude mít přístup k adrese zablokovaný.

Důležité

Pokud chcete plně povolit ochranu sítě, musíte nastavit možnost Zásady skupiny na Povoleno a také vybrat Blokovat v rozevírací nabídce možností.

(Tento krok je volitelný.) Postupujte podle kroků v tématu Kontrola, jestli je povolená ochrana sítě a ověřte správnost nastavení Zásady skupiny.

Microsoft Configuration Manager

Otevřete konzolu Configuration Manager.

Přejděte na Prostředky a dodržování předpisů>Endpoint Protection>Ochrana Exploit Guard v programu Windows Defender.

Na pásu karet vyberte Vytvořit zásadu ochrany Exploit Guard a vytvořte novou zásadu.

- Pokud chcete upravit existující zásadu, vyberte ji a pak na pásu karet nebo v nabídce po kliknutí pravým tlačítkem vyberte Vlastnosti . Na kartě Ochranasítě upravte možnost Konfigurovat ochranu sítě.

Na stránce Obecné zadejte název nové zásady a ověřte, že je povolená možnost Ochrana sítě .

Na stránce Ochrana sítě vyberte jedno z následujících nastavení pro možnost Konfigurovat ochranu sítě :

- Blokování

- Auditování

- Zakázáno

Dokončete zbývající kroky a zásadu uložte.

Na pásu karet vyberte Nasadit a nasaďte zásadu do kolekce.

PowerShell

Na zařízení s Windows klikněte na Start, zadejte

powershell, klikněte pravým tlačítkem na Windows PowerShell a pak vyberte Spustit jako správce.Spusťte následující rutinu:

Set-MpPreference -EnableNetworkProtection EnabledPro Windows Server použijte další příkazy uvedené v následující tabulce:

Windows Server verze Příkazy Windows Server 2019 a novější set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2 se sjednoceným agentem pro Microsoft Defender for Endpointset-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

Důležité

Zakažte nastavení AllowDatagramProcessingOnWinServer. To je důležité pro všechny role, které generují velké objemy provozu UDP, jako jsou řadiče domény, servery DNS systému Windows, souborové servery Windows, servery Microsoft SQL, servery Microsoft Exchange a další. Povolení zpracování datagramu v těchto případech může snížit výkon a spolehlivost sítě. Jeho zakázání pomáhá udržovat síť stabilní a zajišťuje lepší využití systémových prostředků v prostředích s vysokou poptávkou.

(Tento krok je volitelný.) Pokud chcete nastavit ochranu sítě do režimu auditování, použijte následující rutinu:

Set-MpPreference -EnableNetworkProtection AuditModePokud chcete vypnout ochranu sítě, použijte místo parametru

DisabledAuditModeneboEnabledparametr .

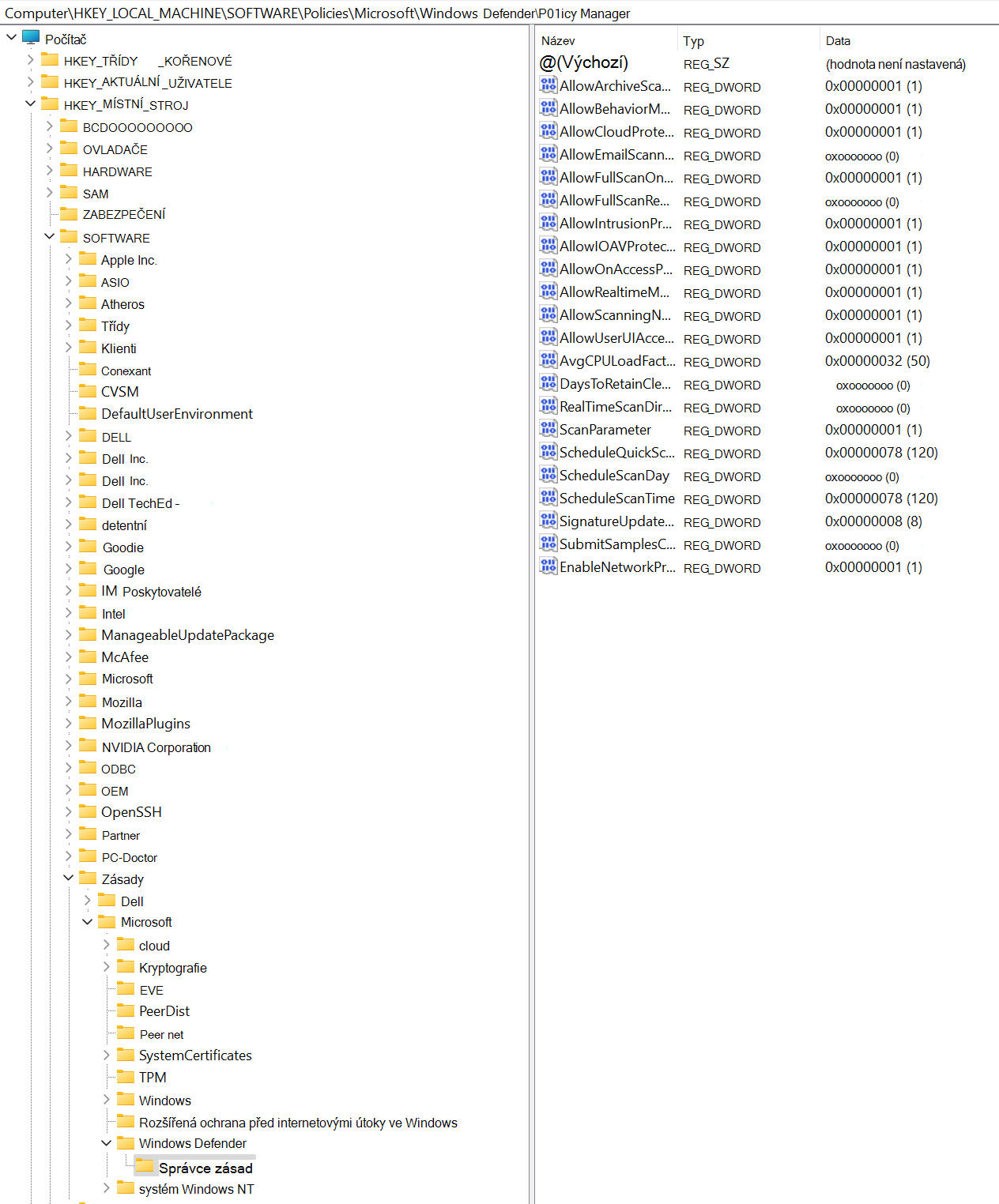

Kontrola, jestli je povolená ochrana sítě

Stav ochrany sítě můžete zkontrolovat pomocí Editor registru.

Na hlavním panelu vyberte tlačítko Start a zadejte

regedit. V seznamu výsledků vyberte Editor registru a otevřete ho.V boční nabídce zvolte HKEY_LOCAL_MACHINE .

Ve vnořených nabídkách přejděte naSprávce zásad programuMicrosoft>Windows Defender> Zásady >softwaru>.

Pokud klíč chybí, přejděte do části SOFTWARE Ochranaochrany Ochrany Exploit Guard > vprogramu Windows Defenderv programu Microsoft>>Windows Defender>.

Vyberte EnableNetworkProtection a zobrazte aktuální stav ochrany sítě na zařízení:

- 0 nebo Vypnuto

- 1 nebo Zapnuto

- 2 nebo režim auditování

Důležité informace o odebrání nastavení ochrany Exploit Guard ze zařízení

Když nasadíte zásadu Ochrany Exploit Guard pomocí Configuration Manager, nastavení zůstanou v klientovi i v případě, že později nasazení odeberete. Pokud se nasazení odebere, protokoly Delete klienta se v ExploitGuardHandler.log souboru nepodporují.

Pomocí následujícího skriptu PowerShellu SYSTEM v kontextu odeberte nastavení ochrany Exploit Guard správně:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Viz také

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.