Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

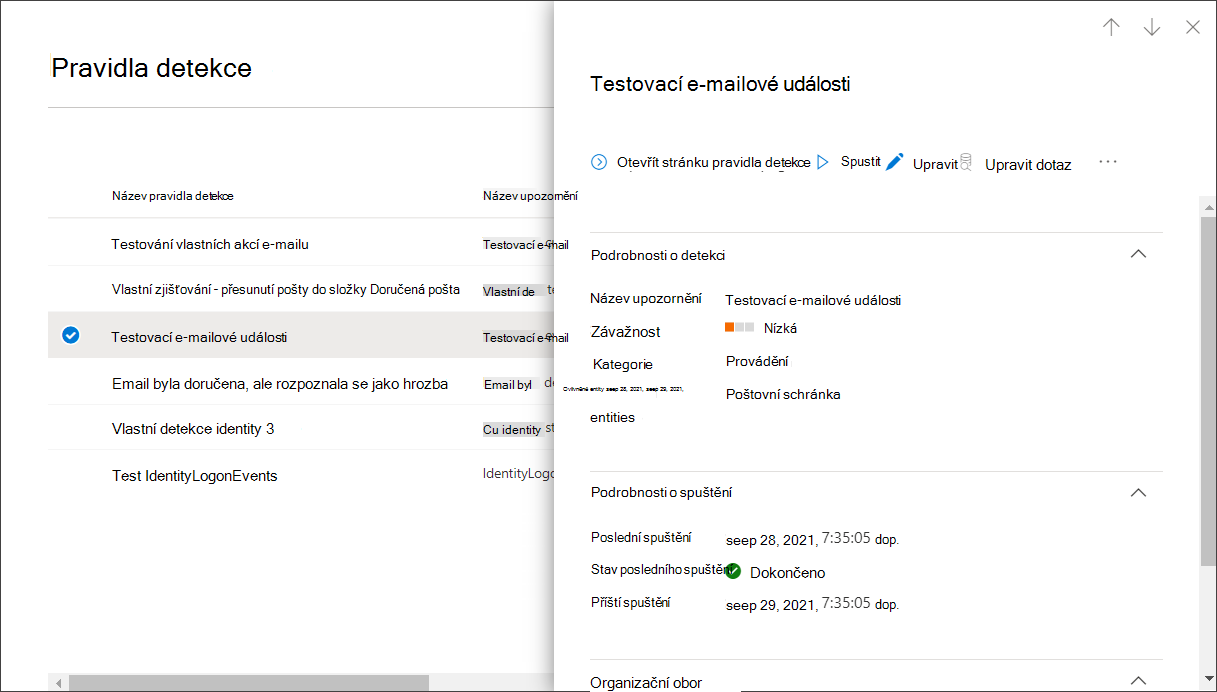

Můžete zobrazit seznam existujících vlastních pravidel detekce, zkontrolovat jejich předchozí spuštění a zkontrolovat výstrahy, které se aktivovaly. Můžete také spustit pravidlo na vyžádání a upravit ho.

Tip

Výstrahy vyvolané vlastními detekcemi jsou dostupné přes upozornění a rozhraní API incidentů. Další informace najdete v tématu Podporovaná rozhraní MICROSOFT DEFENDER XDR API.

Pro uživatele, kteří nasadili pracovní prostor Microsoft Sentinel na jednotný portál Microsoft Defender, obsahuje seznam vlastních pravidel zjišťování analytická pravidla. Následující části platí také pro analytická pravidla, pokud není uvedeno jinak.

Zobrazení existujících pravidel

Pokud chcete zobrazit existující vlastní pravidla detekce a analytická pravidla, přejděte na Proaktivní>vlastní pravidla detekce.

Libovolný sloupec můžete filtrovat tak, že přejdete na Přidat filtr, vyberete sloupce, pro které chcete filtrovat, a vyberete Přidat. Pro každý z vybraných sloupců vyberte odpovídající tablet vedle filtrů:, vyberte sloupce a pak Použít.

Pokud chcete vyhledat konkrétní pravidla, přejděte do vyhledávacího pole v pravém horním rohu stránky a zadejte název nebo ID pravidla, které hledáte.

V organizacích s více pracovními prostory, které nasadily více pracovních prostorů do Microsoft Defender, můžete pracovní prostory filtrovat pomocí sloupců ID pracovního prostoru nebo Název pracovního prostoru.

Stránka obsahuje seznam všech pravidel s následujícími informacemi o spuštění:

- Poslední spuštění – kdy bylo naposledy spuštěno pravidlo, které kontroluje shody dotazů a generuje upozornění.

- Stav posledního spuštění – jestli se pravidlo úspěšně spustilo (jenom pro vlastní pravidla zjišťování)

- Další spuštění – další naplánované spuštění

- Stav – určuje, jestli je pravidlo zapnuté nebo vypnuté.

Zobrazení podrobností pravidla, úprava pravidla a spuštění pravidla

Pokud chcete zobrazit komplexní informace o vlastním pravidlu detekce nebo analytickém pravidlu, přejděte na Proaktivní>vlastní pravidla detekce a vyberte název pravidla. Pak můžete zobrazit obecné informace o pravidle, včetně informací, jeho stavu spuštění a rozsahu. Na stránce najdete také seznam aktivovaných výstrah a akcí.

Na této stránce můžete s pravidlem provést také následující akce:

- Otevřít stránku pravidla detekce – otevře stránku pravidla detekce pro zobrazení aktivovaných výstrah a kontrol akcí (jenom pro vlastní pravidla detekce).

- Spustit – spustí pravidlo okamžitě; tím se také resetuje interval pro další spuštění (pouze pro vlastní pravidla zjišťování).

- Upravit – umožňuje upravit pravidlo beze změny dotazu.

- Upravit dotaz – umožňuje upravit dotaz v rozšířeném proaktivním vyhledávání.

- Zapnout / Vypnout – umožňuje povolit pravidlo nebo zastavit jeho spuštění.

- Odstranit – umožňuje vypnout pravidlo a odebrat ho.

Zobrazení a správa aktivovaných upozornění

Na obrazovce s podrobnostmi o pravidlech (Proaktivní>>vlastní detekce[název pravidla]) přejděte na Aktivované výstrahy, kde jsou uvedeny výstrahy vygenerované shodami s pravidlem. Výběrem výstrahy zobrazíte podrobné informace o něm a proveďte následující akce:

- Umožňuje spravovat výstrahu nastavením stavu a klasifikace (výstraha true nebo false)

- Propojení výstrahy s incidentem

- Spusťte dotaz, který aktivoval upozornění na rozšířené proaktivní vyhledávání.

Kontrola akcí

Na obrazovce s podrobnostmi o pravidlech (Proaktivní>>vlastní detekce[název pravidla]) přejděte na Aktivované akce, kde jsou uvedeny akce provedené na základě shody s pravidlem.

Tip

Pokud chcete rychle zobrazit informace a provést akci s položkou v tabulce, použijte sloupec výběru [✓] na levé straně tabulky.

Viz také

- Přehled vlastních zjišťování

- Přehled rozšířeného proaktivní vyhledávání

- Seznámení s pokročilým dotazovacím jazykem proaktivního vyhledávání

- Migrace pokročilých dotazů proaktivního vyhledávání z Microsoft Defender for Endpoint

- Rozhraní Microsoft Graph Security API pro vlastní detekce

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.