Pilotní nasazení a Microsoft Defender XDR

Platí pro:

- Microsoft Defender XDR

Tato série článků vás provede celým procesem pilotního nasazení komponent Microsoft Defender XDR ve vašem produkčním tenantovi, abyste mohli vyhodnotit jejich funkce a možnosti a pak dokončit nasazení v rámci vaší organizace.

Řešení EXtended Detection and Response (XDR) je krokem vpřed v oblasti kybernetického zabezpečení, protože přebírá data hrozeb ze systémů, které byly kdysi izolované, a sjednocuje je, abyste viděli vzory a rychleji reagovali na podezřelé kybernetické útoky.

Microsoft Defender XDR:

Je řešení XDR, které kombinuje informace o kybernetických útokech pro identity, koncové body, e-mail a cloudové aplikace na jednom místě. Využívá umělou inteligenci (AI) a automatizaci k automatickému zastavení některých typů útoků a nápravě ovlivněných prostředků do bezpečného stavu.

Jedná se o cloudovou sjednocenou podnikovou sadu ochrany před porušením zabezpečení a po něm. Koordinuje prevenci, detekci, šetření a reakce napříč identitami, koncovými body, e-maily, cloudovými aplikacemi a jejich daty.

Přispívá k silné architektuře nulová důvěra (Zero Trust) tím, že poskytuje ochranu před hrozbami a detekci. Pomáhá předcházet nebo snižovat obchodní škody způsobené porušením zabezpečení. Další informace najdete v tématu Implementace ochrany před hrozbami a obchodní scénář XDR v architektuře přechodu microsoftu nulová důvěra (Zero Trust).

Microsoft Defender XDR komponenty a architektura

Tato tabulka obsahuje seznam součástí Microsoft Defender XDR.

| Součást | Popis | Další informace |

|---|---|---|

| Microsoft Defender for Identity | Používá signály z místní Active Directory Doménové služby (AD DS) a Active Directory Federation Services (AD FS) (AD FS) k identifikaci, detekci a vyšetřování pokročilých hrozeb, ohrožených identit a škodlivých akcí insider zaměřených na vaši organizaci.. | Co je Microsoft Defender for Identity? |

| Exchange Online Protection | Nativní cloudová služba pro přenos a filtrování SMTP, která pomáhá chránit vaši organizaci před spamem a malwarem. | přehled Exchange Online Protection (EOP) – Office 365 |

| Microsoft Defender pro Office 365 | Chrání vaši organizaci před škodlivými hrozbami, které představují e-mailové zprávy, odkazy (adresy URL) a nástroje pro spolupráci. | Microsoft Defender pro Office 365 – Office 365 |

| Microsoft Defender for Endpoint | Jednotná platforma pro ochranu zařízení, detekci po porušení zabezpečení, automatizované vyšetřování a doporučenou reakci. | Microsoft Defender for Endpoint – Zabezpečení Windows |

| Microsoft Defender for Cloud Apps | Komplexní řešení napříč SaaS, které vašim cloudovým aplikacím přináší hlubokou viditelnost, silné řízení dat a vylepšenou ochranu před hrozbami. | Co je Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Vyhodnocuje data rizik z miliard pokusů o přihlášení a používá je k vyhodnocení rizika každého přihlášení k vašemu tenantovi. Tato data používají Microsoft Entra ID k povolení nebo zabránění přístupu k účtu v závislosti na konfiguraci zásad podmíněného přístupu. Microsoft Entra ID Protection je oddělená od Microsoft Defender XDR a je součástí licencí Microsoft Entra ID P2. | Co je Identity Protection? |

Tento obrázek znázorňuje architekturu a integraci komponent Microsoft Defender XDR.

Na tomto obrázku:

- Microsoft Defender XDR kombinuje signály ze všech komponent Defenderu a poskytuje XDR napříč doménami. To zahrnuje sjednocenou frontu incidentů, automatizovanou reakci na zastavení útoků, samoopravení (pro ohrožená zařízení, identity uživatelů a poštovní schránky), proaktivní vyhledávání křížových hrozeb a analýzu hrozeb.

- Microsoft Defender pro Office 365 chrání vaši organizaci před škodlivými hrozbami, které představují e-mailové zprávy, odkazy (adresy URL) a nástroje pro spolupráci. Signály, které z těchto aktivit vyplývají, sdílí s Microsoft Defender XDR. Exchange Online Protection (EOP) je integrovaný, aby poskytoval komplexní ochranu příchozích e-mailů a příloh.

- Microsoft Defender for Identity shromažďuje signály z řadičů domény služby AD DS a serverů se službami AD FS a AD CS. Tyto signály používá k ochraně prostředí hybridní identity, včetně ochrany před hackery, kteří používají ohrožené účty k laterálně přesunu mezi pracovními stanicemi v místním prostředí.

- Microsoft Defender for Endpoint shromažďuje signály ze zařízení spravovaných vaší organizací a chrání je.

- Microsoft Defender for Cloud Apps shromažďuje signály z používání cloudových aplikací vaší organizací a chrání tok dat mezi vaším IT prostředím a těmito aplikacemi, včetně schválených i neschválaných cloudových aplikací.

- Microsoft Entra ID Protection vyhodnocuje data rizik z miliard pokusů o přihlášení a používá je k vyhodnocení rizika každého přihlášení k vašemu tenantovi. Tato data používají Microsoft Entra ID k povolení nebo zabránění přístupu k účtu na základě podmínek a omezení zásad podmíněného přístupu. Microsoft Entra ID Protection je oddělená od Microsoft Defender XDR a je součástí licencí Microsoft Entra ID P2.

Microsoft Defender XDR komponenty a integrace SIEM

Komponenty Microsoft Defender XDR můžete integrovat se službou Microsoft Sentinel nebo obecnou službou pro správu událostí a informací o zabezpečení (SIEM) a umožnit tak centralizované monitorování výstrah a aktivit z připojených aplikací.

Microsoft Sentinel je řešení nativní pro cloud, které poskytuje funkce SIEM a orchestrace, automatizace a reakce zabezpečení (SOAR). Komponenty Microsoft Sentinel a Microsoft Defender XDR společně poskytují komplexní řešení, které organizacím pomáhá bránit se proti moderním útokům.

Microsoft Sentinel zahrnuje konektory pro Microsoft Defender komponenty. To vám umožní nejen získat přehled o vašich cloudových aplikacích, ale také získat sofistikované analýzy, které vám umožní identifikovat a bojovat proti kybernetickým hrozbám a řídit způsob, jakým se vaše data cestují. Další informace najdete v tématu Přehled Microsoft Defender XDR a Microsoft Sentinel integrace a postup integrace pro Microsoft Sentinel a Microsoft Defender XDR.

Další informace o funkci SOAR v Microsoft Sentinel (včetně odkazů na playbooky v úložišti Microsoft Sentinel GitHub) najdete v tématu Automatizace reakce na hrozby pomocí playbooků v Microsoft Sentinel.

Informace o integraci se systémy SIEM třetích stran najdete v tématu Obecná integrace SIEM.

Microsoft Defender XDR a příklad útoku na kybernetickou bezpečnost

Tento diagram znázorňuje běžný kybernetický útok a komponenty Microsoft Defender XDR, které ho pomáhají rozpoznat a napravit.

Kybernetický útok začíná phishingovým e-mailem, který přijde do složky Doručená pošta zaměstnance ve vaší organizaci, který nevědomky otevře přílohu e-mailu. Tato příloha nainstaluje malware, který může vést k řetězu pokusů o útok, které můžou vést ke krádeži citlivých dat.

Na obrázku:

- Exchange Online Protection, která je součástí Microsoft Defender pro Office 365, dokáže rozpoznat phishingový e-mail a použít pravidla toku pošty (označovaná také jako pravidla přenosu), aby se ujistila, že nikdy nedorazí do složky Doručená pošta uživatele.

- Defender pro Office 365 pomocí bezpečných příloh otestuje přílohu a zjistí, jestli je škodlivá, takže doručená pošta buď není ze strany uživatele použitelná, nebo zásady brání tomu, aby pošta vůbec přišla.

- Defender for Endpoint detekuje ohrožení zabezpečení zařízení a sítě, která by jinak mohla být zneužita pro zařízení spravovaná vaší organizací.

- Defender for Identity bere na vědomí náhlé změny místních uživatelských účtů, jako je eskalace oprávnění nebo vysoce rizikový laterální pohyb. Hlásí také problémy se snadno zneužítnou identitou, jako je netížené delegování protokolu Kerberos, a opraví ho váš bezpečnostní tým.

- Microsoft Defender for Cloud Apps detekuje neobvyklé chování, jako je například nemožné cestování, přístup k přihlašovacím údajům nebo neobvyklá aktivita stahování, sdílení souborů nebo přeposílání pošty, a nahlásí je vašemu týmu zabezpečení.

Proces pilotního nasazení pro Microsoft Defender XDR

Microsoft doporučuje povolit komponenty Microsoft 365 Defender v následujícím pořadí.

| Fáze | Propojit |

|---|---|

| A. Spuštění pilotního nasazení | Spuštění pilotního nasazení |

| B. Pilotní nasazení a nasazení komponent Microsoft Defender XDR |

-

Pilotní nasazení a nasazení Defenderu for Identity - Pilotní nasazení a Defender pro Office 365 - Pilotní nasazení a nasazení Defenderu for Endpoint - Pilotní nasazení a Microsoft Defender for Cloud Apps |

| C. Prošetřování hrozeb a reakce na ně | Procvičte si šetření incidentů a reakce na ně |

Toto pořadí je navržené tak, aby rychle využívalo hodnotu schopností na základě toho, kolik úsilí je obvykle potřeba k nasazení a konfiguraci funkcí. Například Defender pro Office 365 je možné nakonfigurovat za kratší dobu, než je potřeba k registraci zařízení v Defenderu for Endpoint. Určete prioritu komponent tak, aby vyhovovaly vašim obchodním potřebám.

Spuštění pilotního nasazení

Microsoft doporučuje zahájit pilotní nasazení ve stávajícím produkčním předplatném Microsoftu 365, abyste okamžitě získali přehledy z reálného světa a vyladili nastavení tak, aby fungovala proti aktuálním hrozbám ve vašem tenantovi Microsoftu 365. Jakmile jste získali zkušenosti a jste s platformou obeznámeni, jednoduše postupně rozšiřujte používání jednotlivých komponent do úplného nasazení.

Alternativou je nastavení testovacího prostředí Microsoft Defender XDR zkušebního testovacího prostředí. V tomto prostředí se ale během pilotního nasazení nezobrazí žádné skutečné informace o kybernetické bezpečnosti, jako jsou hrozby nebo útoky na vašeho produkčního tenanta Microsoft 365, a nebudete moct přesunout nastavení zabezpečení z tohoto prostředí do produkčního tenanta.

Používání Microsoft 365 E5 zkušebních licencí

Pokud nemáte Microsoft 365 E5 a chcete využít Microsoft 365 E5 zkušební licence pro pilotní nasazení:

Přihlaste se ke stávajícímu portálu pro správu tenanta Microsoft 365.

V navigační nabídce vyberte Koupit služby .

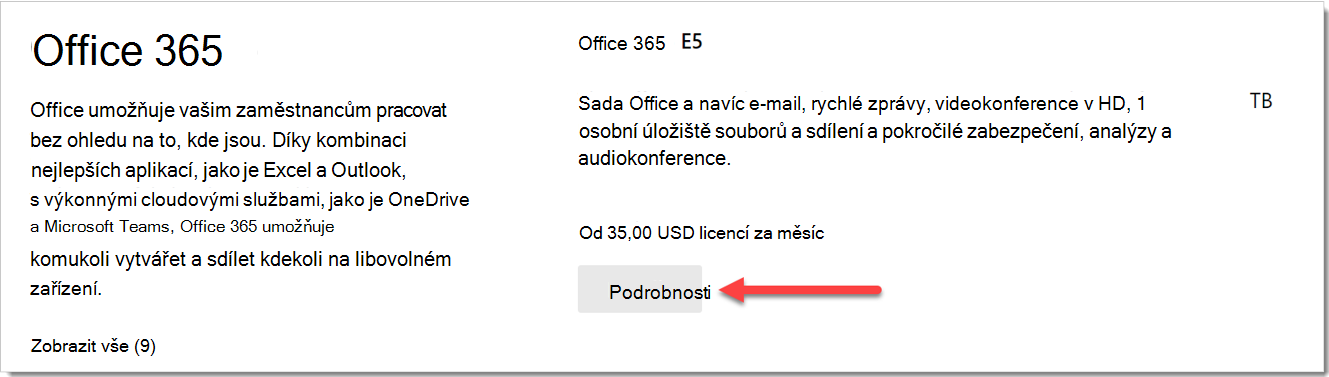

V části Office 365 vyberte Podrobnosti v části licence Office 365 E5.

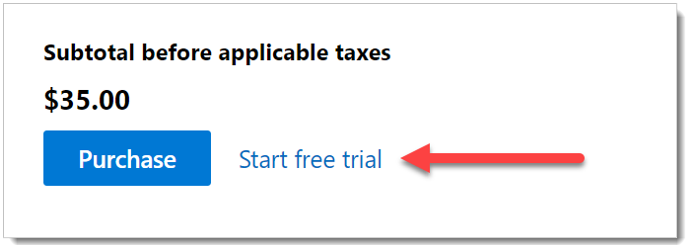

Vyberte Spustit bezplatnou zkušební verzi.

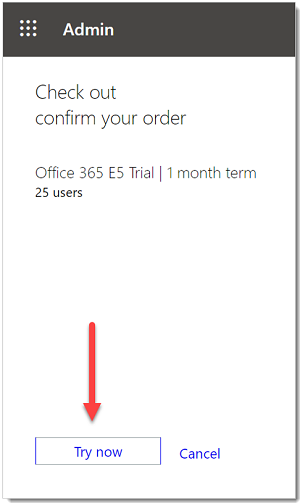

Potvrďte žádost a vyberte Vyzkoušet.

Pilotní nasazení zkušebních licencí Microsoft 365 E5 ve vašem stávajícím produkčním tenantovi vám umožní zachovat všechna nastavení zabezpečení a metody po vypršení platnosti zkušební verze a zakoupení ekvivalentních licencí.

Další krok

Viz Pilotní nasazení a Microsoft Defender for Identity.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.