Implementace ochrany před hrozbami a XDR

V rámci nulová důvěra (Zero Trust) pokynů k přijetí popisuje tento článek, jak chránit vaši organizaci před kybernetickými útoky a jejich možnými výslednými náklady a ztrátou reputace. Tento článek je součástí scénáře Prevence nebo omezení obchodních škod z porušení zabezpečení a zaměřuje se na vytvoření infrastruktury ochrany před hrozbami a eXtended detection and response (XDR), která detekuje probíhající a znemožňuje útoky na kybernetický útok a minimalizuje obchodní škody z porušení zabezpečení.

Pro prvky zásady Předpokládat porušení nulová důvěra (Zero Trust) hlavní zásadu:

Použití analýz k získání viditelnosti, řízení detekce hrozeb a zlepšení ochrany

Popsané v tomto článku.

Minimalizace poloměru výbuchu a přístupu k segmentům

Popisuje se v článku o implementaci ochrany před únikem informací zabezpečení a infrastruktury obnovení.

Ověření kompletního šifrování

Popisuje se v článku o implementaci ochrany před únikem informací zabezpečení a infrastruktury obnovení.

Tento článek předpokládá, že jste už modernizovali stav zabezpečení.

Cyklus přijetí pro implementaci ochrany před hrozbami a XDR

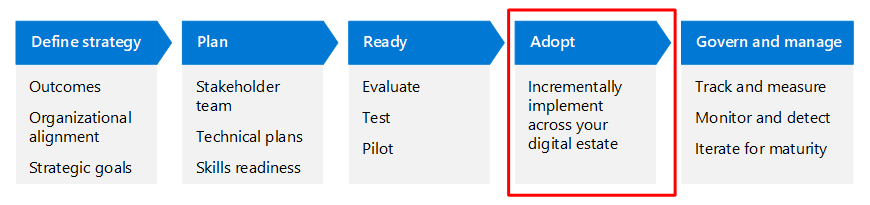

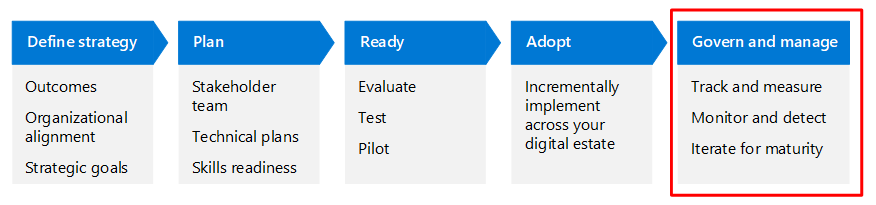

Tento článek vás provede implementací ochrany před hrozbami a elementy XDR scénáře Prevence nebo omezení obchodních škod z porušení zabezpečení pomocí stejných fází životního cyklu jako architektura přechodu na cloud pro Azure – definování strategie, plánu, připravenosti, přijetí a řízení a správy – ale přizpůsobená pro nulová důvěra (Zero Trust).

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Výsledky Organizační sladění Strategické cíle |

Tým účastníků Technické plány Připravenost dovedností |

Vyhodnotit Test Pilotní program |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Další informace o cyklu přechodu nulová důvěra (Zero Trust) najdete v přehledu architektury přechodu na nulová důvěra (Zero Trust).

Další informace o scénáři "Prevence nebo snížení obchodních škod z porušení zabezpečení" najdete v tématu:

- Přehled

- Další prvky implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

Definování fáze strategie

Fáze definovat strategii je důležitá k definování a formalizaci našeho úsilí – formalizuje "Proč?" tohoto scénáře. V této fázi rozumíte scénáři prostřednictvím obchodních, IT, provozních a strategických perspektiv. Definujete výsledky, proti kterým se má měřit úspěch ve scénáři, abyste pochopili, že zabezpečení je přírůstková a iterativní cesta.

Tento článek navrhuje motivaci a výsledky, které jsou relevantní pro mnoho organizací. Tyto návrhy vám pomůžou vylepšit strategii pro vaši organizaci na základě vašich jedinečných potřeb.

Motivace k implementaci ochrany před hrozbami a XDR

Motivace k implementaci ochrany před hrozbami a XDR jsou jednoduché, ale různé části vaší organizace mají různé pobídky pro tuto práci. Následující tabulka shrnuje některé z těchto motivací.

| Plocha | Motivace |

|---|---|

| Obchodní potřeby | Chcete-li zabránit dopadu na nebo přerušení schopnosti vaší organizace provádět běžné obchodní aktivity nebo být drženy za výkupné, snížit náklady na kybernetické pojištění a zabránit regulačním pokutám. |

| Potřeby IT | Pomáhá týmu operací zabezpečení (SecOps) při vytváření a údržbě integrované sady nástrojů pro ochranu, která zajišťuje zabezpečení prostředků důležitých pro firmu. Integrace a vytváření sestav by se měly objevit napříč třídami a technologiemi prostředků a snížit úsilí potřebné k zajištění předvídatelných výsledků zabezpečení. |

| Provozní potřeby | Aby vaše obchodní procesy fungovaly prostřednictvím proaktivní detekce a reakce na útoky v reálném čase. |

| Strategické potřeby | Minimalizujte škody a náklady na útoky a udržujte pověst vaší organizace u zákazníků a partnerů. |

Výsledky implementace ochrany před hrozbami a XDR

Použití celkového cíle nulová důvěra (Zero Trust) na "nikdy nedůvěřovat, vždy ověřit" přidá do vašeho prostředí významnou vrstvu ochrany. Je důležité jasně určit výsledky, které očekáváte, abyste dosáhli správné rovnováhy ochrany pro všechny zúčastněné týmy. Následující tabulka obsahuje navrhované cíle a výsledky pro implementaci ochrany před hrozbami a XDR.

| Účel | Výsledek |

|---|---|

| Obchodní výsledky | Ochrana před hrozbami vede k minimálním nákladům spojeným s přerušením podnikání, platbami za výkupné nebo regulační pokuty. |

| Řízení | Nasazují se nástroje ochrany před hrozbami a procesy SecOps se aktualizují pro měnící se prostředí kybernetické bezpečnosti, hrozby, ke kterým dochází, a automatizaci reakce na incidenty. |

| Odolnost organizace | Mezi ochranou před únikem zabezpečení a obnovením a proaktivní ochranou před hrozbami se vaše organizace může rychle zotavit z útoku a zabránit budoucím útokům svého typu. |

| Zabezpečení | Ochrana před hrozbami je integrovaná do vašich celkových požadavků na zabezpečení a zásad. |

Fáze plánování

Plány přijetí převádějí zásady nulová důvěra (Zero Trust) strategie na akční plán. Vaše kolektivní týmy můžou plán přechodu využít k vedení technického úsilí a jejich sladění s obchodní strategií vaší organizace.

Motivace a výsledky, které definujete společně s obchodními vedoucími a týmy, podporují "Proč?" pro vaši organizaci a stanou se severní hvězdou pro vaši strategii. Dále přichází technické plánování k dosažení cílů.

Technický přechod na implementaci ochrany před hrozbami a XDR zahrnuje:

Nastavení sady nástrojů XDR poskytovaných Microsoftem pro:

Reakce na incidenty za účelem detekce a omezování útoků

Proaktivně lovit hrozby.

Automatické zjišťování známých útoků a reakce na ně

Integrace XDR v programu Microsoft Defender a Microsoft Sentinel

Definování procesů a postupů SecOps pro reakce na incidenty a obnovení

Implementace ochrany před hrozbami a XDR zahrnuje také několik souvisejících aktivit, mezi které patří:

- Nástroje XDR slouží k monitorování důležitých obchodních prostředků i prostředků honeypotu, které jste implementovali v článku o prevenci úniku zabezpečení a obnovení , abyste útočníky lákali do zobrazení jejich přítomnosti předtím, než budou moci napadnout vaše skutečné prostředky.

- Vývoj týmu SecOps tak, aby věděl o nejnovějších útocích a jejich metodách.

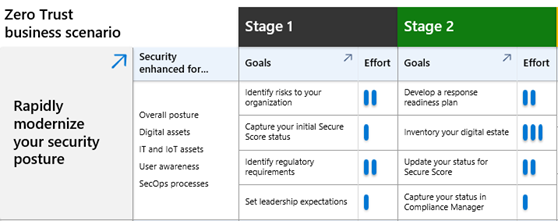

Mnoho organizací může k těmto cílům nasazení přistupovat ve čtyřech fázích, které jsou shrnuté v následující tabulce.

| Fáze 1 | Fáze 2 | Fáze 3 | Fáze 4 |

|---|---|---|---|

| Zapnutí nástrojů XDR: – Defender pro koncový bod - Defender pro Office 365 – Microsoft Entra ID Protection – Defender for Identity – Defender for Cloud Apps Zkoumání hrozeb a reakce na ně pomocí XDR v programu Microsoft Defender |

Zapnutí Defenderu pro cloud Definování interního procesu pro SecOps Monitorování důležitých obchodních prostředků a prostředků honeypotu pomocí nástrojů XDR |

Zapnutí Defenderu pro IoT Návrh pracovního prostoru Microsoft Sentinelu a ingestování signálů XDR Proaktivní vyhledávání hrozeb |

Vývoj SecOps jako disciplíny ve vaší organizaci Využití automatizace ke snížení zatížení analytiků SecOps |

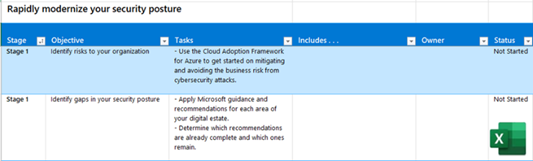

Pokud tento fázovaný přístup funguje pro vaši organizaci, můžete použít:

Tato prezentace PowerPointu ke stažení pro prezentaci a sledování vašeho pokroku prostřednictvím těchto fází a cílů pro vedoucí pracovníky a další zúčastněné strany. Tady je snímek pro tento obchodní scénář.

Tento excelový sešit slouží k přiřazení vlastníků a sledování průběhu těchto fází, cílů a jejich úkolů. Tady je list pro tento obchodní scénář.

Vysvětlení vaší organizace

Tento doporučený postup pro technickou implementaci vám může pomoct poskytnout kontext pro pochopení vaší organizace.

Základní krok životního cyklu přechodu nulová důvěra (Zero Trust) pro každý obchodní scénář zahrnuje inventarizaci a určení aktuálního stavu týmu SecOps. Pro tento obchodní scénář potřebujete:

- Inventarizace aktuálních nástrojů XDR, jejich integrace a použití automatizace pro reakci na incidenty

- Zkontrolujte reakce na incidenty a postupy a procesy obnovení.

- Zkontrolujte nasazení prostředků honeypotu.

- Určete stav připravenosti analytiků zabezpečení a určete, jestli potřebují další dovednosti školení nebo vývoj.

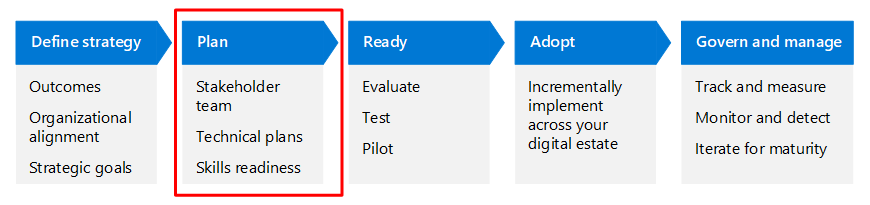

Organizační plánování a sladění

Technická práce při implementaci ochrany před hrozbami a XDR spadá do týmu zabezpečení vaší organizace zodpovědného za detekci a reakci na hrozby, která je většinou obsazená analytiky zabezpečení front-line, kteří chápou aktuální hrozbu a můžou pomocí nástrojů XDR rychle detekovat útok a reagovat na ně.

Tato tabulka shrnuje role, které se doporučují při vytváření programu Sponsorship a hierarchie řízení projektů za účelem určení a řízení výsledků.

| Vedoucí programu a technické vlastníky | Odpovědnost |

|---|---|

| CISO, CIO nebo ředitel zabezpečení dat | Podpora z vedení |

| Vedoucí programu ze služby Data Security | Podpora výsledků a spolupráce mezi týmy |

| Architekt zabezpečení | Rady o strategiích a postupech reakce na incidenty, nástrojích XDR a infrastruktuře a vývoji týmu SecOps |

| Vedoucí secOps | Implementace postupů reakce na incidenty, konfigurace infrastruktury XDR, automatizace reakce na incidenty a disciplína SecOps ve vaší organizaci |

| Zabezpečení vedoucího IT | Rady, implementace a správa důležitých obchodních prostředků a prostředků honeypotu |

Powerpointová prezentace zdrojů pro tento obsah osvojení obsahuje následující snímek se zobrazením účastníků, které si můžete přizpůsobit pro vlastní organizaci.

Připravenost na technické plánování a dovednosti

Než se pustíte do technické práce, Microsoft doporučuje seznámit se s možnostmi, tím, jak spolupracují, a osvědčenými postupy pro přístup k této práci.

Protože nulová důvěra (Zero Trust) předpokládá porušení zabezpečení, musíte se připravit na porušení zabezpečení. Přijměte rámec pro reakci na porušení zabezpečení na základě NIST, ISO 27001, CIS nebo MITRE , aby se snížil dopad porušení zabezpečení nebo kybernetického útoku na vaši organizaci.

Následující tabulka obsahuje několik školicích materiálů Microsoftu, které pomáhají týmům zabezpečení získat dovednosti.

| Resource | Popis |

|---|---|

| Modul: Zmírnění incidentů pomocí XDR v programu Microsoft Defender | Zjistěte, jak portál XDR v programu Microsoft Defender poskytuje jednotné zobrazení incidentů a upozornění z řady produktů XDR v programu Microsoft Defender. |

| cesta Učení: Zmírnění hrozeb pomocí XDR v programu Microsoft Defender | Analyzujte data hrozeb napříč doménami a rychle opravujte hrozby pomocí integrované orchestrace a automatizace v XDR v programu Microsoft Defender. |

| Modul: Zlepšení spolehlivosti pomocí moderních provozních postupů: Reakce na incidenty | Seznamte se se základy efektivních reakcí na incidenty a nástroji Azure, které vám tyto reakce umožní. |

| Modul: Školení: Správa incidentů zabezpečení v Microsoft Sentinelu | Seznamte se s událostmi a entitami Služby Microsoft Sentinel a objevte způsoby řešení incidentů. |

Fáze 1

Mezi cíle nasazení fáze 1 patří povolení primárních nástrojů XDR od Microsoftu a použití XDR v programu Microsoft Defender, které integruje signály z nástrojů do jednoho portálu pro reakci na incidenty.

Zapnutí nástrojů XDR

Začněte se základní sadou nástrojů XDR, které chrání vaši organizaci před útoky na zařízení, identity a cloudové aplikace.

| Resource | Popis |

|---|---|

| Microsoft Defender for Endpoint | Podniková platforma zabezpečení koncových bodů, která pomáhá podnikové síti předcházet, zjišťovat, zkoumat a reagovat na pokročilé hrozby na zařízeních, která můžou zahrnovat notebooky, telefony, tablety, počítače, přístupové body, směrovače a brány firewall. |

| Defender pro Office 365 | Bezproblémová integrace s předplatným Microsoft 365 nebo Office 365, která chrání před hrozbami v e-mailu, odkazech (URLS), přílohách a nástrojích pro spolupráci. |

| Microsoft Entra ID Protection | Pomáhá organizacím zjišťovat, zkoumat a opravovat rizika založená na identitách. Tato rizika založená na identitách je možné dále předávat do nástrojů, jako je Podmíněný přístup Entra, aby bylo možné učinit rozhodnutí o přístupu nebo je přenést zpět do nástroje pro správu bezpečnostních informací a událostí (SIEM) pro další šetření a korelaci. |

| Defender for Identity | Využívá signály z místní Active Directory i cloudových identit, které vám pomůžou lépe identifikovat, detekovat a prošetřit pokročilé hrozby zaměřené na vaši organizaci. |

| Defender for Cloud Apps | Poskytuje úplnou ochranu aplikací SaaS, která pomáhá monitorovat a chránit data cloudových aplikací. |

Zkoumání hrozeb a reakce na ně pomocí XDR v programu Microsoft Defender

Teď, když jste povolili primární nástroje XDR, můžete začít používat XDR v programu Microsoft Defender a jeho portál k analýze výstrah a incidentů a provádění reakcí na incidenty na podezřelé kybernetické útoky.

| Resource | Popis |

|---|---|

| Integrace XDR Microsoftu 365 do operací zabezpečení | Pečlivě naplánujte integraci s týmem SecOps, abyste optimalizovali každodenní operace a správu životního cyklu nástrojů v XDR v programu Microsoft Defender. |

| Reakce na incidenty pomocí XDR v programu Microsoft Defender | Jak používat XDR v programu Microsoft Defender k analýze výstrah a incidentů a začlenění osvědčených postupů do postupů a procesů SecOps. |

| Vyšetřování incidentů pomocí XDR v programu Microsoft Defender | Jak analyzovat výstrahy, které ovlivňují vaši síť, pochopit, co znamenají, a sloučit důkazy, abyste mohli navrhnout efektivní plán nápravy. |

| Modul: Zmírnění incidentů pomocí XDR v programu Microsoft Defender | Zjistěte, jak portál XDR v programu Microsoft Defender poskytuje jednotné zobrazení incidentů a upozornění z řady produktů XDR v programu Microsoft Defender. |

| cesta Učení: Zmírnění hrozeb pomocí XDR v programu Microsoft Defender | Analyzujte data hrozeb napříč doménami a rychle opravujte hrozby pomocí integrované orchestrace a automatizace v XDR v programu Microsoft Defender. |

Fáze 2

V této fázi povolíte další nástroje XDR pro Azure a místní prostředky, vytvoříte nebo aktualizujete procesy a postupy SecOps pro služby Ochrany před hrozbami a XDR od Microsoftu a budete monitorovat důležité obchodní prostředky a prostředky honeypotu, abyste v rané fázi porušení zabezpečení detekují kybernetické útočníky.

Zapnutí Microsoft Defenderu pro cloud

Microsoft Defender for Cloud je nativní cloudová platforma ochrany aplikací (CNAPP), která je navržená k ochraně cloudových aplikací před různými kybernetickými hrozbami a ohroženími zabezpečení. Použijte Microsoft Defender for Cloud pro Azure, hybridní cloud a místní ochranu a zabezpečení úloh.

| Resource | Popis |

|---|---|

| Microsoft Defender for Cloud | Začínáme se sadou dokumentace |

| Výstrahy zabezpečení a incidenty pro Microsoft Defender for Cloud | Pomocí Microsoft Defenderu for Cloud Security můžete provádět reakce na incidenty pro vaše úlohy Azure, hybridní cloud a místní úlohy. |

| Modul: Náprava výstrah zabezpečení pomocí Microsoft Defenderu pro cloud | Naučte se vyhledávat hrozby a opravovat rizika pro azure, hybridní cloud a místní úlohy. |

| cesta Učení: Zmírnění hrozeb pomocí Microsoft Defenderu pro cloud | Naučte se zjišťovat, zkoumat a reagovat na pokročilé hrozby v Azure, hybridním cloudu a místních úlohách. |

Definování interního procesu pro SecOps

S využitím nástrojů Microsoft XDR se ujistěte, že je jejich použití integrované do vašich procesů a postupů SecOps.

| Resource | Popis |

|---|---|

| Přehled reakce na incidenty | Proaktivně prošetřujte a opravujte aktivní kampaně útoku ve vaší organizaci. |

| Plánování reakcí na incidenty | Tento článek slouží jako kontrolní seznam k přípravě týmu SecOps na reakci na incidenty kybernetické bezpečnosti. |

| Běžné playbooky reakce na incidenty útoku | V těchto článcích najdete podrobné pokyny k běžným metodám útoku, které uživatelé se zlými úmysly používají každý den. |

| Integrace XDR Microsoftu 365 do operací zabezpečení | Pečlivě naplánujte integraci s týmem SecOps, abyste optimalizovali každodenní operace a nástroje pro správu životního cyklu v XDR v programu Microsoft Defender. |

| Šest cvičení tabletopu, která vám pomůžou připravit tým kybernetické bezpečnosti | Pomocí těchto cvičení, která poskytuje Center for Internet Security (CIS) k přípravě týmu SecOps. |

Monitorování důležitých obchodních prostředků a prostředků honeypotu pomocí nástrojů XDR

Vaše nasazené prostředky honeypotu fungují jako cíl pro kybernetické útočníky a je možné je použít ke zjištění jejich aktivit dříve, než přejdou na skutečné cíle a způsobí obchodní škody. Zaměřte se na zjišťování hrozeb a proaktivní vyhledávání na monitorování důležitých obchodních prostředků i prostředků honeypotu.

| Resource | Popis |

|---|---|

| Reakce na incidenty pomocí XDR v programu Microsoft Defender | Pomocí XDR v programu Microsoft Defender můžete odhalit incidenty s upozorněními, které mají vliv na důležité obchodní prostředky a prostředky honeypotu. |

| Výstrahy zabezpečení a incidenty pro Microsoft Defender for Cloud | Pomocí Programu Microsoft Defender for Cloud můžete vyhledávat výstrahy aktivované pokročilými detekcemi pro důležité obchodní prostředky a prostředky honeypotu, jako jsou Azure, hybridní cloud a místní úlohy. |

Fáze 3

V této fázi povolíte Defender for IoT, integrujete XDR v programu Microsoft Defender s Microsoft Sentinelem a pak použijete kombinovanou infrastrukturu ochrany před hrozbami a infrastrukturu XDR k proaktivnímu vyhledávání hrozeb.

Zapnutí Defenderu pro IoT

Internet věcí (IoT) podporuje miliardy připojených zařízení, která používají provozní technologie (OT) i sítě IoT. Zařízení a sítě IoT/OT se často vytvářejí pomocí specializovaných protokolů a můžou určovat prioritu provozních problémů před zabezpečením. Microsoft Defender for IoT je jednotné řešení zabezpečení vytvořené speciálně pro identifikaci zařízení IoT a OT, ohrožení zabezpečení a hrozeb.

| Resource | Popis |

|---|---|

| Microsoft Defender pro IoT | Začínáme se sadou dokumentace |

| Modul: Úvod do Microsoft Defenderu pro IoT | Přečtěte si informace o komponentách a funkcích Defenderu pro IoT a o tom, jak podporují monitorování zabezpečení zařízení OT a IoT. |

| Učení Cesta: Vylepšení zabezpečení řešení IoT pomocí programu Microsoft Defender for IoT | Seznamte se s aspekty zabezpečení, které se vztahují na každou úroveň řešení IoT a služeb a nástrojů Azure, které je možné nakonfigurovat tak, aby řešily otázky zabezpečení od základů. |

Návrh pracovního prostoru Microsoft Sentinelu a ingestování signálů XDR

Microsoft Sentinel je cloudové nativní řešení, které poskytuje funkce zabezpečení a správy událostí (SIEM) a orchestrace zabezpečení, automatizace a reakce (SOAR). Microsoft Sentinel a XDR v programu Microsoft Defender společně poskytují komplexní řešení, které vaší organizaci pomůže bránit se před moderními kybernetickými útoky.

| Resource | Popis |

|---|---|

| Implementace Microsoft Sentinelu a XDR v programu Microsoft Defender pro nulová důvěra (Zero Trust) | Začněte s touto dokumentací k řešení, která zahrnuje také principy nulová důvěra (Zero Trust). |

| Modul: Připojení XDR v programu Microsoft Defender do Microsoft Sentinelu | Přečtěte si o možnostech konfigurace a datech poskytovaných konektory Microsoft Sentinelu pro XDR v programu Microsoft Defender. |

| Návrh pracovního prostoru Microsoft Sentinelu | Naučte se navrhovat a implementovat pracovní prostory Microsoft Sentinelu. |

| Ingestování zdrojů dat a konfigurace detekce incidentů v Microsoft Sentinelu | Zjistěte, jak nakonfigurovat datové konektory pro příjem dat do pracovního prostoru Služby Microsoft Sentinel. |

| Modul: Připojení data do Microsoft Sentinelu pomocí datových konektorů | Získejte přehled dostupných datových konektorů pro Microsoft Sentinel. |

Proaktivní vyhledávání hrozeb

Teď, když je vaše infrastruktura XDR a SIEM zavedená, může váš tým SecOps převzít iniciativu a proaktivně vyhledávat hrozby probíhající ve vašem prostředí, místo aby reagoval na útoky, které již způsobily škody.

| Resource | Popis |

|---|---|

| Proaktivní vyhledávání hrozeb s pokročilým vyhledáváním v XDR v programu Microsoft Defender | Začněte se sadou dokumentace proaktivního vyhledávání hrozeb pomocí XDR v programu Microsoft Defender. |

| Vyhledávání hrozeb pomocí Služby Microsoft Sentinel | Začínáme se sadou dokumentace pro proaktivní vyhledávání hrozeb v Microsoft Sentinelu |

| Modul: Proaktivní vyhledávání hrozeb v Microsoft Sentinelu | Naučte se aktivně identifikovat chování hrozeb pomocí dotazů Microsoft Sentinelu. |

Fáze 4

V této fázi budete vyvíjet SecOps jako disciplínu ve vaší organizaci a využívat funkce XDR v programu Microsoft Defender a Microsoft Sentinel k automatizaci reakcí na incidenty pro známé nebo předchozí útoky.

Vývoj SecOps jako disciplíny ve vaší organizaci

Několik složitých škodlivých událostí, atributů a kontextových informací zahrnuje pokročilé útoky na kybernetickou bezpečnost. Identifikace a rozhodování o tom, které z těchto aktivit se kvalifikují jako podezřelé, může být náročným úkolem. Znalost známých atributů a neobvyklých aktivit specifických pro vaše odvětví je zásadní v tom, kdy zjistit, kdy je pozorované chování podezřelé.

Pokud chcete vyvíjet svůj tým a disciplínu SecOps nad rámec každodenních úkolů reakce na incidenty a zotavení, specialisté nebo vedoucí členové by měli porozumět většímu prostředí hrozeb a rozšířit tyto znalosti v celém týmu.

| Resource | Popis |

|---|---|

| Analýza hrozeb v XDR v programu Microsoft Defender | Pro sestavy, které jsou pro vaši organizaci nejrelevavantnější, použijte řídicí panel analýzy hrozeb na portálu XDR v programu Microsoft Defender (vyžaduje přihlášení). |

| Analýza hrozeb v programu Microsoft Defender (TI v programu Defender) | Pomocí této integrované platformy můžete zjednodušit třídění, reakce na incidenty, proaktivní vyhledávání hrozeb, správa ohrožení zabezpečení a pracovní postupy analytiků analýzy kybernetických hrozeb při provádění analýzy infrastruktury hrozeb a shromažďování informací o hrozbách. |

| Blog o zabezpečení Microsoftu | Získejte nejnovější informace o bezpečnostních hrozbách a nových funkcích a aktualizacích pro XDR v programu Microsoft Defender a Microsoft Sentinel. |

Využití automatizace ke snížení zatížení analytiků SecOps

Využijte možnosti XDR v programu Microsoft Defender a Microsoft Sentinel k automatizaci reakce na incidenty, abyste mohli detekovat a zotavit se ze známých a očekávaných incidentů a lépe zaměřit svůj tým SecOps na neočekávané útoky a nové metody útoku.

| Resource | Popis |

|---|---|

| Automatizované šetření a reakce v XDR v programu Microsoft Defender | Začínáme se sadou dokumentace XDR v programu Microsoft Defender |

| Konfigurace automatizovaných možností vyšetřování a nápravy | V případě útoků na zařízení začněte se sadou dokumentace k Programu Microsoft Defender for Endpoint. |

| Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu | Začínáme se sadou dokumentace pro používání playbooků v Microsoft Sentinelu |

Plán přechodu na cloud

Plán přechodu je nezbytným požadavkem pro úspěšný přechod na cloud. Mezi klíčové atributy úspěšného plánu přechodu pro implementaci ochrany před hrozbami a XDR patří:

- Strategie a plánování jsou sladěné: Při vytváření plánů testování, pilotního nasazení a zavádění možností ochrany před hrozbami a zotavení po útoku napříč místní a cloudovou infrastrukturou se nezapomeňte vrátit k vaší strategii a cílům, abyste zajistili soulad vašich plánů. To zahrnuje priority a cílové milníky cílů pro detekci útoků a reakci a použití automatizace.

- Plán je iterativní: Při zahájení zavádění plánu se dozvíte o prostředí XDR a o nástrojích, které používáte. V každé fázi zavádění se znovu podívejte na výsledky v porovnání s cíli a vylaďte plány. Může to například zahrnovat revizi dřívějších prací k vyladění postupů a zásad.

- Školení zaměstnanců SecOps je dobře naplánováno: Od vašich bezpečnostních architektů až po analytiky zabezpečení front-line je každý vyškolen tak, aby byl úspěšný s jejich ochranou před hrozbami, detekcí, zmírněním rizik a odpovědností za obnovení.

Další informace z architektury přechodu na cloud pro Azure najdete v tématu Plánování přechodu na cloud.

Fáze připravenosti

K určení priority plánu použijte zdroje uvedené v tomto článku. Implementace ochrany před hrozbami a XDR představuje jednu z vrstev ve vaší strategii nasazení nulová důvěra (Zero Trust) s více vrstvami.

Fázovaný přístup doporučený v tomto článku zahrnuje kaskádovou práci ochrany před hrozbami metodickým způsobem napříč vašimi digitálními aktivy. V této fázi se vraťte k těmto prvkům plánu, abyste měli jistotu, že vše je připravené:

- Váš tým SecOps je informován, že změny procesů reakce na incidenty pro XDR v programu Microsoft Defender a Microsoft Sentinel se blíží

- Váš tým SecOps je informován o dokumentaci a školicích materiálech.

- Postupy a postupy proaktivního vyhledávání hrozeb a techniky automatizace jsou připravené k použití analytiky.

- Vaše prostředky honeypotu jsou na místě

Fáze plánování ukázala mezeru mezi tím, co máte a kde chcete být. Tato fáze slouží k implementaci a testování nástrojů XDR a jejich použití. Vedoucí týmu SecOps můžou například:

- Povolení a použití nástrojů XDR pro XDR v programu Microsoft Defender k provádění reakce na incidenty na aktuální útoky

- Konfigurace integrace XDR v programu Microsoft Defender a Microsoft Sentinelu pomocí datových konektorů a pracovních prostorů

- Definování nebo upřesnění postupů a procesů týmu SecOps

- Prozkoumání a testování proaktivního vyhledávání hrozeb pro proaktivní identifikaci hrozeb a automatizace za účelem detekce a zotavení ze známých útoků

Fáze přijetí

Microsoft doporučuje kaskádový a iterativní přístup k implementaci ochrany před hrozbami a XDR. Díky tomu můžete upřesnit strategii a zásady při zvyšování přesnosti výsledků. Před zahájením další fáze nemusíte čekat na dokončení jedné fáze. Výsledky jsou efektivnější, pokud implementujete prvky každé fáze, pokud iterujete po cestě.

Mezi hlavní prvky fáze přijetí by měly patřit:

- Zajištění každodenního pracovního postupu reakce na incidenty v programu Microsoft Defender XDR v týmu SecOps

- Použití funkcí Microsoft Sentinelu s integrací XDR v programu Microsoft Defender

- Implementace automatizace pro řešení známých útoků, uvolnění týmu SecOps za účelem proaktivního vyhledávání hrozeb a rozvoj disciplíny vašeho týmu, aby byl dopředu-myšlení a připraven na nové trendy v kybernetických útocích

Fáze řízení a správy

Zásady správného řízení schopnosti vaší organizace detekovat útoky s ochranou před hrozbami a infrastrukturou XDR je iterativní proces. Promyšleným vytvořením plánu implementace a jeho zavedením v rámci týmu SecOps jste vytvořili základ. Následující úlohy vám pomůžou začít vytvářet počáteční plán zásad správného řízení pro tento základ.

| Účel | Úlohy |

|---|---|

| Sledování a měření | Přiřaďte vlastníkům důležité akce a zodpovědnosti, jako jsou postupy reakce na incidenty, shromažďování informací o hrozbách a šíření informací a údržba automatizace. Vytvořte akční plány s daty a plány pro každou akci. |

| Monitorování a zjišťování | Správa bezpečnostních hrozeb pomocí XDR v programu Microsoft Defender a Microsoft Sentinelu pomocí automatizace pro běžné nebo předchozí útoky |

| Iterace pro splatnost | Neustále znovu vyhodnocuje rizika a kyberthreatní prostředí a mění postupy, odpovědnosti, politiky a priority SecOps. |

Další kroky

Pro tento obchodní scénář:

- Zabránění nebo snížení obchodních škod z porušení zabezpečení

- Implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

Další články v rámci nulová důvěra (Zero Trust) adoption:

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

- Rychlá modernizace stavu zabezpečení

- Zabezpečení práce na dálku a hybridní práci

- Identifikace a ochrana citlivých obchodních dat

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro