Ověřování a podmíněný přístup pro externí ID

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

Tip

Tento článek se týká spolupráce B2B a přímého propojení B2B v tenantech pracovních sil. Informace o externích tenantech najdete v tématu Zabezpečení a zásady správného řízení v Microsoft Entra Externí ID.

Když externí uživatel přistupuje k prostředkům ve vaší organizaci, tok ověřování se určuje metodou spolupráce (spolupráce B2B nebo přímé připojení B2B), zprostředkovatelem identity uživatele (externím tenantem Microsoft Entra, zprostředkovatelem sociální identity atd.), zásadami podmíněného přístupu a nastavením přístupu mezi tenanty nakonfigurovanými jak v domovském tenantovi uživatele, tak v hostování prostředků tenanta.

Tento článek popisuje tok ověřování pro externí uživatele, kteří přistupují k prostředkům ve vaší organizaci. Organizace můžou pro své externí uživatele vynutit více zásad podmíněného přístupu, které se dají vynutit na úrovni tenanta, aplikace nebo jednotlivých uživatelů stejným způsobem, jakým jsou povolené pro zaměstnance a členy organizace na plný úvazek.

Tok ověřování pro externí uživatele Microsoft Entra

Následující diagram znázorňuje tok ověřování, když organizace Microsoft Entra sdílí prostředky s uživateli z jiných organizací Microsoft Entra. Tento diagram znázorňuje, jak nastavení přístupu mezi tenanty funguje se zásadami podmíněného přístupu, jako je vícefaktorové ověřování, abyste zjistili, jestli má uživatel přístup k prostředkům. Tento tok platí pro spolupráci B2B i přímé připojení B2B s výjimkou případů, jak je uvedeno v kroku 6.

| Krok | Description |

|---|---|

| 1 | Uživatel z Fabrikam (domovského tenanta uživatele) zahájí přihlášení k prostředku ve společnosti Contoso (tenant prostředku). |

| 2 | Během přihlašování služba tokenů zabezpečení Microsoft Entra (STS) vyhodnocuje zásady podmíněného přístupu společnosti Contoso. Také zkontroluje, jestli má uživatel Fabrikam povolený přístup, a to vyhodnocením nastavení přístupu mezi tenanty (nastavení odchozích přenosů společnosti Fabrikam a příchozích nastavení společnosti Contoso). |

| 3 | Microsoft Entra ID zkontroluje nastavení příchozího vztahu důvěryhodnosti společnosti Contoso a zjistí, jestli contoso důvěřuje vícefaktorovým ověřováním a deklaracem identity zařízení (dodržování předpisů zařízením, stav hybridního připojení Microsoft Entra) ze společnosti Fabrikam. Pokud ne, přejděte ke kroku 6. |

| 4 | Pokud společnost Contoso důvěřuje vícefaktorovým ověřováním a deklaracem identity zařízení od společnosti Fabrikam, microsoft Entra ID zkontroluje ověřovací relaci uživatele a zjistí, že uživatel dokončil vícefaktorové ověřování. Pokud společnost Contoso důvěřuje informacím o zařízení z Fabrikam, vyhledá ID Microsoft Entra deklaraci identity v ověřovací relaci označující stav zařízení (kompatibilní nebo hybridní připojení Microsoft Entra). |

| 5 | Pokud se vícefaktorové ověřování vyžaduje, ale není dokončené nebo pokud není k dispozici deklarace identity zařízení, Microsoft Entra ID podle potřeby vydá vícefaktorové ověřování a problémy zařízení v domovském tenantovi uživatele. Pokud jsou v Fabrikam splněné požadavky na vícefaktorové ověřování a zařízení, má uživatel povolený přístup k prostředku ve společnosti Contoso. Pokud kontroly nejsou splněné, je přístup zablokovaný. |

| 6 | Pokud nejsou nakonfigurovaná žádná nastavení důvěryhodnosti a vyžaduje se vícefaktorové ověřování, zobrazí se uživatelům spolupráce B2B výzva k vícefaktorové ověřování. Musí splnit vícefaktorové ověřování v tenantovi prostředků. Přístup je blokovaný pro uživatele přímého připojení B2B. Pokud se vyžaduje dodržování předpisů zařízením, ale nedá se vyhodnotit, přístup se zablokuje jak pro spolupráci B2B, tak pro uživatele přímého připojení B2B. |

Další informace najdete v části Podmíněný přístup pro externí uživatele .

Tok ověřování pro externí uživatele mimo Azure AD

Pokud organizace Microsoft Entra sdílí prostředky s externími uživateli s jiným zprostředkovatelem identity, než je ID Microsoft Entra, tok ověřování závisí na tom, jestli se uživatel ověřuje u zprostředkovatele identity nebo s jednorázovým ověřováním hesla e-mailem. V obou případech tenant prostředků identifikuje metodu ověřování, kterou použít, a pak buď přesměruje uživatele na svého zprostředkovatele identity, nebo vydá jednorázové heslo.

Příklad 1: Tok ověřování a token pro externího uživatele mimo Azure AD

Následující diagram znázorňuje tok ověřování, když se externí uživatel přihlásí pomocí účtu od zprostředkovatele identity mimo Azure AD, jako je Google, Facebook nebo federovaný zprostředkovatel identity SAML/WS-Fed.

| Krok | Description |

|---|---|

| 1 | Uživatel typu host B2B požádá o přístup k prostředku. Prostředek přesměruje uživatele do tenanta prostředku, důvěryhodného zprostředkovatele identity. |

| 2 | Tenant prostředku identifikuje uživatele jako externí a přesměruje ho na zprostředkovatele identity uživatele typu host B2B. Uživatel provádí primární ověřování v zprostředkovatele identity. |

| 3 | Zásady autorizace se vyhodnocují v zprostředkovatele identity uživatele typu host B2B. Pokud uživatel tyto zásady splňuje, zprostředkovatele identity uživatele typu host B2B vydá uživateli token. Uživatel se přesměruje zpět do tenanta prostředku s tokenem. Tenant prostředku token ověří a pak vyhodnotí uživatele proti zásadám podmíněného přístupu. Tenant prostředku může například vyžadovat, aby uživatel provedl vícefaktorové ověřování Microsoft Entra. |

| 4 | Vyhodnocují se příchozí nastavení přístupu mezi tenanty a zásady podmíněného přístupu. Pokud jsou všechny zásady splněné, tenant prostředku vydá vlastní token a přesměruje uživatele na prostředek. |

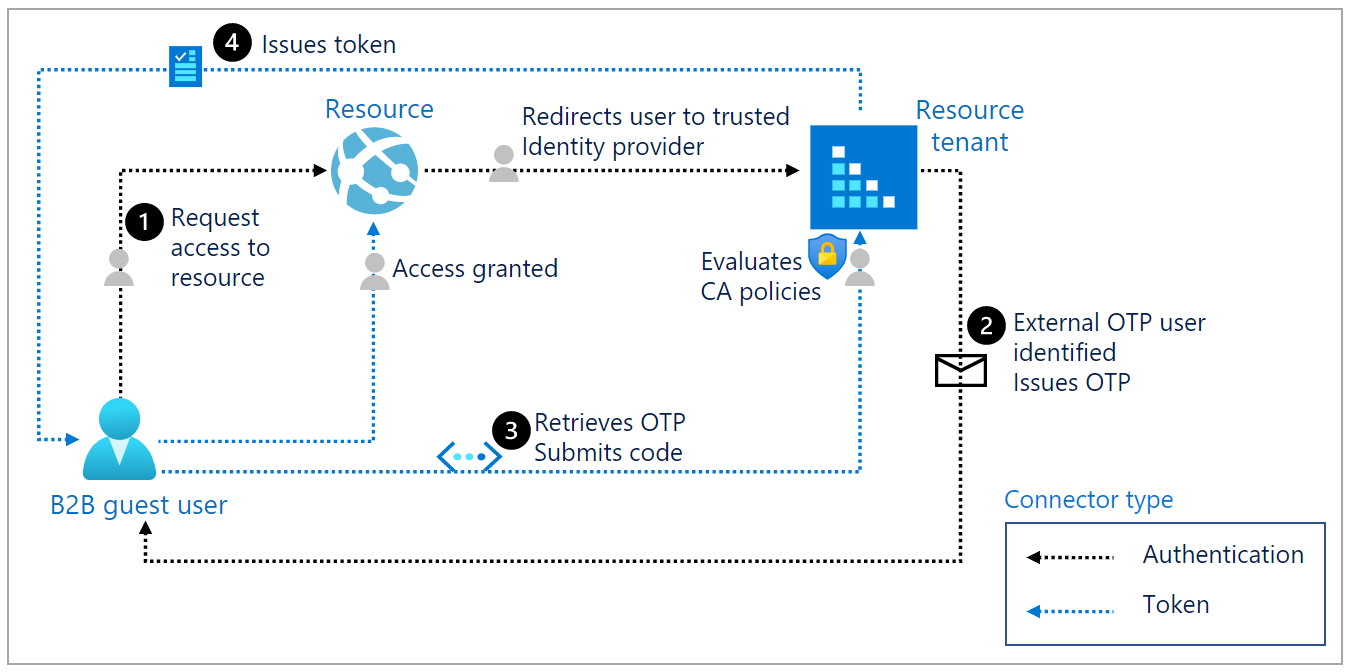

Příklad 2: Tok ověřování a token pro jednorázového uživatele hesla

Následující diagram znázorňuje tok, když je povolené ověřování jednorázovým heslem e-mailu a externí uživatel se neověřuje jinými prostředky, jako je Microsoft Entra ID, účet Microsoft (MSA) nebo zprostředkovatel sociální identity.

| Krok | Description |

|---|---|

| 1 | Uživatel požádá o přístup k prostředku v jiném tenantovi. Prostředek přesměruje uživatele do tenanta prostředku, důvěryhodného zprostředkovatele identity. |

| 2 | Tenant prostředku identifikuje uživatele jako externího uživatele jednorázového hesla (OTP) a odešle uživateli e-mail s jednorázovým heslem. |

| 3 | Uživatel načte jednorázové heslo a odešle kód. Tenant prostředku vyhodnotí uživatele proti zásadám podmíněného přístupu. |

| 4 | Jakmile jsou všechny zásady podmíněného přístupu splněné, tenant prostředku vydá token a přesměruje uživatele na jeho prostředek. |

Podmíněný přístup pro externí uživatele

Organizace můžou vynucovat zásady podmíněného přístupu pro externí spolupráci B2B a uživatele přímého propojení B2B stejným způsobem, jakým jsou povoleni pro zaměstnance a členy organizace na plný úvazek. Díky zavedení nastavení přístupu mezi tenanty můžete také důvěřovat vícefaktorovému ověřování a deklarace identity zařízení z externích organizací Microsoft Entra. Tato část popisuje důležité aspekty použití podmíněného přístupu pro uživatele mimo vaši organizaci.

Poznámka:

Vlastní ovládací prvky s podmíněným přístupem nepodporují vztahy důvěryhodnosti mezi tenanty.

Přiřazení zásad podmíněného přístupu externím uživatelům

Při konfiguraci zásad podmíněného přístupu máte podrobnou kontrolu nad typy externích uživatelů, na které chcete zásadu použít. Externí uživatelé jsou kategorizováni na základě toho, jak se ověřují (interně nebo externě) a jejich vztahu k vaší organizaci (host nebo člen).

- Uživatelé typu host pro spolupráci B2B – většina uživatelů, kteří se běžně považují za hosty, spadají do této kategorie. Tento uživatel pro spolupráci B2B má účet v externí organizaci Microsoft Entra nebo externím zprostředkovateli identity (jako je sociální identita) a má ve vaší organizaci oprávnění na úrovni hosta. Objekt uživatele vytvořený v adresáři Microsoft Entra má userType of Guest. Tato kategorie zahrnuje uživatele spolupráce B2B, kteří byli pozváni a kteří používali samoobslužnou registraci.

- Uživatelé člena spolupráce B2B – Tento uživatel spolupráce B2B má účet v externí organizaci Microsoft Entra nebo externím zprostředkovateli identity (například sociální identita) a přístup na úrovni člena k prostředkům ve vaší organizaci. Tento scénář je běžný v organizacích, které se skládají z více tenantů, kde se uživatelé považují za součást větší organizace a potřebují přístup na úrovni člena k prostředkům v jiných tenantech organizace. Uživatelský objekt vytvořený v adresáři Microsoft Entra prostředku má UserType člena.

- Přímé připojení uživatelů B2B – externí uživatelé, kteří mají přístup k vašim prostředkům prostřednictvím přímého připojení B2B, což je vzájemné obousměrné propojení s jinou organizací Microsoft Entra, která umožňuje jednotné přihlašování k určitým aplikacím Microsoftu (aktuálně Propojení Microsoft Teams sdílených kanálů). Uživatelé přímého připojení B2B nemají ve vaší organizaci Microsoft Entra přítomnost, ale spravují se z aplikace (například vlastníkem sdíleného kanálu Teams).

- Místní uživatelé typu host – Místní uživatelé typu host mají přihlašovací údaje spravované ve vašem adresáři. Než byla spolupráce Microsoft Entra B2B dostupná, bylo běžné spolupracovat s distributory, dodavateli, dodavateli a dalšími osobami nastavením interních přihlašovacích údajů pro ně a jejich určením jako hosty nastavením user object UserType na hosta.

- Uživatelé poskytovatele služeb – organizace, které slouží jako poskytovatelé cloudových služeb pro vaši organizaci (vlastnost isServiceProvider v konfiguraci specifické pro partnery Microsoft Graphu je pravdivá).

- Ostatní externí uživatelé – platí pro všechny uživatele, kteří do těchto kategorií nepatří, ale nejsou považováni za interní členy vaší organizace, což znamená, že se neověřili interně prostřednictvím Microsoft Entra ID a objekt uživatele vytvořený v adresáři Microsoft Entra nemá userType člena.

Poznámka:

Výběr "Všichni host a externí uživatelé" byl nyní nahrazen hostem a externími uživateli a všemi jeho podtypy. Pro zákazníky, kteří dříve měli zásady podmíněného přístupu s vybranou možností Všichni host a externí uživatelé, se teď zobrazí možnost Host a externí uživatelé spolu s vybranými všemi podtypy. Tato změna uživatelského rozhraní nemá žádný funkční dopad na to, jak se zásady vyhodnocují back-endem podmíněného přístupu. Nový výběr poskytuje zákazníkům potřebnou členitost pro výběr konkrétních typů hosta a externích uživatelů, kteří mají při vytváření zásad podmíněného přístupu zahrnout nebo vyloučit z oboru uživatele.

Přečtěte si další informace o přiřazeních uživatelů podmíněného přístupu.

Porovnání zásad podmíněného přístupu externího ID

Následující tabulka obsahuje podrobné porovnání možností zásad zabezpečení a dodržování předpisů v Microsoft Entra Externí ID. Zásady zabezpečení a dodržování předpisů spravuje hostitel/pozvaná organizace v rámci zásad podmíněného přístupu.

| Zásady | Uživatelé spolupráce B2B | Uživatelé přímého připojení B2B |

|---|---|---|

| Udělení ovládacích prvků – Blokování přístupu | Podporováno | Podporováno |

| Udělení ovládacích prvků – Vyžadování vícefaktorového ověřování | Podporováno | Podporováno, vyžaduje konfiguraci nastavení příchozí důvěryhodnosti pro příjem deklarací vícefaktorového ověřování z externí organizace. |

| Udělení ovládacích prvků – Vyžadování vyhovujícího zařízení | Podporováno, vyžaduje konfiguraci nastavení příchozí důvěryhodnosti tak, aby přijímala vyhovující deklarace identity zařízení z externí organizace. | Podporováno, vyžaduje konfiguraci nastavení příchozí důvěryhodnosti tak, aby přijímala vyhovující deklarace identity zařízení z externí organizace. |

| Udělení ovládacích prvků – Vyžadování zařízení připojeného k hybridní službě Microsoft Entra | Podporováno, vyžaduje konfiguraci nastavení příchozího vztahu důvěryhodnosti tak, aby přijímala deklarace identity zařízení připojených k hybridní službě Microsoft Entra z externí organizace. | Podporováno, vyžaduje konfiguraci nastavení příchozího vztahu důvěryhodnosti tak, aby přijímala deklarace identity zařízení připojených k hybridní službě Microsoft Entra z externí organizace. |

| Udělení ovládacích prvků – Vyžadování schválené klientské aplikace | Nepodporováno | Nepodporováno |

| Udělení ovládacích prvků – Vyžadování zásad ochrany aplikací | Nepodporováno | Nepodporováno |

| Udělení ovládacích prvků – Vyžadovat změnu hesla | Nepodporováno | Nepodporováno |

| Udělení ovládacích prvků – podmínky použití | Podporováno | Nepodporováno |

| Řízení relací – Použití omezení vynucených aplikací | Podporováno | Nepodporováno |

| Řízení relací – Použití řízení podmíněného přístupu k aplikacím | Podporováno | Nepodporováno |

| Řízení relací – frekvence přihlašování | Podporováno | Nepodporováno |

| Řízení relací – trvalá relace prohlížeče | Podporováno | Nepodporováno |

MFA pro externí uživatele Microsoft Entra

Ve scénáři Microsoft Entra mezi tenanty může organizace prostředků vytvořit zásady podmíněného přístupu, které vyžadují dodržování vícefaktorového ověřování nebo dodržování předpisů zařízením pro všechny hosty a externí uživatele. Obecně platí, že uživatel pro spolupráci B2B, který přistupuje k prostředku, je pak nutný k nastavení vícefaktorového ověřování Microsoft Entra u tenanta prostředků. Id Microsoft Entra teď ale nabízí možnost důvěřovat deklaracím vícefaktorového ověřování z jiných tenantů Microsoft Entra. Povolení vztahu důvěryhodnosti vícefaktorového ověřování u jiného tenanta zjednodušuje proces přihlašování pro uživatele spolupráce B2B a umožňuje přístup uživatelům přímého připojení B2B.

Pokud jste nakonfigurovali nastavení příchozího vztahu důvěryhodnosti tak, aby přijímala deklarace identity MFA z domovského tenanta B2B nebo B2B přímého připojení uživatele, Microsoft Entra ID zkontroluje ověřovací relaci uživatele. Pokud relace obsahuje deklaraci identity, která značí, že zásady vícefaktorového ověřování už byly splněny v domovském tenantovi uživatele, udělí se uživateli bezproblémové přihlášení ke sdílenému prostředku.

Pokud není povolený vztah důvěryhodnosti vícefaktorového ověřování, liší se uživatelské prostředí pro uživatele spolupráce B2B a uživatele přímého připojení B2B:

Uživatelé spolupráce B2B: Pokud organizace prostředků nepovoluje důvěryhodnost vícefaktorového ověřování s domácím tenantem uživatele, zobrazí se uživateli výzva vícefaktorového ověřování z organizace prostředků. (Tok je stejný jako tokTok vícefaktorového ověřování pro externí uživatele mimo Azure AD.)

Přímé připojení uživatelů B2B: Pokud organizace prostředků nepovoluje vztah důvěryhodnosti vícefaktorového ověřování s domácím tenantem uživatele, je uživateli zablokován přístup k prostředkům. Pokud chcete povolit přímé připojení B2B s externí organizací a zásady podmíněného přístupu vyžadují vícefaktorové ověřování, musíte nakonfigurovat nastavení příchozího vztahu důvěryhodnosti tak, aby přijímala deklarace identity MFA z organizace.

Přečtěte si další informace o konfiguraci nastavení příchozí důvěryhodnosti pro vícefaktorové ověřování.

Vícefaktorové ověřování pro externí uživatele mimo Azure AD

Pro externí uživatele mimo Azure AD je tenant prostředků vždy zodpovědný za vícefaktorové ověřování. Následující příklad ukazuje typický tok vícefaktorového ověřování. Tento scénář funguje pro jakoukoli identitu, včetně účtu Microsoft (MSA) nebo ID sociální sítě. Tento tok platí také pro externí uživatele Microsoft Entra, pokud nekonfigurujete nastavení důvěryhodnosti u domovské organizace Microsoft Entra.

Správce nebo informační pracovník ve společnosti s názvem Fabrikam pozve uživatele z jiné společnosti s názvem Contoso, aby používal aplikaci společnosti Fabrikam.

Aplikace společnosti Fabrikam je nakonfigurovaná tak, aby při přístupu vyžadovala vícefaktorové ověřování Microsoft Entra.

Když se uživatel pro spolupráci B2B ze společnosti Contoso pokusí o přístup k aplikaci společnosti Fabrikam, zobrazí se výzva k dokončení vícefaktorového ověřování Microsoft Entra.

Uživatel typu host pak může nastavit vícefaktorové ověřování Microsoft Entra pomocí Fabrikam a vybrat možnosti.

Fabrikam musí mít dostatek prémiových licencí Microsoft Entra ID, které podporují vícefaktorové ověřování Microsoft Entra. Uživatel ze společnosti Contoso pak tuto licenci využívá od společnosti Fabrikam. Informace o licencování B2B najdete v modelu fakturace pro Microsoft Entra Externí ID.

Poznámka:

Vícefaktorové ověřování je dokončeno v tenantech prostředků, aby se zajistila předvídatelnost. Když se uživatel typu host přihlásí, zobrazí se přihlašovací stránka tenanta prostředku na pozadí a vlastní přihlašovací stránka tenanta domovského tenanta a logo společnosti v popředí.

Microsoft Entra multifactor authentication reset (kontrola pravopisu) pro uživatele spolupráce B2B

Následující rutiny PowerShellu jsou k dispozici k ověření nebo vyžádání registrace vícefaktorového ověřování od uživatelů spolupráce B2B.

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Připojte se k Microsoft Entra ID:

$cred = Get-Credential Connect-MsolService -Credential $credZískejte všechny uživatele pomocí metod kontroly pravopisu:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Příklad:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Resetujte metodu vícefaktorového ověřování Microsoft Entra pro konkrétního uživatele, aby uživatel znovu nastavil metody kontroly pravopisu, například:

Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName gsamoogle_gmail.com#EXT#@ WoodGroveAzureAD.onmicrosoft.com

Zásady síly ověřování pro externí uživatele

Síla ověřování je řízení podmíněného přístupu, které umožňuje definovat konkrétní kombinaci vícefaktorových metod ověřování, které externí uživatel musí dokončit přístup k vašim prostředkům. Tento ovládací prvek je užitečný zejména pro omezení externího přístupu k citlivým aplikacím ve vaší organizaci, protože pro externí uživatele můžete vynutit konkrétní metody ověřování, jako je metoda odolná proti útokům phishing.

Máte také možnost použít sílu ověřování na různé typy hosta nebo externích uživatelů , se kterými spolupracujete nebo se připojujete. To znamená, že můžete vynutit požadavky na sílu ověřování, které jsou jedinečné pro spolupráci B2B, přímé připojení B2B a další scénáře externího přístupu.

Microsoft Entra ID poskytuje tři předdefinované síly ověřování:

- Síla vícefaktorového ověřování

- Síla vícefaktorového ověřování bez hesla

- Síla vícefaktorového ověřování odolná proti útokům phishing

Můžete použít některou z těchto předdefinovaných silných stránek nebo vytvořit vlastní zásady síly ověřování založené na metodách ověřování, které chcete vyžadovat.

Poznámka:

V současné době můžete použít zásady síly ověřování pouze pro externí uživatele, kteří se ověřují pomocí MICROSOFT Entra ID. Pro jednorázové heslo e-mailu, SAML/WS-Fed a uživatele federace Google použijte řízení udělení MFA k vyžadování vícefaktorového ověřování.

Když použijete zásady síly ověřování pro externí uživatele Microsoft Entra, zásady spolupracují s nastavením důvěryhodnosti vícefaktorového ověřování v nastavení přístupu mezi tenanty a určují, kde a jak musí externí uživatel provádět vícefaktorové ověřování. Uživatel Microsoft Entra se nejprve ověřuje pomocí vlastního účtu ve svém domovském tenantovi Microsoft Entra. Když se tento uživatel pokusí o přístup k vašemu prostředku, použije Microsoft Entra ID zásady podmíněného přístupu síly ověřování a zkontroluje, jestli jste povolili vztah důvěryhodnosti vícefaktorového ověřování.

Ve scénářích externích uživatelů se metody ověřování přijatelné pro splnění síly ověřování liší v závislosti na tom, jestli uživatel provádí vícefaktorové ověřování ve svém domovském tenantovi nebo tenantovi prostředků. Následující tabulka uvádí přijatelné metody v každém tenantovi. Pokud se tenant prostředků rozhodne důvěřovat deklaracím identity z externích organizací Microsoft Entra, budou pro plnění vícefaktorového ověřování přijímány pouze tyto deklarace identity uvedené ve sloupci "Domácí tenant". Pokud tenant prostředku zakázal vztah důvěryhodnosti vícefaktorového ověřování, externí uživatel musí dokončit vícefaktorové ověřování v tenantovi prostředku pomocí jedné z metod uvedených ve sloupci Tenant prostředků.

Tabulka 1. Metody vícefaktorového ověřování pro externí uživatele

| Metoda ověřování | Domovský tenant | Tenant prostředků |

|---|---|---|

| SMS jako druhý faktor | ✅ | ✅ |

| Hlasový hovor | ✅ | ✅ |

| Nabízené oznámení Microsoft Authenticatoru | ✅ | ✅ |

| Přihlášení k telefonu v Microsoft Authenticatoru | ✅ | |

| Softwarový token OATH | ✅ | ✅ |

| Hardwarový token OATH | ✅ | |

| Klíč zabezpečení FIDO2 | ✅ | |

| Windows Hello pro firmy | ✅ | |

| Ověřování pomocí certifikátů | ✅ |

Pokud chcete nakonfigurovat zásady podmíněného přístupu, které u externích uživatelů nebo hostů aplikují požadavky na sílu ověřování, přečtěte si téma Podmíněný přístup: Vyžadování síly ověřování pro externí uživatele.

Uživatelské prostředí pro externí uživatele Microsoft Entra

Zásady síly ověřování spolupracují s nastavením důvěryhodnosti vícefaktorového ověřování v nastavení přístupu mezi tenanty a určují, kde a jak musí externí uživatel provádět vícefaktorové ověřování.

Nejprve se uživatel Microsoft Entra ověří pomocí vlastního účtu ve svém domovském tenantovi. Když se tento uživatel pokusí o přístup k vašemu prostředku, Microsoft Entra ID použije zásady podmíněného přístupu síly ověřování a zkontroluje, jestli jste povolili vztah důvěryhodnosti vícefaktorového ověřování.

- Pokud je povolený vztah důvěryhodnosti vícefaktorového ověřování, Microsoft Entra ID zkontroluje relaci ověřování uživatele a zjistí, že v domovském tenantovi uživatele bylo splněno vícefaktorové ověřování. (Viz Tabulka 1 pro metody ověřování, které jsou přijatelné pro plnění vícefaktorového ověřování při dokončení v domovském tenantovi externího uživatele.) Pokud relace obsahuje deklaraci identity, která značí, že zásady vícefaktorového ověřování už byly splněny v domovském tenantovi uživatele a metody splňují požadavky na sílu ověřování, má uživatel povolený přístup. V opačném případě id Microsoft Entra zobrazí uživateli výzvu k dokončení vícefaktorového ověřování v domovském tenantovi pomocí přijatelné metody ověřování. V domovském tenantovi musí být povolená metoda MFA a uživatel se k ní musí zaregistrovat.

- Pokud je vztah důvěryhodnosti vícefaktorového ověřování zakázaný, zobrazí Microsoft Entra ID uživatele výzvou k dokončení vícefaktorového ověřování v tenantovi prostředků pomocí přijatelné metody ověřování. (Viz Tabulka 1 pro metody ověřování, které jsou přijatelné pro plnění vícefaktorového ověřování externím uživatelem.)

Pokud uživatel nemůže dokončit vícefaktorové ověřování nebo pokud mu zásady podmíněného přístupu (například zásady kompatibilního zařízení) brání v registraci, je přístup zablokovaný.

Dodržování předpisů zařízením a zásady hybridních zařízení připojených k Microsoft Entra

Organizace můžou pomocí zásad podmíněného přístupu vyžadovat, aby zařízení uživatelů byla spravovaná pomocí Microsoft Intune. Tyto zásady můžou blokovat přístup externího uživatele, protože externí uživatel nemůže zaregistrovat nespravované zařízení v organizaci prostředků. Zařízení je možné spravovat jenom pomocí domovského tenanta uživatele.

Nastavení důvěryhodnosti zařízení ale můžete použít k odblokování externích uživatelů a přitom vyžadovat spravovaná zařízení. V nastavení přístupu mezi tenanty se můžete rozhodnout důvěřovat deklaracím identity z domovského tenanta externího uživatele o tom, jestli zařízení uživatele splňuje zásady dodržování předpisů pro zařízení, nebo je hybridním připojeným Microsoft Entra. Nastavení důvěryhodnosti zařízení můžete nastavit pro všechny organizace Microsoft Entra nebo jednotlivé organizace.

Pokud jsou povolená nastavení důvěryhodnosti zařízení, Microsoft Entra ID zkontroluje ověřovací relaci uživatele pro deklaraci identity zařízení. Pokud relace obsahuje deklaraci identity zařízení, která označuje, že zásady už byly splněny v domovském tenantovi uživatele, externímu uživateli se udělí bezproblémové přihlášení ke sdílenému prostředku.

Důležité

- Pokud nechcete důvěřovat deklarací identity týkající se dodržování předpisů zařízením nebo stavu hybridního připojení Microsoft Entra z domovského tenanta externího uživatele, nedoporučujeme používat zásady podmíněného přístupu, které vyžadují, aby externí uživatelé používali spravovaná zařízení.

Filtry zařízení

Při vytváření zásad podmíněného přístupu pro externí uživatele můžete vyhodnotit zásadu na základě atributů zařízení registrovaného zařízení v Microsoft Entra ID. Pomocí filtru pro podmínku zařízení můžete cílit na konkrétní zařízení pomocí podporovaných operátorů a vlastností a dalších dostupných podmínek přiřazení v zásadách podmíněného přístupu.

Filtry zařízení je možné použít společně s nastavením přístupu mezi tenanty k základním zásadám na zařízeních spravovaných v jiných organizacích. Předpokládejme například, že chcete blokovat zařízení z externího tenanta Microsoft Entra na základě konkrétního atributu zařízení. K nastavení zásad založených na atributech zařízení můžete provést následující kroky:

- Nakonfigurujte nastavení přístupu mezi tenanty tak, aby důvěřovala deklaracím identity zařízení z dané organizace.

- Přiřaďte atribut zařízení, který chcete použít k filtrování, k jednomu z podporovaných atributů rozšíření zařízení.

- Vytvořte zásadu podmíněného přístupu s filtrem zařízení, který blokuje přístup k zařízením obsahujícím tento atribut.

Přečtěte si další informace o filtrování pro zařízení s podmíněným přístupem.

Zásady správy mobilních aplikací

Nedoporučujeme vyžadovat zásady ochrany aplikací pro externí uživatele. Podmíněný přístup uděluje ovládací prvky, jako je Vyžadovat schválené klientské aplikace a Vyžadovat zásady ochrany aplikací, vyžadují registraci zařízení v tenantovi prostředků. Tyto ovládací prvky se dají použít jenom na zařízení s iOSem a Androidem. Protože zařízení uživatele může spravovat jenom jeho domovský tenant, tyto ovládací prvky se nedají použít u externích uživatelů typu host.

Podmíněný přístup založený na umístění

Zásady založené na umístění založené na rozsahech IP adres se dají vynutit, pokud zvaná organizace může vytvořit důvěryhodný rozsah IP adres, který definuje jejich partnerské organizace.

Zásady je možné vynutit také na základě geografických umístění.

Podmíněný přístup podle rizika

Zásady rizik přihlašování se vynucují, pokud externí uživatel typu host splňuje řízení udělení. Organizace může například vyžadovat vícefaktorové ověřování Microsoft Entra pro střední nebo vysoké riziko přihlašování. Pokud ale uživatel v tenantovi prostředku ještě nezaregistroval vícefaktorové ověřování Microsoft Entra, je uživatel zablokovaný. Tím zabráníte uživatelům se zlými úmysly v registraci vlastních přihlašovacích údajů vícefaktorového ověřování Microsoft Entra v případě ohrožení hesla legitimního uživatele.

Zásady rizika uživatele ale nejde vyřešit v tenantovi prostředků. Pokud například požadujete změnu hesla pro vysoce rizikové externí uživatele typu host, budou zablokováni kvůli nemožnosti resetovat hesla v adresáři prostředků.

Podmínka klientských aplikací podmíněného přístupu

Podmínky klientských aplikací se chovají stejně jako pro uživatele typu host B2B jako pro jakýkoli jiný typ uživatele. Můžete například zabránit uživatelům typu host v používání starších ověřovacích protokolů.

Řízení relací podmíněného přístupu

Ovládací prvky relace se chovají stejně jako u uživatelů typu host B2B jako u jakéhokoli jiného typu uživatele.

Microsoft Entra ID Protection a zásady rizik uživatelů

Microsoft Entra ID Protection detekuje ohrožené přihlašovací údaje pro uživatele Microsoft Entra a označuje uživatelské účty, které mohou být ohroženy jako "ohrožené". Jako tenant prostředků můžete u externích uživatelů použít zásady rizik uživatelů, abyste zablokovali rizikové přihlašování. U externího uživatele se riziko uživatele vyhodnocuje ve svém domovském adresáři. Riziko přihlášení v reálném čase pro tyto uživatele se vyhodnocuje v adresáři prostředků při pokusu o přístup k prostředku. Vzhledem k tomu, že identita externího uživatele existuje ve svém domovském adresáři, platí následující omezení:

- Pokud externí uživatel aktivuje zásadu rizika uživatele ochrany ID, aby vynutil resetování hesla, bude zablokovaný, protože nemůže resetovat heslo v organizaci prostředků.

- Sestava rizikových uživatelů organizace prostředků neodráží externí uživatele, protože vyhodnocení rizika se vyskytuje v domovském adresáři externího uživatele.

- Správci v organizaci prostředků nemůžou zavřít nebo napravit rizikového externího uživatele, protože nemají přístup k domovskému adresáři uživatele B2B.

Můžete zabránit tomu, aby zásady založené na rizicích ovlivnily externí uživatele vytvořením skupiny v ID Microsoft Entra, která obsahuje všechny externí uživatele vaší organizace. Pak tuto skupinu přidejte jako vyloučení pro rizika uživatelů a zásady podmíněného přístupu na základě rizik přihlašování.

Další informace naleznete v tématu Microsoft Entra ID Protection a B2B uživatelů.

Další kroky

Další informace najdete v následujících článcích: