Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:  Nájemci pracovních sil

Nájemci pracovních sil  Externí nájemci (více informací)

Externí nájemci (více informací)

Poznámka:

Některé funkce popsané v tomto článku jsou funkce ve verzi Preview. Další informace o předběžných verzích najdete v Doplňkových podmínkách používání pro předběžné verze Microsoft Azure.

Pokud chcete zvýšit zabezpečení, můžete omezit, k čemu mají uživatelé přístup, když k přihlášení z vašich sítí nebo zařízení používají externí účet. Nastavení omezení tenanta , která jsou součástí nastavení přístupu mezi tenanty, umožňují vytvořit zásadu pro řízení přístupu k externím aplikacím.

Předpokládejme například, že uživatel ve vaší organizaci vytvořil samostatný účet v neznámém tenantovi nebo externí organizace poskytla uživateli účet, který mu umožní přihlásit se do organizace. Pomocí omezení tenanta můžete zabránit uživateli v používání některých nebo všech externích aplikací, když jsou přihlášení pomocí externího účtu ve vaší síti nebo zařízeních.

Následující diagram znázorňuje kroky, které ukázková organizace provede, aby zabránila přístupu uživatelů pomocí omezení tenanta v2.

| Krok | Popis |

|---|---|

| 1 | Společnost Contoso nakonfiguruje omezení tenanta v nastavení přístupu mezi tenanty, aby blokovala všechny externí účty a externí aplikace. Společnost Contoso přidá signalizaci vynucení prostřednictvím hlavičky omezení tenanta v2 buď pomocí univerzálního omezení tenanta v2, nebo podnikového proxy serveru. Microsoft Entra ID vynucuje zásady omezení tenanta v2, pokud je hlavička přítomna v žádosti. |

| 2 | Uživatel zařízení spravovaného společností Contoso se pokusí přihlásit k externí aplikaci pomocí účtu z neznámého tenanta. Hlavička HTTP omezení nájemníka v2 s ID tenanta Contoso a ID zásady pro omezení nájemníka se přidá do ověřovacího požadavku. |

| 3 | Ochrana roviny ověřování: Microsoft Entra ID vynucuje zásady omezení tenanta společnosti Contoso v2 a blokuje externí účty v přístupu k externím tenantům během ověřování. |

| 4 | Ochrana roviny dat (Preview): Microsoft Entra ID blokuje jakýkoli anonymní přístup k formulářům Microsoft Forms, souborům na SharePointu nebo schůzkám v Microsoft Teams. ID Microsoft Entra také blokuje přístup uživatele k prostředku pomocí infiltrovaného tokenu. |

Omezení tenanta v2 poskytují možnosti pro oba tyto typy ochrany:

Ochrana vrstvy autentizace se týká použití zásad omezení tenanta v2 k blokování přihlášení, která používají externí identity. Můžete například zabránit škodlivému uživateli, aby přes externí e-maily unikla data, tím, že mu znemožníte přihlášení k jeho škodlivému nájemci. Ochrana autentizační vrstvy ve verzí 2 omezení pro tenanta je obecně dostupná.

Ochrana roviny dat se týká prevence útoků, které obcházejí ověřování. Útočník se například může pokusit povolit přístup k aplikacím škodlivého tenanta anonymním připojením ke schůzce Teams nebo anonymním přístupem k sharepointovým souborům. Nebo útočník může zkopírovat přístupový token ze zařízení ve škodlivé skupině a importovat ho do vašeho organizačního zařízení. Ochrana datové roviny v omezeních nájemce v2 nutí uživatele se ověřit při pokusu o přístup k prostředku. Ochrana roviny dat blokuje přístup v případě selhání ověřování.

Omezení tenanta v1 poskytují ochranu úrovně ověřování prostřednictvím seznamu povolení pro tenanta nakonfigurovaného na podnikovém proxy serveru. Omezení nájemce v2 poskytují možnosti jemného ověřování a ochrany datového kanálu, a to jak s podnikovým proxy serverem, tak bez něj. Pokud k injekci hlaviček používáte firemní proxy server, možnosti zahrnují pouze ochranu roviny autentizace.

Přehled omezení tenanta v2

V nastavení přístupu mezi tenanty ve vaší organizaci můžete nakonfigurovat zásady omezení tenanta v2. Po vytvoření zásady existují tři způsoby použití zásad ve vaší organizaci:

- Univerzální omezení pro nájemce. Tato možnost poskytuje ochranu autentizační vrstvy bez využití podnikové proxy. Univerzální omezení nájemníka využívají globální zabezpečený přístup k označení veškerého provozu, bez ohledu na operační systém, prohlížeč nebo formát zařízení. Tato možnost umožňuje podporu připojení klienta i vzdálené sítě.

- Rovina autentizace. Ve vaší organizaci můžete nasadit podnikový proxy server a nakonfigurovat proxy server tak, aby nastavil omezení tenanta pro signály verze 2 na veškerý provoz pro Microsoft Entra ID a Microsoft účty.

- Windows. U zařízení s Windows vlastněných společností můžete vynutit ochranu roviny ověřování i roviny dat vynucením omezení tenanta přímo na zařízeních. Omezení tenanta se vynucují při přístupu k prostředkům za účelem zajištění pokrytí cesty k datům a ochrany před infiltrací tokenů. Pro vynucování zásad se nevyžaduje podnikový proxy server. Zařízení můžou být spravovaná prostřednictvím Microsoft Entra ID, nebo můžou být doménově připojená a spravována prostřednictvím zásad skupiny.

Poznámka:

Tento článek popisuje, jak nakonfigurovat omezení tenanta v2 pomocí Centra pro správu Microsoft Entra. K vytvoření těchto stejných zásad omezení tenanta můžete také použít rozhraní Microsoft Graph API pro nastavení přístupu mezi tenanty .

Podporované scénáře

Omezení tenanta v2 můžete omezit na konkrétní uživatele, skupiny, organizace nebo externí aplikace. Aplikace postavené na síťovém zásobníku pro operační systém Windows jsou chráněné. Podporovány jsou následující scénáře:

- Všechny aplikace Office (všechny verze/kanály vydaných verzí)

- Aplikace .NET pro Univerzální platformu Windows (UPW)

- Ochrana roviny ověřování pro všechny aplikace, které se ověřují pomocí ID Microsoft Entra, včetně všech aplikací Microsoftu a všech partnerských aplikací, které k ověřování používají MICROSOFT Entra ID

- Ochrana roviny dat pro SharePoint Online, Exchange Online a Microsoft Graph

- Ochrana anonymního přístupu pro formuláře, SharePoint Online, OneDrive a Teams (s nakonfigurovanými ovládacími prvky federace)

- Ověřování a ochrana datové vrstvy pro účty tenanta nebo spotřebitelské účty Microsoftu.

- Pokud ve službě Globálního zabezpečeného přístupu používáte univerzální omezení nájemce, všechny prohlížeče a platformy

- Pokud používáte zásady skupinového zabezpečení systému Windows, Microsoft Edge a všechny weby v Microsoft Edge

- Scénáře s ověřováním na základě zařízení (včetně vlastních aplikací integrovaných s Microsoft Graphem)

Nepodporované scénáře

- Anonymní blokování pro spotřebitelské účty OneDrive. Toto omezení můžete obejít na úrovni proxy serveru blokováním

https://onedrive.live.com/. - Když uživatel přistupuje k partnerské aplikaci, jako je Slack, pomocí anonymního odkazu nebo mimo účet Microsoft Entra.

- Když uživatel zkopíruje token vydaný id Microsoft Entra z domácího počítače do pracovního počítače a použije ho pro přístup k aplikaci třetí strany, jako je Slack.

- Omezení tenanta pro jednotlivé uživatele pro účty Microsoft.

Porovnání omezení tenanta v1 a v2

Následující tabulka porovnává funkce v jednotlivých verzích.

| Vlastnost | Omezení tenanta v1 | Omezení tenanta v2 |

|---|---|---|

| Vynucení zásad | Podnikový proxy server vynucuje zásady omezení tenanta v řídicí rovině Microsoft Entra ID. | Možnosti: – Univerzální omezení tenanta v globálním zabezpečeném přístupu poskytují podporu roviny ověřování na všech platformách. – V injektáži hlavičky podnikového proxy serveru nastaví podnikový proxy server omezení tenanta v2 signály pro veškerý provoz. – Správa zařízení s Windows poskytuje rovinu ověřování i ochranu roviny dat. Zařízení jsou nakonfigurovaná tak, aby směrovala provoz Microsoftu na zásady omezení nájemce. Zásady jsou prosazovány v rámci cloudu. |

| Omezení prosazování zásad | Podnikové proxy servery můžete spravovat přidáním tenantů do seznamu povolených přenosů Microsoft Entra. Limit znaků pro hodnotu záhlaví v Restrict-Access-To-Tenants: <allowed-tenant-list> omezuje počet tenantů, které můžete přidat. |

Tuto funkci spravuje zásady cloudu v zásadách přístupu mezi tenanty. Na úrovni tenanta se vytvoří výchozí zásada a pro každého externího tenanta se vytvoří zásada partnera. |

| Škodlivé požadavky nájemníka | Microsoft Entra ID blokuje škodlivé požadavky na ověřování tenanta, aby zajistil ochranu ověřovací vrstvy. | Microsoft Entra ID blokuje škodlivé požadavky na ověřování tenanta, aby zajistil ochranu ověřovací vrstvy. |

| Granulace | Tato funkce je omezená na tenanty a všechny účty Microsoft. | Tato funkce zahrnuje členitost tenanta, uživatele, skupiny a aplikace. (Členitost na úrovni uživatele se u účtů Microsoft nepodporuje.) |

| Anonymní přístup | Anonymní přístup ke schůzkám Teams a sdílení souborů je povolený. | Anonymní přístup ke schůzkám Teams je blokovaný. Přístup k anonymním sdíleným prostředkům (kdokoli s odkazem) je zablokovaný. Anonymní přístup k formulářům je zablokovaný. |

| Účty Microsoft | Tato funkce používá hlavičku Restrict-MSA k blokování přístupu k uživatelským účtům. |

Tato funkce umožňuje řídit ověřování účtů Microsoft v rovině identit i dat. Pokud například ve výchozím nastavení vynucujete omezení tenanta, můžete vytvořit zásadu, která uživatelům umožňuje přístup k následujícím konkrétním aplikacím pomocí jejich účtů Microsoft: Microsoft Learn (aplikace ID 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) nebo Microsoft Enterprise Skills Initiative (aplikace ID 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Správa proxy serveru | Podnikové proxy servery můžete spravovat přidáním tenantů do seznamu povolených přenosů Microsoft Entra. | Pro ochranu roviny ověřování na podnikovém proxy serveru nakonfigurujte proxy server tak, aby nastavil signály omezení tenanta v2 pro veškerý provoz. |

| Podpora platformy | Tato funkce je podporována na všech platformách. Poskytuje pouze ochranu úrovně ověřování. | Univerzální omezení pro nájemce v globálním zabezpečeném přístupu podporují jakýkoli operační systém, prohlížeč nebo typ zařízení. Ochrana roviny ověřování na podnikovém proxy serveru podporuje aplikace pro macOS, Chrome a .NET. Správa zařízení s Windows podporuje operační systémy Windows a Microsoft Edge. |

| Podpora portálu | V Centru pro správu Microsoft Entra neexistuje žádné uživatelské rozhraní pro konfiguraci zásad. | Uživatelské rozhraní je k dispozici v Centru pro správu Microsoft Entra pro nastavení zásad cloudu. |

| Nepodporované aplikace | Nelze použít. | Blokování nepodporované aplikace používané s koncovými body Microsoftu pomocí řízení aplikací pro firmy ve Windows (dříve Windows Defender Application Control [WDAC]) nebo brány Windows Firewall (například pro Chrome nebo Firefox). Viz blokování aplikací Chrome, Firefox a .NET, jako je PowerShell dále v tomto článku. |

Migrace zásad omezení tenanta v1 na v2 na proxy serveru

Migrace zásad omezení tenanta z verze 1 na v2 je jednorázová operace. Po migraci se nevyžadují žádné změny na straně klienta. Jakékoli následné změny zásad na straně serveru můžete provést prostřednictvím Centra pro správu Microsoft Entra.

Když povolíte omezení tenanta v2 na proxy serveru, můžete vynutit omezení tenanta v2 pouze v rovině ověřování. Pokud chcete povolit omezení tenanta v2 v rovině ověřování i dat, měli byste povolit signalizaci na straně klienta pro omezení tenanta v2 pomocí objektu zásad skupiny Windows (GPO).

Krok 1: Konfigurace povoleného seznamu partnerských tenantů

Omezení tenanta v1 umožňují vytvořit seznam povolených ID tenantů nebo koncových bodů přihlašování Microsoftu, abyste zajistili, že uživatelé přistupují k externím tenantům, které vaše organizace autorizuje. Omezení pro nájemníka v1 dosáhla povoleného seznamu přidáním hlavičky Restrict-Access-To-Tenants: <allowed-tenant-list> na proxy server. Například: Restrict-Access-To-Tenants: "contoso.com, fabrikam.com, northwindtraders.com".

Přečtěte si další informace o omezeních nájemníka v1.

V případě omezení tenanta v2 se konfigurace přesune do zásad cloudu na straně serveru. Záhlaví omezení nájemce v1 není potřeba, proto tuto hlavičku odeberte z firemního proxy serveru. Pro každého tenanta v záhlaví allowed-tenant-list vytvořte zásady partnerského nájemníka. Postupujte podle těchto pokynů:

- Ponechte výchozí zásadu omezení tenanta v2, která blokuje veškerý přístup externího tenanta z cizích identit (například

user@<externaltenant>.com). - Vytvořte zásady partnerského tenanta pro každého tenanta uvedeného v seznamu povolených omezení tenanta v1 podle kroků v kroku 2: Konfigurace omezení tenanta v2 pro konkrétní partnery dále v tomto článku.

- Povolte přístup ke konkrétním aplikacím jenom konkrétním uživatelům. Tento návrh zvyšuje stav zabezpečení tím, že omezí přístup jenom potřebným uživatelům.

Krok 2: Blokování uživatelských účtů nebo tenantů účtů Microsoft

Aby uživatelé nemohli přistupovat ke spotřebitelským aplikacím, musí omezení tenantů v1 vložit hlavičku sec-Restrict-Tenant-Access-Policy do provozu směřujícího na login.live.com, jako sec-Restrict-Tenant-Access-Policy: restrict-msa.

V případě omezení tenanta v2 se konfigurace přesune do zásad cloudu na straně serveru. Hlavička omezení nájemníka v1 není nutná. Na podnikovém proxy serveru odeberte hlavičku omezení v1 od tenanta sec-Restrict-Tenant-Access-Policy: restrict-msa.

Vytvořte zásady partnerského tenanta pro tenanta účtu Microsoft podle kroku 2: Konfigurace omezení tenanta v2 pro konkrétní partnery dále v tomto článku. Vzhledem k tomu, že přiřazení na úrovni uživatele není pro tenanty účtů Microsoft dostupné, platí tato zásada pro všechny uživatele účtů Microsoft. Je však k dispozici členitost na úrovni aplikace. Měli byste omezit aplikace, ke kterým mají účty Microsoft nebo uživatelské účty přístup pouze k nezbytným aplikacím.

Poznámka:

Blokování tenanta účtu Microsoft neblokuje provoz zařízení z jiných zdrojů než uživatelů, včetně:

- Datové přenosy pro Autopilot, Windows Update a sběr organizačních dat.

- Ověřování B2B účtů spotřebitelů nebo předávající ověřování, kde aplikace Azure a Office.com používají Microsoft Entra ID k přihlášení uživatelů v kontextu spotřebitele.

Krok 3: Povolení omezení tenanta v2 na podnikovém proxy serveru

Podnikový proxy server můžete nakonfigurovat tak, aby povolil označování hlavičky omezení klienta verze 2 na straně klienta pomocí následujícího nastavení podnikového proxy serveru: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>.

V tomto nastavení nahraďte ID tenanta Microsoft Entra výrazem <DirectoryID>. Nahraďte <policyGUID> identifikátorem objektu pro zásady přístupu mezi nájemci.

Omezení nájemníka vs. příchozí a odchozí nastavení

I když jsou omezení tenanta nakonfigurovaná spolu s nastavením přístupu mezi tenanty, fungují odděleně od nastavení příchozího a odchozího přístupu. Nastavení přístupu mezi tenanty vám umožňují řídit, kdy se uživatelé přihlašují pomocí účtu z vaší organizace. Naproti tomu omezení tenanta umožňují řídit, kdy uživatelé používají externí účet. Nastavení příchozích a odchozích připojení pro spolupráci B2B a přímá připojení B2B neovlivňují nastavení omezení vašeho klienta a nejsou jimi ovlivněna.

Nastavení přístupu si můžete představit tímto způsobem:

- Příchozí nastavení řídí přístup externího účtu k interním aplikacím.

- Odchozí nastavení řídí přístup interního účtu k externím aplikacím.

- Omezení tenanta řídí přístup externího účtu k externím aplikacím.

Omezení tenantů versus spolupráce B2B

Pokud vaši uživatelé potřebují přístup k externím organizacím a aplikacím, doporučujeme povolit omezení tenantu, která blokují externí účty a místo toho využívat spolupráci B2B. Spolupráce B2B umožňuje:

- Použijte podmíněný přístup a vynuťte vícefaktorové ověřování pro uživatele spolupráce B2B.

- Správa příchozího a odchozího přístupu

- Ukončete relace a přihlašovací údaje, když se změní stav zaměstnání uživatele spolupráce B2B nebo dojde k porušení jejich přihlašovacích údajů.

- Pomocí protokolů přihlašování můžete zobrazit podrobnosti o uživatelích spolupráce B2B.

Požadavky

Ke konfiguraci omezení tenanta potřebujete:

- Microsoft Entra ID P1 nebo P2.

- Účet s rolí alespoň správce zabezpečení pro konfiguraci zásad omezení tenanta v2.

- V případě konfigurace objektu zásad zásad služby Windows zařízení s Windows 10 nebo Windows 11 s nejnovějšími aktualizacemi.

Konfigurace serverové cloudové politiky pro omezení uživatele v2

Krok 1: Konfigurace výchozích omezení tenanta

Nastavení pro omezení tenanta v2 se nachází v Centru pro správu Microsoft Entra v části Nastavení přístupu mezi tenanty. Nejprve nakonfigurujte výchozí omezení tenanta, která chcete použít pro všechny uživatele, skupiny, aplikace a organizace. Pokud potřebujete konfigurace specifické pro partnery, můžete přidat organizaci partnera a přizpůsobit všechna nastavení, která se liší od výchozích hodnot.

Jak nakonfigurovat výchozí omezení tenanta:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení.

Přejděte do Entra ID>Externí identity>Nastavení přístupu mezi tenanty.

Vyberte kartu Výchozí nastavení .

Přejděte do části Omezení tenanta .

Vyberte odkaz Upravit výchozí omezení tenanta .

Pokud výchozí zásada ještě v tenantovi neexistuje, zobrazí se vedle ID zásad odkaz Vytvořit zásadu. Vyberte tento odkaz.

V podokně Omezení tenanta se zobrazí jak hodnota vašeho ID tenanta, tak hodnota vašeho ID zásad pro omezení tenanta. Ke zkopírování obou těchto hodnot použijte ikony kopírování. Později je použijete, když nakonfigurujete klienty Windows tak, aby povolovaly omezení tenanta.

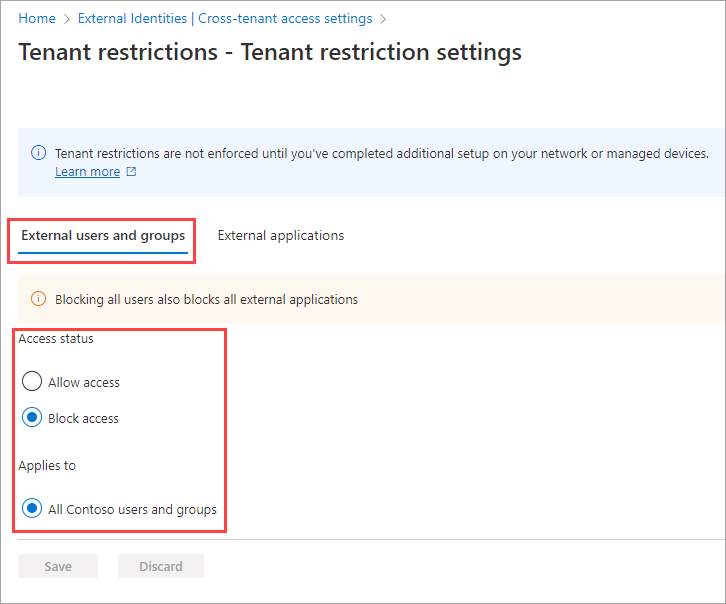

Vyberte kartu Externí uživatelé a skupiny . V části Stav aplikace Access zvolte jednu z následujících možností:

- Povolit přístup: Povolí přístup všem uživatelům, kteří jsou přihlášení pomocí externích účtů, přístup k externím aplikacím (zadané na kartě Externí aplikace ).

- Blokovat přístup: Zablokuje přístup všem uživatelům, kteří jsou přihlášení pomocí externích účtů, přístup k externím aplikacím (zadaný na kartě Externí aplikace ).

Poznámka:

Výchozí nastavení není možné nastavit na jednotlivé účty nebo skupiny, takže platí vždy pro všechny uživatele a skupiny tenanta<>. Mějte na paměti, že pokud zablokujete přístup pro všechny uživatele a skupiny, musíte také blokovat přístup ke všem externím aplikacím (na kartě Externí aplikace ).

Vyberte kartu Externí aplikace . V části Stav aplikace Access zvolte jednu z následujících možností:

- Povolit přístup: Povolí všem uživatelům, kteří jsou přihlášeni pomocí externích účtů, přístup k aplikacím uvedeným v části Platí pro.

- Blokovat přístup: Zablokuje všem uživatelům, kteří se přihlásili pomocí externích účtů, přístup k aplikacím uvedeným v části Platí pro.

V části Platí pro vyberte jednu z následujících možností:

Všechny externí aplikace: Použije akci, kterou jste vybrali ve stavu Accessu , u všech externích aplikací. Pokud zablokujete přístup ke všem externím aplikacím, musíte také blokovat přístup pro všechny uživatele a skupiny (na kartě Externí uživatelé a skupiny ).

Vybrat externí aplikace: Umožňuje zvolit externí aplikace, na které se má akce v accessovém stavu použít.

Pokud chcete vybrat aplikace, zvolte Přidat aplikace Microsoftu nebo Přidat další aplikace. Pak vyhledejte název aplikace nebo ID aplikace (ID klientské aplikace nebo ID aplikace prostředku) a vyberte aplikaci. (Podívejte se na seznam ID běžně používaných aplikací Microsoftu.) Pokud chcete přidat další aplikace, použijte tlačítko Přidat . Po dokončení vyberte Odeslat.

Vyberte Uložit.

Krok 2: Konfigurace omezení tenanta v2 pro konkrétní partnery

Předpokládejme, že pro blokování přístupu ve výchozím nastavení používáte omezení tenanta, ale chcete uživatelům povolit přístup k určitým aplikacím pomocí vlastních externích účtů. Například chcete, aby uživatelé měli přístup k Microsoft Learn pomocí svých vlastních účtů Microsoft. Pokyny v této části popisují, jak přidat nastavení specifická pro organizaci, která mají přednost před výchozím nastavením.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zabezpečení nebo správce podmíněného přístupu.

Přejděte do Entra ID>Externí identity>Nastavení přístupu mezi tenanty.

Vyberte nastavení organizace.

Poznámka:

Pokud už organizace, kterou chcete přidat, byla do seznamu přidaná, můžete přidání přeskočit a přejít přímo k úpravě nastavení.

Vyberte Přidat organizaci.

V podokně Přidat organizaci zadejte úplný název domény (nebo ID tenanta) pro organizaci.

Vyhledejte například následující ID tenanta pro účet Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Ve výsledcích hledání vyberte organizaci a pak vyberte Přidat.

Upravte nastavení. Najděte organizaci v seznamu nastavení organizace a posuňte se vodorovně, abyste viděli sloupec Omezení tenanta . V tuto chvíli se všechna nastavení omezení nájemníka pro tuto organizaci dědí z vašeho výchozího nastavení. Pokud chcete změnit nastavení pro tuto organizaci, vyberte Zděděno z výchozího nastavení odkaz.

Zobrazí se podokno Omezení tenanta pro organizaci. Zkopírujte hodnoty pro ID nájemce a ID politiky. Později je použijete, když nakonfigurujete klienty Windows tak, aby povolovaly omezení tenanta.

Vyberte Přizpůsobit nastavení a pak vyberte kartu Externí uživatelé a skupiny . V části Stav přístupu zvolte možnost:

- Povolit přístup: Umožňuje uživatelům a skupinám zadaným v části Platí pro, kteří jsou přihlášeni pomocí externích účtů, přístup k externím aplikacím (zadaným na kartě Externí aplikace).

- Blokování přístupu: Zablokuje uživatele a skupiny zadané v části Platí pro uživatele, kteří jsou přihlášení pomocí externích účtů, z přístupu k externím aplikacím (zadané na kartě Externí aplikace ).

V příkladu účtů Microsoft v tomto článku vybereme Povolit přístup.

V části Platí pro vyberte Všechny <uživatele a skupiny organizace>.

Poznámka:

U účtů Microsoft se nepodporuje členitost uživatelů, takže funkce Vybrat <uživatele a skupiny organizace> není dostupná. V případě jiných organizací můžete vybrat <uživatele a skupiny organizace> a pak provést následující kroky:

- Vyberte Přidat externí uživatele a skupiny.

- V podokně Vybrat zadejte do vyhledávacího pole uživatelské jméno nebo název skupiny.

- Ve výsledcích hledání vyberte uživatele nebo skupinu.

- Pokud chcete přidat další, vyberte Přidat a opakujte tento postup.

- Po dokončení výběru uživatelů a skupin, které chcete přidat, vyberte Odeslat.

Vyberte kartu Externí aplikace . V části Stav přístupu zvolte, jestli chcete povolit nebo blokovat přístup k externím aplikacím:

- Povolit přístup: Umožňuje uživatelům přístup k externím aplikacím zadaným v části Platí pro , když uživatelé používají externí účty.

- Blokování přístupu: Zablokuje uživatelům přístup k externím aplikacím zadaným v části Platí pro , když uživatelé používají externí účty.

V příkladu účtů Microsoft v tomto článku vybereme Povolit přístup.

V části Platí pro vyberte jednu z následujících možností:

- Všechny externí aplikace: Použije akci, kterou jste vybrali ve stavu Accessu , u všech externích aplikací.

- Vybrat externí aplikace: Použije akci, kterou jste vybrali v části Stav přístupu pro všechny externí aplikace.

V příkladu účtů Microsoft v tomto článku zvolíme Vybrat externí aplikace.

Poznámka:

Pokud zablokujete přístup ke všem externím aplikacím, musíte také blokovat přístup pro všechny uživatele a skupiny (na kartě Externí uživatelé a skupiny ).

Pokud jste zvolili Možnost Vybrat externí aplikace, proveďte následující kroky:

- Vyberte Přidat aplikace Microsoftu nebo Přidat další aplikace. V příkladu Microsoft Learn v tomto článku zvolíme Přidat další aplikace.

- Do vyhledávacího pole zadejte název aplikace nebo ID aplikace ( ID klientské aplikace nebo ID aplikace prostředku). (Podívejte se na seznam ID běžně používaných aplikací Microsoftu.) V příkladu Microsoft Learn v tomto článku zadáme ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplikace . - Ve výsledcích hledání vyberte aplikaci a pak vyberte Přidat.

- Opakujte předchozí kroky pro každou aplikaci, kterou chcete přidat.

- Po dokončení výběru aplikací vyberte Odeslat.

Vybrané aplikace jsou uvedené na kartě Externí aplikace . Vyberte Uložit.

Poznámka:

Blokování tenanta účtu Microsoft neblokuje:

- Aktivita zařízení, která nepochází od uživatelů. Mezi příklady patří přenosy dat pro Autopilot, Windows Update a sběr dat organizace.

- Ověřování B2B uživatelských účtů

- Předávací ověřování, které používá mnoho aplikací Azure a Office.com, kde aplikace používají ID Microsoft Entra k přihlašování běžných uživatelů v běžném kontextu.

Konfigurace omezení tenanta v2 na straně klienta

Existují tři možnosti, jak prosadit omezení nájemce verze 2 pro klienty:

- Použijte univerzální omezení tenanta v2 jako součást globálního zabezpečeného přístupu Microsoft Entra

- Nastavení omezení tenanta v2 na podnikovém proxy serveru

- Povolení omezení tenanta na zařízeních spravovaných s Windows (Preview)

Možnost 1: Použití univerzálních omezení tenanta v2 jako součást Microsoft Entra Globálního Zabezpečeného Přístupu

Omezení univerzálního klientského prostoru v2 jako součást globálního zabezpečeného přístupu Microsoft Entra poskytuje ochranu autentizační úrovně pro všechna zařízení a platformy.

Možnost 2: Nastavení omezení tenanta v2 na podnikovém proxy serveru

Pokud chcete zajistit, aby přihlášení byla omezena na všechna zařízení a aplikace ve vaší podnikové síti, nakonfigurujte podnikový proxy server tak, aby vynucovaly omezení tenanta v2. Přestože konfigurace omezení tenanta na podnikovém proxy serveru neposkytuje ochranu roviny dat, poskytuje ochranu roviny ověřování.

Důležité

Pokud jste dříve nastavili omezení tenanta, musíte ukončit odesílání restrict-msa do login.live.com. V opačném případě budou nová nastavení v konfliktu s vašimi stávajícími pokyny k přihlašovací službě účtu Microsoft.

Nakonfigurujte hlavičku omezení tenanta v2 následujícím způsobem:

Název hlavičky Hodnota záhlaví Ukázková hodnota sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5-

TenantIDje ID vašeho tenanta Microsoft Entra. Tuto hodnotu najdete tak, že se přihlásíte do Centra pro správu Microsoft Entra a přejdete na Entra ID>Přehled>Vlastnosti. -

policyGUIDje ID objektu pro zásady přístupu mezi tenanty. Tuto hodnotu najdete voláním/crosstenantaccesspolicy/defaulta použitím vrácenéhoidpole.

-

Na podnikový proxy server odešlete hlavičku Tenant Restrictions v2 do následujících přihlašovacích domén Microsoftu:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Tato hlavička vynucuje zásadu omezení tenanta verze 2 pro všechna přihlášení na vaší síti. Tato hlavička neblokuje anonymní přístup ke schůzkám Teams, souborům SharePointu ani jiným prostředkům, které nevyžadují ověřování.

Důležité

Omezení tenanta v1 a v2 na proxy serveru vyžadují dešifrování požadavků na přihlašovací adresy URL, jako jsou login.microsoftonline.com. Microsoft podporuje dešifrování provozu u těchto přihlašovacích domén za účelem vložení hlavičky pro omezení přístupů v tenantu. Toto dešifrování je platnou výjimkou zásad při použití síťových zařízení nebo řešení třetích stran s Microsoftem 365.

Omezení pro tenanty v2 bez podpory přerušení a inspekce

U platforem jiných než Windows můžete přerušit a zkontrolovat provoz a přidat do hlavičky parametry omezení tenanta v2 prostřednictvím proxy serveru. Některé platformy ale nepodporují přerušení a inspekci, takže omezení tenantů v2 nefungují. Pro tyto platformy můžou poskytovat ochranu následující funkce Microsoft Entra ID:

- Podmíněný přístup: Povolení použití jenom spravovaných nebo vyhovujících zařízení

- Podmíněný přístup: Správa přístupu pro hosta nebo externí uživatele

- Spolupráce B2B: Omezení odchozích pravidel pomocí přístupu mezi tenanty pro stejné tenanty uvedené v parametru Restrict-Access-To-Tenants

- Spolupráce B2B: Omezení pozvánek na uživatele B2B na stejné domény uvedené v parametru Restrict-Access-To-Tenants

- Správa aplikací: Omezení souhlasu uživatelů s aplikacemi

- Intune: Použijte zásadu aplikace prostřednictvím Intune k omezení používání spravovaných aplikací pouze na hlavní uživatelské jméno (UPN) účtu, který zaregistroval zařízení (v části Povolit pouze nakonfigurované účty organizace v aplikacích).

I když tyto alternativy poskytují ochranu, můžete určité scénáře pokrýt pouze prostřednictvím omezení tenanta. Mezi příklady patří použití prohlížeče pro přístup ke službám Microsoftu 365 prostřednictvím webu místo vyhrazené aplikace.

Možnost 3: Povolení omezení tenanta na zařízeních spravovaných s Windows (Preview)

Po vytvoření zásad omezení tenanta verze 2 můžete zásady vynutit na každém zařízení s Windows 10 nebo Windows 11 přidáním ID tenanta a ID zásady do konfigurace omezení tenanta zařízení.

Když povolíte omezení tenanta na zařízení s Windows, podnikové proxy servery se pro vynucení zásad nevyžadují. Aby bylo možné vynutit omezení tenanta v2, nemusí být zařízení spravovaná microsoftem Entra ID. Zařízení připojená k doméně a spravovaná pomocí zásad skupiny jsou také podporována.

Poznámka:

Omezení nájemce v2 ve Windows je částečným řešením, které pomáhá chránit roviny autentizace a dat v určitých scénářích. Funguje na spravovaných zařízeních s Windows. Nechrání .NET stack, Chrome, nebo Firefox.

Použití zásad skupiny k nasazení omezení nájemce

Pomocí zásad skupiny můžete nasadit konfiguraci omezení tenanta na zařízení s Windows. Projděte si tyto zdroje informací:

- Šablony pro správu pro Windows 10 z listopadu 2021 Update (21H2)

- Referenční tabulka nastavení zásad skupiny pro Windows 10 z listopadu 2021 Update (21H2)

Otestujte zásady na zařízení

Pokud chcete otestovat zásady omezení tenanta v2 na zařízení, postupujte takto.

Poznámka:

Zařízení musí používat Windows 10 nebo Windows 11 s nejnovějšími aktualizacemi.

Na počítači s Windows vyberte klávesu s logem Windows, zadejte gpedit a pak vyberte Upravit zásady skupiny (Ovládací panely).

Přejděte do Konfigurace počítače>, Administrativní šablony>, Komponenty systému Windows> a Omezení nájemce.

V pravém podokně klikněte pravým tlačítkem myši na Podrobnosti o zásadách cloudu a pak vyberte Upravit.

Načtěte hodnoty ID tenanta a ID zásad , které jste si poznamenali dříve (v kroku 7 v kroku 1: Konfigurace výchozích omezení tenanta) a zadejte je do následujících polí. Všechna ostatní pole nechte prázdná.

ID adresáře Microsoft Entra: Zadejte hodnotu ID tenanta, kterou jste si poznamenali dříve, přihlášením do Centra pro správu Microsoft Entra a přechodem na Entra ID>Přehled>Vlastnosti.

GUID zásady: ID pro zásady přístupu mezi tenanty. Jedná se o hodnotu ID zásad , kterou jste si poznamenali dříve.

Vyberte OK.

Zobrazení událostí omezení tenanta v2

Zobrazení událostí souvisejících s omezeními tenanta v Prohlížeči událostí:

- V Prohlížeči událostí otevřete protokoly aplikací a služeb.

- Přejděte do Microsoft>Windows>TenantRestrictions>Operational a vyhledejte události.

Blokování aplikací Chrome, Firefox a .NET, jako je PowerShell

Pokud chcete blokovat aplikace, musíte ve Windows nastavit Řízení aplikací pro firmy (dříve Windows Defender Application Control [WDAC]) a povolit nastavení brány Windows Firewall.

Nastavení řízení aplikací pro firmy pro řízení přístupu k prostředkům Microsoftu

Řízení aplikací pro firmy je modul zásad integrovaný do Windows, který umožňuje řídit, které aplikace se můžou spouštět na zařízeních uživatelů. V případě omezení tenanta verze 2 musíte pomocí Řízení aplikací pro firmy blokovat nekompatibilní aplikace (aplikace, které neposkytují ochranu verze 2) od získávání přístupu k prostředkům Microsoftu. Tento požadavek vám umožní dál používat prohlížeče a aplikace podle vašeho výběru a přitom vědět, že k datům chráněným společností Microsoft Entra můžete přistupovat pouze zabezpečenými prostředky.

Neosvícené aplikace nepoužívají síťový stack Windows, takže nemají výhody z funkcí omezení tenantů v2 přidaných do Windows. Nemohou poslat signál na login.live.com pro Microsoft Entra nebo na zdroje Microsoftu, které indikují, že je vyžadována v2 ochrana omezení nájemce. Proto se nemůžete spoléhat na neinformované aplikace, které poskytují ochranu roviny dat.

Správu aplikací pro podnikání můžete použít dvěma způsoby, které pomohou chránit před neznalými aplikacemi.

- Zcela znemožnit použití nepodporovaných aplikací (tj. aby bylo úplně zablokováno spuštění PowerShellu nebo Chromu). Můžete použít standardní zásady řízení aplikací pro firmy, které řídí, které aplikace se můžou spouštět.

- Povolte používání nenaslouchaných aplikací, ale zablokujte jim přístup k prostředkům společnosti Microsoft. Pro tuto metodu použijete speciální zásady řízení aplikací pro firmy označované jako zásady označování ID aplikace (

AppIdTaggingPolicy).

Pro obě možnosti musíte nejprve vytvořit zásady řízení aplikací pro firmy. Volitelně ho převeďte na zásady označování ID aplikace. Nakonec ho po otestování na testovacím počítači použijte na svých zařízeních.

Další informace najdete v tématu Vytváření zásad označování AppId pro řízení aplikací.

Poznámka:

Následující kroky vyžadují up-to-date zařízení s Windows pro přístup k nejnovějším rutinám PowerShellu potřebným k vytvoření zásady.

Krok 1: Vytvoření zásady pomocí Průvodce zásadami řízení aplikací

Nainstalujte Průvodce zásadami řízení aplikací.

Vyberte Vytvořit zásadu a zvolte formát zásad. Výchozí hodnota je Více zásad, základní zásada.

Zvolte základní šablonu (doporučeno: Výchozí systém Windows nebo Povolit Microsoft). Podrobné kroky najdete v tématu Základní zásady šablony.

Když zásadu převedete na zásadu označování ID aplikace, průvodce předpokládá, že jsou nastavená pravidla zásad. Můžete je tady nastavit, ale není to nutné. Mezi tato pravidla zásad patří nabídka Rozšířených možností spouštění, Zákaz vynucování skriptů, Vynucení aplikací pro ukládání, Režim auditu a Integrita kódu uživatelského režimu.

Zvolte umístění pro uložení souboru XML zásad a vytvořte zásadu.

Krok 2: Převedení zásady na zásady označování ID aplikace

Po vytvoření zásad v průvodci nebo vytvoření vlastního pomocí PowerShellu převeďte výstup .xml na zásady označování ID aplikace. Zásady označování označují aplikace, pro které chcete povolit přístup k prostředkům Microsoftu. Výstup GUID je vaše nové ID politiky.

Set-CIPolicyIdInfo -ResetPolicyID .\policy.xml -AppIdTaggingPolicy -AppIdTaggingKey "M365ResourceAccessEnforced" -AppIdTaggingValue "True"

Krok 3: Kompilace a nasazení zásad pro testování

Když zásadu upravíte a převedete ji na zásadu označování ID aplikace, zkompilujte ji s ID zásady, které odpovídá názvu souboru:

ConvertFrom-CIPolicy .\policy.xml ".\{PolicyID}.cip"

Pak zásadu nasaďte do adresáře CiPolicies\Active :

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\

Aktualizujte zásady v systému voláním RefreshPolicy.exe.

Povolení nastavení brány Windows Firewall

Pomocí funkce brány Windows Firewall můžete blokovat nechráněné aplikace v přístupu k prostředkům Microsoftu prostřednictvím aplikací Chrome, Firefox a .NET, jako je PowerShell. Tyto aplikace by byly zablokovány nebo povoleny v souladu se zásadou omezení nájemce v2.

Pokud například přidáte PowerShell do zásad programu CIP (Customer Identification Program) pro omezení tenanta v2 a v seznamu koncových bodů těchto zásad máte graph.microsoft.com, PowerShell by měl mít přístup k němu i při zapnutém firewallu.

Na počítači s Windows vyberte klávesu s logem Windows, zadejte gpedit a pak vyberte Upravit zásady skupiny (Ovládací panely).

Přejděte do Konfigurace počítače>, Administrativní šablony>, Komponenty systému Windows> a Omezení nájemce.

V pravém podokně klikněte pravým tlačítkem myši na Podrobnosti o zásadách cloudu a pak vyberte Upravit.

Zaškrtněte políčko Povolit ochranu brány firewall koncových bodů Microsoftu a pak vyberte OK.

Aktualizujte zásady skupiny na svém zařízení spuštěním

gpudategupdate /forceRestartujte zařízení.

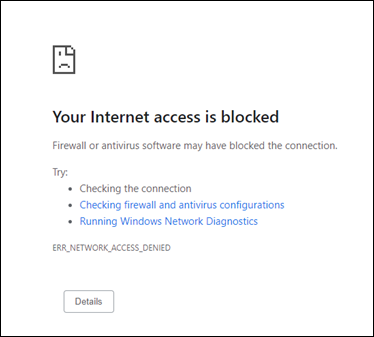

Test, zda omezení tenanta v2 blokuje přístup

Jakmile povolíte bránu firewall a nastavení Řízení aplikací pro firmy, zkuste se přihlásit pomocí prohlížeče Chrome a získat přístup k office.com. Přihlášení by mělo selhat s následující zprávou.

Omezení tenanta a podpora roviny dat (Preview)

Následující zdroje vynucují omezení nájemce v2. Tyto prostředky řeší scénáře infiltrace tokenů, kdy neoprávněný uživatel přistupuje k prostředku přímo s infiltrovaným tokenem nebo anonymně.

- Týmy

- SharePoint Online, jako je aplikace OneDrive

- Exchange Online, jako je aplikace Outlook

- Office.com a aplikace Office

Omezení tenanta a Microsoft Forms (Preview)

Když se vynutí omezení tenanta v2, automaticky zablokuje veškerý anonymní nebo neověřený přístup identity k externě hostovaným formulářům z Microsoft Forms.

Omezení tenanta a Microsoft Teams (Předběžná verze)

Teams mají ve výchozím nastavení otevřenou federaci. Nezablokuje připojení ke schůzce, kterou externí tenant hostuje. Pokud chcete mít větší kontrolu nad přístupem ke schůzkám v Teams, můžete pomocí ovládacích prvků federace v Teams povolit nebo blokovat konkrétní tenanty. Tyto ovládací prvky federace můžete také použít spolu s omezeními tenanta v2 k blokování anonymního přístupu ke schůzkám Teams.

Pokud chcete vynutit omezení tenanta pro Microsoft Teams, musíte nakonfigurovat omezení tenanta verze 2 v nastavení přístupu Microsoft Entra mezi tenanty. Musíte také nastavit ovládací prvky federace na portálu pro správu Teams a restartovat Teams. Omezení tenanta v2 implementovaná na podnikovém proxy serveru neblokují anonymní přístup ke schůzkám Teams, souborům SharePointu a dalším prostředkům, které nevyžadují ověření.

Pokud zvažujete použití omezení tenanta pro Teams, mějte na paměti následující body týkající se identity:

- Teams v současné době umožňuje uživatelům připojit se k jakékoli externě hostované schůzce pomocí své firemní nebo domácí identity. Pomocí nastavení odchozího přístupu mezi tenanty můžete určit, kteří uživatelé s podnikovou nebo domácí identitou se můžou připojit k externě hostovaným schůzkám Teams.

- Omezení tenanta brání uživatelům v používání externě vydané identity pro připojení ke schůzkám Teams.

Poznámka:

Aplikace Microsoft Teams je závislá na aplikacích SharePoint Online a Exchange Online. Místo nastavení zásad pro služby Microsoft Teams, SharePointu Online nebo Exchange Online doporučujeme nastavit zásady omezení tenanta v2 v aplikaci Office 365. Pokud povolíte nebo zablokujete některou z aplikací (SharePoint Online, Exchange Online atd.), které jsou součástí Office 365, ovlivní to také aplikace, jako je Microsoft Teams. Podobně platí, že pokud je aplikace Microsoft Teams povolená nebo blokovaná, bude to mít vliv na SharePoint Online a Exchange Online v aplikaci Teams.

Připojení ke zcela anonymní schůzce

Omezení nájemce verze 2 automaticky zablokuje všechny neověřené a externě vydané identity přístup k schůzkám Teams hostovaným externě.

Předpokládejme například, že Contoso používá ovládací prvky federace Teams k blokování tenanta Fabrikam. Pokud někdo se zařízením Contoso používá k připojení ke schůzce Aplikace Contoso Teams účet Fabrikam, může se ke schůzce připojit jako anonymní uživatel. Pokud contoso také povolí omezení tenanta v2, Teams zablokuje anonymní přístup a uživatel se nemůže ke schůzce připojit.

Připojení ke schůzce pomocí identity vydané externě

Zásady omezení tenanta v2 můžete nakonfigurovat tak, aby se konkrétní uživatelé nebo skupiny s externě vydanými identitami mohli připojovat ke konkrétním externě hostovaným schůzkám Teams. Díky této konfiguraci se uživatelé můžou přihlásit k Teams pomocí externě vydaných identit a připojit se k externě hostovaným schůzkám Teams zadaného tenanta.

| Autentizační identita | Ověřená relace | Výsledek |

|---|---|---|

| Uživatel člena tenanta Příklad: Uživatel používá svou domovskou identitu jako člena (například user@<mytenant>.com). |

Ověřeno | Omezení tenanta v2 umožňují přístup ke schůzce Microsoft Teams. Omezení tenanta v2 se nepoužijí pro uživatele, kteří jsou členy tenanta. Platí zásady pro příchozí a odchozí přístup mezi tenanty. |

| Anonymní Příklad: Uživatel se pokusí použít neautentizovanou sezenou v okně prohlížeče InPrivate pro přístup ke schůzce Teams. |

Neověřováno | Omezení tenanta v2 zablokuje přístup ke schůzce Teams. |

| Externě vystavená identita Příklad: Uživatel používá jinou identitu než svou domovskou identitu (například user@<externaltenant>.com). |

Ověřeno jako identita vydaná externě | Zásady omezení tenanta v2 umožňují nebo blokují přístup ke schůzce na Teams. Pokud to zásada umožňuje, může se uživatel ke schůzce připojit. Jinak je přístup zablokovaný. |

Omezení tenanta v2 a SharePoint Online (Preview)

SharePoint Online podporuje omezení tenanta v2 v rovině ověřování i v rovině dat.

Ověřené relace

Pokud je pro tenanta povolená omezení tenanta v2, bude během ověřování zablokován neoprávněný přístup. Pokud uživatel přistupuje přímo k prostředku SharePointu Online bez ověřené relace, zobrazí se výzva k přihlášení. Pokud zásady omezení tenanta v2 umožňují přístup, uživatel má přístup k prostředku. Jinak je přístup zablokovaný.

Anonymní přístup (náhled)

Pokud se uživatel pokusí získat přístup k anonymnímu souboru pomocí svého domácího tenanta nebo firemní identity, může k souboru přistupovat. Pokud se ale uživatel pokusí získat přístup k anonymnímu souboru pomocí jakékoli externě vydané identity, přístup se zablokuje.

Předpokládejme například, že uživatel používá spravované zařízení nakonfigurované s omezeními tenanta v2 pro tenanta A. Pokud uživatel vybere anonymní přístupový odkaz vygenerovaný pro prostředek tenanta A, měl by mít přístup k prostředku anonymně. Pokud ale uživatel vybere odkaz pro anonymní přístup vygenerovaný pro SharePoint Online v tenantovi B, zobrazí se výzva k přihlášení. Anonymní přístup k prostředkům prostřednictvím externě vydané identity je vždy blokovaný.

Omezení tenanta v2 a OneDrive (náhled)

Ověřené relace

Pokud je pro tenanta povolená omezení tenanta v2, bude během ověřování zablokován neoprávněný přístup. Pokud uživatel přímo přistupuje k prostředku OneDrive bez ověřené relace, je vyzván k přihlášení. Pokud zásady omezení tenanta v2 umožňují přístup, uživatel má přístup k prostředku. Jinak je přístup zablokovaný.

Anonymní přístup (náhled)

Podobně jako SharePoint podporuje OneDrive omezení tenanta v2 v rovině ověřování i v rovině dat. Blokování anonymního přístupu k OneDrivu je také podporováno. Například vynucení zásady omezení nájemce v2 funguje na koncovém bodu OneDrivu (microsoft-my.sharepoint.com).

Není v oboru

OneDrive pro uživatelské účty (přes onedrive.live.com) nepodporuje omezení tenanta verze 2. Některé adresy URL (například onedrive.live.com) nejsou konvergované a používají zastaralý systém. Když uživatel přistupuje k tenantovi OneDrive pro spotřebitele prostřednictvím těchto adres URL, zásady se neuplatňují. Jako alternativní řešení můžete blokovat https://onedrive.live.com/ na úrovni proxy serveru.

Omezení nájemce v2 a služební zástupci

Omezení tenanta v2 blokuje přístup ze servisního principálu. K povolení signalizace klienta můžete použít:

Firewall nebo podnikový proxy. Přihlaste se pomocí služební identity:

$client_id = "00001111-aaaa-2222-bbbb-3333cccc4444" $clientSecret = Get-Credential -Username $client_id Connect-MgGraph -TenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee" -ClientSecretCredential $clientSecretPřihlášení selže s následujícími chybami:

Connect-MgGraph : ClientSecretCredential authentication failed: AADSTS5000211: A tenant restrictions policy added to this request by a device or network administrator does not allow access to 'tenant'.Objekt zásad skupiny Windows. Potřebujete zkontrolovat povolení ochrany koncových bodů Microsoftu a řízení aplikací pro firmy pomocí brány firewall. Viz Blok aplikací Chrome, Firefox a .NET, jako je PowerShell dříve v tomto článku.

Omezení tenanta s plug-inem Microsoft Enterprise SSO pro zařízení Apple

Modul plug-in Microsoft Enterprise SSO pro zařízení Apple poskytuje jednotné přihlašování pro účty Microsoft Entra v systémech macOS, iOS a iPadOS napříč všemi aplikacemi, které podporují funkci podnikového jednotného přihlašování společnosti Apple. Pokud chcete používat modul plug-in Microsoft Enterprise SSO pro zařízení Apple, musíte některé adresy URL vyloučit ze síťových proxy serverů, průsečíků a dalších podnikových systémů.

Pokud vaše organizace používá verze Apple OS vydané po roce 2022, není nutné vyloučit přihlašovací adresy URL Microsoftu z kontroly protokolu TLS. Pokud používáte funkci omezení tenanta, můžete provést kontrolu protokolu TLS u přihlašovacích adres URL Microsoftu a přidat do požadavku potřebné hlavičky. Další informace najdete v modulu plug-in Microsoft Enterprise SSO pro zařízení Apple.

Konfiguraci sítě můžete ověřit na zařízení s macOS, abyste měli jistotu, že konfigurace jednotného přihlašování není poškozená kvůli kontrole protokolu TLS.

Záznamy přihlášení

Protokoly přihlašování Microsoft Entra umožňují zobrazit podrobnosti o přihlášeních, když jsou aktivní zásady omezení klienta v2. Když se uživatel B2B přihlásí k tenantu zdrojů, aby spolupracoval, v obou – domovském tenantu i tenantu zdrojů – se vygeneruje přihlašovací protokol. Tyto protokoly obsahují informace, jako je aplikace, která se používá, e-mailové adresy, název tenanta a ID tenanta, a to jak pro domácího tenanta, tak pro tenanta prostředků. Následující příklad ukazuje úspěšné přihlášení.

Pokud přihlášení selže, podrobnosti o aktivitě poskytují informace o důvodu selhání.

Protokoly auditu

Protokoly auditu poskytují záznamy o aktivitách systému a uživatelů, včetně aktivit, které iniciovali uživatelé typu host. Protokoly auditu pro tenanta můžete zobrazit v části Monitorování nebo můžete zobrazit protokoly auditu pro konkrétního uživatele tak, že přejdete do profilu uživatele.

Pokud chcete získat další podrobnosti o události, vyberte událost v protokolu.

Tyto protokoly můžete také exportovat z Microsoft Entra a pomocí nástroje pro vytváření sestav podle vašeho výběru získat individuální sestavy.

Microsoft Graph

Získání informací o zásadách pomocí Microsoft Graphu

Žádost HTTP

Získejte výchozí zásady:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultObnovit výchozí systém:

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultZískejte konfigurace partnerů:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersZískejte konkrétní konfiguraci partnera:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAktualizace konkrétního partnera:

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Obsah požadavku

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Známá omezení

Omezení nájemce v2 je podporována ve všech cloudech. Omezení tenanta verze 2 se však nevynucuje u požadavků napříč cloudy.

Omezení tenanta verze 2 nefungují s funkcí jednotného přihlašování platformy macOS se signálem klienta přes podnikový proxy server. Zákazníci, kteří používají omezení tenanta verze 2 a platformové jednotné přihlášení, by měli používat univerzální omezení tenanta verze 2 se signalizací klienta pro globální zabezpečený přístup. Toto je omezení dané od Apple, ve kterém Platform SSO není kompatibilní s omezeními tenanta při vložení hlaviček zprostředkujícím síťovým řešením. Příkladem takového řešení je proxy server, který používá řetěz důvěryhodnosti certifikátů mimo kořenové certifikáty Apple.