Přihlášení k Microsoft Entra ID pomocí e-mailu jako alternativního přihlašovacího ID (Preview)

Poznámka

Přihlášení k Microsoft Entra ID pomocí e-mailu jako alternativního přihlašovacího ID je funkce verze Public Preview pro Microsoft Entra ID. Další informaceoch

Mnoho organizací chce uživatelům umožnit přihlášení k ID Microsoft Entra pomocí stejných přihlašovacích údajů jako jejich místní adresářové prostředí. Díky tomuto přístupu, označovanému jako hybridní ověřování, si uživatelé musí pamatovat jenom jednu sadu přihlašovacích údajů.

Některé organizace se z následujících důvodů nepřesunuly na hybridní ověřování:

- Ve výchozím nastavení je hlavní název uživatele Microsoft Entra (UPN) nastavený na stejnou hodnotu jako místní hlavní název uživatele (UPN).

- Změna hlavního názvu uživatele Microsoft Entra vytváří neshodu mezi místními prostředími a prostředími Microsoft Entra, která by mohla způsobovat problémy s určitými aplikacemi a službami.

- Organizace kvůli obchodním důvodům nebo dodržování předpisů nechce k přihlášení k ID Microsoft Entra použít místní hlavní název uživatele (UPN).

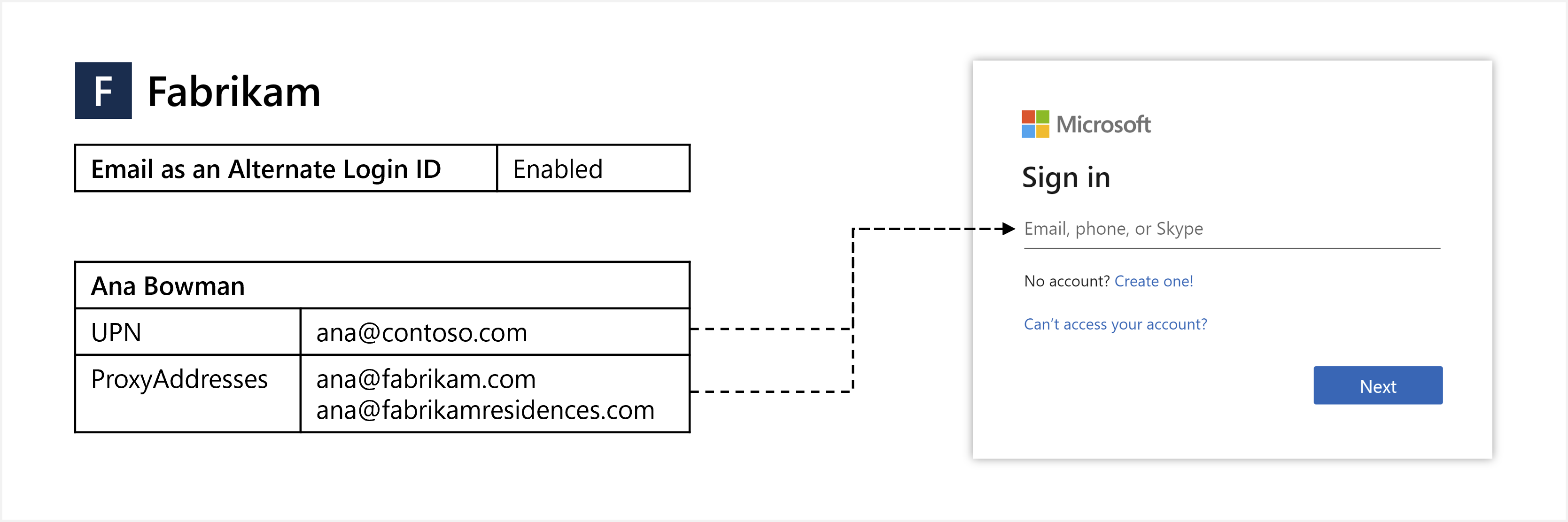

Pokud chcete přejít k hybridnímu ověřování, můžete nakonfigurovat ID Microsoft Entra tak, aby se uživatelé mohli přihlásit pomocí svého e-mailu jako alternativní přihlašovací ID. Pokud například společnost Contoso přejmenovala na Fabrikam, a ne nadále se přihlašovat pomocí staršího ana@contoso.com hlavního názvu uživatele (UPN), můžete použít e-mail jako alternativní přihlašovací ID. Pro přístup k aplikaci nebo službě by se uživatelé přihlásili k Microsoft Entra ID pomocí e-mailu, který není hlavního názvu uživatele (UPN), například ana@fabrikam.com.

V tomto článku se dozvíte, jak povolit a používat e-mail jako alternativní přihlašovací ID.

Než začnete

Tady je to, co potřebujete vědět o e-mailu jako alternativní přihlašovací ID:

Tato funkce je dostupná v edici Microsoft Entra ID Free a vyšší.

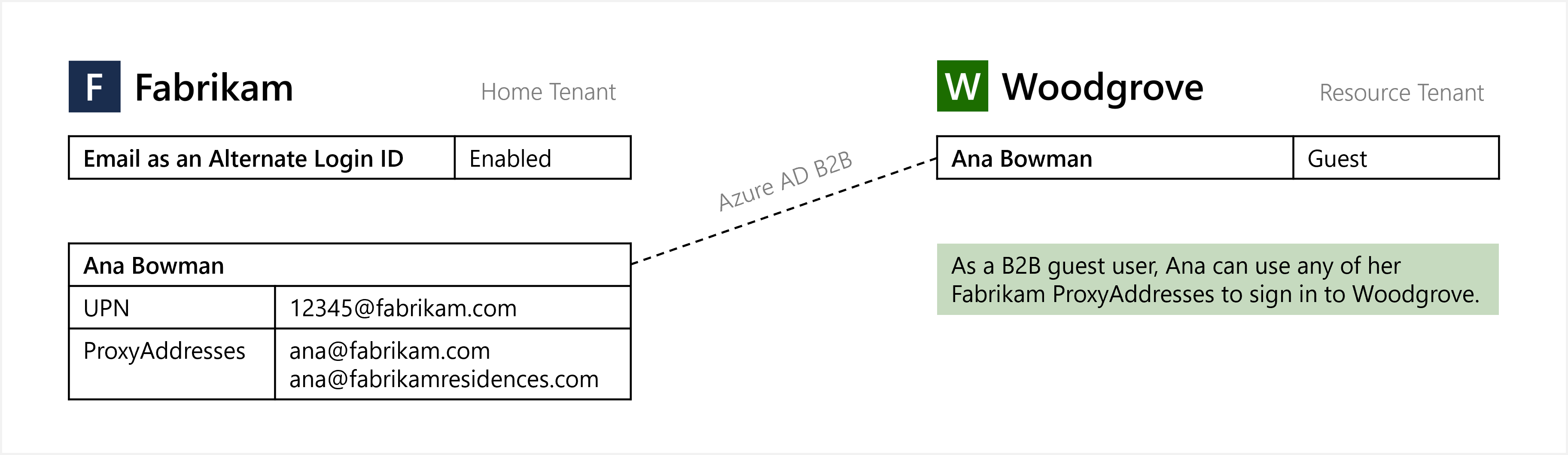

Tato funkce umožňuje přihlášení pomocí ProxyAddresses kromě hlavního názvu uživatele (UPN) pro uživatele Microsoft Entra ověřené cloudem. Další informace o tom, jak to platí pro spolupráci Microsoft Entra business-to-business (B2B) v části B2B .

Když se uživatel přihlásí pomocí e-mailu bez hlavního názvu uživatele (UPN),

unique_namevrátí deklarace identitypreferred_username(pokud jsou k dispozici) v tokenu ID e-mail, který není hlavní název uživatele (UPN).- Pokud se nepoužívající e-mail hlavního názvu uživatele (upN) stane zastaralým (už nepatří uživateli), tyto deklarace identity místo toho vrátí hlavní název uživatele (UPN).

Tato funkce podporuje spravované ověřování pomocí synchronizace hodnot hash hesel (PHS) nebo předávacího ověřování (PTA).

Existují dvě možnosti konfigurace této funkce:

- Zásady zjišťování domovské sféry (HRD) – Tuto možnost použijte k povolení funkce pro celého tenanta. Vyžaduje se aspoň role správce aplikace.

- Fázované zásady zavedení – Tuto možnost použijte k otestování funkce s konkrétními skupinami Microsoft Entra. Při prvním přidání skupiny zabezpečení pro postupné uvedení jste omezeni na 200 uživatelů, abyste se vyhnuli vypršení časového limitu uživatelského rozhraní. Jakmile skupinu přidáte, můžete do ní podle potřeby přidat další uživatele.

Omezení verze Preview

V aktuálním stavu Preview platí následující omezení pro e-mail jako alternativní přihlašovací ID:

Uživatelské prostředí – Uživatelé můžou vidět hlavní jméno uživatele (UPN), i když se přihlásili pomocí e-mailu, který není hlavního názvu uživatele (UPN). Může se zobrazit následující příklad chování:

- Uživateli se zobrazí výzva k přihlášení pomocí hlavního názvu uživatele (UPN) při přesměrování na přihlášení k Microsoft Entra pomocí

login_hint=<non-UPN email>. - Když se uživatel přihlásí pomocí e-mailu bez hlavního názvu uživatele (UPN) a zadá nesprávné heslo, stránka Zadejte heslo se změní tak, aby se zobrazil hlavní název uživatele (UPN).

- Na některých webech a aplikacích Microsoftu, jako je například systém Microsoft Office, může ovládací prvek Správce účtů obvykle zobrazovat v pravém horním rohu hlavní název uživatele (UPN) místo e-mailu, který se používá k přihlášení.

- Uživateli se zobrazí výzva k přihlášení pomocí hlavního názvu uživatele (UPN) při přesměrování na přihlášení k Microsoft Entra pomocí

Nepodporované toky – Některé toky nejsou v současné době kompatibilní s e-maily bez hlavního názvu uživatele (UPN), například s následujícími informacemi:

- Microsoft Entra ID Protection neodpovídá e-mailům bez hlavního názvu uživatele (UPN) s detekcí rizika úniku přihlašovacích údajů . Tato detekce rizik používá hlavní název uživatele (UPN) ke shodě s přihlašovacími údaji, u kterých došlo k úniku. Další informace najdete v tématu Postupy: Zkoumání rizika.

- Když je uživatel přihlášený pomocí e-mailu bez hlavního názvu uživatele (UPN), nemůže změnit heslo. Samoobslužné resetování hesla (SSPR) microsoft Entra by mělo fungovat podle očekávání. Během SSPR se uživateli může zobrazit hlavní název uživatele (UPN), pokud ověří svou identitu pomocí e-mailu bez hlavního názvu uživatele (UPN).

Nepodporované scénáře – Následující scénáře se nepodporují. Přihlášení pomocí e-mailu bez hlavního názvu uživatele (UPN) pro:

- Zařízení připojená k hybridní službě Microsoft Entra

- Zařízení připojená k Microsoft Entra

- Registrovaná zařízení Microsoft Entra

- Přihlašovací údaje pro heslo vlastníka prostředku (ROPC)

- Zásady jednotného přihlašování a ochrany aplikací na mobilní platformě

- Starší ověřování, jako je POP3 a SMTP

- Skype pro firmy

Nepodporované aplikace – Některé aplikace třetích stran nemusí fungovat podle očekávání, pokud předpokládají, že

unique_namejsou deklaracepreferred_usernameidentity neměnné nebo budou vždy odpovídat určitému atributu uživatele, jako je hlavní název uživatele (UPN).Protokolování – Změny konfigurace funkce v zásadách HRD se explicitně nezobrazují v protokolech auditu.

Fázované zásady uvedení – Následující omezení platí jenom v případech, kdy je tato funkce povolená pomocí fázovaných zásad uvedení:

- Funkce nefunguje podle očekávání pro uživatele, kteří jsou zahrnuti v jiných fázovaných zásadách zavedení.

- Zásady postupného zavedení podporují maximálně 10 skupin na funkci.

- Zásady postupného zavedení nepodporují vnořené skupiny.

- Fázované zásady zavedení nepodporují dynamické skupiny členství.

- Kontaktní objekty uvnitř skupiny zablokují přidání skupiny do fázovaných zásad zavedení.

Duplicitní hodnoty – V rámci tenanta může hlavní název uživatele (UPN) jenom cloudu být stejná jako adresa proxy jiného uživatele synchronizovaná z místního adresáře. V tomto scénáři se s povolenou funkcí nebude moct uživatel jen pro cloud přihlásit pomocí hlavního názvu uživatele (UPN). Další informace o tomto problému najdete v části Řešení potíží .

Přehled možností alternativního přihlašovacího ID

Pokud se chcete přihlásit k ID Microsoft Entra, uživatelé zadají hodnotu, která jednoznačně identifikuje svůj účet. Historicky můžete jako přihlašovací identifikátor použít pouze hlavní název uživatele Microsoft Entra.

Pro organizace, kde je místní hlavní název uživatele (UPN) upřednostňovaným přihlašovacím e-mailem, byl tento přístup skvělý. Tyto organizace nastaví hlavní název uživatele (UPN) Microsoft Entra na stejnou hodnotu jako místní hlavní název uživatele (UPN) a uživatelé budou mít konzistentní přihlašovací prostředí.

Alternativní přihlašovací ID pro SLUŽBU AD FS

V některých organizacích se ale místní hlavní název uživatele (UPN) nepoužívá jako identifikátor přihlášení. V místních prostředích byste nakonfigurovali místní službu AD DS tak, aby povolovala přihlášení pomocí alternativního přihlašovacího ID. Nastavení hlavního názvu uživatele (UPN) Microsoft Entra na stejnou hodnotu jako místní hlavní název uživatele (UPN) není možnost, protože ID Microsoft Entra by pak vyžadovalo, aby se uživatelé k této hodnotě přihlásili.

Alternativní přihlašovací ID v Microsoft Entra Connect

Typickým alternativním řešením tohoto problému bylo nastavit hlavní název uživatele Microsoft Entra na e-mailovou adresu, pomocí které se uživatel přihlašuje. Tento přístup funguje, ale výsledkem jsou různé hlavní názvy uživatele (UPN) mezi místní službou AD a ID Microsoft Entra a tato konfigurace není kompatibilní se všemi úlohami Microsoftu 365.

E-mail jako alternativní přihlašovací ID

Jiným přístupem je synchronizace ID Microsoft Entra a místních hlavních názvů uživatelů (UPN) se stejnou hodnotou a pak nakonfigurovat ID Microsoft Entra tak, aby se uživatelé mohli přihlásit k MICROSOFT Entra ID pomocí ověřeného e-mailu. Chcete-li tuto možnost poskytnout, definujete jednu nebo více e-mailových adres v atributu ProxyAddresses uživatele v místním adresáři. ProxyAddresses se pak automaticky synchronizují s Microsoft Entra ID pomocí microsoft Entra Connect.

| Možnost | Popis |

|---|---|

| Alternativní přihlašovací ID pro SLUŽBU AD FS | Povolte přihlášení pomocí alternativního atributu (například Pošty) pro uživatele služby AD FS. |

| Alternativní přihlašovací ID v Microsoft Entra Connect | Synchronizujte alternativní atribut (například Mail) jako hlavní název uživatele (UPN) Microsoft Entra. |

| E-mail jako alternativní přihlašovací ID | Povolte přihlášení pomocí ověřené domény ProxyAddresses pro uživatele Microsoft Entra. |

Synchronizace přihlašovacích e-mailových adres s Microsoft Entra ID

Tradiční ověřování Doména služby Active Directory Services (AD DS) nebo Active Directory Federation Services (AD FS) (AD FS) probíhá přímo ve vaší síti a zpracovává se infrastrukturou služby AD DS. S hybridním ověřováním se uživatelé můžou místo toho přihlásit přímo k ID Microsoft Entra.

Pokud chcete tento přístup hybridního ověřování podporovat, synchronizujete své místní prostředí SLUŽBY AD DS s ID Microsoft Entra pomocí služby Microsoft Entra Connect a nakonfigurujete ho tak, aby používalo PHS nebo PTA. Další informace naleznete v tématu Volba správné metody ověřování pro vaše řešení hybridní identity Microsoft Entra.

V obou možnostech konfigurace uživatel odešle své uživatelské jméno a heslo do Microsoft Entra ID, které ověří přihlašovací údaje a vydá lístek. Když se uživatelé přihlásí k Microsoft Entra ID, odebere potřebu vaší organizace hostovat a spravovat infrastrukturu služby AD FS.

Jedním z atributů uživatele, který je automaticky synchronizován službou Microsoft Entra Connect, je ProxyAddresses. Pokud mají uživatelé e-mailovou adresu definovanou v místním prostředí SLUŽBY AD DS jako součást atributu ProxyAddresses , automaticky se synchronizuje s Microsoft Entra ID. Tuto e-mailovou adresu pak můžete použít přímo v procesu přihlášení Microsoft Entra jako alternativní přihlašovací ID.

Důležitý

Do Microsoft Entra ID se synchronizují jenom e-maily v ověřených doménách tenanta. Každý tenant Microsoft Entra má jednu nebo více ověřených domén, pro které jste ověřili vlastnictví, a jsou jedinečně svázané s vaším tenantem.

Další informace naleznete v tématu Přidání a ověření vlastního názvu domény v Microsoft Entra ID.

Přihlášení uživatele typu host B2B pomocí e-mailové adresy

E-mail jako alternativní přihlašovací ID se vztahuje na spolupráci Microsoft Entra B2B v rámci modelu přineste si vlastní přihlašovací identifikátory. Pokud je v domovském tenantovi povolený e-mail jako alternativní přihlašovací ID, můžou uživatelé Microsoft Entra provádět přihlášení hosta s e-mailem bez upN v koncovém bodu tenanta prostředku. K povolení této funkce se nevyžaduje žádná akce z tenanta prostředků.

Poznámka

Pokud se v koncovém bodu tenanta prostředku použije alternativní přihlašovací ID, které nemá povolené funkce, bude proces přihlášení bezproblémově fungovat, ale jednotné přihlašování se přeruší.

Povolení přihlášení uživatele pomocí e-mailové adresy

Poznámka

Tato možnost konfigurace používá zásady HRD. Další informace naleznete v tématu homeRealmDiscoveryPolicy typ prostředku.

Jakmile se uživatelé s použitým atributem ProxyAddresses synchronizují s Microsoft Entra ID pomocí služby Microsoft Entra Connect, musíte povolit, aby se uživatelé mohli přihlásit pomocí e-mailu jako alternativního přihlašovacího ID vašeho tenanta. Tato funkce informuje přihlašovací servery Microsoft Entra, aby nejen kontrolovaly přihlašovací identifikátor proti hodnotám hlavního názvu uživatele (UPN), ale také hodnoty ProxyAddresses pro e-mailovou adresu.

K nastavení této funkce můžete použít Centrum pro správu Microsoft Entra nebo Graph PowerShell.

Ke správě této funkce je potřeba globální správce.

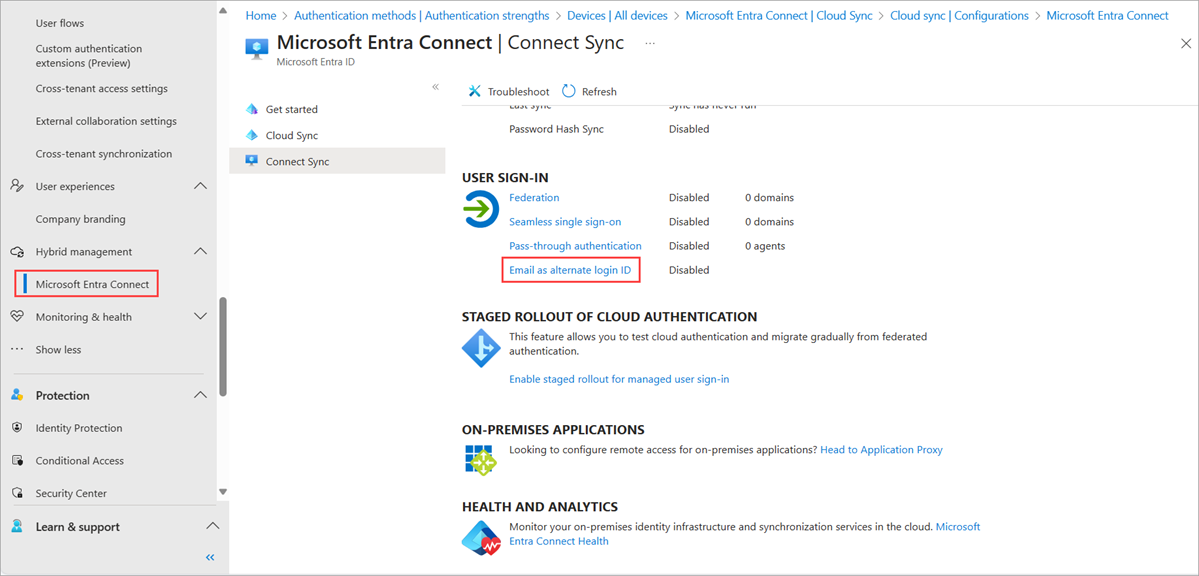

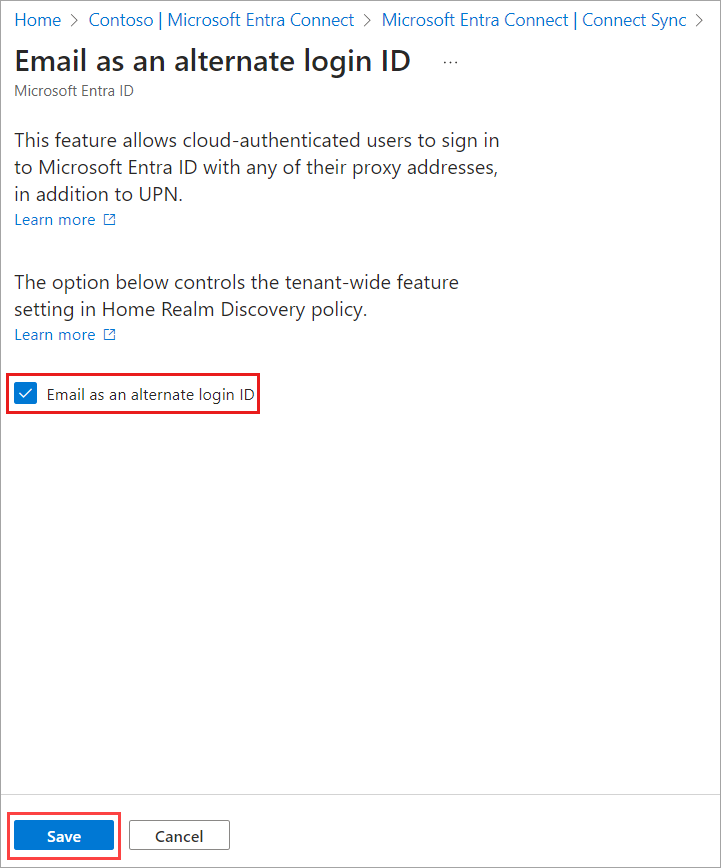

Centrum pro správu Microsoft Entra

Spropitné

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

-

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

V navigační nabídce na levé straně okna Microsoft Entra vyberte Microsoft Entra Connect > Email jako alternativní přihlašovací ID.

Klikněte na zaškrtávací políčko vedle položky E-mail jako alternativní přihlašovací ID.

Klikněte na Uložit.

Když se zásada použije, může trvat až hodinu, než se rozšíří a uživatelé se budou moct přihlásit pomocí svého alternativního přihlašovacího ID.

PowerShell

Poznámka

Tato možnost konfigurace používá zásady HRD. Další informace naleznete v tématu homeRealmDiscoveryPolicy typ prostředku.

Jakmile se uživatelé s použitým atributem ProxyAddresses synchronizují s Microsoft Entra ID pomocí služby Microsoft Entra Connect, musíte povolit, aby se uživatelé mohli přihlásit pomocí e-mailu jako alternativního přihlašovacího ID vašeho tenanta. Tato funkce informuje přihlašovací servery Microsoft Entra, aby nejen kontrolovaly přihlašovací identifikátor proti hodnotám hlavního názvu uživatele (UPN), ale také hodnoty ProxyAddresses pro e-mailovou adresu.

Ke správě této funkce je potřeba globální správce.

Otevřete relaci PowerShellu jako správce a pak pomocí rutiny nainstalujte modul Microsoft.Graph:

Install-ModuleInstall-Module Microsoft.GraphDalší informace o instalaci naleznete v tématu Instalace sady Microsoft Graph PowerShell SDK.

Přihlaste se k tenantovi Microsoft Entra pomocí rutiny

Connect-MgGraph:Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsPříkaz vás vyzve k ověření ve webovém prohlížeči.

Pomocí rutiny zkontrolujte, jestli v tenantovi již existuje HomeRealmDiscoveryPolicy:

Get-MgPolicyHomeRealmDiscoveryPolicyGet-MgPolicyHomeRealmDiscoveryPolicyPokud nejsou aktuálně nakonfigurované žádné zásady, příkaz nevrátí nic. Pokud se vrátí zásada, přeskočte tento krok a přejděte k dalšímu kroku a aktualizujte existující zásadu.

Pokud chcete do tenanta přidat HomeRealmDiscoveryPolicy , použijte rutinu

New-MgPolicyHomeRealmDiscoveryPolicya nastavte atribut AlternateIdLogin na Enabled: true , jak je znázorněno v následujícím příkladu:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersPo úspěšném vytvoření zásady příkaz vrátí ID zásady, jak je znázorněno v následujícím příkladu výstupu:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TruePokud už jsou nakonfigurované zásady, zkontrolujte, jestli je povolený atribut AlternateIdLogin , jak je znázorněno v následujícím příkladu výstupu zásad:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TruePokud zásada existuje, ale atribut AlternateIdLogin , který není k dispozici nebo povolen, nebo pokud existují jiné atributy zásad, které chcete zachovat, aktualizujte stávající zásady pomocí rutiny

Update-MgPolicyHomeRealmDiscoveryPolicy.Důležitý

Při aktualizaci zásad nezapomeňte zahrnout všechna stará nastavení a nový atribut AlternateIdLogin .

Následující příklad přidá Atribut AlternateIdLogin a zachová atribut AllowCloudPasswordValidation , který byl dříve nastaven:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersOvěřte, že aktualizované zásady zobrazují vaše změny a že je teď povolený atribut AlternateIdLogin :

Get-MgPolicyHomeRealmDiscoveryPolicy

Poznámka

Když se zásada použije, může trvat až hodinu, než se rozšíří a uživatelé se budou moct přihlásit pomocí e-mailu jako alternativního přihlašovacího ID.

Odebrání zásad

Pokud chcete odebrat zásadu HRD, použijte rutinu Remove-MgPolicyHomeRealmDiscoveryPolicy :

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Povolení postupného zavedení pro testování přihlášení uživatele pomocí e-mailové adresy

Poznámka

Tato možnost konfigurace používá fázované zásady zavedení. Další informace naleznete v části featureRolloutPolicy typ prostředku.

Fázované zásady zavedení umožňují správcům tenanta povolit funkce pro konkrétní skupiny Microsoft Entra. Doporučuje se, aby správci tenantů použili fázované zavedení k otestování přihlašování uživatelů pomocí e-mailové adresy. Až budou správci připraveni tuto funkci nasadit do celého tenanta, měli by použít zásady HRD.

Ke správě této funkce je potřeba globální správce.

Otevřete relaci PowerShellu jako správce a pak nainstalujte modul Microsoft.Graph.Beta pomocí rutiny Install-Module :

Install-Module Microsoft.Graph.BetaPokud se zobrazí výzva, vyberte Y a nainstalujte NuGet nebo nainstalujte z nedůvěryhodného úložiště.

Přihlaste se ke svému tenantovi Microsoft Entra pomocí rutiny Connect-MgGraph :

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Příkaz vrátí informace o vašem účtu, prostředí a ID tenanta.

Pomocí následující rutiny vypíšete všechny existující fázované zásady uvedení:

Get-MgBetaPolicyFeatureRolloutPolicyPokud pro tuto funkci neexistují žádné zásady postupného uvedení, vytvořte novou fázovanou zásadu uvedení a poznamenejte si ID zásady:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyVyhledejte ID objektu directoryObject pro skupinu, která se má přidat do fázované zásady zavedení. Poznamenejte si hodnotu vrácenou pro parametr ID , protože se použije v dalším kroku.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Přidejte skupinu do fázované zásady uvedení, jak je znázorněno v následujícím příkladu. Nahraďte hodnotu v parametru -FeatureRolloutPolicyId hodnotou vrácenou pro ID zásady v kroku 4 a nahraďte hodnotu parametru -OdataId ID , které jste si poznamenali v kroku 5. Může to trvat až 1 hodinu, než se uživatelé ve skupině můžou přihlásit k Microsoft Entra ID pomocí e-mailu jako alternativního přihlašovacího ID.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

Novým členům přidaným do skupiny může trvat až 24 hodin, než se budou moct přihlásit k Microsoft Entra ID pomocí e-mailu jako alternativního přihlašovacího ID.

Odebrání skupin

Pokud chcete odebrat skupinu ze fázované zásady uvedení, spusťte následující příkaz:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Odebrání zásad

Pokud chcete odebrat fázovanou zásadu uvedení, nejprve ji zakažte a pak ji odeberte ze systému:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Testování přihlášení uživatele pomocí e-mailové adresy

Pokud chcete otestovat, že se uživatelé můžou přihlásit pomocí e-mailu, přejděte na https://myprofile.microsoft.com e-mail bez upN a přihlaste se pomocí e-mailu, například balas@fabrikam.com. Přihlašovací prostředí by mělo vypadat stejně jako při přihlašování pomocí hlavního názvu uživatele (UPN).

Řešit problémy

Pokud mají uživatelé potíže s přihlášením pomocí své e-mailové adresy, projděte si následující kroky pro řešení potíží:

Ujistěte se, že e-mail je alespoň 1 hodinu od povolení alternativního přihlašovacího ID. Pokud byl uživatel nedávno přidán do skupiny pro fázované zásady uvedení, ujistěte se, že je to alespoň 24 hodin od jejich přidání do skupiny.

Pokud používáte zásadu HRD, ověřte, že vlastnost Definice AlternateIdLogin je nastavena na Hodnotu True ID HomeRealmDiscoveryPolicy Microsoft Entra ID HomeRealmDiscoveryPolicy: True: true a IsOrganizationDefault vlastnost nastavena na True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Pokud používáte fázované zásady uvedení, ověřte, že vlastnost IsEnabled je nastavená na Hodnotu True.

Get-MgBetaPolicyFeatureRolloutPolicyUjistěte se, že uživatelský účet má svoji e-mailovou adresu nastavenou v atributu ProxyAddresses v Microsoft Entra ID.

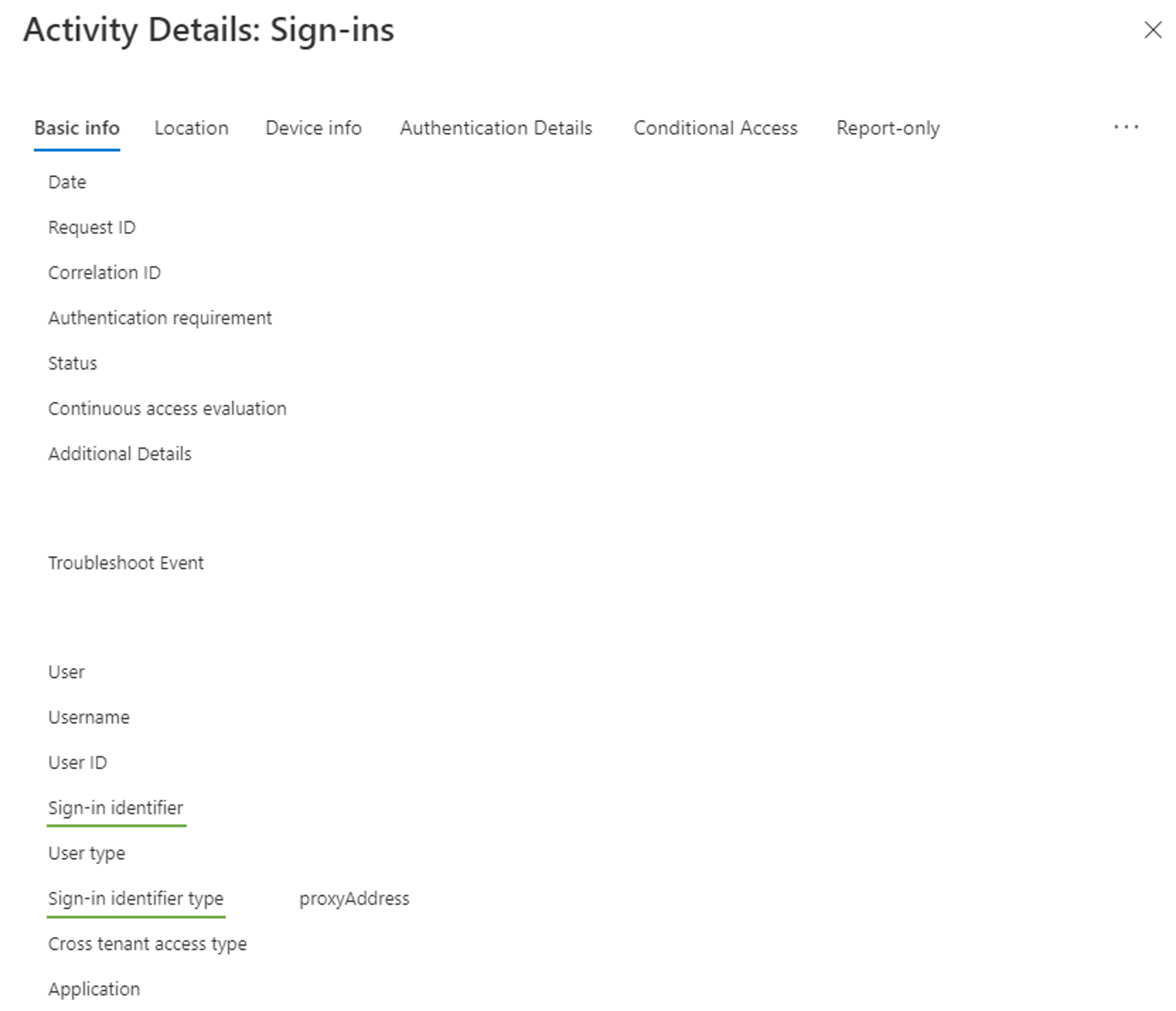

Protokoly přihlašování

Další informace najdete v protokolech přihlašování v Microsoft Entra ID . Přihlášení pomocí e-mailu jako alternativního přihlašovacího ID se vygenerují proxyAddress v poli typu identifikátoru přihlášení a zadané uživatelské jméno v poli Identifikátor přihlášení.

Konfliktní hodnoty mezi výhradně cloudovými a synchronizovanými uživateli

V rámci tenanta může hlavní název uživatele (UPN) jenom cloudu převzít stejnou hodnotu jako proxy adresa jiného uživatele synchronizovaná z místního adresáře. V tomto scénáři se s povolenou funkcí nebude moct uživatel jen pro cloud přihlásit pomocí hlavního názvu uživatele (UPN). Tady jsou kroky pro detekci instancí tohoto problému.

Otevřete relaci PowerShellu jako správce a pak pomocí rutiny Install-Module nainstalujte modul AzureADPreview:

Install-Module Microsoft.Graph.BetaPokud se zobrazí výzva, vyberte Y a nainstalujte NuGet nebo nainstalujte z nedůvěryhodného úložiště.

-

Ke správě této funkce je potřeba globální správce.

Přihlaste se ke svému tenantovi Microsoft Entra pomocí rutiny Connect-AzureAD :

Connect-MgGraph -Scopes "User.Read.All" Získejte ovlivněné uživatele.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Výstup ovlivněných uživatelů:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeVýstup ovlivněných uživatelů do sdíleného svazku clusteru:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Další kroky

Další informace o hybridní identitě, jako je proxy aplikace Microsoft Entra nebo Microsoft Entra Domain Services, najdete v tématu Hybridní identita Microsoft Entra pro přístup a správu místních úloh.

Další informace o operacích hybridní identity najdete v tom , jak funguje synchronizace hodnot hash hesel nebo synchronizace předávacího ověřování .