Přehled: Spolupráce B2B s externími hosty pro vaše pracovníky

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

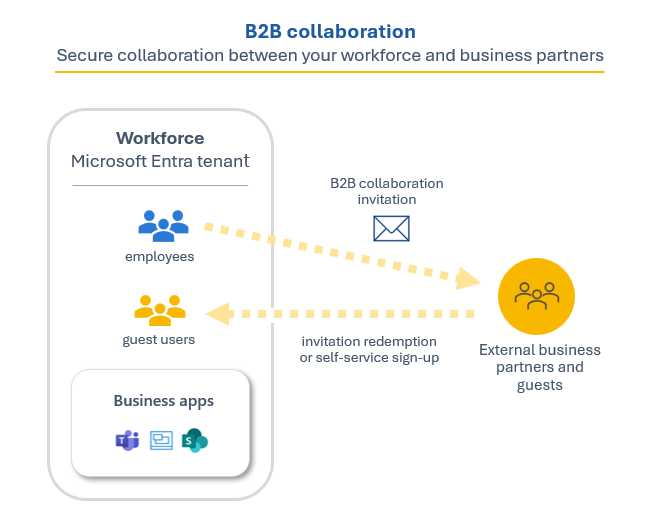

Microsoft Entra Externí ID zahrnuje možnosti spolupráce, které vašim pracovníkům umožňují bezpečně pracovat s obchodními partnery a hosty. Ve vašem tenantovi pracovních sil můžete pomocí spolupráce B2B sdílet aplikace a služby vaší společnosti s hosty a současně zachovat kontrolu nad vlastními firemními daty. Spolupracujte bezpečně s externími partnery, i když nemají ID Microsoft Entra nebo IT oddělení.

Díky jednoduchému postupu založenému na pozvánce a jejím uplatnění můžou partneři, kteří přistupují k vašim firemním prostředkům, používat vlastní přihlašovací údaje. Můžete také povolit toky uživatelů samoobslužné registrace, aby se hosté mohli zaregistrovat k aplikacím nebo prostředkům sami. Jakmile host uplatní pozvánku nebo dokončí registraci, zobrazí se v adresáři jako objekt uživatele. Typ uživatele pro tyto uživatele spolupráce B2B je obvykle nastaven na host a hlavní název uživatele obsahuje identifikátor #EXT#.

Vývojáři můžou pomocí rozhraní API Microsoft Entra business-to-business přizpůsobit proces pozvání nebo psát aplikace, jako jsou samoobslužné registrační portály. Informace o licencování a cenách souvisejících s uživateli typu host najdete v modelu fakturace pro Microsoft Entra Externí ID.

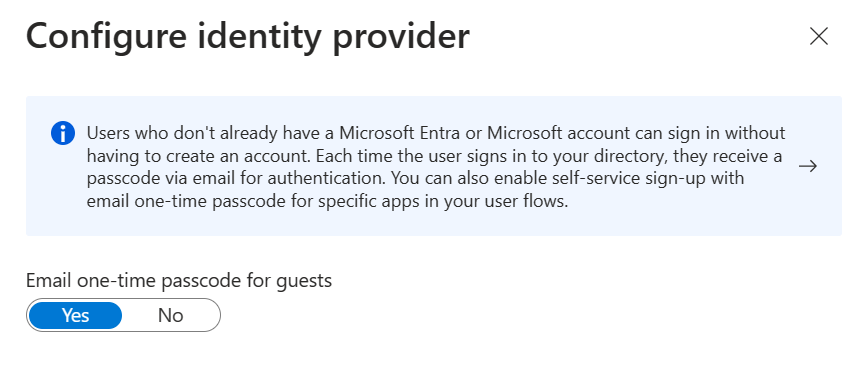

Důležité

Funkce jednorázového hesla e-mailu je teď ve výchozím nastavení zapnutá pro všechny nové tenanty a pro všechny stávající tenanty, u kterých jste ho explicitně nevypínali. Když je tato funkce vypnutá, je metodou náhradního ověřování výzva pozvat k vytvoření účtu Microsoft.

S Microsoft Entra B2B používá partner vlastní řešení pro správu identit, takže pro vaši organizaci nejsou žádné externí režijní náklady na správu. Uživatelé typu host používají při přihlášení k vašim aplikacím a službám vlastní pracovní, školní nebo sociální identitu.

- Partner používá své vlastní identity a přihlašovací údaje bez ohledu na to, jestli má účet Microsoft Entra.

- Nemusíte spravovat externí účty ani hesla.

- Nemusíte synchronizovat účty ani spravovat jejich životní cyklus.

Spolupráce B2B je ve výchozím nastavení povolená, ale komplexní nastavení správy umožňuje řídit příchozí a odchozí spolupráci B2B s externími partnery a organizacemi.

Nastavení přístupu mezi tenanty V případě spolupráce B2B s jinými organizacemi Microsoft Entra můžete pomocí nastavení přístupu mezi tenanty určit, kteří uživatelé se můžou ověřit pomocí kterých prostředků. Umožňuje spravovat příchozí a odchozí spolupráci B2B a omezit přístup ke konkrétním uživatelům, skupinám a aplikacím. Nastavte výchozí konfiguraci, která se vztahuje na všechny externí organizace, a podle potřeby vytvořte individuální nastavení specifická pro danou organizaci. Pomocí nastavení přístupu mezi tenanty můžete také důvěřovat vícefaktorovým ověřováním (MFA) a deklaracím zařízení (kompatibilní deklarace identity a deklarace identity hybridního připojení Microsoft Entra) z jiných organizací Microsoft Entra.

Nastavení externí spolupráce Pomocí nastavení externí spolupráce můžete definovat, kdo může pozvat externí uživatele do vaší organizace jako hosty. Ve výchozím nastavení můžou všichni uživatelé ve vaší organizaci, včetně uživatelů typu host pro spolupráci B2B, pozvat externí uživatele do spolupráce B2B. Pokud chcete omezit možnost odesílání pozvánek, můžete zapnout nebo vypnout pozvánky pro všechny nebo omezit pozvánky na určité role. Můžete také povolit nebo zablokovat konkrétní domény B2B a nastavit omezení přístupu uživatelů typu host k vašemu adresáři.

Tato nastavení slouží ke správě dvou různých aspektů spolupráce B2B. Nastavení přístupu mezi tenanty řídí, jestli se uživatelé můžou ověřovat pomocí externích tenantů Microsoft Entra. Platí pro příchozí i odchozí spolupráci B2B. Naproti tomu nastavení externí spolupráce určuje, kteří uživatelé ve vaší organizaci můžou posílat pozvánky na spolupráci B2B hostům z libovolné organizace.

Při zvažování spolupráce B2B s konkrétní externí organizací Microsoft Entra určete, jestli nastavení přístupu mezi tenanty umožňuje spolupráci B2B s danou organizací. Zvažte také, jestli nastavení externí spolupráce umožňuje uživatelům posílat pozvánky do domény dané organizace. Několik příkladů:

Příklad 1: Dříve jste přidali

adatum.com(organizaci Microsoft Entra) do seznamu blokovaných domén v nastavení externí spolupráce, ale nastavení přístupu mezi tenanty umožňuje spolupráci B2B pro všechny organizace Microsoft Entra. V tomto případě platí nejvíce omezující nastavení. Nastavení externí spolupráce brání uživatelům v odesílání pozvánek uživatelům na adreseadatum.com.Příklad 2: Povolíte spolupráci B2B s Fabrikamem v nastavení přístupu mezi tenanty, ale pak přidáte

fabrikam.comdo blokovaných domén v nastavení externí spolupráce. Vaši uživatelé nemůžou pozvat nové obchodní hosty společnosti Fabrikam, ale stávající hosté Fabrikam můžou dál používat spolupráci B2B.

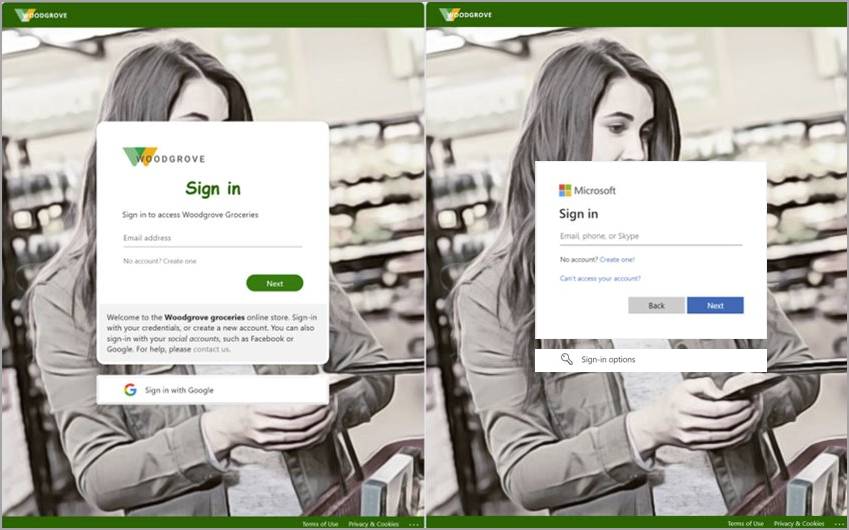

U koncových uživatelů spolupráce B2B, kteří provádějí přihlášení mezi tenanty, se zobrazí branding jejich domovského tenanta, i když není zadaný vlastní branding. V následujícím příkladu se na levé straně zobrazí branding společnosti Woodgrove Potraviny. V příkladu napravo se zobrazí výchozí branding pro domácího tenanta uživatele.

Cloudové služby Microsoft Azure jsou dostupné v samostatných národních cloudech, které jsou fyzicky izolované instance Azure. Organizace stále častěji hledají potřebu spolupracovat s organizacemi a uživateli na globálních cloudových a národních hranicích cloudu. Pomocí nastavení cloudu Microsoftu můžete vytvořit vzájemnou spolupráci B2B mezi následujícími cloudy Microsoft Azure:

- Globální cloud Microsoft Azure a Microsoft Azure Government

- Globální cloud Microsoft Azure a Microsoft Azure provozované společností 21Vianet

Pokud chcete nastavit spolupráci B2B mezi tenanty v různých cloudech, oba tenanti konfigurují nastavení cloudu Microsoftu tak, aby umožňovaly spolupráci s druhým cloudem. Každý tenant pak nakonfiguruje příchozí a odchozí přístup mezi tenanty s tenantem v druhém cloudu. Podrobnosti najdete v nastavení cloudu Microsoftu.

Jako správce můžete snadno přidávat uživatele typu host do vaší organizace v Centru pro správu.

- Vytvořte nového uživatele typu host v Microsoft Entra ID, podobně jako byste přidali nového uživatele.

- Přiřaďte uživatele typu host k aplikacím nebo skupinám.

- Pošlete e-mail s pozvánkou, který obsahuje odkaz pro uplatnění nároku, nebo pošlete přímý odkaz na aplikaci, kterou chcete sdílet.

- Uživatelé typu host provedou při přihlášení a uplatnění pozvánky několik jednoduchých kroků.

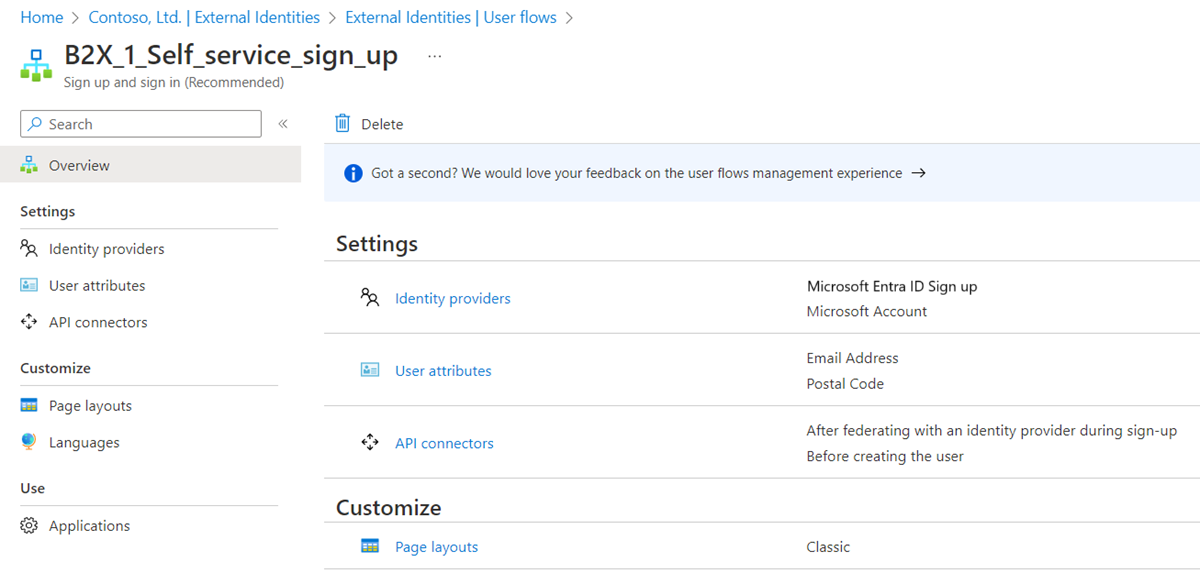

S tokem uživatelů samoobslužné registrace můžete vytvořit prostředí registrace pro hosty, kteří chtějí přistupovat k vašim aplikacím. V rámci toku registrace můžete poskytnout možnosti pro různé zprostředkovatele sociálních nebo podnikových identit a shromažďovat informace o uživateli. Přečtěte si o samoobslužné registraci a o tom, jak ji nastavit.

Konektory rozhraní API můžete použít také k integraci toků uživatelů samoobslužné registrace s externími cloudovými systémy. Můžete se připojit pomocí vlastních pracovních postupů schvalování, provést ověření identity, ověřit informace poskytnuté uživatelem a provádět další informace.

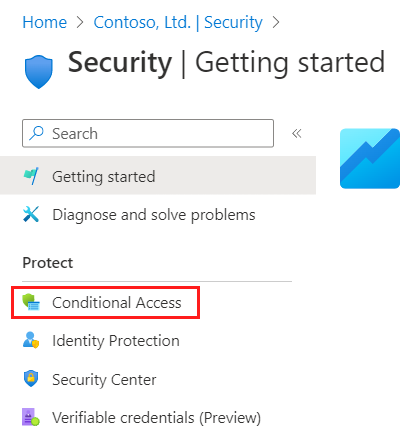

Zásady ověřování a autorizace můžete použít k ochraně firemního obsahu. Zásady podmíněného přístupu, jako je vícefaktorové ověřování, je možné vynutit:

- Na úrovni tenanta

- Na úrovni aplikace

- Pro konkrétní uživatele typu host za účelem ochrany podnikových aplikací a dat

Správu uživatelů typu host můžete delegovat na vlastníky aplikací. To jim umožní přidat uživatele typu host přímo do jakékoli aplikace, kterou chtějí sdílet, ať už se jedná o aplikaci Microsoftu nebo ne.

- Správci nastaví samoobslužnou správu aplikace a skupiny.

- Uživatelé, kteří nejsou správci, použijí k přidání uživatelů typu host do aplikací nebo skupin přístupový panel.

Přineste své externí partnery na palubu způsobem přizpůsobeným potřebám vaší organizace.

- Správa nároků Microsoft Entra slouží ke konfiguraci zásad, které spravují přístup pro externí uživatele.

- Pomocí rozhraní API pro pozvání na spolupráci B2B můžete přizpůsobit možnosti onboardingu.

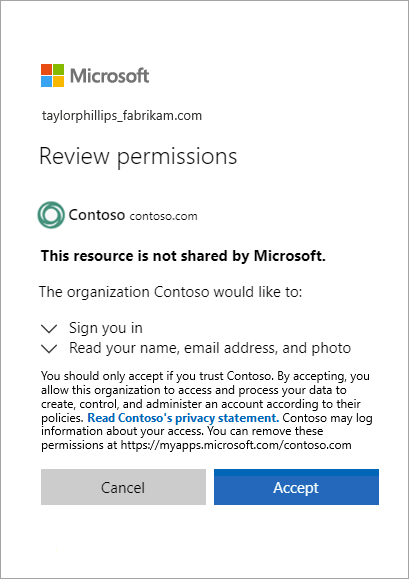

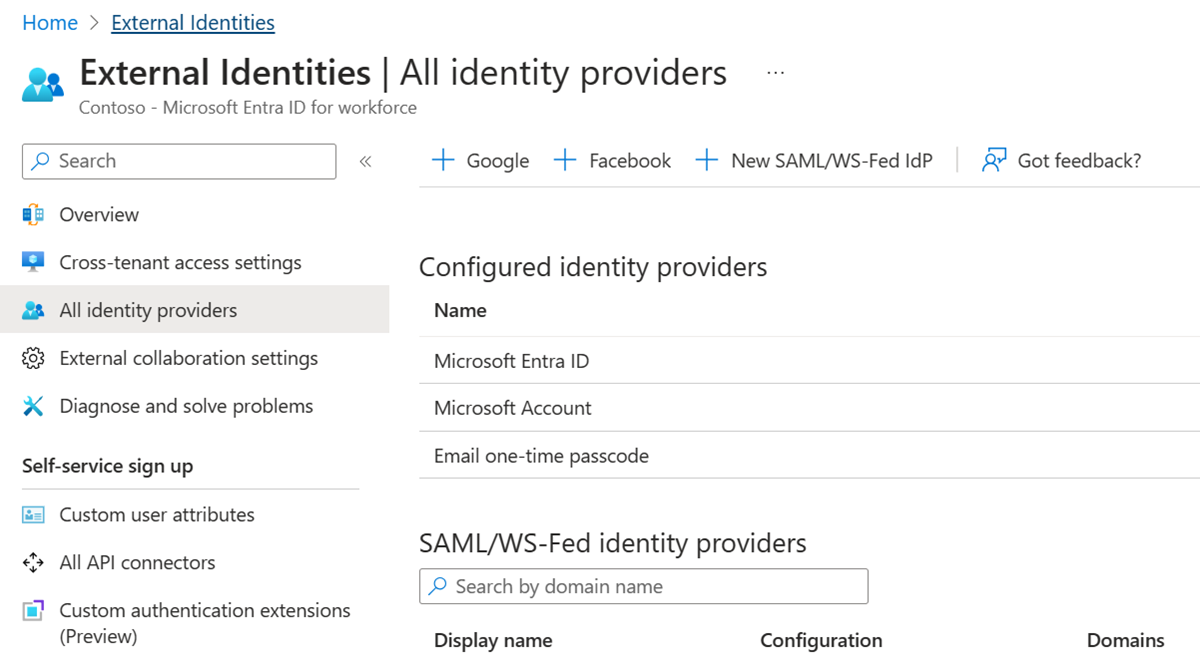

Microsoft Entra Externí ID podporuje externí zprostředkovatele identity, jako jsou Facebook, účty Microsoft, Google nebo zprostředkovatelé podnikových identit. Můžete nastavit federaci s zprostředkovateli identity. Hosté se tak můžou přihlásit pomocí svých stávajících sociálních nebo podnikových účtů místo vytvoření nového účtu jenom pro vaši aplikaci. Přečtěte si další informace o zprostředkovateli identity pro externí ID.

Integraci se SharePointem a OneDrivem můžete povolit, abyste mohli sdílet soubory, složky, položky seznamů, knihovny dokumentů a weby s lidmi mimo vaši organizaci a současně používat Microsoft Entra B2B k ověřování a správě. Uživatelé, se kterými sdílíte prostředky, jsou obvykle uživatelé typu host ve vašem adresáři a oprávnění a skupiny fungují pro tyto hosty stejně jako pro interní uživatele. Při povolování integrace se SharePointem a OneDrivem povolíte také funkci jednorázového hesla e-mailu v Microsoft Entra B2B, která bude sloužit jako záložní metoda ověřování.