Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V zásadách podmíněného přístupu může správce použít řízení přístupu k udělení nebo blokování přístupu k prostředkům.

Blokování přístupu

Řízení blokování přístupu vyhodnocuje přiřazení a zabraňuje přístupu na základě konfigurace zásad podmíněného přístupu.

Blokování přístupu je výkonný ovládací prvek, který vyžaduje pečlivou aplikaci. Zásady s příkazy bloků můžou způsobit nežádoucí vedlejší účinky. Před povolením ovládacího prvku ve velkém měřítku jsou nezbytné správné testování a ověřování. Správci by při provádění změn měli používat nástroje, jako je režim jen pro podmíněný přístup , a nástroj Citlivostní analýzy v podmíněném přístupu .

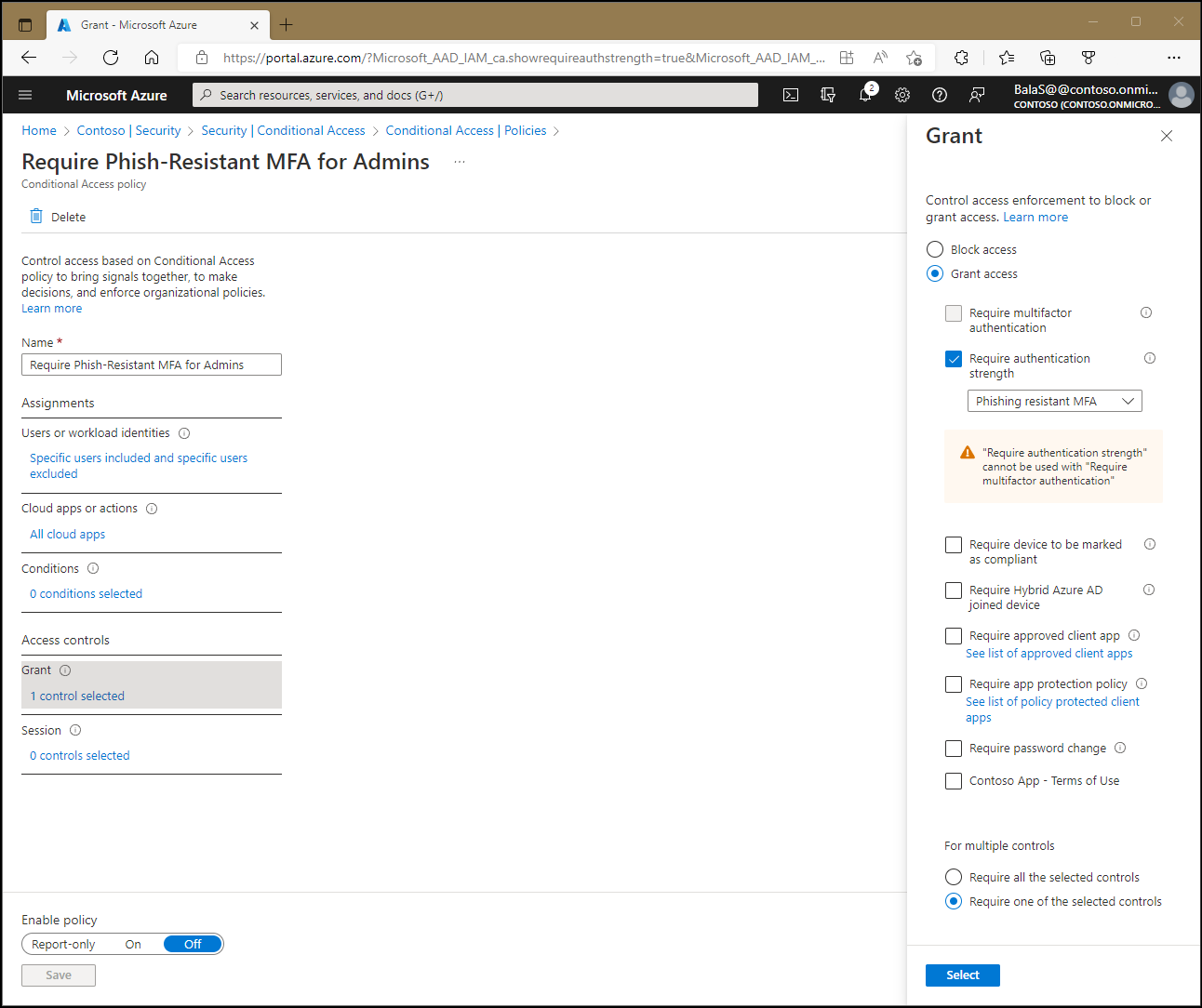

Udělit přístup

Správci můžou při udělování přístupu vynutit jeden nebo více ovládacích prvků. Mezi tyto ovládací prvky patří následující možnosti:

- Vyžadování vícefaktorového ověřování (vícefaktorové ověřování Microsoft Entra)

- Vyžadovat úroveň zabezpečení ověřování

- Vyžadovat, aby zařízení bylo označené jako vyhovující (Microsoft Intune)

- Vyžadovat hybridně připojené zařízení Microsoft Entra

- Vyžadovat schválenou klientskou aplikaci

- Vyžadování zásad ochrany aplikací

- Vyžadovat změnu hesla

Když se správci rozhodnou tyto možnosti zkombinovat, můžou použít následující metody:

- Vyžadovat vybrané ovládací prvky (ovládací prvky a)

- Vyžadovat jeden z vybraných ovládacích prvků (ovládací prvek nebo)

Ve výchozím nastavení podmíněný přístup vyžaduje všechny vybrané ovládací prvky.

Vyžadovat vícefaktorové ověřování

Zaškrtnutím tohoto políčka se vyžaduje, aby uživatelé prováděli vícefaktorové ověřování Microsoft Entra. Další informace o nasazení vícefaktorového ověřování Microsoft Entra najdete v části Plánování cloudového nasazení vícefaktorového ověřování Microsoft Entra.

Windows Hello pro firmy splňuje požadavek na vícefaktorové ověřování v zásadách podmíněného přístupu.

Vyžadovat úroveň ověření

Správci se můžou rozhodnout, že budou v zásadách podmíněného přístupu vyžadovat určité silné stránky ověřování . Tyto úrovně ověřování jsou definovány v Microsoft Entra centru pro správu >Silné stránky ověřování>. Správci se můžou rozhodnout vytvořit vlastní nebo používat předdefinované verze.

Vyžadovat, aby zařízení bylo označeno jako vyhovující

Organizace, které nasazují Intune, můžou pomocí informací vrácených ze svých zařízení identifikovat zařízení, která splňují konkrétní požadavky na dodržování zásad. Intune odesílá informace o souladu na Microsoft Entra ID, aby se Podmíněný přístup mohl rozhodnout povolit nebo blokovat přístup k prostředkům. Další informace o zásadách dodržování předpisů najdete v tématu Nastavení pravidel na zařízeních, která umožňují přístup k prostředkům ve vaší organizaci pomocí Intune.

Zařízení je možné označit jako vyhovující službě Intune pro jakýkoli operační systém zařízení nebo systémem pro správu mobilních zařízení jiných společností než Microsoft pro zařízení s Windows. Seznam podporovaných systémů pro správu mobilních zařízení jiných společností než Microsoft najdete v tématu Podpora partnerů pro dodržování předpisů zařízením jiných společností než Microsoft v Intune.

Aby zařízení mohla být označena jako vyhovující, musí být zaregistrována v Microsoft Entra ID. Další informace o registraci zařízení najdete v tématu Co je identita zařízení?.

Ovládací prvek Vyžadovat, aby zařízení bylo označeno jako vyhovující:

- Podporuje jenom zařízení s Windows 10+, iOS, Android, macOS a Linux Ubuntu zaregistrovaná v Microsoft Entra ID a zaregistrovaná v Intune.

- Microsoft Edge v režimu InPrivate ve Windows se považuje za nevyhovující zařízení.

Poznámka:

Ve Windows, iOS, Androidu, macOS a některých webových prohlížečích jiných společností než Microsoft identifikuje Microsoft Entra ID zařízení pomocí klientského certifikátu zřízeného při registraci zařízení pomocí Microsoft Entra ID. Když se uživatel poprvé přihlásí přes prohlížeč, zobrazí se uživateli výzva k výběru certifikátu. Aby uživatel mohl pokračovat v používání prohlížeče, musí tento certifikát vybrat.

Aplikaci Microsoft Defender pro Endpoint můžete použít se schválenými zásadami klientské aplikace ke nastavení zásad shody zařízení na zásady podmíněného přístupu v Intune. Při nastavování podmíněného přístupu se pro aplikaci Microsoft Defender for Endpoint nevyžaduje žádné vyloučení. I když Microsoft Defender pro koncový bod v Androidu a iOSu (ID aplikace dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) není schválená aplikace, má oprávnění hlásit stav zabezpečení zařízení. Toto oprávnění umožňuje tok informací o dodržování předpisů do podmíněného přístupu.

Podobně nastavení Požadovat, aby zařízení bylo označeno jako vyhovující neblokuje přístup aplikace Microsoft Authenticator k UserAuthenticationMethod.Read rozsahu. Ověřovací program potřebuje přístup k UserAuthenticationMethod.Read scope během registrace Authenticator, aby mohl určit, které přihlašovací údaje může uživatel nakonfigurovat. Authenticator potřebuje přístup k UserAuthenticationMethod.ReadWrite pro registraci přihlašovacích údajů, které neobejde kontrolu Požadavek, aby zařízení bylo označeno jako vyhovující.

Vyžadovat zařízení hybridně připojené k systému Microsoft Entra

Organizace se můžou rozhodnout používat identitu zařízení jako součást zásad podmíněného přístupu. Organizace můžou pomocí tohoto zaškrtávacího políčka vyžadovat, aby zařízení byla Microsoft Entra jako hybridně připojená. Další informace o identitách zařízení najdete v tématu Co je identita zařízení?.

Pokud používáte OAuth tok s kódem zařízení, požadovaná kontrola udělení pro spravované zařízení nebo podmínka stavu zařízení není podporovaná. Důvodem je to, že zařízení, které provádí ověřování, nemůže poskytnout stav svého zařízení zařízení, které poskytuje kód. Stav zařízení v tokenu je také uzamčen pro zařízení provádějící ověřování. Místo toho použijte ovládací prvek Vyžadovat vícefaktorové ověřování.

Vyžadovat řízení zařízení připojené k hybridní službě Microsoft Entra:

- Podporuje pouze nižší úroveň Windows připojenou k doméně (před Windows 10) a aktuálními zařízeními s Windows (Windows 10+).

- Nepovažuje Microsoft Edge v režimu InPrivate za hybridní zařízení připojené k Microsoftu Entra.

Vyžadovat schválenou klientskou aplikaci

Organizace můžou vyžadovat, aby se pro přístup k vybraným cloudovým aplikacím použila schválená klientská aplikace. Tyto schválené klientské aplikace podporují zásady ochrany aplikací Intune nezávisle na řešení pro správu mobilních zařízení.

Varování

Na začátku března 2026 se přestane používat povolení klientské aplikace. Organizace musí převést všechny aktuální zásady podmíněného přístupu, které do března 2026 používají pouze udělení vyžadovat schválenou klientskou aplikaci nebo zásady ochrany aplikací. Kromě toho pro všechny nové zásady podmíněného přístupu používejte pouze zásady ochrany aplikací. Další informace najdete v článku Migrace schválené klientské aplikace do zásad ochrany aplikací v podmíněném přístupu.

Pokud chcete toto řízení udělení použít, musí být zařízení zaregistrované v Microsoft Entra ID, což vyžaduje použití brokerové aplikace. Zprostředkační aplikací může být Microsoft Authenticator pro iOS nebo Microsoft Authenticator nebo Microsoft Portál společnosti pro zařízení s Androidem. Pokud se na zařízení při pokusu uživatele o ověření nenainstaluje zprostředkovaná aplikace, uživatel se přesměruje do příslušného obchodu s aplikacemi a nainstaluje požadovanou zprostředkovanou aplikaci.

Toto nastavení podporují následující klientské aplikace. Tento seznam není vyčerpávající a může se změnit:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Fakturace

- Microsoft Kaizala

- Microsoft Launcher

- Seznamy Microsoft

- systém Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Platforma Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype pro firmy

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Administrace Microsoft 365

Poznámky

- Schválené klientské aplikace podporují funkci správy mobilních aplikací Intune.

- Požadavek na schválenou klientskou aplikaci :

- Podporuje pouze podmínku platformy zařízení pro iOS a Android.

- Vyžaduje, aby zařízení zaregistrovala aplikace zprostředkovatele. Zprostředkační aplikací může být Microsoft Authenticator pro iOS nebo Microsoft Authenticator nebo Microsoft Portál společnosti pro zařízení s Androidem.

- Podmíněný přístup nemůže považovat Microsoft Edge v režimu InPrivate za schválenou klientskou aplikaci.

- Zásady podmíněného přístupu, které vyžadují Microsoft Power BI jako schválenou klientskou aplikaci, nepodporují použití aplikační proxy Microsoft Entra k připojení mobilní aplikace Power BI k Power BI Serveru sestav umístěnému na místě.

- WebViews hostované mimo Microsoft Edge nevyhovují schváleným zásadám klientských aplikací. Příklad: Pokud se aplikace pokouší načíst SharePoint ve webovém zobrazení, zásady ochrany aplikací selžou.

Příklady konfigurace najdete v tématu Vyžadování schválených klientských aplikací pro přístup ke cloudovým aplikacím pomocí podmíněného přístupu .

Vyžadování zásad ochrany aplikací

V zásadách podmíněného přístupu můžete před zpřístupněním přístupu k vybraným aplikacím vyžadovat, aby v klientské aplikaci byly k dispozici zásady ochrany aplikací Intune. Tyto zásady ochrany aplikací pro správu mobilních aplikací (MAM) umožňují spravovat a chránit data vaší organizace v rámci konkrétních aplikací.

Pokud chcete toto řízení udělení použít, podmíněný přístup vyžaduje, aby bylo zařízení zaregistrované v Microsoft Entra ID, které vyžaduje použití zprostředkované aplikace. Zprostředkační aplikací může být Microsoft Authenticator pro iOS nebo Microsoft Portál společnosti pro zařízení s Androidem. Pokud se na zařízení při pokusu uživatele o ověření nenainstaluje zprostředkovaná aplikace, uživatel se přesměruje do App Storu a nainstaluje zprostředkovanou aplikaci. Aplikaci Microsoft Authenticator je možné použít jako zprostředkační aplikaci, ale nepodporuje, aby byla cílena jako schválená klientská aplikace. Zásady ochrany aplikací jsou obecně dostupné pro iOS a Android a ve veřejné revizi pro Microsoft Edge na Windows. Zařízení s Windows podporují ve stejné relaci maximálně tři uživatelské účty Microsoft Entra. Další informace o tom, jak použít zásady pro zařízení s Windows, najdete v článku Vyžadování zásad ochrany aplikací na zařízeních s Windows (Preview).

Aplikace musí splňovat určité požadavky na podporu zásad ochrany aplikací. Vývojáři můžou najít další informace o těchto požadavcích v části Aplikace, které můžete spravovat pomocí zásad ochrany aplikací.

Toto nastavení podporují následující klientské aplikace. Tento seznam není vyčerpávající a může se změnit. Pokud vaše aplikace není v seznamu, obraťte se na dodavatele aplikace a ověřte podporu:

- Mobilní aplikace Adobe Acrobat Reader

- iAnnotate pro Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 pro telefony

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Seznamy Microsoft

- Smyčka Microsoft

- systém Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Služby Microsoft Whiteboard

- MultiLine pro Intune

- Nine Mail – e-mail a kalendář

- Notate pro Intune

- Provectus - Zabezpečené kontakty

- Viva Engage (Android, iOS a iPadOS)

- Aplikace pro Windows (Android, iOS/iPadOS a Microsoft Edge ve Windows)

Poznámka:

Kaizala, Skype pro firmy a Visio nepodporují požadovat zásady ochrany aplikací. Pokud požadujete, aby tyto aplikace fungovaly, použijte výhradně možnost Požadovat schválené aplikace. Použití klauzule "or" mezi těmito dvěma granty nebude fungovat pro tyto tři aplikace.

Příklady konfigurace najdete v tématu Vyžadovat zásady ochrany aplikací a schválenou klientskou aplikaci pro přístup ke cloudovým aplikacím s podmíněným přístupem .

Vyžadovat změnu hesla

Když se zjistí riziko uživatelů, můžou správci použít podmínky zásad rizik uživatelů, aby uživatel bezpečně změnil heslo pomocí samoobslužného resetování hesla Microsoft Entra. Uživatelé si mohou sami obnovit heslo, aby tak provedli vlastní nápravu. Tento proces zavře událost rizika uživatele, aby se zabránilo zbytečným výstrahám pro správce.

Když se uživateli zobrazí výzva ke změně hesla, musí nejprve dokončit vícefaktorové ověřování. Ujistěte se, že se všichni uživatelé registrují pro vícefaktorové ověřování, takže jsou připravení pro případ, že se pro svůj účet zjistí riziko.

Varování

Uživatelé musí mít dříve zaregistrované vícefaktorové ověřování, než dojde k aktivaci zásad uživatelského rizika.

Při konfiguraci zásad pomocí ovládacího prvku pro změnu hesla platí následující omezení:

- Zásady musí být přiřazeny ke všem prostředkům. Tento požadavek brání útočníkovi v použití jiné aplikace ke změně hesla uživatele a resetování rizika účtu přihlášením k jiné aplikaci.

- Vyžadovat změnu hesla nejde použít s jinými ovládacími prvky, jako je například vyžadování zařízení dodržující předpisy.

- Řízení změn hesla se dá použít jenom s podmínkou přiřazení uživatele a skupiny, podmínkou přiřazení cloudové aplikace (která musí být nastavená na "vše") a rizikovými podmínkami uživatelů.

Vyžadovat nápravu rizik

Když je zjištěno riziko uživatele, mohou uživatelé sami řešit situaci dokončením příslušného postupu nápravy bez ohledu na jejich metodu ověřování. Zásady nápravy spravované Microsoftem v podmíněném přístupu zahrnují všechny metody ověřování, včetně hesla a bez hesla. Další informace najdete v tématu

Když vyberete Vyžadovat nápravu rizik jako řízení udělení, automaticky se na politiku použijí následující nastavení:

- Vyžadovat úroveň zabezpečení ověřování

- Frekvence přihlašování – pokaždé

Pokud je uživatel nutný k nápravě rizika pomocí vybraného ovládacího prvku, zobrazí se uživatelům výzva k přihlášení okamžitě po odvolání jejich relací. Výběr tohoto ovládacího prvku udělení znamená, že pokud se uživatel právě přihlásil, ale je ohrožen, zobrazí se výzva k opětovnému přihlášení. Riziko se opraví poté, co se uživatel úspěšně přihlásí při druhém přihlášení.

Podmínky použití

Pokud vaše organizace vytvořila podmínky použití, můžou se v ovládacích prvcích udělení zobrazit další možnosti. Tyto možnosti umožňují správcům vyžadovat potvrzení podmínek použití jako podmínku přístupu k prostředkům, které zásady chrání. Další informace o podmínkách použití najdete v podmínkách použití společnosti Microsoft Entra.

Více řídicích prvků pro udělení práv

Pokud se na uživatele vztahuje více ovládacích prvků udělení, mějte na vědomí, že zásady podmíněného přístupu se řídí určitým pořadím ověření podle návrhu. Pokud má například uživatel dvě zásady vyžadující vícefaktorové ověřování (MFA) a podmínky použití (ToU), podmíněný přístup nejprve ověří deklaraci vícefaktorového ověřování uživatele, pak toU.

- Pokud v tokenu není platná deklarace vícefaktorového ověřování, zobrazí se v protokolech chyba přerušení (čekající vícefaktorové ověřování) a selhání toU v protokolech, i když se toU přijalo v předchozím přihlášení.

- Po dokončení vícefaktorového ověřování se zobrazí druhá položka protokolu, která ověřuje tou. Pokud uživatel již přijal podmínky použití, zobrazí se potvrzení jak pro vícefaktorové ověřování, tak pro podmínky použití.

- Pokud v tokenu existuje platná deklarace vícefaktorového ověřování, jeden protokol ukazuje úspěch vícefaktorového ověřování i při dodržení podmínek použití.

Pokud se na uživatele, který vyžaduje vícefaktorové ověřování, stav zařízení a toU, použije více zásad, bude tento proces podobný. Pořadí ověření je MFA, Stav zařízení a nakonec ToU.

Vlastní ovládací prvky (Preview)

Vlastní ovládací prvky jsou náhledovou funkcí pro Microsoft Entra ID. Použití vlastních ovládacích prvků přesměruje uživatele do kompatibilní služby, aby splňovaly požadavky na ověřování odděleně od Microsoft Entra ID. Další informace najdete v článku o vlastních ovládacích prvcích .