Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

FSLogix spolupracuje se systémy úložiště SMB k ukládání kontejnerů Profile nebo ODFC. Úložiště SMB se používá ve standardních konfiguracích, kde VHDLocations uchovává cestu UNC k umístěním úložiště. Poskytovatele úložiště SMB je možné použít také v konfiguracích cloudové mezipaměti, kde se místo VHDLocations používají funkce CCDLocations.

Oprávnění úložiště SMB spoléhají na tradiční seznamy řízení přístupu NTFS (ACL) použité na úrovni souborů nebo složek, aby se zajistilo správné zabezpečení uložených dat. Při použití se službou Azure Files musíte povolit zdroj služby Active Directory (AD) a pak k prostředku přiřadit oprávnění na úrovni sdílené složky. Oprávnění na úrovni sdílené složky můžete přiřadit dvěma způsoby. Můžete je přiřadit konkrétním uživatelům nebo skupinám Entra ID a přiřadit je všem ověřeným identitám jako výchozí oprávnění na úrovni sdílené složky.

Než začnete

Před konfigurací oprávnění úložiště SMB musíte nejprve mít vytvořeného a správně přidruženého poskytovatele úložiště SMB ke správné autoritě identit pro vaši organizaci a typ poskytovatele úložiště.

Důležité

Musíte porozumět procesům potřebným pro použití služby Azure Files nebo Azure NetApp Files pro úložiště SMB ve vašem prostředí.

Soubory Azure

Osnova poskytuje počáteční koncepty potřebné při použití služby Azure Files jako poskytovatele úložiště SMB. Bez ohledu na vybranou konfiguraci služby Active Directory se doporučuje nakonfigurovat výchozí oprávnění na úrovni sdílené složky pomocí přispěvatele sdílené složky SMB dat úložiště, která je přiřazená všem ověřeným identitám. Abyste mohli nastavit seznamy ACL systému Windows, ujistěte se, že přiřadíte oprávnění na úrovni sdílené složky pro konkrétní uživatele nebo skupiny Entra ID s rolí Přispěvatel sdílené složky SMB dat souborů úložiště a zkontrolujte oprávnění Konfigurovat adresář a úroveň souborů přes protokol SMB.

- Vytvořte sdílenou složku Azure SMB.

Azure NetApp Files

Služba Azure NetApp Files spoléhá výhradně na seznamy ACL windows.

- Vytvořte účet NetApp.

- Seznamte se s pokyny pro návrh webu Doména služby Active Directory Services a plánování pro Azure NetApp Files.

- Vytvořte fond kapacity pro Azure NetApp Files.

- Vytvořte svazek SMB pro Azure NetApp Files.

Konfigurace seznamů ACL systému Windows

Seznamy ACL systému Windows jsou důležité ke správné konfiguraci, aby k adresáři profilu nebo souboru VHD(x) měli přístup jenom uživatel (CREATOR OWNER). Kromě toho je potřeba zajistit, aby všechny ostatní skupiny pro správu měly plnou kontrolu z provozního hlediska. Tento koncept se označuje jako přístup založený na uživatelích a doporučuje se konfigurace.

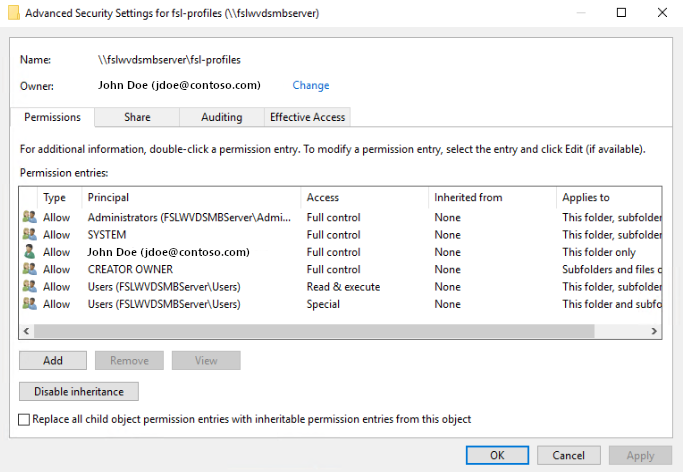

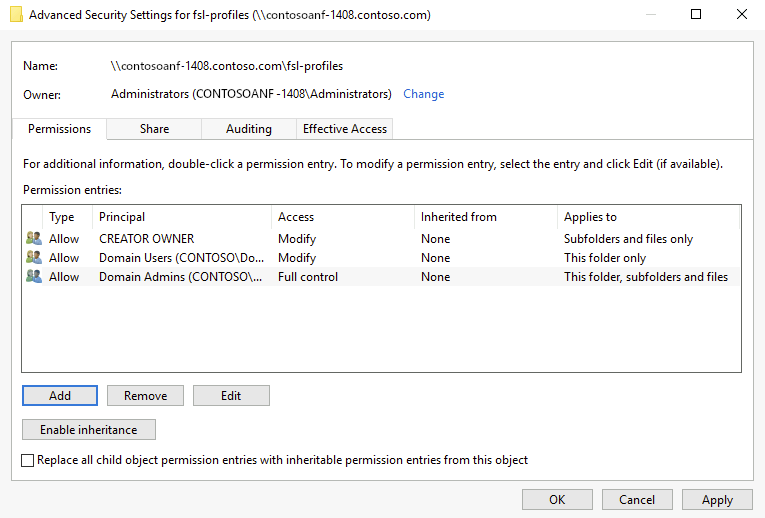

Každá sdílená složka SMB má výchozí sadu seznamů ACL. Tyto příklady jsou tři (3) nejběžnější typy sdílených složek SMB a jejich výchozí seznamy ACL.

|

|

|

|---|---|---|

| Seznamy ACL souborového serveru | Seznamy ACL sdílené složky Azure Files | Seznamy ACL služby Azure NetApp Files |

Důležité

Použití seznamů ACL u sdílených složek Azure může vyžadovat jednu (1) ze dvou (2) metod:

- Poskytněte uživateli nebo skupině roli Přispěvatel se zvýšenými oprávněními přispěvatele smb dat souborů úložiště v účtu úložiště nebo řízení přístupu ke sdílené složce (IAM).

- Připojte sdílenou složku pomocí klíče účtu úložiště.

Vzhledem k tomu, že existují kontroly přístupu na dvou úrovních (úroveň sdílené složky a úroveň souboru nebo adresáře), použití seznamů ACL je omezeno. Oprávnění ke kořenové složce sdílené složky nebo jiným souborům nebo adresářům bez použití klíče účtu úložiště můžou přiřazovat jenom uživatelé, kteří mají roli Přispěvatel se zvýšenými oprávněními pro sdílenou složku dat úložiště. Všechna ostatní přiřazení oprávnění k souborům nebo adresářům vyžadují připojení ke sdílené složce pomocí klíče účtu úložiště.

Doporučené seznamy ACL

Tabulka popisuje doporučené seznamy ACL, které se mají nakonfigurovat.

| Objekt zabezpečení | Access | Platí pro | Popis |

|---|---|---|---|

| VLASTNÍK TVŮRCE | Úprava (čtení a zápis) | Jenom podsložky a soubory | Zajišťuje, že adresář profilu vytvořený uživatelem má správná oprávnění pouze pro daného uživatele. |

| CONTOSO\Domain Admins | Úplné řízení | Tato složka, podsložky a soubory | Nahraďte skupinou organizace používanou pro účely správy. |

| CONTOSO\Domain Users | Úprava (čtení a zápis) | Jenom tato složka | Umožňuje autorizovaným uživatelům vytvořit svůj adresář profilu. Nahraďte uživatelem organizace, kteří potřebují přístup k vytváření profilů. |

Použití seznamů ACL systému Windows pomocí icacls

Pomocí následujícího příkazu systému Windows nastavte doporučená oprávnění pro všechny adresáře a soubory ve sdílené složce, včetně kořenového adresáře.

Poznámka:

Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Další informace o použití icacls k nastavení seznamů ACL systému Windows a různých typů podporovaných oprávnění najdete v referenčních informacích příkazového řádku pro icacls.

Použití seznamů ACL systému Windows pomocí Průzkumníka Windows

Pomocí windows Průzkumník souborů použijte doporučená oprávnění pro všechny adresáře a soubory ve sdílené složce, včetně kořenového adresáře.

Otevřete Windows Průzkumník souborů do kořenového adresáře sdílené složky.

Klikněte pravým tlačítkem myši do otevřené oblasti v pravém podokně a vyberte Vlastnosti.

Vyberte kartu Zabezpečení.

Vyberte Upřesnit.

Vyberte Zakázat dědičnost.

Poznámka:

Pokud se zobrazí výzva, odeberte zděděná oprávnění místo kopírování.

Vyberte Přidat.

Vyberte "Vybrat objekt zabezpečení".

Zadejte "CREATOR OWNER" (VLASTNÍK TVŮRCE) a vyberte Check Name (Zkontrolovat jméno) a pak OK.

U možnosti Platí pro:, vyberte pouze podsložky a soubory.

V části Základní oprávnění: vyberte Upravit.

Vyberte OK.

Dalším kliknutím na TLAČÍTKO OK a OK dokončete použití oprávnění.

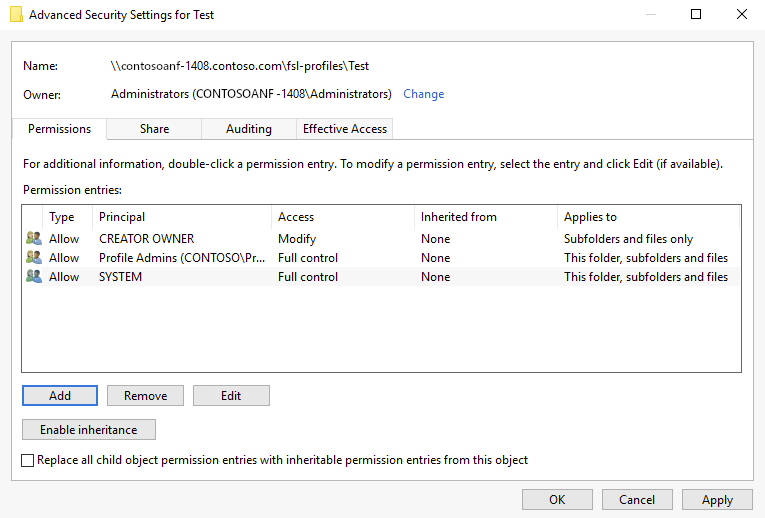

Použití seznamů ACL systému Windows pomocí konfigurace SIDDirSDDL

FsLogix také poskytuje nastavení konfigurace, které nastaví seznamy ACL systému Windows v adresáři během procesu vytváření. Nastavení konfigurace SIDDirSDDL přijímá řetězec SDDL , který definuje seznamy ACL, které se mají použít pro adresář při jeho vytvoření.

Vytvoření řetězce SDDL

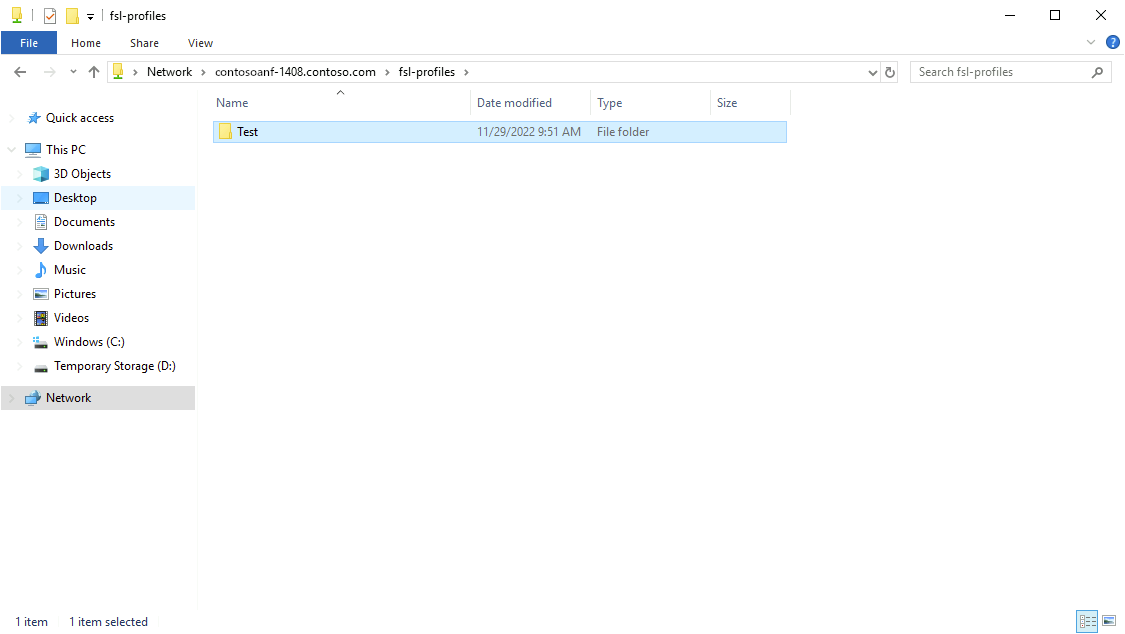

Ve sdílené složce SMB vytvořte složku Test.

Upravte oprávnění tak, aby odpovídala vaší organizaci.

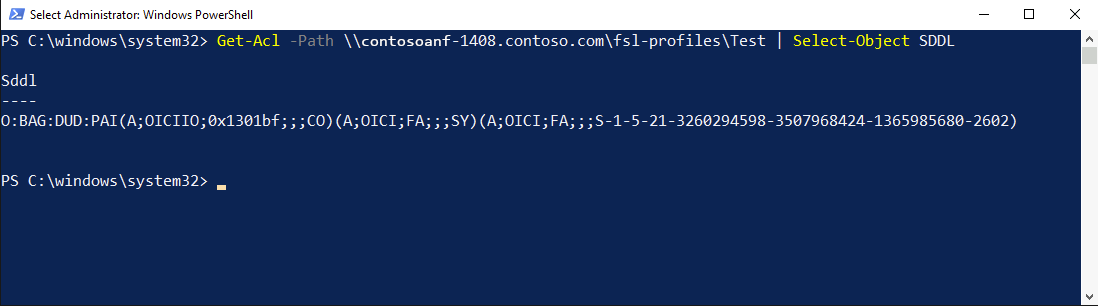

Otevřete terminál PowerShellu.

Zadejte

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Zkopírujte výstup do Poznámkového bloku.

Nahraďte

O:BAG(O:%sid%nastaví identifikátor SID uživatele jako vlastníka složky).Nahradit

(A;OICIIO;0x1301bf;;;CO)za(A;OICIIO;0x1301bf;;;%sid%)(Dává uživateli SID upravit práva ke všem položkám).V konfiguraci FSLogix použijte nastavení SIDDirSDDL.

- Název hodnoty: SIDDirSDDL

- Typ hodnoty: REG_SZ

- Hodnota:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Když se uživatel poprvé přihlásí, vytvoří se jeho adresář s těmito oprávněními.