Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365

Poznámka

Tento článek je součástí sady článků, které se týkají optimalizace Microsoftu 365 pro vzdálené uživatele.

- Přehled použití rozděleného tunelového propojení VPN k optimalizaci připojení Microsoft 365 pro vzdálené uživatele najdete v tématu Přehled: Dělené tunelové propojení VPN pro Microsoft 365.

- Podrobné pokyny k implementaci rozděleného tunelového propojení VPN najdete v tématu Implementace rozděleného tunelového propojení VPN pro Microsoft 365.

- Pokyny k zabezpečení provozu médií Teams v prostředích rozděleného tunelového propojení VPN najdete v tématu Zabezpečení provozu médií Teams pro rozdělené tunelování VPN.

- Informace o tom, jak nakonfigurovat stream a živé události v prostředích VPN, najdete v tématu Zvláštní aspekty pro stream a živé události v prostředích VPN.

- Informace o optimalizaci výkonu tenanta Microsoftu 365 po celém světě pro uživatele v Číně najdete v tématu Optimalizace výkonu Microsoftu 365 pro uživatele z Číny.

V následujícím seznamu uvidíte nejběžnější scénáře VPN v podnikových prostředích. Většina zákazníků tradičně provozuje model 1 (vynucený tunel VPN). Tato část vám pomůže rychle a bezpečně přejít na model 2, který je dosažitelný s relativně malým úsilím a má obrovské výhody pro výkon sítě a uživatelské prostředí.

| Model | Popis |

|---|---|

| 1. Vynucené tunelové propojení VPN | 100 % provozu směřuje do tunelu VPN, včetně místního, internetového a veškerého O365/M365 |

| 2. Vynucené tunelové propojení VPN s několika výjimkami | Ve výchozím nastavení se používá tunel VPN (výchozí směrovací body do sítě VPN) s několika nejdůležitějšími výjimkami scénářů, které můžou přejít přímo |

| 3. Vynucené tunelové propojení VPN s širokými výjimkami | Tunel VPN se používá ve výchozím nastavení (výchozí směrové body do SÍTĚ VPN) s širokými výjimkami, které můžou přejít přímo (například všechny Microsoft 365, Všechny služby Salesforce, Všechny náhledy). |

| 4. Selektivní tunel VPN | Tunel VPN se používá jenom pro služby založené na corpnetu. Výchozí trasa (internet a všechny internetové služby) jde přímo. |

| 5. Žádná síť VPN | Varianta č. 2. Místo starší verze VPN se všechny služby corpnet publikují prostřednictvím moderních přístupů k zabezpečení (jako je Zscaler ZPA, Microsoft Entra ID Proxy, MCAS atd.). |

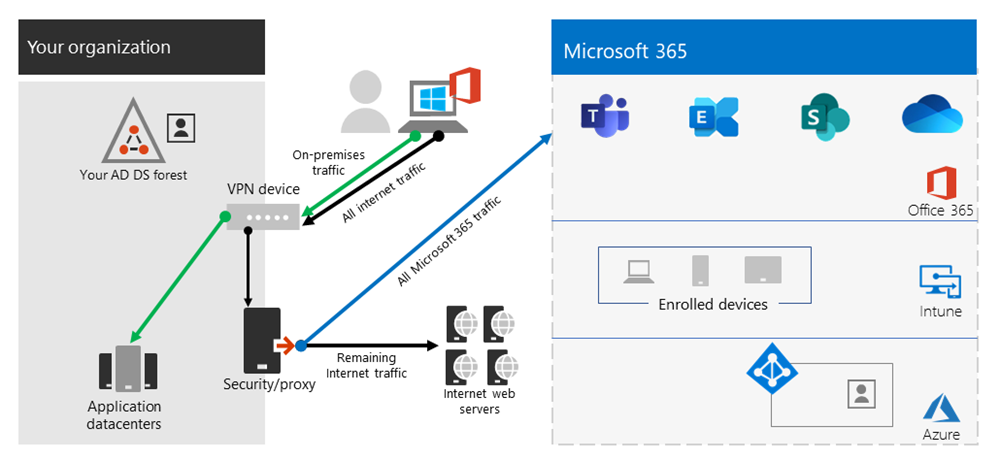

1. Vynucené tunelové propojení VPN

Nejběžnější výchozí scénář pro většinu podnikových zákazníků. Používá se vynucená síť VPN, což znamená, že 100 % provozu je směrováno do podnikové sítě bez ohledu na to, jestli se koncový bod nachází v podnikové síti nebo ne. Všechny externí (internetové) přenosy, jako je Microsoft 365 nebo procházení internetu, se pak vysunou zpět z místního zabezpečovacího zařízení, jako jsou proxy servery. V současné situaci, kdy téměř 100 % uživatelů pracuje na dálku, proto tento model klade vysoké zatížení infrastruktury VPN a pravděpodobně výrazně ztěžuje výkon veškerého podnikového provozu a tím i efektivního fungování podniku v době krize.

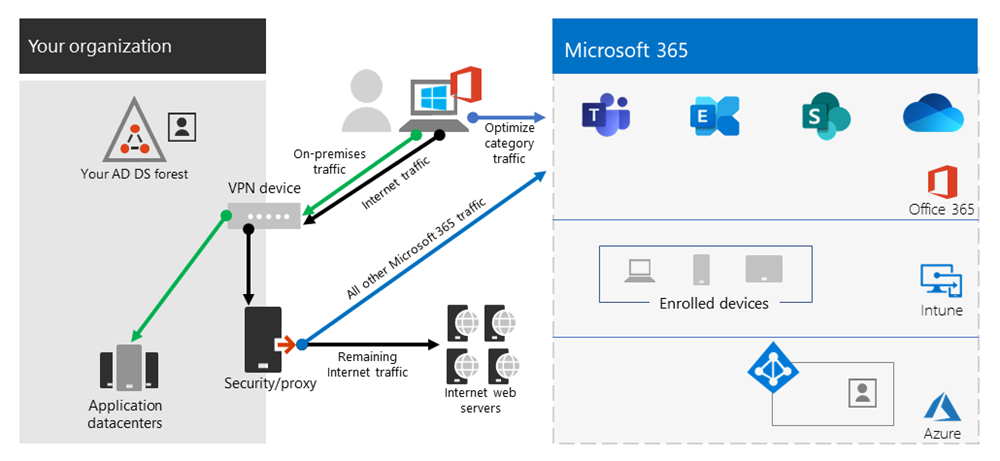

2. Vynucené tunelové propojení VPN s malým počtem důvěryhodných výjimek

Výrazně efektivnější fungování podniku v rámci. Tento model umožňuje několika řízeným a definovaným koncovým bodům, které jsou citlivé na vysoké zatížení a latenci, obejít tunel VPN a přejít přímo do služby Microsoft 365. Tím se výrazně zvyšuje výkon služeb se sníženou zátěží a také se snižuje zatížení infrastruktury VPN, což umožňuje prvkům, které to stále vyžadují, pracovat s nižšími kolizemi prostředků. Právě tento model se tento článek zaměřuje na pomoc s přechodem na, protože umožňuje rychlé provádění jednoduchých definovaných akcí s mnoha pozitivními výsledky.

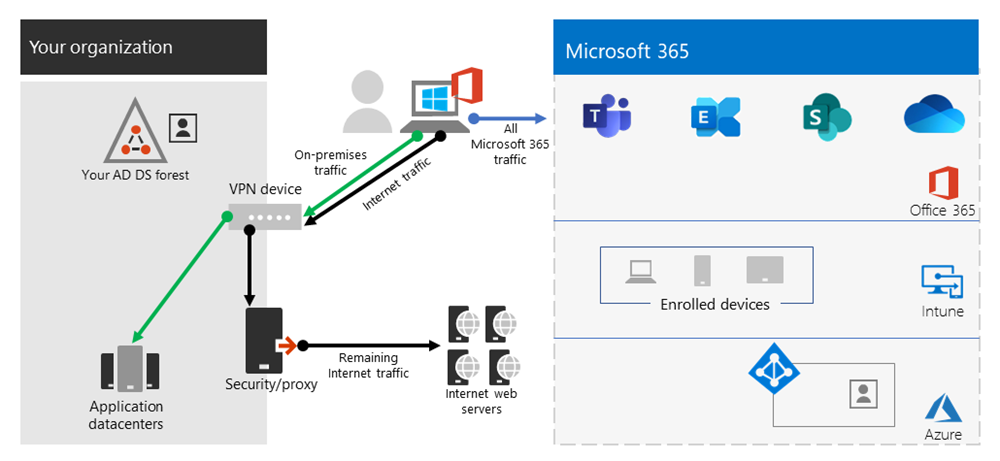

3. Vynucené tunelové propojení VPN s širokými výjimkami

Rozšiřuje rozsah modelu 2. Místo přímého odesílání malé skupiny definovaných koncových bodů odesílá veškerý provoz přímo do důvěryhodných služeb, jako je Microsoft 365 a SalesForce. To dále snižuje zatížení podnikové infrastruktury VPN a zlepšuje výkon definovaných služeb. Vzhledem k tomu, že posouzení proveditelnosti a implementace tohoto modelu bude pravděpodobně trvat déle, je to pravděpodobně krok, který lze iterativně provést později, jakmile bude model 2 úspěšně zaveden.

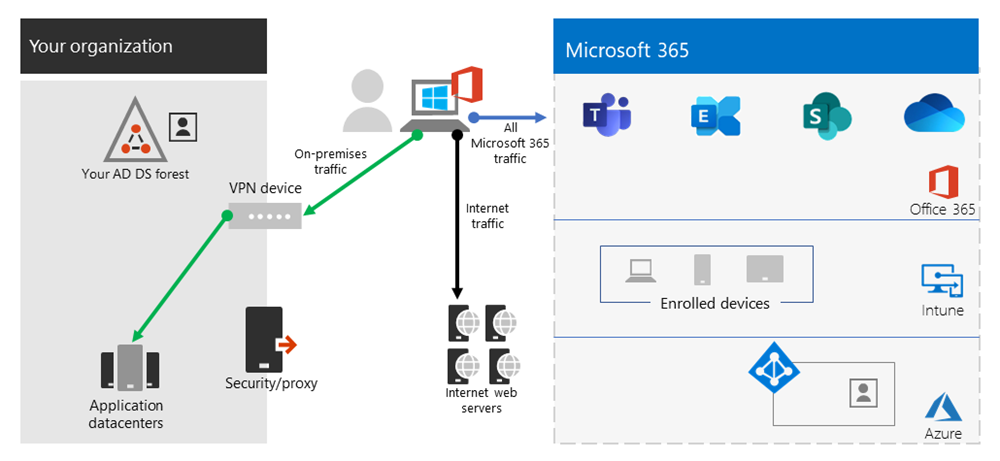

4. Selektivní tunel VPN

Obrátí třetí model v tom, že pouze provoz identifikovaný jako podnikový IP adresa se odesílá tunelem VPN, a proto je internetová cesta výchozí trasou pro všechno ostatní. Tento model vyžaduje, aby organizace byla na dobré cestě k nulová důvěra (Zero Trust) schopna tento model bezpečně implementovat. Je třeba poznamenat, že tento model nebo jeho určitá varianta se pravděpodobně časem stane nezbytným výchozím nastavením, protože se z podnikové sítě a do cloudu přesune více služeb.

Microsoft používá tento model interně. Další informace o implementaci rozděleného tunelového propojení VPN od Microsoftu najdete v článku Spuštění na síti VPN: Jak Microsoft udržuje své vzdálené pracovníky ve spojení.

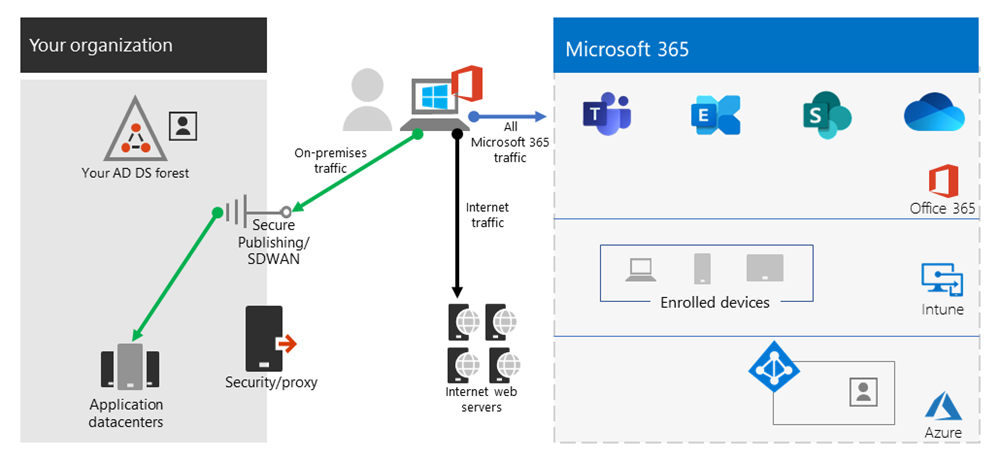

5. Žádná síť VPN

Pokročilejší verze modelu číslo 2, ve které se všechny interní služby publikují prostřednictvím moderního přístupu zabezpečení nebo řešení SDWAN, jako je proxy Microsoft Entra ID, Defender for Cloud Apps, Zscaler ZPA atd.

Související články

Přehled: Dělené tunelové propojení VPN pro Microsoft 365

Implementace rozděleného tunelového propojení VPN pro Microsoft 365

Zabezpečení přenosů médií v Teams pro dělené tunelování VPN

Zvláštní aspekty streamu a živých událostí v prostředích VPN

Optimalizace výkonu Microsoftu 365 pro uživatele v Číně

Principy síťového připojení Microsoftu 365

Vyhodnocování síťového připojení Microsoftu 365

Ladění sítě a výkonu Microsoftu 365

Zvýšení výkonu sítě VPN v Microsoftu: Povolení automatických připojení pomocí profilů Windows 10 VPN

Provoz na SÍTI VPN: Jak Microsoft udržuje své vzdálené pracovníky ve spojení

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro