Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Poznámka

Tento článek je součástí sady článků, které řeší optimalizaci Microsoftu 365 pro vzdálené uživatele nebo při implementaci optimalizace sítě, která zahrnuje směrování na základě předpon IP adres, aby se v síťové infrastruktuře obešly body zahlcení.

- Přehled použití rozděleného tunelového propojení VPN k optimalizaci připojení Microsoft 365 pro vzdálené uživatele najdete v tématu Přehled: Dělené tunelové propojení VPN pro Microsoft 365.

- Podrobný seznam scénářů rozděleného tunelování VPN najdete v tématu Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365.

- Pokyny k zabezpečení provozu médií Teams v prostředích rozděleného tunelového propojení VPN najdete v tématu Zabezpečení provozu médií Teams pro rozdělené tunelování VPN.

- Informace o konfiguraci Stream a živých událostí v prostředích VPN najdete v tématu Zvláštní aspekty Stream a živých událostí v prostředích VPN.

- Informace o optimalizaci výkonu tenanta Microsoftu 365 po celém světě pro uživatele v Číně najdete v tématu Optimalizace výkonu Microsoftu 365 pro uživatele z Číny.

Microsoft navrhuje strategii pro rychlé a efektivní zlepšení připojení. To zahrnuje několik jednoduchých kroků pro aktualizaci síťových tras, které umožňují některým klíčovým koncovým bodům obejít přetížené servery VPN. Použitím podobného nebo lepšího modelu zabezpečení v různých vrstvách není potřeba zabezpečit veškerý provoz ve výstupním bodě podnikové sítě a provoz Microsoftu 365 můžete směrovat pomocí kratších a efektivnějších síťových cest. Obvykle se to dá provést během několika hodin a podle potřeby se dá škálovat na několik úloh Microsoftu 365.

Implementace rozděleného tunelového propojení VPN

V tomto článku najdete jednoduché kroky potřebné k migraci architektury klienta VPN z vynuceného tunelu VPN na vynucené tunelové propojení VPN s několika důvěryhodnými výjimkami, model rozděleného tunelu VPN č. 2 v tématu Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365.

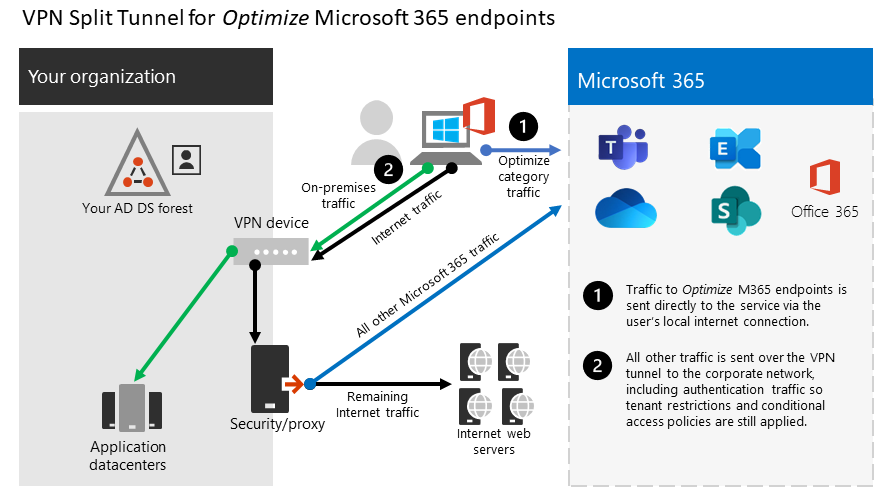

Následující diagram znázorňuje, jak funguje doporučené řešení rozděleného tunelu VPN:

1. Identifikace koncových bodů pro optimalizaci

V článku Adresy URL a rozsahy IP adres Microsoftu 365 Microsoft jasně identifikuje klíčové koncové body, které potřebujete k optimalizaci, a kategorizuje je jako Optimalizovat. Tato malá skupina koncových bodů představuje přibližně 70 až 80 % objemu přenosů do služby Microsoft 365, včetně koncových bodů citlivých na latenci, jako jsou koncové body pro multimédia Teams. V podstatě se jedná o provoz, o který musíme věnovat zvláštní pozornost, a je to také provoz, který bude neuvěřitelně tlačit na tradiční síťové cesty a infrastrukturu VPN.

Adresy URL v této kategorii mají následující charakteristiky:

- Jsou koncové body vlastněné a spravované microsoftem hostované v infrastruktuře Microsoftu?

- Publikování IP adres, které jsou vyhrazené pro konkrétní služby

- Nízká míra změn

- Jsou citlivé na šířku pásma nebo latenci?

- Můžou mít požadované bezpečnostní prvky poskytované ve službě, a ne vložené v síti

- 70–80 % objemu provozu do služby Microsoft 365

Další informace o koncových bodech Microsoftu 365 a jejich kategorizaci a správě najdete v tématu Správa koncových bodů Microsoftu 365.

Ve většině případů byste měli v souboru PAC prohlížeče použít pouze koncové body adresy URL, kde jsou koncové body nakonfigurované tak, aby se odesílaly přímo, nikoli na proxy server. Pokud potřebujete jenom adresy URL pro kategorii Optimalizovat, použijte první dotaz nebo pro předpony IP adres použijte druhý dotaz.

Optimalizace adres URL

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.urls} | select -unique -ExpandProperty urls

Optimalizace rozsahů IP adres

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.ips} | select -unique -ExpandProperty ips

2. Implementace rozděleného tunelu pro koncové body Microsoftu 365

Teď, když jsme identifikovali tyto kritické koncové body, musíme je odvést od tunelu VPN a umožnit jim používat místní internetové připojení uživatele pro připojení přímo ke službě. Způsob, jakým se toho dosáhne, se bude lišit v závislosti na použitém produktu VPN a platformě počítače, ale většina řešení VPN umožňuje k použití této logiky určitou konfiguraci zásad. Informace o rozdělených tunelech specifických pro danou platformu VPN najdete v průvodcích POSTUPY pro běžné platformy VPN.

Pokud chcete řešení otestovat ručně, můžete spuštěním následujícího příkladu PowerShellu emulovat řešení na úrovni směrovací tabulky. Tento příklad přidá trasu pro každou podsíť ip adres médií Teams do směrovací tabulky. Výkon médií v Teams můžete otestovat před a po použití nástroje pro hodnocení sítě Teams a sledovat rozdíly v trasách pro zadané koncové body.

Příklad: Přidání podsítí ip adres médií Teams do směrovací tabulky

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = " 52.112.0.0/14, 52.122.0.0/15, 2603:1063::/38" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

V předchozím skriptu je $intIndex index rozhraní připojeného k internetu (vyhledáte spuštěním příkazu get-netadapter v PowerShellu; vyhledejte hodnotu ifIndex) a $gateway je výchozí brána tohoto rozhraní (vyhledá se spuštěním příkazu ipconfig na příkazovém řádku nebo (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop v PowerShellu).

Po přidání tras můžete ověřit správnost směrovací tabulky spuštěním příkazu route print na příkazovém řádku nebo v PowerShellu.

Pokud chcete přidat trasy pro všechny aktuální rozsahy IP adres v kategorii Optimalizovat, můžete použít následující variantu skriptu k dotazování webové služby Microsoft 365 IP a URL na aktuální sadu podsítí Optimalizovat ip adresy a přidat je do směrovací tabulky.

Příklad: Přidání všech podsítí optimalizace do směrovací tabulky

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Pokud jste neúmyslně přidali trasy s nesprávnými parametry nebo chcete jednoduše vrátit změny, můžete trasy, které jste právě přidali, odebrat pomocí následujícího příkazu:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Klient VPN by měl být nakonfigurovaný tak, aby provoz na IP adresy Optimalizace byl směrován tímto způsobem. To umožňuje, aby provoz využíval místní prostředky Microsoftu, jako jsou front doory služeb Microsoftu 365 , jako je služba Azure Front Door , která poskytuje služby Microsoft 365 a koncové body připojení co nejblíže vašim uživatelům. To nám umožňuje poskytovat vysoké úrovně výkonu uživatelům bez ohledu na to, kde jsou na světě, a naplno využívat globální síť Microsoftu, která je pravděpodobně v řádu několika milisekund od přímého výchozího přenosu dat uživatelů.

Návody k používání běžných platforem VPN

Tato část obsahuje odkazy na podrobné průvodce implementací rozděleného tunelování pro provoz Microsoftu 365 od nejběžnějších partnerů v této oblasti. Až budou k dispozici, přidáme další příručky.

- Windows 10 klienta VPN: Optimalizace provozu Microsoft 365 pro vzdálené pracovníky pomocí nativního klienta VPN Windows 10

- Cisco Anyconnect: Optimalizace rozděleného tunelu Anyconnect pro Office365

- Palo Alto GlobalProtect: Optimalizace provozu Microsoft 365 prostřednictvím rozděleného tunelového propojení VPN – vyloučení přístupové trasy

- F5 Networks BIG-IP APM: Optimalizace provozu Microsoftu 365 na vzdáleném přístupu prostřednictvím sítí VPN při použití big-IP APM

- Citrix Gateway: Optimalizace rozděleného tunelu VPN služby Citrix Gateway pro Office365

- Pulse Secure: Tunelování VPN: Jak nakonfigurovat rozdělené tunelování, aby se vyloučily aplikace Microsoftu 365

- Check Point VPN: Konfigurace rozděleného tunelu pro Microsoft 365 a další aplikace SaaS

Související články

Přehled: Dělené tunelové propojení VPN pro Microsoft 365

Běžné scénáře rozděleného tunelového propojení VPN pro Microsoft 365

Zabezpečení přenosů médií v Teams pro dělené tunelování VPN

Zvláštní aspekty Stream a živých událostí v prostředích VPN

Optimalizace výkonu Microsoftu 365 pro uživatele v Číně

Principy síťového připojení Microsoftu 365

Vyhodnocování síťového připojení Microsoft 365

Ladění sítě a výkonu Microsoftu 365

Zvýšení výkonu sítě VPN v Microsoftu: Povolení automatických připojení pomocí profilů Windows 10 VPN

Provoz na SÍTI VPN: Jak Microsoft udržuje své vzdálené pracovníky ve spojení