Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Microsoft 365 pro velké organizace zahrnuje cloudové kancelářské aplikace, jako jsou Teams a Exchange Online, a Microsoft Intune, spolu s mnoha službami microsoft azure pro identity a zabezpečení. Všechny tyto cloudové služby spoléhají na zabezpečení, výkon a spolehlivost připojení z klientských zařízení ve vaší místní síti nebo jakémkoli umístění na internetu.

Pokud chcete optimalizovat přístup k síti pro vašeho tenanta, potřebujete:

- Optimalizujte cestu mezi místními uživateli a umístěním, které je nejblíže ke globální síti Microsoftu.

- Optimalizujte přístup ke službě Microsoft Global Network pro vzdálené uživatele, kteří používají řešení VPN pro vzdálený přístup.

- Pomocí funkce Network Insights můžete navrhnout perimetr sítě pro pobočky.

- Optimalizujte přístup ke konkrétním prostředkům hostovaným na sharepointových webech pomocí Office 365 CDN.

- Nakonfigurujte proxy a hraniční síťová zařízení tak, aby obešly zpracování důvěryhodného provozu Microsoftu 365 se seznamem koncových bodů a automatizovaly aktualizaci seznamu při provedení změn.

Místní podnikoví pracovníci

U podnikových sítí byste měli optimalizovat činnost koncových uživatelů povolením nejvýkonnějšího síťového přístupu mezi klienty a nejbližšími koncovými body Microsoftu 365. Kvalita prostředí koncového uživatele přímo souvisí s výkonem a odezvou aplikace, kterou uživatel používá. Microsoft Teams například spoléhá na nízkou latenci, aby uživatelské telefonní hovory, konference a spolupráce na sdílené obrazovce byly bez chyb.

Primárním cílem návrhu sítě by mělo být minimalizace latence zkrácením doby odezvy (RTT) z klientských zařízení do sítě Microsoft Global Network, což je páteřní veřejná síť Microsoftu, která propojuje všechna datacentra Microsoftu s nízkou latencí a vstupními body cloudových aplikací s vysokou dostupností, označovanou jako front door, rozprostřená po celém světě.

Tady je příklad tradiční podnikové sítě.

Na tomto obrázku se pobočky připojují k centrální pobočce prostřednictvím zařízení wan (Wide Area Network) a páteřní sítě WAN. Přístup k internetu probíhá přes bezpečnostní nebo proxy zařízení na okraji sítě centrální kanceláře a poskytovatele internetových služeb. Microsoft Global Network má na internetu řadu front doorů v oblastech po celém světě. Organizace můžou také používat zprostředkující umístění pro další zpracování paketů a zabezpečení provozu. Tenant Microsoft 365 organizace se nachází v rámci globální sítě Microsoftu.

Problémy s touto konfigurací pro cloudové služby Microsoftu 365 jsou:

- U uživatelů na pobočkách se provoz odesílá na jiné než místní front doory, což zvyšuje latenci.

- Odesílání provozu do zprostředkujících umístění vytváří síťové vlásenky, které provádějí duplicitní zpracování paketů u důvěryhodného provozu a zvyšují latenci.

- Hraniční síťová zařízení provádějí nepotřebné a duplicitní zpracování paketů u důvěryhodného provozu, což zvyšuje latenci.

Optimalizace výkonu sítě Microsoft 365 nemusí být složitá. Nejlepšího možného výkonu dosáhnete pomocí několika klíčových principů:

- Identifikujte síťový provoz Microsoftu 365, což je důvěryhodný provoz určený do cloudových služeb Microsoftu.

- Povolte odchozí přenos dat z místní větve síťového provozu Microsoftu 365 na internet z každého umístění, kde se uživatelé připojují k Microsoftu 365.

- Vyhněte se síťovým vláskům.

- Umožněte provozu Microsoftu 365 obcházet proxy servery a zařízení pro kontrolu paketů.

Pokud tyto principy implementujete, získáte podnikovou síť optimalizovanou pro Microsoft 365.

Na tomto obrázku mají pobočky vlastní připojení k internetu prostřednictvím softwarově definovaného zařízení WAN (SDWAN), které odesílá důvěryhodný provoz Microsoftu 365 na regionálně nejbližší front door. V centrální kanceláři obchází důvěryhodný provoz Microsoftu 365 bezpečnostní nebo proxy zařízení a zprostředkující zařízení se už nepoužívají.

Tady je postup, jak optimalizovaná konfigurace řeší problémy s latencí tradiční podnikové sítě:

- Důvěryhodný provoz Microsoftu 365 přeskočí páteřní síť WAN a odesílá se do místních front doorů všech poboček, což snižuje latenci.

- Síťové vlásenky, které provádějí zpracování duplicitních paketů, se pro důvěryhodný provoz Microsoftu 365 přeskočí, což snižuje latenci.

- Hraniční síťová zařízení, která provádějí nepotřebné a duplicitní zpracování paketů, se pro důvěryhodný provoz Microsoftu 365 přeskočí, což snižuje latenci.

Další informace najdete v tématu Přehled síťového připojení Microsoftu 365.

Vzdálení pracovníci

Pokud vaši vzdálení pracovníci k získání vzdáleného přístupu k síti organizace používají tradičního klienta VPN, ověřte, že klient VPN podporuje rozdělené tunelové propojení. Bez rozděleného tunelování se veškerý provoz vzdálené práce odesílá přes připojení VPN, kde se musí předávat do hraničních zařízení vaší organizace, zpracovat je a pak odeslat na internet. Tady je příklad.

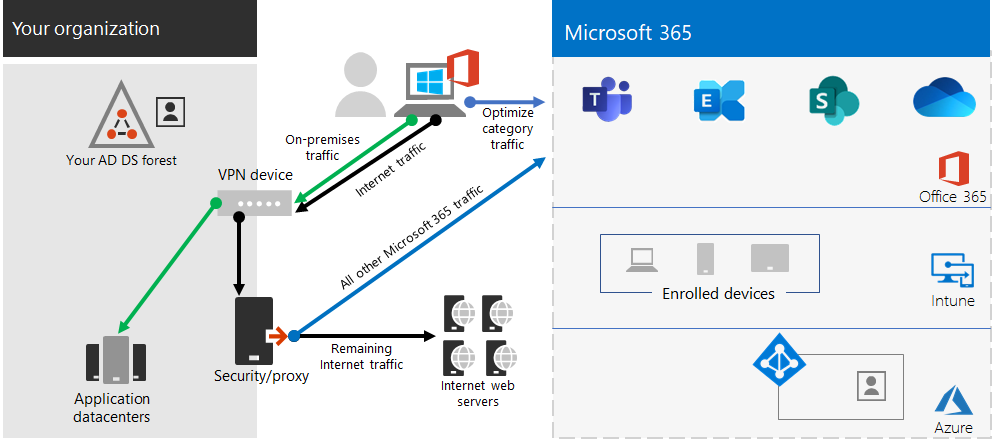

Na tomto obrázku musí provoz Microsoftu 365 procházet nepřímou trasou přes vaši organizaci, která by se mohla přesměrovat do služby Microsoft Global Network daleko od fyzického umístění klienta VPN. Tato nepřímá cesta zvyšuje latenci síťového provozu a snižuje celkový výkon.

Pomocí rozděleného tunelového propojení můžete klienta VPN nakonfigurovat tak, aby se určité typy provozu odesílaly přes připojení VPN do sítě organizace.

Pokud chcete optimalizovat přístup ke cloudovým prostředkům Microsoftu 365, nakonfigurujte rozdělené tunelové klienty VPN tak, aby přes připojení VPN vylučovali provoz do kategorie Optimalizovat koncové body Microsoftu 365. Další informace najdete v tématu Office 365 kategorií koncových bodů a v seznamech optimalizace koncových bodů kategorií pro rozdělené tunelování.

Tady je výsledný tok provozu pro rozdělené tunelování, ve kterém většina provozu do cloudových aplikací Microsoftu 365 obchází připojení VPN.

Na tomto obrázku klient VPN odesílá a přijímá důležité přenosy cloudových služeb Microsoft 365 přímo přes internet a do nejbližších vstupních dveří do globální sítě Microsoftu.

Další informace a doprovodné materiály najdete v tématu Optimalizace Office 365 připojení pro vzdálené uživatele pomocí rozděleného tunelového propojení VPN.

Použití přehledů sítě

Přehledy sítě jsou metriky výkonu shromažďované z vašeho tenanta Microsoftu 365, které vám pomůžou navrhovat perimetry sítě pro vaše pobočky. Každý přehled poskytuje podrobné informace o charakteristikách výkonu zadaného problému pro každou zeměpisnou lokalitu, kde místní uživatelé přistupují k vašemu tenantovi.

Další informace najdete v tématu Microsoft 365 Network Insights.

Výkon SharePointu s Office 365 CDN

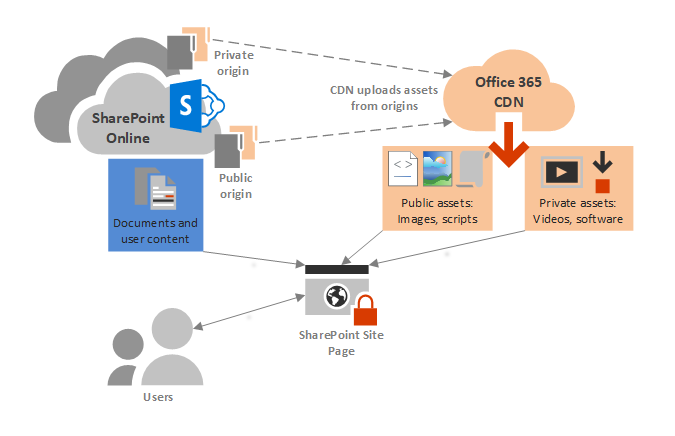

Cloudová síť pro doručování obsahu (CDN) umožňuje zkrátit dobu načítání, ušetřit šířku pásma a rychlost odezvy. Síť CDN zlepšuje výkon tím, že ukládá statické prostředky, jako jsou grafické soubory nebo videosoubory, blíže k prohlížečům, které je požadují, což pomáhá zrychlit stahování a snížit latenci. K hostování statických prostředků a zajištění lepšího výkonu sharepointových stránek můžete použít integrovanou službu Office 365 Content Delivery Network (CDN), která je součástí SharePointu v Microsoft 365 E3 a E5.

Office 365 CDN se skládá z několika sítí CDN, které umožňují hostovat statické prostředky ve více umístěních nebo zdrojích a obsluhovat je z globálních vysokorychlostních sítí. V závislosti na typu obsahu, který chcete hostovat v Office 365 CDN, můžete přidat veřejný původ.

Po nasazení a konfiguraci Office 365 CDN nahrává prostředky z veřejných zdrojů a zpřístupňuje je pro rychlý přístup uživatelům umístěným přes internet.

Další informace najdete v tématu Použití Office 365 CDN se SharePointem Online.

Automatizovaný výpis koncových bodů

Pokud chcete, aby místní klienti, hraniční zařízení a cloudové služby pro analýzu paketů přeskakovali zpracování důvěryhodného provozu Microsoftu 365, musíte pro ně nakonfigurovat sadu koncových bodů (rozsahy IP adres a názvy DNS) odpovídající službám Microsoftu 365. Tyto koncové body je možné ručně nakonfigurovat v bránách firewall a dalších hraničních bezpečnostních zařízeních, v souborech PAC pro klientské počítače pro obejití proxy serverů nebo v zařízeních SD-WAN na pobočkách. Koncové body se ale v průběhu času mění, což vyžaduje průběžnou ruční údržbu seznamů koncových bodů v těchto umístěních.

Pokud chcete automatizovat správu výpisu a změn koncových bodů Microsoftu 365 v klientských souborech PAC a síťových zařízeních, použijte webovou službu založenou na Office 365 IP adrese a adrese URL rest. Tato služba vám pomůže lépe identifikovat a odlišit síťový provoz Microsoftu 365 a usnadňuje vyhodnocování, konfiguraci a udržování aktuálního stavu nejnovějších změn.

K určení změn koncových bodů v průběhu času a konfiguraci souborů PAC a hraničních síťových zařízení můžete použít PowerShell, Python nebo jiné jazyky.

Základní proces je:

- Ke konfiguraci souborů PAC a síťových zařízení s aktuální sadou koncových bodů Microsoftu 365 použijte webovou službu Office 365 IP adresy a adresy URL a mechanismus konfigurace podle vašeho výběru.

- Spusťte každodenní opakování a zkontrolujte změny v koncových bodech nebo použijte metodu oznámení.

- Při zjištění změn znovu vygenerujte a redistribuujte soubor PAC pro klientské počítače a proveďte změny v síťových zařízeních.

Další informace najdete v tématu Office 365 IP adresa a webová služba URL.

Výsledky kroku 2

Pro vašeho tenanta Microsoftu 365 s optimální sítí jste určili:

- Jak optimalizovat výkon sítě pro místní uživatele přidáním připojení k internetu do všech poboček a odstraněním síťových vlásenek.

- Postup implementace automatizovaného výpisu důvěryhodných koncových bodů pro klientské soubory PAC a síťová zařízení a služby, včetně průběžných aktualizací (nejvhodnějších pro podnikové sítě)

- Jak podporovat přístup vzdálených pracovních procesů k místním prostředkům.

- Jak používat přehledy sítě

- Postup nasazení Office 365 CDN

Tady je příklad podnikové organizace a jejího tenanta s optimální sítí.

Na tomto obrázku má tenant pro tuto podnikovou organizaci:

- Místní přístup k internetu pro každou pobočku se zařízením SDWAN, které přesměruje důvěryhodný provoz Microsoftu 365 na místní front door.

- Žádné síťové vlásenky.

- Zabezpečení centrální kanceláře a hraniční proxy zařízení, která přesměrováují důvěryhodný provoz Microsoftu 365 na místní front door.

Průběžná údržba pro optimální síť

Průběžně může být potřeba:

- Aktualizujte hraniční zařízení a nasazené soubory PAC pro změny v koncových bodech nebo ověřte, že automatizovaný proces funguje správně.

- Spravujte prostředky ve Office 365 CDN.

- Aktualizujte konfiguraci rozděleného tunelování v klientech VPN, aby se změny v koncových bodech změnily.

Další krok

Pokračujte v synchronizaci místních účtů a skupin s identitou a vynucujte zabezpečená přihlášení uživatelů.